Fターム[5J104EA05]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 暗号鍵の管理 (4,483) | 公開鍵の真性証明 (403)

Fターム[5J104EA05]に分類される特許

1 - 20 / 403

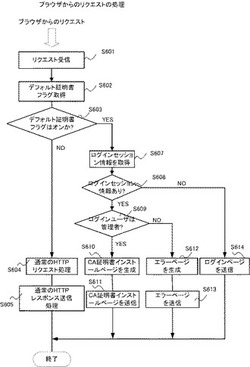

通信装置及びその制御方法

【課題】 証明書のインストールページは、機器の管理者のみが使用できるべきものであるが、一般ユーザによる証明書インストールページへのアクセス制限を行うことができなかった。

【解決手段】 デフォルトで記憶した自己署名証明書を使用した通信でログインしたユーザが管理者であるか、一般ユーザであるかを判定し、ユーザが管理者であると判定すると、当該ユーザにCA署名証明書インストールページを返し、そのユーザが一般ユーザであると判定すると、当該ユーザにエラーページを返す。

(もっと読む)

分散アクセス制御方法

【課題】複数の権限証明書の有効性を検証する際の通信コストを極力少なくすることができる分散アクセス制御方法を提供する。

【解決手段】分散アクセス制御機構10acにおける全てのノード1nacは、ルート証明書が無効化された場合、無効化されたルート証明書を登録する。ルート証明書を委譲元として発行された権限証明書以降のいずれかの権限証明書が無効化された場合、ルート証明書を委譲元として発行された権限証明書以降のいずれの権限証明書であっても、ルート証明書を委譲元として発行された権限証明書の特定情報に基づいて決定した特定のノード1nacに登録する。クライアント3a〜3cから操作要求に前記権限証明書を添えていずれかのノード1nacに送信する際に、特定のノードにアクセスさせる。

(もっと読む)

画像処理装置、画像処理システム、及び該画像処理装置におけるメール送信プログラム

【課題】電子メールの暗号化送信におけるユーザの操作性を向上させる。

【解決手段】通信ネットワークにより接続されたユーザの端末装置に、暗号化した電子メールを送信する画像処理装置であって、前記ユーザの公開鍵証明書を登録する際に、前記公開鍵証明書を解析し、前記公開鍵証明書の有効期限情報を取得する有効期限情報取得手段と、前記ユーザの公開鍵証明書と、前記有効期限情報取得手段により取得した有効期限情報とを対応づけてユーザ情報に含めて管理するユーザ情報管理手段と、前記ユーザ情報管理手段により管理された有効期限情報に基づいて、前記ユーザの公開鍵証明書における有効性を判断する有効期限判断手段と、前記有効期限判断手段により公開鍵証明書が有効と判断された場合に、前記暗号化した電子メールを送信するメール送信手段とを有することにより上記課題を解決する。

(もっと読む)

本人証明用携帯端末システム、本人証明用携帯端末方法及びプログラム

【課題】携帯端末上で公的な本人証明や署名生成を高い信頼性で提供する。

【解決手段】携帯端末3の公開鍵321及び携帯端末3の固有番号を備えるデータに、第2の認証局2の秘密鍵222により署名値を付した携帯端末電子証明書を携帯端末3の耐タンパ領域に格納し、公的電子証明書424と、携帯端末電子証明書から抽出した前記固有番号とを備えるデータに、耐タンパ性を備えた可搬記録媒体4の秘密鍵422により署名値を付した、署名付き公的電子証明書コピーを携帯端末3の耐タンパ領域に格納することを特徴とする。

(もっと読む)

量子通信システム

【課題】1つの受信機と複数の送信機を具備した量子通信システムを提供する。

【解決手段】量子通信ネットワークは1つの受信機21と複数の送信機231〜23Nからなる。受信機21は検出器サブシステムを具備し、検出器サブシステムは少なくとも1つの検出器を具備する。複数の送信機のそれぞれが複数の放射パルスを放出すると検出器は複数の光パルスを検出する。さらに量子通信システムはタイミング制御モジュールを具備し、1つの送信機からのちょうど1つの光パルスがどの時点においても検出器サブシステムに到達するように、タイミング制御モジュールは検出器サブシステムによって受信される光パルスの数を制御する。タイミング制御モジュールはまた前記パルスを送信した送信機が識別されるようにする。

(もっと読む)

放送通信連携受信装置及び放送通信連携システム

【課題】放送と通信を連携した放送通信連携サービスにおいて、提供元が正当でないアプリケーションに対して、無制限なリソースアクセスを禁止する。

【解決手段】受信機80は、通信送受信手段805を介して、アプリケーションサーバに記憶されたアプリケーションを取得するアプリケーション取得手段811と、検証用情報を記憶、管理する検証用情報管理手段817aと、検証用情報管理手段817aに記憶された証明書が有効であるか否かを確認する証明書確認手段817bと、検証用情報管理手段817aに記憶された署名が正当であるか否かを検証する署名検証手段817cと、リソースアクセス制御テーブルに基づいて、リソースアクセス制御を行うリソースアクセス制御手段818とを備える。

(もっと読む)

長期署名検証用サーバ、及び署名検証用サーバ

【課題】秘密鍵や原本データをサーバ側に渡さずにサーバ側で長期署名データ/署名データを検証する。

【解決手段】端末は、原本データの所定関数による関数値と、当該原本データの署名データ(原本データの関数値を秘密鍵で暗号化した署名値、当該秘密鍵に対応する公開鍵の公開鍵証明書)を送信し、サーバは、署名値を公開鍵で復号化して関数値を取り出し、当該取り出した関数値と端末が送信してきた関数値を比べることにより原本データの正当性を判断する。長期署名である場合、サーバは、署名データを構成する情報を用いて長期署名を確認するための関数値を作成するための情報から原本データを除いた情報を作成して端末に送信する。端末は、当該情報に原本データを加えて所定関数による関数値を計算してサーバに送信し、サーバは当該関数値を用いて長期署名の正当性を検証する。

(もっと読む)

証明書管理機能を有する情報処理装置及び証明書管理プログラム

【課題】通信サーバが保持するデジタル証明書の有効期限をクライアント端末のユーザに通知できるようにする。

【解決手段】情報処理装置は、ファイアウォールの外側にて認証が必要なネットワークに接続される通信サーバとファイアウォールを通して情報を送受信することが可能なインターフェースを備える。情報処理装置は、インターフェースにより通信サーバからファイアウォールを通して通信サーバが所持するデジタル証明書の少なくとも有効期限の情報を取り込む。そして、取り込んだ情報により得られるデジタル証明書の有効期限が警告対象の期間内であるか否かを判定する。有効期限が警告対象の期間内であると判定されると、ファイアウォールの内側にて接続されるクライアント端末に対してデジタル証明書の有効期限切れを警告する。

(もっと読む)

認証システム、認証装置、認証局、認証方法、及びプログラム

【課題】証明書失効リストの発行タイミング及び取得タイミングに依存することなく、電子証明書の有効性判断を行い得る、認証システム、認証装置、認証局、認証方法、及びプログラムを提供する。

【解決手段】認証システム5は、電子証明書に対して認証を行う認証装置1と、電子証明書を発行する認証局2とを備える。認証局2は、失効予定にある電子証明書を特定する証明書失効予定リストと、失効された電子証明書を特定する証明書失効リストとを作成する。認証装置1は、電子証明書が、証明書失効リスト及び証明書失効予定リストのいずれに含まれるかを判定し、証明書失効リストに含まれる場合は、失効の旨を端末装置3に通知し、証明書失効予定リストに含まれている場合は、失効予定日時が経過しているかを判定する。認証装置1は、経過していない場合は失効の予定を端末装置3に通知し、経過している場合は失効予定日の経過を端末装置3に通知する。

(もっと読む)

属性委譲システム、属性委譲方法、及び、属性委譲プログラム

【課題】既存の公開鍵認証基盤を利用しながら属性認証局等を経由することなく効率的かつ安全に属性の委譲を行うことができる属性委譲システム、属性委譲方法、及び、属性委譲プログラムを提供する。

【解決手段】利用者システム1は、利用者200(属性委譲者)の属性情報に基づき、委譲属性を決定し、属性委譲者の属性情報と決定した委譲属性とを含む属性委譲証明書を被属性が委譲される利用者200(被属性委譲者)の属性情報として生成する。生成された属性委譲証明書は、被属性委譲者の利用者システム1に記録される。サービス提供システム4は、利用者200から属性委譲証明書に基づくサービスの提供のリクエストがあった場合、属性委譲証明書が示す委譲属性を該利用者200の属性として受け付ける。

(もっと読む)

通信装置、通信システムおよびプログラム

【課題】通信相手の装置から、どの認証局が発行した証明書を用いて認証を行うかの選択を任意に受け付ける場合であっても、少ない負荷で、その通信相手の要求を満たした通信を行えるようにする。

【解決手段】 証明書を用いて認証を行って複数の相手先装置と通信する通信装置において、相手先装置から認証局情報を受信し(S103)、その認証局情報で指定された認証局の発行した自身の証明書を記憶していない場合に(S104でNO)、その認証局の発行した自身の証明書を取得し(S105〜S113)、その取得した証明書を、上記認証局情報の送信元と通信を行う場合に認証に用いる証明書として設定し(S116)、上記認証局情報で指定された認証局の発行した自身の証明書を記憶していた場合には(S104でYES)、その記憶している証明書を、上記認証局情報の送信元と通信を行う場合に認証に用いる証明書として設定するようにした。

(もっと読む)

情報処理装置、情報処理方法及びコンピュータプログラム

【課題】証明書の有効期限のみならず、証明書で使われているアルゴリズムや公開鍵の利用期限も考慮して、証明書をより安全に利用する情報処理装置を提供する。

【解決手段】情報処理装置は、外部装置から電子証明書を取得する。取得した電子証明書で使われている公開鍵やアルゴリズムの利用期限を取得する。そして、電子証明書の有効期限と公開鍵やアルゴリズムの利用期限とを比較する。電子証明書の有効期限が公開鍵の利用期限よりも短い場合、取得した電子証明書を記憶手段に登録する。

(もっと読む)

証明書失効リストの配布方法、及びそれに用いられる送信ノードと中継ノード

【課題】車両が高密度な環境下でも、車々間通信により効率的に証明書失効リストを配布する証明書失効リストの配布方法、及びそれに用いられる送信ノードと中継ノードを提供する。

【解決手段】送信ノードは、認証局から受け取った証明書失効リストを、ランダムネットワーク符号化を用いて符号化し、符号化データを路車間通信でブロードキャストにより配布し、中継ノードは、一定間隔ごとに、受信した符号化データを再符号化して車々間通信によりブロードキャストする。

(もっと読む)

情報処理装置および方法、並びにプログラム

【課題】タグ情報を安全に管理できるようにする。

【解決手段】端末装置41は、固有暗号鍵Ko323で暗号化されたKo暗号済タグ情報341をIDカード121から取得する。固有暗号鍵Ko323は、端末装置41により生成される。したがって固有暗号鍵Ko323を有していない他の端末装置がタグ情報182−11を取得することを制限することができる。また端末装置41は、固有認証鍵Kcを用いて情報集約カード42と相互認証を行い、認証が成功した場合に情報集約カード42にタグ情報182−11を書き込む。したがって、固有認証鍵Kc321−11を有していない他の端末装置から情報集約カード42への書き込みを制限することができる。本発明は、例えばICカードのリーダライタに適用できる。

(もっと読む)

電子印影システム及びアプリケーションプログラム

【課題】特殊な装置を用意せずとも,電子印影をエンコードした光学コードを用いて文書の偽造防止が図れる電子印影システムを提供する。

【解決手段】電子印影システム1において,第1の携帯端末装置10は,カメラ機能で撮影した文書3の画像から生成した署名対象データのデジタル署名を少なくとも含む電子印影を生成し,電子印影をエンコードした光学コード20が印刷された電子印影シール2をシールプリンタ4に出力させる。第2の携帯端末装置11は,カメラ機能で撮影された電子印影シール2の画像に含まれる光学コード20をデコードし,デコードした電子印影に含まれるデジタル署名を検証し,該デジタル署名の検証結果として署名対象データを第2の携帯端末装置11のディスプレイに表示する。

(もっと読む)

認証システム

【課題】仮に第1認証局のサービスが停止してしまっても、ルート証明書の再取得をユーザに課すことなく、システムを継続使用することができる認証システムを提供する。

【解決手段】商用認証局2とは別に個別認証局3を別途設け、個別認証局3から認証エンティティ4にルート証明書Txを発行する。個別認証局3は商用認証局2から取得した商用認証局公開鍵Kaを商用認証局公開鍵証明書Taとして認証エンティティ4に発行する。認証エンティティ4は証明書Taをルート証明書Txにて検証し、検証成立なら公開鍵Kaを信頼する。商用認証局2は被認証エンティティ公開鍵証明書Tb2を被認証エンティティ5に発行する。認証エンティティ4は証明書Tb2を取得したとき、これを公開鍵Kaにて検証し、検証成立なら被認証エンティティ公開鍵Kb2を信頼する。

(もっと読む)

通信装置、電子証明書の有効性判定方法、電子証明書の有効性判定プログラム及び記録媒体

【課題】多重階層構造の電子証明書における有効性の判定を容易に行うことができる通信装置、電子証明書の有効性判定方法、電子証明書の有効性判定プログラム及び記録媒体を提供することを目的とする。

【解決手段】多重階層構造の電子証明書を用いて通信を行う通信装置であって、多重階層構造の電子証明書の有効期限のうち、最短の有効期限をセキュリティ関連情報の有効期限として保持させる証明書管理手段35と、多重階層構造の電子証明書を用いて通信を行うとき、セキュリティ関連情報の有効期限により多重階層構造の電子証明書の有効性を判定する証明書確認手段36と、有効性を判定した多重階層構造の電子証明書を用いて通信を行う通信処理手段33とを有することにより上記課題を解決する。

(もっと読む)

情報処理装置およびその制御方法

【課題】 情報処理装置の識別情報と、電子証明書に含まれる当該情報処理装置の識別情報との不一致が発生したことを情報処理装置の管理者が容易に検知できる構成を実現する。

【解決手段】 記憶装置に記憶されている識別情報を含む、電子証明書の発行要求を認証局に対し発行する。その発行要求の発行中において(S702)、当該発行要求に含まれる識別情報と前記記憶装置に記憶されている識別情報との一致/不一致を判定する(S703〜S705)。ここで、不一致と判定された場合には、その旨のメッセージを通知する(S717)。

(もっと読む)

デジタルデータ内容証明システム

【課題】デジタルデータと証明事項とを一体化したファイルを作成し、デジタルデータと証明事項の内容証明を同時に行う。

【解決手段】データ証明装置1は、ユーザ端末及びタイムスタンプ付与装置と通信可能に接続し、証明対象の原本データをユーザ端末から受信する原本データ受付手段8と、原本データに対応する証明事項を記載するとともに、原本データそのものを添付した中間ファイルを作成する中間ファイル作成手段9と、中間ファイルをタイムスタンプ付与装置に送信するタイムスタンプ要求手段10と、タイムスタンプ付与装置から中間ファイルのハッシュ値及び日時情報を包含する日時保証情報を受信する日時保証情報取得手段11と、受信した日時保証情報を中間ファイルに添付して証明済ファイルを作成する証明済ファイル作成手段12と、この証明済ファイルをユーザ端末に送信する証明済ファイル送信手段13とを備える。

(もっと読む)

メモリ装置、ホスト装置、サーバ装置、認証システム、および認証方法

【課題】ホスト装置の認証用秘密鍵が漏洩した場合であってもメモリ装置への不正なアクセスを防止することが可能なメモリ装置、ホスト装置、サーバ装置、認証システム、および認証方法を提供する。

【解決手段】メモリ装置20は、少なくとも認証許可の確認を行うための確認情報を格納する記憶部23と、外部のホスト装置と通信可能な通信部24と、外部のホスト装置との認証機能を有し、通信部を通して認証許可証を受信すると、外部のホスト装置が自装置との認証を許可されているか否かの確認を行い、許可されている場合に認証処理を行う制御部21とを有する。

(もっと読む)

1 - 20 / 403

[ Back to top ]