Fターム[5J104EA08]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 機密保護用情報の漏曳又は不正使用の防止 (1,526)

Fターム[5J104EA08]の下位に属するFターム

消去・使用不可能化によるもの (109)

機密保護用情報の改竄防止 (57)

Fターム[5J104EA08]に分類される特許

41 - 60 / 1,360

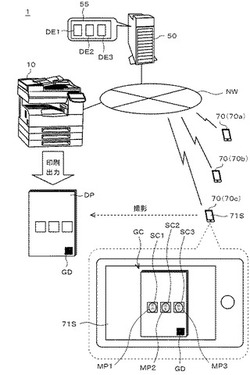

文書管理システムおよびサーバ

【課題】ユーザの利便性を向上させることが可能な文書管理システムおよびそれに関連する技術を提供する。

【解決手段】文書管理システム1は、MFP10とサーバ50とを備える。サーバ50は、ネットワークを介して携帯端末70と通信可能である。MFP10は、複数の電子文書のうちの或る電子文書の識別情報である文書IDを含む識別用画像GD(バーコード画像等)を電子文書に付加して印刷出力し、当該電子文書に対応する紙文書DPを生成する。サーバ50は、携帯端末70の撮像部を用いて紙文書DPを撮影した撮影画像GC内の識別用画像GDから抽出される文書IDに基づいて、対応する電子文書を特定する。そして、サーバ50は、携帯端末70からの押印指示に応じて、携帯端末70に対応する承認ユーザの電子印鑑情報を、当該電子文書に対する押印情報として、当該電子文書に関連付けて記憶する。

(もっと読む)

バッチジョブ実行システム、ジョブ管理サーバ、ジョブ認証情報更新方法および更新プログラム

【課題】一元管理されていない認証情報を含むジョブに対しても、認証情報の更新を容易かつ確実に行うことを可能とするバッチジョブ実行システム等を提供する。

【解決手段】バッチジョブ実行システム1で、複数の実行手段を有するジョブ実行サーバ20が、各実行手段が使用する相互に独立した複数の認証情報を予め記憶しており、ジョブ管理サーバ10が、バッチジョブの内容を定義するジョブネットワーク定義116を予め記憶している記憶手段12と、ジョブネットワーク定義に登録された認証情報の一覧を作成してジョブ管理端末に表示させるジョブ内認証情報抽出手段114と、表示された認証情報の一覧に基づいてジョブ管理端末から送信される操作指令に従ってジョブ実行サーバ内における認証情報の更新対象を判断する更新対象判断手段113と、更新対象の認証情報を更新するよう指令する認証情報送信手段112とを備える。

(もっと読む)

データ処理装置

【課題】外乱が発生しても正常な演算結果を出力する構成を実現する。

【解決手段】切替部10は、出力タイミングの度にデータKeyとデータDataとを並行して出力する。演算部20は、データKeyとデータDataとを用いた演算を行って、バスデータBus1とBus2とを並行して出力する。比較部30は、同タイミングで入力したバスデータBus1とBus2のデータ値を比較し、データ値が一致する場合は値が“H”の、一致しない場合は値が“L”の信号S1を出力する。切替部10は、出力されたバスデータBus1を入力し、出力タイミングの度に、入力した信号S1の値が“H”であれば、新たに入力したデータKIを新たなデータKeyとして演算部20に出力し、入力したバスデータBus1を新たなデータDataとして出力し、“L”であれば、演算部20に出力済のデータKeyとデータDataとを、再度、演算部20に出力する。

(もっと読む)

メモリシステム、情報処理装置、メモリ装置、およびメモリシステムの動作方法

【課題】メモリ装置の複製を困難にすることが可能な技術を提供する。

【解決手段】メモリ情報保護システム1Aは、複数の記憶部を有するメモリ装置20Aと、情報処理を実行する情報処理装置10とを備えている。メモリ装置20Aは、複数の記憶部として、第1情報に関連した第2情報を記憶する第1記憶部201と、第1情報を記憶する第2記憶部202とを有している。情報処理装置10は、第1情報および第2情報を取得する取得手段と、第1情報および第2情報を用いて、第1記憶部201と第2記憶部202との組み合わせの正当性を判断する比較器115とを有している。そして、情報処理装置10は、比較器115によって、第1記憶部201と第2記憶部202との組み合わせが正当でないと判断された場合、情報処理を実行不可能にする。

(もっと読む)

バッテリユニット装置

【課題】バッテリの交換などを容易にした状態においてバッテリの盗難が行われ難いバッテリユニット装置を提供する。

【解決手段】マスター制御手段27は、認証情報取得手段10により読み取られたユーザの第3認証情報とマスターバッテリユニット21の第1認証情報とが一致し、かつ、スレーブ制御手段47より取得した判断結果に基づいて、第3認証情報とスレーブバッテリユニット31の第2認証情報とが一致すると判断された場合にのみ、マスターバッテリユニット21の第1バッテリ手段26による電力供給を開始させ、スレーブ制御手段47に対して電力供給命令を出力してスレーブバッテリユニット31の第2バッテリ手段46による電力供給を開始させる。

(もっと読む)

サーバ装置、対応付け方法、及び携帯機器用プログラム

【課題】ユーザを識別するための識別情報をユーザに発行しなくても、カラオケシステムのセキュリティを保ちながら携帯機器とカラオケ装置との対応付けを可能とする。

【解決手段】サーバ装置は、カラオケ装置の利用権限があることを示す権限情報であり予め定められた時間間隔で変化する権限情報の出力指令を、カラオケ装置または選曲装置の少なくとも何れか一方に送信し、携帯機器から、権限情報と、カラオケ装置を識別する識別情報であり携帯機器により取得された識別情報とを受信し、受信された権限情報と識別情報とに基づいて、権限情報が識別情報により識別されるカラオケ装置の利用権限があることを示すかを判定し、権限情報が識別情報により識別されるカラオケ装置の利用権限があることを示すと判定された場合、権限情報を送信した携帯機器と、識別情報により識別されるカラオケ装置とを対応付ける処理を実行する。

(もっと読む)

原本検証方法および原本検証プログラム

【課題】、原本検証を正確に実行すること。

【解決手段】原本検証装置300は、署名装置100から署名データを取得し、切り出し装置から部分ストリームデータと、部分署名データを取得する。原本検証装置300は、部分ストリームデータに含まれる各TSパケットに対して連続するシリアル番号を付与した後に、部分ストリームデータを種別毎に分割し、シリアル番号を含めて分割した単位毎にハッシュ値を求めることで、原本検証を実行する。

(もっと読む)

情報記録媒体と認証管理方法および認証管理システム

【課題】通常の運用中において情報記録媒体の使用者が意図せずとも、短時間に認証鍵を更新し、セキュリティを保つ。

【解決手段】情報記録媒体は、それぞれのメモリアドレス21に位置している情報ファイル28と鍵ファイル29を有し、それぞれにファイルを識別するファイル識別子22とファイルの種類やデータ内容等を記憶するファイルの情報23を備え、情報ファイル28は、認証鍵となる鍵ファイルの数を記憶する鍵設定数記憶部24と、認証鍵として使用する順番に鍵ファイルに対応する情報を記憶した鍵情報記憶部25と、認証鍵として有効であるかを記憶する鍵有効状態記憶部26を備える。認証鍵の鍵データが漏洩するなどした場合は、問題の生じた認証鍵の鍵有効状態記憶部26を有効から無効に変更し、鍵情報記憶部25の設定で次に認証鍵となる鍵ファイル29の鍵有効状態記憶部26を無効から有効に変更することで、認証鍵を更新する。

(もっと読む)

認証装置及び認証方法

【課題】低コストで、高度のセキュリティを確保することができる認証技術を実現する。

【解決手段】認証装置は、複数の導電部が配置されたデバイスと、複数の導電部の位置を同時に検出するタッチスクリーンと、デバイスの導電部の配置パターンを蓄積するデバイス情報蓄積部62と、タッチスクリーンが検出した導電部の位置から導出される配置パターンと、蓄積された配置パターンとの照合によりデバイスを識別する接地デバイス及び接地面検出処理部81と、識別されたデバイスの識別情報とアクセス対象に予め対応付けられているデバイスの識別情報とを照合する接地デバイス照合処理部84と、ユーザがデバイスをタッチスクリーン上で操作することによって得られる筆跡情報を蓄積する筆跡情報蓄積部61と、デバイス照合処理部84による照合が正しい場合に、タッチスクリーン上に描かれた軌跡と筆跡情報とを照合するアクション照合処理部85とを具備する。

(もっと読む)

遊技機

【課題】ブルートフォースアタックに有効に対抗可能な遊技機の提供。

【解決手段】表示制御部220が表示装置34に表示するパスワード入力画面の略中央には、36個のキーからなるソフトウェアキーボード607が配置されている。各キーは非パスワード生成用文字の「C」,「D」,「E」,「F」並びにパスワード生成用文字のその他のアルファベット及び0〜9の数字のいずれか1文字に対応しており、各キーには対応しているアルファベット又は数字が表示文字として表示されている。入力操作部60は、表示文字の中から複数の文字を選択して入力する入力操作を操作者から受け付け、表示制御部220は、入力操作によって入力された複数の表示文字を入力パスワードとして認識し、入力パスワードが正規パスワードであるか否かの判定を行う。

(もっと読む)

光学的情報読取装置

【課題】復号鍵を保有する保有者による設定変更を容易とし復号鍵を保有しない非保有者による設定変更を防止し得る光学的情報読取装置を提供する。

【解決手段】デコード処理により設定用コードが読み取られたとき、メモリ35に復号鍵が記憶される場合に、この復号鍵を用いて当該設定用コードに記録される暗号化された暗号化設定情報が解読処理により復号されて解読される。そして、第2設定処理により、解読処理にて暗号化設定情報を解読して得られた高レベル設定情報に応じた設定が実施される。

(もっと読む)

遊技機

【課題】遊技実績に応じた特典とパスワードとの対応関係が推定され難いパスワードを生成する。

【解決手段】遊技者によってパチンコ機Pに入力されるパスワードを生成するWEBアプリケーションサーバ500であって、アプリケーション部502と、記憶部503と、を有する。記憶部503は時間データと時間別変換法則アルゴリズムとの対応関係を時間別アルゴリズムテーブル505bとして予め記憶する。アプリケーション部502は、パスワードの生成指示信号を遊技者が操作する携帯電話400から受信し、受信のタイミングに応じた時間データを、特定時間データとして取得し、時間別アルゴリズムテーブル505bを参照し、特定時間データに対応する時間別変換法則アルゴリズムを第1アルゴリズムとして特定し、遊技の結果に応じて提供される所定の特典に基づく遊技データと特定時間データとを用いて、第1アルゴリズムに従ってパスワードを生成する。

(もっと読む)

データ分散保管システム

【課題】重要データから秘密分散技術により生成された複数の部分データを複数のデータセンターに分散保管するにあたり、秘密分散を実装するライブラリ等に依存せずにデータの可用性を向上させるデータ分散保管システムを提供する。

【解決手段】各サーバ100はクライアント端末300から受信した部分データを保管するデータ保管部110を有し、クライアント端末300は、重要データから秘密分散技術によりk個以上集めなければ重要データを復元できないn個(k≦n)の部分データを生成する分割処理部310と、n個の部分データおよびn個のコピーを2n個のサーバ100に保管し、重要データを復元するためのm個(k≦m≦n)の異なる部分データもしくはコピーをm個のサーバ100から収集する分散管理部320と、m個の部分データもしくはコピーから秘密分散技術により重要データを復元する復元処理部330とを有する。

(もっと読む)

データ分散保管システム

【課題】重要データから秘密分散技術により生成された複数の部分データを複数のデータセンターに分散保管し、各データセンター間での部分データの不正取得を防止するためのセキュリティを確保するデータ分散保管システムを提供する。

【解決手段】各サーバ100はそれぞれクライアント端末300から受信した部分データを保管するデータ保管部110を有し、クライアント端末300は、重要データから秘密分散技術によりk個以上集めなければ重要データを復元できないn個(k≦n)の部分データを生成する分割処理部310と、n個の部分データをn個のサーバ100に保管し、重要データを復元するためのm個(k≦m≦n)の部分データをm個のサーバ100から収集する分散管理部320と、m個の部分データから秘密分散技術により重要データを復元する復元処理部330とを有する。

(もっと読む)

セキュア・メディア・パスのシステム

【課題】望ましい程度のフレキシブルなセキュリティを提供しながら、レンダリング可能なコンテンツを処理する。

【解決手段】本発明は、レンダリング・デバイスに保護されないコンテンツが届いた後の不正アクセス又は複製を防止し、一般的なメディア・ソースに対し実質的にあらゆる種類のマルチメディア・コンテンツを適切に構成されたレンダリング・デバイスに送信可能なアーキテクチャを備える。コンテンツの保護及びレンダリングはローカル/ネットワーク上で実施可能である。これは、第三者がコンポーネントを作成し、安全かつ柔軟に処理連鎖に組み込みことを可能とする。コンポーネントの信頼性検証は、コンポーネントの連鎖を辿る1以上のオーセンティケータを生成して行う。多種多様のレンダリング環境、コンテンツ・タイプ、DRM手法にわたって、コンテンツ保護に活用できる標準プラットフォームを提供する。

(もっと読む)

メモリシステム、セキュリティメモリおよび情報保護方法

【課題】ホストコンピュータに接続されるメモリシステムに関して、すでに流通しているホストコンピュータとの互換性を維持しつつ、安価に、当該メモリシステムに格納された情報の不正な複製を抑制する技術を提供する。

【解決手段】ホストコンピュータ10に接続されるメモリシステム1に、コントローラ30と、演算方法を格納するメモリアレイ31とを設ける。コントローラ30は、プログラムを使用するホストコンピュータ10からの格納情報120を、当該格納情報120を生成した際のホストコンピュータ10の状態に応じて、メモリアレイ31に格納されている演算方法を用いて演算し演算結果情報を作成する。また、コントローラ30は、ホストコンピュータから10の要求に応じて、演算結果情報と当該演算結果情報を作成するときに用いた演算方法に対応した関数情報とをホストコンピュータ10に出力するメモリシステム。

(もっと読む)

暗号プロトコルの安全性検証装置、安全性検証方法およびプログラム

【課題】暗号プロトコルを安全性レベルに応じて検証することができる。

【解決手段】鍵交換プロトコルにおける暗号プリミティブを列挙し、列挙した暗号プリミティブに危殆化情報を有するものがある場合に、暗号プロトコルは安全ではないと判断し、一方、有するものがない場合に、暗号プリミティブの役割および安全性の根拠を設定し、フローを列挙し、フローデータと暗号プリミティブの引数の種類と状態とを設定する。設定したフローデータと暗号プリミティブの引数の種類と状態との関係に、正しくないものを含む場合に、暗号プロトコルは安全ではないと判断し、一方、関係がすべて正しい場合に、安全性に関する検証項目の選択を、能動的攻撃安全、受動的攻撃安全、オフライン辞書攻撃安全、既知鍵攻撃安全、フォワード秘匿性における検証項目の中から行う。検証項目に満足しないものを含む場合に、暗号プロトコルは選択した安全性に関して安全ではないと判断する。

(もっと読む)

可搬端末装置

【課題】サーバ装置との間でファイルをやりとりする可搬端末装置が盗難等された場合であっても情報の流出を防止できるような可搬端末装置を提供する。

【解決手段】可搬端末装置101の検知部111が検知した2つのブルートゥース機器161の識別情報から、生成部112が公開鍵と秘密鍵の2つの鍵対を生成する。社内のサーバ装置151から取得部114が取得したファイルは、暗号化部115が2つの鍵対の公開鍵で暗号化され、ファイル保存部116に保存される。社外には、可搬端末装置101と2つのブルートゥース機器161の一方を持ち出す。社外では、検知部111が検知した1つのブルートゥース機器161の識別情報から、生成部112が1つの鍵対を生成し、復号部117が保存された暗号化済ファイルを生成された秘密鍵で復号して、提示部118がユーザに提示する。可搬端末装置101のみを紛失しても、情報は漏洩しない。

(もっと読む)

半導体装置及び半導体装置へのデータ書き込み方法

【課題】データ書き込み時のセキュリティが十分に確保される半導体装置を提供する。

【解決手段】半導体装置10は、デバイスに固有な値であってランダムなビットにエラーを含む初期ユニークコードUCpを生成するユニークコード生成部12と、初期ユニークコードUCpのエラーを訂正して、中間ユニークコードUCbを生成する第1のエラー訂正部13と、中間ユニークコードUCbのエラーを訂正して、第1の確定ユニークコードUCmを生成する第2のエラー訂正部15と、外部装置20が中間ユニークコードUCbに基づき生成した鍵情報UCwを用いて秘匿情報HF1を暗号化した送信データHF2を第1の確定ユニークコードUCmを用いて復号して秘匿情報HF1を生成する復号部16と、を有する。

(もっと読む)

放送通信連携受信装置及び放送通信連携システム

【課題】放送と通信を連携した放送通信連携サービスにおいて、提供元が正当でないアプリケーションに対して、無制限なリソースアクセスを禁止する。

【解決手段】受信機80は、通信送受信手段805を介して、アプリケーションサーバに記憶されたアプリケーションを取得するアプリケーション取得手段811と、検証用情報を記憶、管理する検証用情報管理手段817aと、検証用情報管理手段817aに記憶された証明書が有効であるか否かを確認する証明書確認手段817bと、検証用情報管理手段817aに記憶された署名が正当であるか否かを検証する署名検証手段817cと、リソースアクセス制御テーブルに基づいて、リソースアクセス制御を行うリソースアクセス制御手段818とを備える。

(もっと読む)

41 - 60 / 1,360

[ Back to top ]