Fターム[5J104EA08]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 機密保護用情報の漏曳又は不正使用の防止 (1,526)

Fターム[5J104EA08]の下位に属するFターム

消去・使用不可能化によるもの (109)

機密保護用情報の改竄防止 (57)

Fターム[5J104EA08]に分類される特許

161 - 180 / 1,360

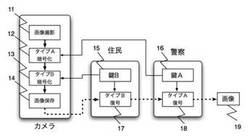

多重暗号化機能を備えたカメラシステムおよびその運用方法

【課題】

プライバシーの保護を目的として画像を暗号化して保存する防犯カメラがある.このカメラでは,画像を復元できるのがカメラの所有者でないため,画像の閲覧にカメラの所有者と画像の復元手段を持った者の2者の合意が必要であり,プライバシーの保護が可能になる.しかし画像の閲覧に3者以上の合意を必要とするような運用形態には対応できない.

【解決手段】

本特許のカメラは直列に接続された複数の暗号化装置を備える.カメラの所有者以外に,画像の閲覧に同意が必要な2者がそれぞれの暗号鍵(鍵A(16)および鍵B(17))を用意し,撮影された画像はそれぞれの鍵で順次暗号化される.画像の閲覧に際しては,カメラの所有者によるが画像データの提供,および復号のために鍵Aおよび鍵Bの提供があってはじめて画像の復元が可能になる.

(もっと読む)

データ記憶装置、コントロール装置及び暗号化方法

【課題】再暗号化処理の効率化を実現することにより、セキュリティの向上と共に、動作効率の低下を回避できるデータ記憶装置を提供する。

【解決手段】暗号化モジュールは、データの暗号化又は復号化を行なう。ライトモジュールは、ホストから受信したデータの暗号化データを記憶媒体に書き込む。コントローラは、通常暗号化処理を行う場合にホストから受信したデータを前記暗号化手段により暗号化して当該暗号化データをバッファメモリを経由してライト手段に転送し、再暗号化処理を行う場合に前記記憶媒体に記録されているデータを再暗号化する。さらに、コントローラは前記再暗号化処理を行う場合に、前記記憶媒体からの暗号化データを前記暗号化手段により復号化し、前記復号化データを前記バッファメモリに格納し、前記バッファメモリからの前記復号化データを前記暗号化手段により再暗号化して前記ライト手段に転送する。

(もっと読む)

マルチクラスタ分散処理制御システム、代表クライアント端末、分散処理クラスタ及びマルチクラスタ分散処理制御方法

【課題】本発明は、安全かつ容易に制御できるマルチクラスタ分散処理環境を実現することが可能なシステム及び方法を提供することを目的とする。

【解決手段】代表クライアント端末2は、入力部21によって受け付けられたクラスタ識別子が示す分散処理クラスタ3の設定ファイルを暗号化する暗号化部24と、暗号化された設定ファイルと、入力部21によって受け付けられたコマンドとを、分散処理クラスタ3に送信する送信部25とを備え、分散処理クラスタ3は、受信部30によって受信された暗号化された設定ファイルを復号する復号部33と、復号された設定ファイルが分散処理クラスタ3の設定ファイルであると判定部34に判定された場合に、受信部30によって受信されたコマンドを処理する処理部35と、を備える。

(もっと読む)

管理サーバ及びその端末管理方法

【課題】利用者間での不正なファイル操作をも確実に防止でき、よりセキュリティレベルを向上させることが可能な管理サーバ及びその端末管理方法を提供する。

【解決手段】個々のユーザに対してファイル毎に所定ファイル処理の許可・不許可を示す情報が登録されたテーブルを具備し、管理サーバ20はクライアント端末10からのファイル処理要求時にそのテーブルを参照してファイル処理要求のユーザがファイル処理の対象ファイルに対してファイル処理が許可されているかを判定し、ファイル処理要求のユーザに対して対象ファイルのファイル処理が許可されていると判定された場合、クライアント端末にファイル処理を許可する。

(もっと読む)

デバイス固有情報生成装置、デバイス固有情報生成方法および認証装置

【課題】物理情報を利用したデバイス固有情報生成においてはデバイス物理情報から得られる物理情報から生成される固有情報として有効なビット数を大きくする。

【解決手段】物理情報の生成回路を複数個持つデバイス物理情報発生部と、初期設定動作として複数の生成回路のグループ化を行うグループ設定部と、各グループについて、デバイス物理情報生成部で生成した物理情報に基づいてグループに属する発生回路のペアを比較し、比較結果である大小に応じて決まるビットを連接することで、グループに対する出力ビット列を生成する順序情報マッピング部と、を備えるようにデバイス固有情報生成装置を構成する。

(もっと読む)

クライアント固有の別個のキーを使用したキーの暗号化

【課題】暗号化されたマルチメディア情報を購入した消費者が、自分に与えられたキーを他人と共有すること、あるいは、暗号化された情報とともにキーをインターネット上で送信し不正利用することを防止する。

【解決手段】ユーザが介入することなく、クライアントに固有で且つ特有の第1のキーを決定する。このキーは、プロセッサ識別子、ネットワークカードアドレス、IPアドレス、構成要素のチェックサム、ハードディスクドライブの製造番号、ハードディスクドライブのシリンダ数、登録ファイルにおけるユーザ名のうちの少なくとも1つから生成する。マルチメディア情報等の情報へのアクセスを与える第2のキーは、この第1のキーを用いて暗号化される。第1のキーを用いて暗号化された第2のキーは記憶装置に記憶される。

(もっと読む)

安全なデータセットの作成方法、および該データセットの評価方法

【課題】データ処理システム上で実行するソフトウェアアプリケーションを用いて、事後検証可能なデータセットの作成を実現する。

【解決手段】1または複数の画像を示すデジタル画像データ1を受信するステップと、画像データ1に関する少なくとも1つの付加的な情報項目2を受信するステップと、画像データ1と少なくとも1つの付加的な情報項目2とを含むデータオブジェクト3を作成するステップと、データオブジェクト3に割り当てられた適格のタイムスタンプ4を受信するステップと、割り当てられたタイムスタンプ4と共にデータオブジェクト3をデータベースに記憶するステップにより実現する。

(もっと読む)

認証サーバ及び認証方法

【課題】発信元携帯端末の使用者が接続先携帯端末にアクセスするのに適した人物であるか否かを認証する認証サーバ及び認証方法を提供することを目的とする。

【解決手段】通信端末の契約情報を格納する契約情報記憶装置に接続された認証サーバは、ユーザにより使用されている発信元通信端末の識別情報を取得する識別情報取得部と、発信元通信端末又は接続先通信端末の識別情報に関して前記契約情報記憶装置に格納されている契約情報を取得し、発信元通信端末の識別情報と接続先通信端末の識別情報との間に紐付けられた契約が存在するか否かに基づいて、当該ユーザによる発信元通信端末から接続先通信端末へのアクセスの可否を判断する判断部とを有する。

(もっと読む)

認証装置、認証方法、プログラム、及び署名生成装置

【課題】多次多変数連立方程式の求解問題を安全性の根拠とし、偽造困難性が保証された公開鍵認証方式を実現すること。

【解決手段】s∈Knを秘密鍵に設定し、環K上の多次多項式fi(x1,…,xn)(i=1〜m)及びyi=fi(s)を公開鍵に設定する鍵設定部と、検証者に対してメッセージcを送信するメッセージ送信部と、1つの前記メッセージcに対するk通り(k≧3)の検証パターンの中から前記検証者により選択された1つの検証パターンの情報を受信する検証パターン受信部と、k通りの回答情報の中から、前記検証パターン受信部により受信された検証パターンの情報に対応する回答情報を前記検証者に送信する回答送信部と、を備え、前記回答情報は、前記k通りの回答情報を用いて実施した前記メッセージcに対するk通りの検証パターンが全て成功した場合に秘密鍵sが計算可能となる情報である、認証装置が提供される。

(もっと読む)

サーバおよび画像処理システム

【課題】 申請者に負担が少ない方法で、本人確認書類から光学的に読み取った画像で本人確認を行う。

【解決手段】サーバは、受信部、文字認識部、判定部、通知部を有する。前記受信部は所定の契約に関する手続きの種別毎に異なる受信用の電子メールアドレスを持ち、手続きの種別毎の前記アドレスに電子メールを受信する。前記文字認識部は受信された電子メールに添付されている書類の画像に対して文字認識処理を行うことで文字列を得る。前記判定部は前記文字認識部により得られた文字列と、前記サーバに予め登録された本人確認書類毎の文字列候補とを比較し、前記画像の本人確認書類としての種別を判定し、この本人確認書類の種別と前記サーバに予め登録された契約に関する情報とから前記画像が本人確認書類の画像として適切か否かを判定する。前記通知部は前記画像の判定結果を前記携帯端末へ通知する。

(もっと読む)

認証サーバ及び認証方法

【課題】発信元携帯端末の使用者が接続先携帯端末にアクセスするのに適した人物であるか否かを認証する認証サーバ及び認証方法を提供することを目的とする。

【解決手段】認証サーバは、ユーザにより使用されている発信元通信端末の識別情報を取得する識別情報取得部と、発信元通信端末に入力された通信端末の識別情報が含まれる認証要求を受信する認証要求受信部と、認証要求の識別情報により識別される通信端末に登録された電話帳に基づいて、当該ユーザによる発信元通信端末から接続先通信端末へのアクセスの可否を判断する判断部とを有する。

(もっと読む)

遊技機及び遊技機の認証方法

【課題】1種類の認証情報で認証を行っても、周辺部のCPUの処理負荷の増加を抑制し、その認証情報の不正解析を困難にする。

【解決手段】主制御部は種別情報が認証用データの場合、次回のデータ種別を決定すると、該データ種別に対応した検査値を有する認証用データを生成する。また、主制御部は種別情報が期待値変更用データの場合、期待値を変更する期待値変更用データを生成して検査値を変更する。主制御部は生成した認証用データ又は期待値変更用データを有する認証情報を生成して中間部に送信する。一方、中間部は中間側種別情報のデータ種別が期待値変更用データの場合、受信した認証情報の認証用データと期待値とを比較し、該判定結果に基づいた主制御部の認証結果を示す中間認証結果データを生成して周辺部に送信する。中間部は中間側種別情報のデータ種別が期待値変更用データの場合、認証情報の期待値変更用データに基づいて期待値を変更する。

(もっと読む)

差分電力解析を妨害する命令マスクや他の手法を備えた暗号アーキテクチャ

【課題】タイムライン・アラインメントを利用するDPA攻撃を妨ぐ方法を実現する。

【解決手段】装置のDPA攻撃を防ぐ方法は、少なくとも1つのルックアップ・テーブル・アドレスを判定するのに必要な時間量をランダムに変更する工程と、少なくとも1つのルックアップ・テーブル107の1つのアクセスと別のルックアップ・テーブルの後のアクセスとの間で生じる時間量をランダムに変更する工程を挿入し、攻撃者が暗号化を解読するために実施しなくてはならない漏洩情報の時間的なアラインメントを実施不可能にする。

(もっと読む)

情報漏洩防止ストレージシステム

【課題】通常使用中にストレージ装置からHDDが抜き取られた場合、そのHDDの不正使用を防げない。

【解決手段】鍵生成処理103はHDD110がストレージ装置100に初めて接続されると秘密鍵と公開鍵から成る鍵ペアを生成し、鍵管理テーブル105はHDDのシリアル番号と秘密鍵を格納する。鍵管理テーブル116はストレージ装置から送信されてくる公開鍵を格納する。HDD認証処理102はHDDが接続されると秘密鍵を使用して実行され、ストレージ認証処理112は、HDD認証処理と協働し公開鍵を使用してHDDの接続認証を行なう。認証に成功すればHDDを動作させ、失敗ならダミーデータをストレージ装置へ転送すると共に磁気ディスク119に上書きする。

(もっと読む)

認証システム

【課題】コピーチップや互換チップを搭載した非正規品の流通を防止する。

【解決手段】マスタ機器1とスレーブ機器2との間で、一方向または双方向の認証を行うものであって、マスタ機器1とスレーブ機器2は、それぞれ、認証処理用のキーコードを不揮発的に記憶するマスタ側記憶デバイス11とスレーブ側記憶デバイス21を有しており、少なくともスレーブ側記憶デバイス21は、強誘電体素子のヒステリシス特性を利用した不揮発性ロジック、または、強誘電体メモリとする。

(もっと読む)

複合認証装置

【課題】必要に応じた認証条件を設定することができると共に、セキュリティ性を更に向上できる複合認証装置を提供する。

【解決手段】生体情報を対応付けた任意の付加情報を記憶する付加情報記憶部20と、RFID認証部15でRFIDタグ情報が認証された場合に、対応する付加情報を一時的に記憶する付加情報一時記憶部21と、RFID読み取り部13で読み取られたRFIDタグ所持者の生体情報と付加情報一時記憶部21に記憶された付加情報に対応付けられた生体情報とを判定する判定部16と、判定部16の判定に対する条件を設定する条件設定部22を備えた。

(もっと読む)

暗号化記憶装置、情報機器、暗号化記憶装置のセキュリティ方法

【課題】 領域ごとにデータを無効化できる暗号化記憶装置の提供。ハードウエア暗号記憶装置に複数種類の情報が記憶されている場合において、より操作性のよいデータ無効化を実行できる暗号化記憶装置の提供。当該記憶装置に格納されている資源の有効活用を図ることのできる暗号化記憶装置の提供。

【解決手段】 ホストからパーティション鍵が暗号鍵として対応付けられている特定パーティションのデータ無効化コマンド又は特定パーティション鍵無効化コマンドが発行されたとき当該特定パーティションに対応付けられているパーティション鍵若しくは前記特定パーティション鍵を消去する手段と、ホストからパーティション鍵が暗号鍵として対応付けられていない特定パーティションのデータ無効化コマンド又はデフォルト鍵無効化コマンドが発行されたとき当該デフォルト鍵を消去する手段を設ける。

(もっと読む)

携帯端末、認証方法、及びプログラム

【課題】認証成功率が高くパスワードの入力によらない認証処理を実行する。

【解決手段】傾き取得部3は、携帯端末の筐体に備えられた決定ボタンが押下された時の、筐体の傾きを示す傾き情報を傾き検出部1から取得する。そして、認証部5は、傾き取得部3が取得した傾き情報と記憶部4が予め記憶する傾き情報とが一致するか否かを判定することで認証処理を実行する。

(もっと読む)

電子署名用鍵管理装置、電子署名用鍵管理方法、電子署名用鍵管理プログラム

【課題】電子署名を付与する側でのデータの偽造、改ざんができなくなり、信頼性の高い検証が行えるようにする。

【解決手段】乱数生成部13で乱数を生成し、秘密鍵・公開鍵対生成部14で、この乱数を計算に用いて秘密鍵と公開鍵の対を生成し、電子署名部16で、生成した秘密鍵を使ってデジタルデータに電子署名を付与する。電子署名に使った秘密鍵は、秘密鍵破棄部18により、1回使用した後に、直ちに廃棄する。また、ユニークID・公開鍵対生成保存部15により、ユニークIDと公開鍵とを一対一に対応させて、公開鍵を管理する。これにより、たとえ電子署名の付与側であっても、電子署名に用いた秘密鍵を知ることができなくなる。

(もっと読む)

携帯端末およびプログラム

【課題】情報の漏洩を検知することができる携帯端末およびプログラムを提供する。

【解決手段】重要情報取得部22は、携帯端末の利用者を識別する第1の識別情報をカード記憶部21から取得し、携帯端末の個体を識別する第2の識別情報を端末記憶部20から取得する。パターン生成部23は、重要情報取得部22によって取得された第1の識別情報および第2の識別情報に基づいてパターンマッチング用のパターンを生成する。情報漏洩監視部24は、携帯端末の情報送信時の挙動を示す情報を含むログを端末記憶部20から読み出し、ログに含まれる情報とパターンとのパターンマッチングを行う。

(もっと読む)

161 - 180 / 1,360

[ Back to top ]