Fターム[5J104EA10]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 機密保護用情報の漏曳又は不正使用の防止 (1,526) | 機密保護用情報の改竄防止 (57)

Fターム[5J104EA10]に分類される特許

1 - 20 / 57

認証システム、端末装置、認証サーバ、およびプログラム

【課題】認証情報を保管するためのハードウェアを端末装置に追加することなく、なり済ましによる攻撃の発生を低減する。

【解決手段】クライアント1は、認証情報とデバイスIDとを含む第1の認証要求を送信し、認証トークンを受信する。また、クライアント1は、デバイスIDを共通鍵Aで暗号化したデバイス識別情報を生成し、認証トークンとデバイス識別情報とを含む第2の認証要求を送信する。サーバ2は、受信した第1の認証要求に含まれる認証情報とデバイスIDとを共通鍵Bで暗号化することにより認証トークンを生成する。また、サーバ2は、受信した第2の認証要求に含まれる認証トークンを共通鍵Bで復号して認証情報およびデバイスIDを取得し、第2の認証要求に含まれるデバイス識別情報を共通鍵Aで復号してデバイスIDを取得し、これらのデバイスIDを比較する処理を含む認証処理を行う。

(もっと読む)

情報通信システム、情報処理方法、ノード装置及びプログラム

【課題】 管理装置の投稿処理の集中を避けるとともに、インターネットに公開するのには不適切なコンテンツが投稿されることを制限することである。

【課題を解決するための手段】

メタ情報ファイルを送信したノード装置の電子署名により、センターサーバSVは認証処理を実行する。認証処理は、メタ情報ファイルの送信元のノード装置が正規な装置であるかを判定する処理である。センターサーバSVは、正規な装置であると認証すると、受信したメタ情報ファイルと、メタ情報ファイルに付与されたコンテンツIDとを対応付けて記憶する。そして、センターサーバSVは、電子署名付きのメタ情報ファイルを、メタ情報ファイルの送信元のノード装置T3−1へ送信する。ノード装置T3−1は電子署名付きのメタ情報ファイルを受信すると、受信したメタ情報ファイルをオーバーレイネットワークOLで送受信可能なように公開する。

(もっと読む)

存在証明システム、存在証明方法およびプログラム

【課題】2つ以上の携帯電話が同じ時刻に同じ場所に存在したことを安全に第三者に証明する。

【解決手段】複数のユーザ端末と仲介者端末とからなる存在証明システムであって、複数のユーザ端末をグループ化して、仲介者端末が複数のユーザ端末の存在証明を行う。すなわち、2つ以上の携帯電話が同じ時刻に同じ場所に存在したことを安全に第三者に証明する。

(もっと読む)

電子署名装置及び署名検証装置

【課題】ワークフロー中に発生したデータを文書ファイル自体で管理する。

【解決手段】所定の文書データに対するワークフローにおける各ワークの処理結果を受けて、文書ファイル管理手段122は、当該ワークのワークデータをワークフローデータ生成手段126に生成させ、生成したワークデータをメタデータとして当該ワークを開始した時点の所定文書データを含む文書ファイルに挿入した文書ファイルを生成し、所定の文書データとワークデータを含んだ文書ファイルを署名対象として電子署名手段123に電子署名要求を行い、その結果得られる電子署名データもメタデータとして挿入して文書ファイルを生成する。

(もっと読む)

コミットメントシステム、コミットメント生成装置、コミットメント受信装置、その方法及びプログラム

【課題】新しいSSTC方式のコミットメントシステム等を提供する。

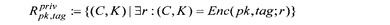

【解決手段】公開検証可能なタグベース鍵カプセル化メカニズムΠが定める関係Rprivpk,tagを

とする。コミットメント受信装置は暗号化アルゴリズムに対し公開鍵とタグ情報を与え、第一暗号文と第一鍵との組を生成する。コミットメント生成装置は第一暗号文を受信し、公開鍵とタグ情報を用いて、第一暗号文が真の暗号文であるか否かを検証し、真の暗号文である場合には、関係Rprivpk,tagのΣ−プロトコルに対するsimΣを計算し、コミットメント情報aをコミットメント受信装置に送信する。コミットメント受信装置はコミットメント情報を受信し、を格納しておき、秘匿情報を受信すると、関係Rprivpk,tagのΣ−プロトコルに対するΣvrfyを用いて、秘匿情報が変更されていないかを判定する。

(もっと読む)

プロキシ再暗号化システム、委譲情報生成装置、被委譲情報生成装置、変換鍵生成装置、暗号文変換装置、プロキシ再暗号化方法、及びそれらのプログラム

【課題】格子問題ベースの公開鍵暗号方式に適用するプロキシ再暗号化方式において、変換鍵が漏洩しない安全性の高い方式を実現する。

【解決手段】復号権限委譲者であるユーザiの公開鍵(Ai,Pi)と秘密鍵Si、復号権限被委譲者であるユーザjの公開鍵(Aj,Pj)と秘密鍵Sj、Zqn×gからランダムに選ばれたR、及びB=R+Si、C=Sj+Rの計算から得られた(Ai,Pi,B)と(Aj,Pj,C)からT=C−Bを計算して、変換鍵 ((i,Ai,Pi),(j,Aj,Pj),T)を生成し、当該変換鍵を用い、ユーザiの公開鍵(Ai,Pi)により暗号化された暗号文Ci=(ui,ci)からci´=ci−uiTを計算し、マスク暗号文Cj´=(uj´、cj´)を計算し、uj=ui+uj´、cj=ci´+cj´を計算して、(uj,cj)をユーザj向けの暗号文Cjとして出力する。

(もっと読む)

プロキシ再暗号化システム、鍵生成装置、再暗号化装置、プロキシ再暗号化方法、プログラム

【課題】安全性を確保しながら、使い捨て署名を用いず、システムパラメータや暗号文のサイズが小さい方式を提供する。

【解決手段】本発明のプロキシ再暗号化システムは、送信装置、N個の受信装置、再暗号化装置、鍵生成手段を有する。送信装置は暗号化部を、受信装置は復号部を、鍵生成手段は再暗号化鍵生成部を、再暗号化装置は再暗号化部を備える。秘密鍵をskn=xn、公開鍵をpkn=g^sknとする。暗号化部は、C1=pknr,C2=hr,C3=e(g,g1)r・M,t=H(C2,C3),C4=(utvsd)r,C5=sを計算し、暗号文Cとする。復号部は、平文M=C3/(e(C1,g1)^(1/skn))を求める。再暗号化鍵生成部は、再暗号化鍵rkm/n=skm/sknを生成する。再暗号化部は、Cm1=C1^rkm/nとし、暗号文Cm=(Cm1,C2,Cn3,C4,C5)とする。

(もっと読む)

時刻認証システム、時刻認証方法および移動体通信基地局

【課題】ストリームデータに対して時刻認証を行うことで、原本性保証および真正性検証を行い、法的な証拠能力を持たせる。

【解決手段】

電子署名データ管理装置1aは、ストリームデータを所定のデータ構成単位で抽出し、当該抽出した所定の複数データから合成データ200を生成するデータバッファリング処理部14と、合成データ200に対するHash300を生成するHash生成部15と、Hash300をTSA2aへ送信するHash送信処理部16と、TSA2aからHash300に対するトークン400を受信するトークン受信処理部17と、合成データ200、Hash300およびトークン400を合わせて電子署名データ500を生成する電子署名データ生成処理部18と、電子署名データ500を記憶する記憶装置19とを備えた。

(もっと読む)

改竄検知方法及び情報機器

【課題】

アンケートに対する記入内容の改竄の有無を検知する。

【解決手段】

ディスプレイ12に表示されるアンケートに対し、タッチパネル14で顧客に記入させる。携帯情報機器10は記入内容とアンケートからハッシュ値を計算する。セキュリティサーバ62のURLとハッシュ値が図形コードで携帯電話40に転送され、携帯電話40はサーバ62にハッシュ値をアップロードする。サーバ62はハッシュ値を収容するセキュリティトークンを生成する。携帯情報機器10は記入内容をデータサーバ34にアップロードする。記入内容の参照時に、携帯情報機器10は、記入内容とアンケートからハッシュ値を再計算する。携帯電話40又はセキュリティサーバ62で、記入時のハッシュ値と再計算ハッシュ値を照合する。

(もっと読む)

監視カメラおよび蓄積装置、並びに監視画像改ざん検出方法

【課題】 監視カメラから出力されるデジタル画像データとヘッダ情報が、蓄積装置に入力される前、又は蓄積装置に記録蓄積中に改ざんされても、再生時に改ざんの有無が検出できる手段を備える蓄積装置を得る。

【解決手段】 監視カメラ側でフレームごとのデジタル画像データそのものからハッシュ関数によりハッシュ値を求めて改ざん検出データを生成し、ヘッダを暗号化したものと併せて監視画像データを伝送し、蓄積装置側で監視画像データから抽出したデジタル画像データを監視カメラ側と同じハッシュ関数によりハッシュ値を求めて改ざん検出データと照合して改ざん検出を行う。

(もっと読む)

認証装置、認証方法および認証プログラム

【課題】フォルトインジェクション攻撃による改ざんが行われた場合に、改ざんが行われたことを検知する。

【解決手段】複数のビットが含まれるビット列によって予め定められた認証条件と、入力されるビット列である認証値とを比較して認証処理を行う認証装置が、認証条件または認証値に含まれる複数のビットのそれぞれの前後に、隣り合うビットが異なる値を示す付加ビット列が付加されたビット列を記憶し、認証処理の際には、記憶したビット列から、認証条件または認証値に含まれる1ビットと、その1ビットに隣り合う前後の付加ビットのうち少なくとも2ビットずつとの少なくとも5ビットが含まれるビット列を読み出し、同値が少なくとも3ビット連続するビット列が含まれないと判定した場合に認証処理を行う。

(もっと読む)

検証システム及び方法

【課題】サービサーからのユーザの利用情報の報告を、ユーザのプライバシーを損なうことなく検証する。

【解決手段】端末100は、サービサー300と端末100とで情報共有している数値(購入金額等)をあらかじめ定められた法で除算した剰余(検定値)をサーバ200に送る送受信手段106を備える。一方、サーバ200は、サービサー300と端末とで情報共有している数値に対してサービサー300が所定の処理をした値(報告値)を受信しておく。照合手段206にて、検定値と、報告値を前記あらかじめ定められた法で除算した剰余(照合値)と、に基づいて、前記所定の処理が単純合計であることを検証する。

(もっと読む)

セキュアモジュールおよび情報処理装置

【課題】ハードウェアスキャンに対応しないインターフェースであっても、クラッカーに容易に無効化されないスキャンを実現すること。

【解決手段】セキュアモジュール110は、定期的にまたは不定期に、スキャンプログラムSPをランダムに自動生成/更新する生成プログラムGPを実行する。生成プログラムGPによりランダムに変化させるのは、たとえば、スキャン対象領域130、スキャン対象アドレスの順序、スキャン結果演算、演算したスキャン結果をセキュアモジュール110に戻す演算処理、スキャンプログラムSPコード、情報処理装置100のメモリ上の位置などが挙げられる。この生成プログラムGPによるスキャンプログラムSPのランダム生成/更新処理は、セキュアモジュール110内で実行されるため、生成過程を覗き見されたり、解析されたり、その結果無効化されることはない。

(もっと読む)

情報処理装置

【課題】複数のメッセージデータについてHMACを効率よく演算することができる。

【解決手段】HMAC演算回路100は、処理状態を管理するHMAC制御回路129と、秘密鍵データK、メッセージデータMそれぞれに関するダイジェスト値を算出するハッシュ演算回路128とを備える。ハッシュ演算回路128は、ダイジェスト値の算出処理を中断する場合に、途中経過を記憶部300に出力する。ハッシュ演算回路128が、ダイジェスト値の算出を再開する場合、途中経過が入力され、途中経過を用いて算出処理を行う。秘密鍵データKのダイジェスト値の算出再開のためには、再開信号を1、秘密鍵・メッセージ指定信号を0とした信号を、メッセージデータMに関するダイジェスト値の算出再開のためには、再開信号を1、秘密鍵・メッセージ指定信号を0とした信号をHMAC制御回路129に入力する。

(もっと読む)

認証管理装置および認証管理方法

【課題】時刻認証またはその更新を効率的に行うための認証管理技術を提供する。

【解決手段】認証管理装置100は、研究開発拠点200の端末から一組104の時刻認証対象の電子ファイルおよびそれらに関するメモデータ112を取得し、メモデータ112の内容および一組104の電子ファイルを含むひとつの包袋ファイルを生成し、PKI時刻認証局302またはアーカイビング時刻認証局304に時刻認証させ、認証時刻を付加して研究開発拠点200の端末に返却する。

(もっと読む)

認証管理装置および認証管理方法

【課題】時刻認証またはその更新を効率的に行うための認証管理技術を提供する。

【解決手段】認証管理装置100は、研究開発拠点200の複数の端末から時刻認証対象の電子ファイルを取得し、外部のPKI時刻認証局302または外部のアーカイビング時刻認証局304に時刻認証させ、認証時刻を付加して研究開発拠点200の端末に返却する。その後、認証管理装置100は電子ファイルを破棄する。また、時刻認証の有効期限が近づくと認証管理装置100はユーザにその旨を通知する。

(もっと読む)

可搬型記憶媒体、データ認証プログラム及びデータ認証方法

【課題】汎用性を維持しつつ、ウィルス感染を抑制する。

【解決手段】セッションキー生成器54は、セッションキー70を生成し、コントローラ68は、PC100から記憶領域52に記憶されるデータ(データブロック)からハッシュ値を算出して当該ハッシュ値をセッションキーで暗号化して得られるシグネチャをデータブロックに付加するフィルタA60、をPC100に送信するとともに、セッションキーをPCに送信する。また、セッションキー検出モジュール66は、データブロックが記憶領域に記憶される前に、データブロックのハッシュ値と、セッションキー記憶領域に格納されているセッションキーと、を用いて、シグネチャの正当性を確認し、正当な場合に、データブロックの記憶領域に対する記憶を許可する。

(もっと読む)

認証システム、認証方法およびプログラム

【課題】計算能力が乏しい小型デバイスにおいても、効率的な認証を行う。

【解決手段】小型デバイスが認証処理に必要な情報を排他的論理和演算と加算処理のみで生成し、生成した認証情報を認証機器に送信し、認証機器が、受信した認証情報に基づいて、小型デバイスの認証を行う。したがって、小型デバイスは、計算処理の負荷が軽い排他的論理和演算と加算処理のみで認証情報を生成するため、計算能力が乏しい小型デバイスにおいても、効率的な認証処理を実現することができる。

(もっと読む)

情報処理装置

【課題】最小限の回路規模により複数の暗号化処理を並列に行う。

【解決手段】メモリ上のデータを転送する複数の転送手段と、データに処理を施すデータ処理手段と、複数の転送手段から転送要求をアビトレーションするアビトレーション手段と、データ処理手段における処理に関するパラメータを複数の転送手段ごとに保持する手段と、アビトレーションの結果に基づき、パラメータをデータ処理手段に出力する手段と、処理されたデータの出力先を選択する出力先選択手段と、を有し、データ処理手段は、動作状況を示す動作中判別信号をアビトレーション手段に送信し、アビトレーション手段は、転送要求それぞれの優先度が記述されたアビトレーションポリシーを保持しており、当該アビトレーションポリシーと動作中判別信号とに基づき、転送要求をアビトレーションし、出力先選択手段は、アビトレーションの結果と動作中判別信号に基づき、データの出力先を選択する。

(もっと読む)

暗号化データ配送のための送信装置、受信装置、及び管理サーバ、並びに暗号化データ配送のための送信プログラム、受信プログラム、及び管理プログラム、並びに暗号化データ配送システム、並びに暗号化データの配送方法

【課題】 データを暗号化して安全に配送するとともに、配送するデータの完全性の検証を可能にし、かつデータの配送の事実の否認防止にも効果的な暗号化データ配送システム等を提供する。

【解決手段】 データを送信する送信装置とデータを受信する受信装置が秘密鍵を共有し、この共有秘密鍵によって暗合化したデータを配送するとともに、送信装置では暗号化前のデータと共有秘密鍵から生成したHMAC鍵を用いて演算したMAC値を、受信装置では復号化後のデータと共有秘密鍵から生成したHMAC鍵を用いて演算したMAC値をそれぞれ管理サーバに送信し、管理サーバでMAC値の一致を確認することによって、配送したデータの完全性を検証することとあわせて、第三者機関である管理サーバの運営者による検証によって配送事実の否認防止を可能にする。

(もっと読む)

1 - 20 / 57

[ Back to top ]