Fターム[5J104EA15]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 機密保護用情報の配送・生成 (11,869)

Fターム[5J104EA15]の下位に属するFターム

配送;共有すべき情報それ自身を伝送する (8,180)

生成;共有すべき情報それ自身は伝送しない (521)

代数系を定義する群 (68)

安全性の根拠 (39)

Fターム[5J104EA15]に分類される特許

141 - 160 / 3,061

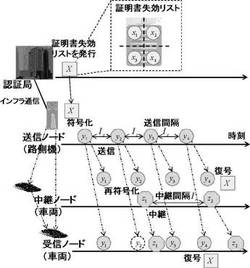

証明書失効リストの配布方法、及びそれに用いられる送信ノードと中継ノード

【課題】車両が高密度な環境下でも、車々間通信により効率的に証明書失効リストを配布する証明書失効リストの配布方法、及びそれに用いられる送信ノードと中継ノードを提供する。

【解決手段】送信ノードは、認証局から受け取った証明書失効リストを、ランダムネットワーク符号化を用いて符号化し、符号化データを路車間通信でブロードキャストにより配布し、中継ノードは、一定間隔ごとに、受信した符号化データを再符号化して車々間通信によりブロードキャストする。

(もっと読む)

無線制御セキュリティシステム

【課題】既存の基地局と認証サーバからなる無線移動体セキュリティシステムでは、処理負荷の点で大規模化に適していない。また、多重系構成の場合、障害などで停止していた片側の装置を立ち上げるような処理については、考慮されていない。

【解決手段】列車などの移動体を安全に制御する運用時において、基地局側をAP、APM、地上制御装置の3階層で構成し、セキュリティ処理負荷を軽減し、大規模システムへの拡張を可能とし、後方の装置である地上制御装置がセキュリティ状態を生成することで多重系の端末立ち上げ処理が容易な無線制御セキュリティシステムを提供できる。

(もっと読む)

情報処理装置および方法、並びにプログラム

【課題】タグ情報を安全に管理できるようにする。

【解決手段】端末装置41は、固有暗号鍵Ko323で暗号化されたKo暗号済タグ情報341をIDカード121から取得する。固有暗号鍵Ko323は、端末装置41により生成される。したがって固有暗号鍵Ko323を有していない他の端末装置がタグ情報182−11を取得することを制限することができる。また端末装置41は、固有認証鍵Kcを用いて情報集約カード42と相互認証を行い、認証が成功した場合に情報集約カード42にタグ情報182−11を書き込む。したがって、固有認証鍵Kc321−11を有していない他の端末装置から情報集約カード42への書き込みを制限することができる。本発明は、例えばICカードのリーダライタに適用できる。

(もっと読む)

鍵管理装置及び暗号処理システム及びコンピュータプログラム及び鍵管理方法

【課題】暗号処理に使用する鍵の漏洩を防ぐとともに、鍵の更新を容易にする。

【解決手段】鍵・パスワード生成管理装置100は、業務アプリケーション装置500の利用する鍵の生成および管理用のパスワード情報を作成する。キーストア装置200は、パスワードにより保持する鍵情報へのアクセス制御を行う。パスワードストア装置300は、パスワードにより保持するパスワード情報へのアクセス制御を行う。鍵・パスワード生成管理装置100は、管理者・開発者にも入手が困難な業務アプリケーション装置500の呼び出し情報(コールスタック等)と管理者の入力するパスワード情報からキーストアパスワードを作成する。鍵・パスワード生成管理装置100は、作成した鍵情報からパスワードストアパスワードを作成する。

(もっと読む)

インターネット通信システム、周辺装置、SAパラメータ・セットの削除方法、及びSAパラメータ・セットの削除プログラム

【課題】IPsec通信を迅速に再開させることができる印刷装置及び印刷装置のSA確立方法を提供する。

【解決手段】本発明のインターネット通信システム50の印刷装置1においては、相手IPアドレスが不揮発性記憶部4に恒久的に記憶されている。また、その通信装置10にインストールされたエージェントは印刷装置1から送信された起動メッセージの受信に応じて、IPsec通信に係るSAパラメータ・セットを通信装置10に設けられた記憶部から削除するようにプログラムされている。

(もっと読む)

コンピュータ可読記憶媒体

【課題】自己保護文書(SPD)を提供する。

【解決手段】自己保護文書510には、実行可能コードセグメント512、権利及び許可セグメント514、及びコンテンツセグメント516を備え、実行可能コードセグメント512に、秘話解除エンジン528が含まれ、コンテンツセグメント516に保護コンテンツ522が含まれる。秘話解除エンジン528は、システムリソースを変更して、変更されたシステムリソースを用いて保護コンテンツからプレゼンテーションデータを生成可能である。

(もっと読む)

データ処理装置およびプログラム

【課題】データをより安全に管理することができるデータ処理装置、およびプログラムを提供する。

【解決手段】データ処理装置は、自装置を識別する識別情報に基づいて鍵を生成する鍵生成部と、前記鍵を用いてデータを暗号化して暗号化データを生成する暗号化処理部を備える。また、前記識別情報は複数の識別情報である。さらに、データ処理装置は、前記鍵生成部によって生成された前記鍵を格納する自装置内のメモリをさらに備える。

(もっと読む)

スクランブル放送送出装置及びスクランブル放送送出方法

【課題】簡易な構成で有料放送と著作権保護のスクランブル処理を行うこと。

【解決手段】本実施形態に係るスクランブル放送送出装置は、第1番組と第2番組とを切り替える切替制御に従って、前記第1番組又は前記第2番組を保護するためのスクランブル鍵を格納した情報を送出すると共に、前記スクランブル鍵でスクランブル制御を行うECM送出装置11と、前記スクランブル制御に従って、前記情報が多重化されたコンテンツに対して前記スクランブル鍵を用いてスクランブル処理を行うスクランブラ13とを具備する。

(もっと読む)

携帯端末装置

【課題】セキュリティの向上が図れる携帯端末装置を提供する。

【解決手段】携帯端末装置は、表示部と、前記表示部に対する入力を検出する検出部と、情報および当該情報の入力方法を記憶する記憶部と、前記検出部により情報の入力が検出されると、検出された前記情報および当該情報の入力方法と、前記記憶部に予め記憶された前記情報および当該情報の入力方法とを照合することにより認証を行う認証部と、を備える。

(もっと読む)

情報処理装置、情報処理方法及びプログラム

【課題】通信相手がリブート等でIPsec SAの情報が失われても、リブート後も途絶えることなく通信を行うことを目的とする。

【解決手段】IPsec SAが格納されているデータを管理する管理手段と、通信相手と鍵交換を実施し、管理手段において管理されているデータに、生成されたIPsec SAの登録を行う鍵交換手段と、受け取ったIPパケットデータが、通信相手の起動を表わすIPパケットであった場合、鍵交換手段に対して、通信相手のIPsec SAの削除を実行するためのメッセージを通信相手に送信するよう命令を出し、管理手段において管理されているデータより通信相手とのIPsec SAの削除を実行する起動判定手段と、を有することによって課題を解決する。

(もっと読む)

画像形成システム及び認証プログラム

【課題】パスワード入力や画像形成装置に接続されたネットワーク回線を利用することなく認証を実行して画像形成装置をメンテナンスモードに移行することができ、セキュリティー性と利便性の向上が図られた画像形成システムを提供する。

【解決手段】画像形成システムは、画像形成装置1と、認証コード管理サーバー200と、画像形成装置1と認証コード管理サーバー200との間で認証コードの受け渡しを行う携帯電話100と、を備え、携帯電話100がメンテナンスモードへの移行に関する問い合わせ用コードを画像形成装置1から取得して認証コード管理サーバー200に送信し、認証コード管理サーバーが適切であると判定したとき問い合わせ用コードに対応する認証コードを携帯電話100に送信し、画像形成装置1が携帯電話100から認証コードを取得して前記メンテナンスモードに移行する。

(もっと読む)

携帯端末、パスワード入力プログラムおよびパスワード入力方法

【構成】携帯電話機10は、認証パスワードと入力パスワードとに基づいて認証処理を実行する。文字入力キーの奥行きが異なるソフトキー(68)は3Dディスプレイ30によって表示され、3Dディスプレイ30の上に設けられるタッチパネル38およびタッチ制御回路36によって文字入力キーに対する操作が検出される。たとえば、「E」の文字入力キーが前位置で表示されているときに操作されると、「E」の文字と前位置とが関連付けられて記憶される。そして、使用者が前位置キーを操作すると、前位置が関連付けられた「E」などの文字だけが、入力パスワードを構成する文字列として確定される。

【効果】第三者は、入力された文字に関連付けられた奥行き位置を認識できないため、入力パスワードを構成する文字列を特定することは困難である。そのため、使用者によって入力されたパスワードが、第三者に漏れにくくなる。

(もっと読む)

コンテンツ配信システム、携帯通信端末装置、及び閲覧制御プログラム

【課題】有効期限のみを用いてコンテンツの閲覧を制御する構成と比較して、コンテンツ情報の機密性を保護できるようにする。

【解決手段】サーバ10Aとスマートフォン50Aとは順序が割り当てられた複数の乱数を共有し、序数(i)番目の乱数を暗号鍵として利用する。スマートフォン50Aは、暗号化顧客情報と、復号に用いる共通鍵Kdをi番目の乱数で暗号化した暗号化共通鍵X(i)を保持する。サーバ10Aは(i)番目の乱数に対応する復号鍵d(i)を算出してスマートフォン50Aに送付し、スマートフォン50Aは復号鍵d(i)を用いた復号処理により共通鍵Kdを算出し、復号鍵d(i)の有効期限切れ後または閲覧終了時に(i+1)番目の乱数で共通鍵Kdを再暗号化して暗号化共通鍵X(i+1)として保持し、(i+1)番目の乱数は消去する。

(もっと読む)

携帯型電子機器、その非接触IC用ロック解除方法、及び非接触IC用ロック解除システム

【課題】外部の非接触ICカードを用いて非接触IC機能のロックを解除する携帯型電子機器において、高いセキュリティ性を確保する。

【解決手段】携帯型電子機器は、リーダ/ライタ部、非接触IC機能部、記憶部、及び制御部を含む。制御部は、非接触ICのロックを行うときに、第1の鍵と第2の鍵とを生成し、非接触ICカードから一意な情報を読み取って第1の鍵で暗号化して記憶部に記憶し、第1の鍵を第2の鍵で暗号化して非接触ICカードに書き込み、第2の鍵を記憶部に記憶し、非接触ICのロックを解除するときに、非接触ICカードから一意な情報と暗号化された第1の鍵とを読み取り、読み取った暗号化された第1の鍵を第2の鍵で復号し、復号した第1の鍵を用いて暗号化された一意な情報を復号し、復号した一意な情報と、読み取った一意な情報とを比較し、両情報が一致した場合に非接触ICのロックを解除する。

(もっと読む)

情報共有方法、情報共有システム、情報共有装置、及びプログラム

【課題】高い安全性を確保しつつ、低い演算量で共有情報Ujを共有する。

【解決手段】第1情報共有装置がtを生成してT∈Gを出力する。第2情報共有装置がyを生成してY∈Gを出力する。第1情報共有装置は、演算式Vjがそれぞれ表す共有情報Uj生成する。第2情報共有装置は、演算式Wjにそれぞれ従って共有情報Ujを生成する。Vj,Wjは巡回群Gでの演算を表し、VmとVnとは互いに相違し、WmとWnとは互いに相違し、Uj=g(r(j,0,0)・a・b+r(j,0,1)・a・y+r(j,1,0)・b・t+r(j,1,1)・t・y)を満たし、(r(m,0,0), r(m,1,0), r(m,0,1), r(m,1,1))と(r(n,0,0), r(n,1,0), r(n,0,1), r(n,1,1))とが一次独立である。

(もっと読む)

ストレージ装置、ストレージ方法およびプログラム

【課題】耐タンパデバイスやOSの特殊な領域を使用すること無しに、暗号学的に安全、かつ効率的なストレージ装置を提供する。

【解決手段】ソフトウェアのみで構成されるストレージ装置であって、秘密鍵生成手段は、N個の秘密鍵を生成する。隠蔽手段は、N個の秘密鍵をプログラム内に隠蔽する。乱数生成手段は、乱数を生成する。暗号鍵生成手段は、N個の秘密鍵と生成した乱数とから暗号鍵を生成する。暗号化手段は、格納されるデータを生成した暗号鍵で暗号化する。

(もっと読む)

鍵管理装置、署名鍵更新用部分鍵生成装置、署名鍵発行装置、アプリケーションサーバおよび受信端末、ならびに、それらの制御プログラム

【課題】署名鍵の容易な失効や署名鍵の容易な更新を可能とするアプリケーション認証システムを提供する。

【解決手段】アプリケーション認証システムSは、放送局に鍵管理サーバ1と署名鍵発行サーバ3とを有し、鍵管理サーバ1は、サービス提供者ごとに付された初期のサービス提供者識別子である有効識別子、または、署名鍵の更新時に更新前の有効識別子の最大値よりも大きい値を設定した有効識別子に対応した部分鍵を生成する部分鍵生成手段と、更新後の部分鍵と更新前の部分鍵との差分により差分部分鍵を生成する更新鍵情報生成手段と、有効識別子とともに差分部分鍵をアプリケーションサーバ5に送信する更新鍵情報送信手段と、更新前の有効識別子と更新後の有効識別子との境界を区分する値を要素として失効リストを生成する失効リスト生成手段とを備えることを特徴とする。

(もっと読む)

通信システム及び通信方法

【課題】主として車載機における共通鍵の更新に、少なくとも積極的な契機を与え、確実な更新を推進する通信システム及び通信方法を提供する。

【解決手段】本発明は、道路交通における路側機2と車載機3との通信及び車載機3同士での通信に関して、データを共通鍵で暗号化することによりセキュリティを維持する通信システム又は通信方法であって、通信は、データを共通鍵で暗号化して行われ、車載機3は、自分が最新と認識する共通鍵のほかに、過去の共通鍵も記憶している。そして、車載機3は、通信相手からデータを受け取り、受け取ったデータを、最新と認識する共通鍵によって復調することを試み、復調できない場合、過去の共通鍵によって復調できるか否かの判断を行い、その判断結果に応じて少なくとも自他の共通鍵の相対的な新旧について判断する。

(もっと読む)

認証装置および認証方法

【課題】安いコストでユーザ認証の安全性を強化するとともに、数字等で設定されたパスワードが短い場合でも、パスワードの盗難や漏えいを防止すること。

【解決手段】タッチパネル23が、互いに異なる文字、数字、または、記号が割り当てられた複数の入力領域を表示するとともに、各入力領域に対してユーザによりなされたタッチ動作を検出し、記憶部21が、複数の入力領域の1つに対してユーザが同時に行う複数のタッチ動作の設定情報を記憶し、認証処理部24bが、タッチパネル23により複数の入力領域の1つに対して同時になされた複数のタッチ動作が検出された場合に、検出された複数のタッチ動作と、設定情報との比較を行い、その比較の結果に基づいて、ユーザの認証を行う。

(もっと読む)

暗号鍵設定方法、ネットワークシステム、管理装置、情報処理端末、および暗号鍵設定プログラム

【課題】万が一PCが盗難されたとしても情報が漏洩する可能性が極めて低い、高度のセキュリティ性を有する暗号鍵設定方法を提供する。

【解決手段】PC20は、公開鍵C1と秘密鍵C1を生成する。管理サーバ10は、PC20から公開鍵C1と設定要求パケットを受信した時、自身の公開鍵S1と秘密鍵S1を生成する。PC20は、公開鍵S1を受信して自身の固有情報を暗号化して返信する。管理サーバ10は、暗号化された情報を復号し、固有情報と時刻情報等を用いてセキュリティ鍵を生成する。このセキュリティ鍵を公開鍵C1で暗号化して送信する。PC20は、受信した暗号化情報を秘密鍵C1を用いて復号化し、セキュリティ鍵を用いて所定データを暗号化する。

(もっと読む)

141 - 160 / 3,061

[ Back to top ]