Fターム[5J104EA19]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 機密保護用情報の配送・生成 (11,869) | 配送;共有すべき情報それ自身を伝送する (8,180) | 機密保護用情報を暗号化して配送するもの (3,153) | 暗号化に非対称暗号系を用いるもの (642)

Fターム[5J104EA19]に分類される特許

41 - 60 / 642

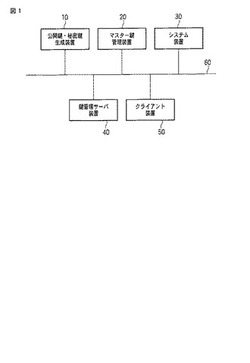

鍵管理システム

【課題】厳重に管理された環境下でなくても、鍵を安全に管理することが可能な鍵管理システムを提供することにある。

【解決手段】マスター鍵管理装置は、第1の記憶手段に記憶されている第1の秘密鍵および3の公開鍵を用いて、第2の記憶手段に記憶されている第1の公開鍵で暗号化された第2の秘密鍵を第3の公開鍵で暗号化された第2の秘密鍵に再暗号化するために用いられる再暗号化鍵を生成する再暗号化鍵生成手段を含む。鍵管理サーバ装置は、マスター鍵管理装置と鍵管理サーバ装置とが接続された状態で再暗号化鍵生成手段によって生成された再暗号化鍵を当該マスター鍵管理装置から受信する受信手段と、受信手段によって受信された再暗号化鍵を記憶する第3の記憶手段とを含む。マスター鍵管理装置と鍵管理サーバ装置との接続は、再暗号化鍵が第3の記憶手段に記憶された後に切断される。

(もっと読む)

メールシステム、メール配信方法およびメール配信プログラム

【課題】簡易な方式でメーリングリストを用いて送信したデータの追跡が可能なメールシステムを提供する。

【解決手段】(1)原稿に対するスキャンと、メーリングリスト(ML)の宛先データの指定が実行される。(2)メーリングリスト(ML)の宛先データがメールサーバ4に問い合わせられる。(3)メーリングリスト(ML)の宛先データを取得する。(4)公開鍵サーバ6に個別宛先データ毎に登録された公開鍵データを問い合わせる。(5)公開鍵サーバ6から個別宛先データ毎の公開鍵データを取得する。(6)公開鍵データで個別宛先データ毎にスキャンした画像データを暗号化する。(7)暗号化ファイルデータは、個別宛先データに従ってメールサーバ8にメール送信される。

(もっと読む)

データ処理システムにおけるセキュリティのための方法と装置

【課題】データ処理システムにおけるセキュリティおよび安全な伝送のための方法と装置を提供する。

【解決手段】放送/マルチキャストサービスの各端末は登録キーを提供される。ロングタイム更新の放送アクセスキーはこの登録キーを使用して暗号化され、そして周期的にユーザに提供される。ショートタイム更新の短期キーは放送アクセスキーを使用して暗号化され、そして周期的にユーザに提供される。放送はその後短期キーを使用して暗号化され、ここにおいてユーザはこのショートタイムキー短期キーを使用して放送メッセージを解読する。端末がプライベートキーを所有する場合、内容プロバイダはプライベートキーに対応する公開キーで登録キーを暗号化し、暗号化された登録キーを端末に送る。端末のユーザ識別モジュールにおいてプライベートキーを用いて登録キーを解読する。

(もっと読む)

電子署名装置及び署名検証装置

【課題】ワークフロー中に発生したデータを文書ファイル自体で管理する。

【解決手段】所定の文書データに対するワークフローにおける各ワークの処理結果を受けて、文書ファイル管理手段122は、当該ワークのワークデータをワークフローデータ生成手段126に生成させ、生成したワークデータをメタデータとして当該ワークを開始した時点の所定文書データを含む文書ファイルに挿入した文書ファイルを生成し、所定の文書データとワークデータを含んだ文書ファイルを署名対象として電子署名手段123に電子署名要求を行い、その結果得られる電子署名データもメタデータとして挿入して文書ファイルを生成する。

(もっと読む)

時系列データのプライバシー保護アグリゲーション

【課題】ユーザのプライバシーを漏洩することなく、アグリゲータにユーザのデータを集め、プライベートストリームアグリゲーション(PSA)システムを構築する。

【解決手段】システムは、ユーザの組におけるローカルユーザのための秘密鍵を判定することによって開始する。ここでは、ユーザの組及びアグリゲータ104と関連付けられた秘密鍵の合計はゼロである。システムはまた、ローカルユーザと関連付けられたデータ値の組を選択する。そして、システムは、暗号化データ値の組を生成するように、一部において秘密鍵に基づいて個々のデータ値を暗号化し、ユーザの組と関連付けられた個々のデータ値を復号することなく、アグリゲート値を復号し、ユーザの組と情報授受する。システムはまた、アグリゲータ104に対して暗号化データ値の組を送信する。

(もっと読む)

通信装置およびセキュアモジュール

【課題】不正ソフトウェアによる正規の暗号鍵を用いた暗号化通信の防止を図ること。

【解決手段】通信装置101内のセキュアモジュール102は、暗号鍵Kをセキュアに管理している。セキュアモジュール102は、暗号化通信をおこなうプログラムの改ざんの有無を検出する。セキュアモジュール102は、改ざんされていない正規プログラムには暗号鍵Kを供するが、改ざんされた不正プログラムには暗号鍵Kを用いた暗号化通信ができないようにする。これにより、不正プログラムが送信内容を偽装したとしても、暗号鍵Kにより暗号化通信ができないため、安全な暗号化通信を担保できる。

(もっと読む)

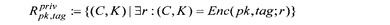

コミットメントシステム、コミットメント生成装置、コミットメント受信装置、その方法及びプログラム

【課題】新しいSSTC方式のコミットメントシステム等を提供する。

【解決手段】公開検証可能なタグベース鍵カプセル化メカニズムΠが定める関係Rprivpk,tagを

とする。コミットメント受信装置は暗号化アルゴリズムに対し公開鍵とタグ情報を与え、第一暗号文と第一鍵との組を生成する。コミットメント生成装置は第一暗号文を受信し、公開鍵とタグ情報を用いて、第一暗号文が真の暗号文であるか否かを検証し、真の暗号文である場合には、関係Rprivpk,tagのΣ−プロトコルに対するsimΣを計算し、コミットメント情報aをコミットメント受信装置に送信する。コミットメント受信装置はコミットメント情報を受信し、を格納しておき、秘匿情報を受信すると、関係Rprivpk,tagのΣ−プロトコルに対するΣvrfyを用いて、秘匿情報が変更されていないかを判定する。

(もっと読む)

プロキシ再暗号化システム、委譲情報生成装置、被委譲情報生成装置、変換鍵生成装置、暗号文変換装置、プロキシ再暗号化方法、及びそれらのプログラム

【課題】格子問題ベースの公開鍵暗号方式に適用するプロキシ再暗号化方式において、変換鍵が漏洩しない安全性の高い方式を実現する。

【解決手段】復号権限委譲者であるユーザiの公開鍵(Ai,Pi)と秘密鍵Si、復号権限被委譲者であるユーザjの公開鍵(Aj,Pj)と秘密鍵Sj、Zqn×gからランダムに選ばれたR、及びB=R+Si、C=Sj+Rの計算から得られた(Ai,Pi,B)と(Aj,Pj,C)からT=C−Bを計算して、変換鍵 ((i,Ai,Pi),(j,Aj,Pj),T)を生成し、当該変換鍵を用い、ユーザiの公開鍵(Ai,Pi)により暗号化された暗号文Ci=(ui,ci)からci´=ci−uiTを計算し、マスク暗号文Cj´=(uj´、cj´)を計算し、uj=ui+uj´、cj=ci´+cj´を計算して、(uj,cj)をユーザj向けの暗号文Cjとして出力する。

(もっと読む)

復号システム、鍵装置、復号方法、及びプログラム

【課題】端末装置に対する制御を行うことなく、端末装置が暗号文の復号結果を閲覧する権限を無効化する。

【解決手段】何れかの端末装置11−uに対応する登録許可情報を鍵装置12の登録許可情報記憶部121に格納しておく。鍵装置12に暗号文と端末情報とが入力されると、鍵装置12は当該端末情報が登録許可情報記憶部121に格納された何れかの登録許可情報に対応するかを判定する。端末情報が登録許可情報記憶部121に格納された何れかの登録許可情報に対応する場合、鍵装置12は暗号文の復号結果に対応する応答情報を出力する。応答情報は端末装置11−uに送られ、端末装置11−uは応答情報から復号結果を得る。

(もっと読む)

プロキシ再暗号化システム、鍵生成装置、再暗号化装置、プロキシ再暗号化方法、プログラム

【課題】安全性を確保しながら、使い捨て署名を用いず、システムパラメータや暗号文のサイズが小さい方式を提供する。

【解決手段】本発明のプロキシ再暗号化システムは、送信装置、N個の受信装置、再暗号化装置、鍵生成手段を有する。送信装置は暗号化部を、受信装置は復号部を、鍵生成手段は再暗号化鍵生成部を、再暗号化装置は再暗号化部を備える。秘密鍵をskn=xn、公開鍵をpkn=g^sknとする。暗号化部は、C1=pknr,C2=hr,C3=e(g,g1)r・M,t=H(C2,C3),C4=(utvsd)r,C5=sを計算し、暗号文Cとする。復号部は、平文M=C3/(e(C1,g1)^(1/skn))を求める。再暗号化鍵生成部は、再暗号化鍵rkm/n=skm/sknを生成する。再暗号化部は、Cm1=C1^rkm/nとし、暗号文Cm=(Cm1,C2,Cn3,C4,C5)とする。

(もっと読む)

暗号鍵設定方法、ネットワークシステム、管理装置、情報処理端末、および暗号鍵設定プログラム

【課題】万が一PCが盗難されたとしても情報が漏洩する可能性が極めて低い、高度のセキュリティ性を有する暗号鍵設定方法を提供する。

【解決手段】PC20は、公開鍵C1と秘密鍵C1を生成する。管理サーバ10は、PC20から公開鍵C1と設定要求パケットを受信した時、自身の公開鍵S1と秘密鍵S1を生成する。PC20は、公開鍵S1を受信して自身の固有情報を暗号化して返信する。管理サーバ10は、暗号化された情報を復号し、固有情報と時刻情報等を用いてセキュリティ鍵を生成する。このセキュリティ鍵を公開鍵C1で暗号化して送信する。PC20は、受信した暗号化情報を秘密鍵C1を用いて復号化し、セキュリティ鍵を用いて所定データを暗号化する。

(もっと読む)

メディア・オブジェクトを注文および送達するための方法およびそれに適した設備

【課題】ディジタル・メディア・オブジェクトを販売および使用するための方法、ならびにこれに適した移動通信端末を提供する。

【解決手段】メディア・オブジェクトがユーザによってその移動通信端末1を用いてセンタ3から注文され、センタ3から無線ネットワーク2を通じて移動通信端末1に伝送され、そこで伝送されたメディア・オブジェクトはメモリ12中に記憶され、記憶されたメディア・オブジェクトに含まれるメディア・コンテンツは前記通信端末1のメディア再生モジュール(13)を通じて適当なメディアによって再生される。

(もっと読む)

警告システム

【課題】配送している物品が盗難された場合に、物品の位置を特定することを目的とする。

【解決手段】識別情報を記憶したタグ2を配送する物品1に取り付ける。警告装置4は、アンテナ5から所定の範囲に無線電波を放射して、その反射波として、タグ2からタグ2の識別情報を読み出す。警告装置4は、物品が盗難されたと判断した場合、管理装置6へ読み出した識別情報を含む警告を送信する。管理装置6は、警告を受信すると、受信した警告に含まれる識別情報を他の警告装置4へ送信する。他の警告装置4は、受信した識別情報をタグ2から取得した場合、取得した位置を示す位置情報を含む通知を管理装置6へ送信する。

(もっと読む)

時刻認証システム、時刻認証方法および移動体通信基地局

【課題】ストリームデータに対して時刻認証を行うことで、原本性保証および真正性検証を行い、法的な証拠能力を持たせる。

【解決手段】

電子署名データ管理装置1aは、ストリームデータを所定のデータ構成単位で抽出し、当該抽出した所定の複数データから合成データ200を生成するデータバッファリング処理部14と、合成データ200に対するHash300を生成するHash生成部15と、Hash300をTSA2aへ送信するHash送信処理部16と、TSA2aからHash300に対するトークン400を受信するトークン受信処理部17と、合成データ200、Hash300およびトークン400を合わせて電子署名データ500を生成する電子署名データ生成処理部18と、電子署名データ500を記憶する記憶装置19とを備えた。

(もっと読む)

マルチメディア・コンテント配信のための効率的鍵階層構造

【課題】デジタル著作権管理(DRM)に係わり、マルチメディア・コンテント配信のための効率的鍵階層構造の創成を容易にする装置を実現する。

【解決手段】装置は、クライアントから非対称鍵対の少なくとも一部分を受信するための手段を含む。第1対称鍵及び少なくとも第2の対称鍵を創成するための手段も含む。該第2の対称鍵を暗号化するために該第1対称鍵を利用するための手段及び該非対称鍵対の少なくとも一部分を用いて該第2対称鍵を暗号化するための手段も含む。そして、適合する秘密鍵によってのみ逆暗号化されることが出来る情報を暗号化するために、非対称暗号方式が該DRMシステムによって使用されて、対称鍵を安全に配送する。

(もっと読む)

情報共有システム、方法、情報共有装置及びそのプログラム

【課題】短期秘密鍵の漏洩を許すいわゆるeCK−modelでも安全性を保つことができる技術を提供する。

【解決手段】短期秘密鍵r’1A及び長期秘密鍵sk1Aを用いて生成した合成秘密鍵r1A=G(r’1A,sk1A)と、短期秘密鍵r’1B及び長期秘密鍵sk1Bを用いて生成した合成秘密鍵r1B=G(r’1B,sk1B)と、を用いて情報の共有を行う。これにより、短期秘密鍵の漏洩を許すいわゆるeCK−modelでも安全性を保つことができる。

(もっと読む)

改竄検知方法及び情報機器

【課題】

アンケートに対する記入内容の改竄の有無を検知する。

【解決手段】

ディスプレイ12に表示されるアンケートに対し、タッチパネル14で顧客に記入させる。携帯情報機器10は記入内容とアンケートからハッシュ値を計算する。セキュリティサーバ62のURLとハッシュ値が図形コードで携帯電話40に転送され、携帯電話40はサーバ62にハッシュ値をアップロードする。サーバ62はハッシュ値を収容するセキュリティトークンを生成する。携帯情報機器10は記入内容をデータサーバ34にアップロードする。記入内容の参照時に、携帯情報機器10は、記入内容とアンケートからハッシュ値を再計算する。携帯電話40又はセキュリティサーバ62で、記入時のハッシュ値と再計算ハッシュ値を照合する。

(もっと読む)

電子印影システム及びアプリケーションプログラム

【課題】特殊な装置を用意せずとも,電子印影をエンコードした光学コードを用いて文書の偽造防止が図れる電子印影システムを提供する。

【解決手段】電子印影システム1において,第1の携帯端末装置10は,カメラ機能で撮影した文書3の画像から生成した署名対象データのデジタル署名を少なくとも含む電子印影を生成し,電子印影をエンコードした光学コード20が印刷された電子印影シール2をシールプリンタ4に出力させる。第2の携帯端末装置11は,カメラ機能で撮影された電子印影シール2の画像に含まれる光学コード20をデコードし,デコードした電子印影に含まれるデジタル署名を検証し,該デジタル署名の検証結果として署名対象データを第2の携帯端末装置11のディスプレイに表示する。

(もっと読む)

ネットワークノード制御方法

【課題】本発明は、エンドユーザがネットワークノードを制御できる一方で正常なネットワーク運用を維持できることを目的として、エンドユーザに与える制御権限を明確化し、それを保証できるようにすることを目的とする。

【解決手段】本発明は、エンドユーザに自身宛てのトラヒックの制御に限定し、それ以外を拒否することを保証するためにIPアドレス認証を行う。IPアドレス認証は、エンドユーザは自身のIPアドレスの正当な所有者であり、他のユーザのIPアドレスの所有者であると成りすましていないことを証明する仕組みである。エンドユーザはIPアドレス認証を経て、ネットワークノードに自身宛てトラヒックの制御内容の設定を実施する。

(もっと読む)

通信装置、制御方法及びプログラム

【課題】 共通鍵の算出に時間がかかってしまっても、通信パラメータの自動設定処理を正常に完了させることができるようにする。

【解決手段】 他の通信装置と接続される通信装置であって、前記他の通信装置から、WSC−M1を受信する受信手段と、WSC−M1に含まれる公開鍵と予め保持する秘密鍵とを用いて、共通鍵を算出する算出手段と、取得した公開鍵及び乱数とWSC−M1に含まれる乱数とを含むWSC−M2を構築する構築手段と、WSC−M2を送信する送信手段と、を備え、前記共通鍵の算出が完了するまでの間に、前記他の通信装置からWSC−M1が再送された場合に、前記算出手段は、受信したWSC−M1に含まれる公開鍵を用いて前記共通鍵を算出し、前記構築手段は、最後に受信したWSC−M1に含まれる乱数を含むWSC−M2を構築することを特徴とする。

(もっと読む)

41 - 60 / 642

[ Back to top ]