Fターム[5J104EA19]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 機密保護用情報の配送・生成 (11,869) | 配送;共有すべき情報それ自身を伝送する (8,180) | 機密保護用情報を暗号化して配送するもの (3,153) | 暗号化に非対称暗号系を用いるもの (642)

Fターム[5J104EA19]に分類される特許

141 - 160 / 642

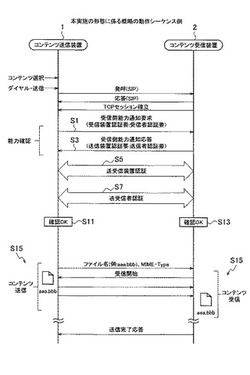

コンテンツ送受信システムおよびコンテンツ送受信システムにおける認証方法

【課題】許可されていない相手の装置および人との間でのコンテンツの送受信を防止する。

【解決手段】コンテンツ送信装置1は、受信側能力通知要求をコンテンツ受信装置2に送信する(S1)。コンテンツ受信装置2は、受信側能力通知応答をコンテンツ送信装置1に送信する(S3)。受信側能力通知要求では、受信装置の能力の通知が必要であること、受信装置の認証が必要であること(受信装置認証要)、受信者の認証が必要であること(受信者認証要)が通知される。受信側能力通知応答では、受信装置の能力、送信装置の認証が必要であること(送信装置認証要)、送信者の認証が必要であること(送信者認証要)が通知される。コンテンツ送信装置1は、受信装置の能力が十分か否かを確認する。次に、送受信装置認証(S5)と送受信者認証(S7)が行われる。

(もっと読む)

生体認証システム、生体認証方法およびプログラム

【課題】匿名かつ追跡不可能性を有する認証プロトコルを拡張し、生体情報から鍵を生成することにより追跡不可能な生体認証システムを提供する。

【解決手段】Uは、生体情報を読取り、生体情報から秘密鍵x2を生成し、乱数から秘密鍵x1を生成する。さらに、秘密鍵から公開鍵y1、y2を生成し、CAに、公開鍵を送信する。CAは、受信した公開鍵に対して、署名鍵で署名を行い、Uに対して、属性証明書を発行する。Uは、SPにサービスの提供要求を送信し、SPは、自身の秘密鍵と公開鍵とを生成し、乱数と公開鍵とからなるチャレンジをUに送信する。Uは、乱数fにより、属性証明書を変形し、秘密鍵を変形し、これらから、受信した署名値を計算し、変形した属性証明書と署名値とをSPに送信する。SPは、Uから受信した属性証明書を検証し、署名値を検証する。また、SPは、失効確認を行い、属性証明書および署名値の正当性を確認し、かつ失効確認の完了を条件に、Uに、属性情報に基づいたサービスの提供を行う。

(もっと読む)

マルチ属性認証システム、マルチ属性認証方法、失効確認方法およびプログラム

【課題】利用者が任意に属性情報をブラインド化可能かつ完全な匿名化を実現しつつ、複数の属性を所有することを同時に認証する。

【解決手段】Uは、複数のユーザの秘密鍵と対をなす公開鍵とを属性の数よりも1つ多く生成し、CAに、属性の数に対応した公開鍵を送信する。CAは、前記公開鍵に対して、署名鍵で署名を行い、Uに、属性証明書を発行する。Uは、SPにサービス要求を送信する。SPは、自身の秘密鍵と公開鍵を生成し、チャレンジをUに送信する。Uは、CAが発行する属性証明書を変形し、前記秘密鍵を変形し、変形した秘密鍵を用いて、SPから受信したSPの公開鍵に乱数を乗じたものに対する署名値を算出する。Uは、変形した属性証明書と算出した署名値とをSPに送信する。SPは、Uから受信した属性証明書をおよび署名値を検証する。また、SPは、失効確認を実行する。SPは、属性証明書および署名値の正当性が確認され、かつ、失効確認が完了したときに、Uに対して、属性情報に基づいたサービスの提供を行う。

(もっと読む)

マルチキャストでのアクセス制御

【課題】階層情報集合体の公開される情報に関し、公開情報ごとにランダム鍵を生成する必要のない、マルチキャスト通信チャネルを介する公開情報のセキュアな通信を提供する。

【解決手段】それぞれにトピック暗号化鍵が関連付けられた複数のトピックに関して公開された情報を、これらのトピックの購読者装置に配信するマルチキャスト・ホストが提供される。マルチキャスト・ホストは、トピックに関係する情報を受け取る手段と、前記トピックを購読する1以上のユーザを表現する購読者データ104にアクセスする手段と、前記トピックに関連するトピック暗号化鍵を取り出す手段と、前記取り出されたトピック暗号化鍵を用いて前記情報を暗号化する手段150と、前記情報を前記1以上のユーザに配信する手段152を含む。前記トピック暗号化鍵が、論理鍵が前記ユーザに対応する論理鍵階層構造を使用して暗号化されて前記購読者装置に配信される。

(もっと読む)

セキュリティ方式切替システム、セキュリティ方式切替方法及びそのプログラム

【課題】何処の環境においても必要に応じてより強固なセキュリティ方式に切り替え、暗号化データ通信を行う。

【解決手段】端末が、前記サーバ装置に通信要求を行う。サーバ装置が、前記通信要求を受けた場合に、前記端末に現在どのようなセキュリティ方式に準拠して通信を行っているか問い合わせる。前記端末が、問い合わせに応じて、現在準拠して通信を行っているセキュリティ方式である第1のセキュリティ方式を前記サーバ装置に応答する。前記サーバ装置が、前記第1のセキュリティ方式よりも強固なセキュリティ方式である第2のセキュリティ方式に準拠して通信を行うべきと判断した場合に、当該第2のセキュリティ方式を用いて通信を行うために必要な情報を前記端末に送信する。前記端末が、前記情報を用いて、前記第2のセキュリティ方式に準拠して前記サーバ装置と通信を行う。

(もっと読む)

中継処理装置、中継処理方法及びプログラム

【課題】 暗号化通信によるデータを中継する際に、当該データを検査可能にすると共に、真正な証明書に基づき通信相手の真正性を確認できる仕組みを提供すること。

【解決手段】 クライアント端末と情報処理装置との間で通信される通信データを中継する仕組みであって、クライアント端末と通信データの通信で用いられる第1のSSL通信を確立する第1確立部と、情報処理装置と通信データの通信で用いられる第2のSSL通信を確立する第2確立部と、第2確立部で第2のSSL通信を確立する際に情報処理装置から取得される情報処理装置の公開鍵証明書を、第1の確立部により第1のSSL通信を確立するクライアント端末に送信する送信部を備えることを特徴とする。

(もっと読む)

情報処理システム及び管理装置及びサーバ装置及び情報処理装置

【課題】情報処理装置からサーバ装置へのトラップドア送信数を削減し、ユーザからの検索要求に対して当該ユーザに許可された範囲内でデータ検索を行う。

【解決手段】グループ管理装置401は、情報処理装置301のユーザごとに許可世代範囲が設定されている鍵を更新しながら発行し、情報処理装置は、ユーザに発行された鍵の世代値と暗号化データをサーバ装置201に登録し、また、ユーザに発行された鍵を用いて当該ユーザの許可世代範囲が反映されるn(n≧1)世代分のトラップドアを集約する集約トラップドアを生成してサーバ装置に送信し、サーバ装置では集約トラップドアからn個のトラップドアを導出し、各トラップドアを解析し、暗号化データの検索範囲を当該ユーザの許可世代範囲に限定して暗号化データの検索を行う。情報処理装置はn世代分のトラップドアを集約した集約トラップドアを送信するので、サーバ装置との間の通信量を削減できる。

(もっと読む)

コミットメントシステム、マスター装置、送信装置、受信装置、コミットメント方法、プログラム、記録媒体

【課題】非対話型かつ共通参照情報が再利用可能で、RSA仮定または計算DH仮定という標準的な仮定に基づいて安全性を達成できる頑強なコミットメント方式を提供する

【解決手段】本発明のコミットメントシステムは、送信装置、受信装置、マスター装置で構成される。本発明のコミットメントシステムは、マルチトラップドアコミットメントの構成が、弱選択文書攻撃に対して存在的偽造不可能な署名方式を利用している。また、マスター公開鍵PKが署名方式の検証鍵に、マスタートラップドアが署名方式の署名鍵に、個別公開鍵が署名方式の文書に、個別公開鍵のトラップドアが署名方式の署名にそれぞれ対応している。

(もっと読む)

認証方法、認証システム、鍵生成装置、サーバ装置、プログラム

【課題】セキュリティリスクの低い2要素認証技術を提供する。

【解決手段】IDベース暗号のマスタ秘密鍵および公開鍵を生成する鍵生成装置と、第1のサーバ装置と、第2のサーバ装置と、ユーザ装置とを含むシステムにて、ユーザ装置に対する2要素認証を、第1のサーバ装置に対する第1認証情報および第2のサーバ装置に対する第2認証情報を用いて行う。第2のサーバ装置が、第1認証情報のID情報と公開鍵とを用いて第2認証情報を暗号化して暗号化第2認証情報を得る。暗号化第2認証情報はユーザ装置経由で鍵生成装置に送られる。鍵生成装置は、第1のサーバ装置に対して第1認証情報を用いて認証を行い、第1認証情報のID情報とマスタ秘密鍵を用いて暗号化第2認証情報を復号し復号情報を得る。第2のサーバ装置は、ユーザ装置経由で得た復号情報と第2認証情報とが一致するか否か判定する。

(もっと読む)

電子データの真正性保証方法および電子データの開示方法

【課題】

開示文書の真正性の保証と、開示不適当な情報の削除の両立可能な、電子文書の真正性保証技術、および情報公開システムが求められる。

【解決手段】

電子文書を構成要素に分割し、その構成要素全体からなる集合の任意の部分集合に対し署名を付与する。または、その構成要素おのおのと、該各構成要素と該電子文書の構造との関係を規定する情報とを結合したデータに対し、署名を付与する。または、その構成要素おのおのに対しハッシュ値を計算し、計算されたハッシュ値を結合したデータに対し署名を付与する。または、その構成要素おのおのに対して生成した乱数を結合し、乱数が結合された構成要素に対し、ハッシュ値を計算し、計算されたハッシュ値を結合したデータに対し電子署名を付与する。

(もっと読む)

暗号処理システム、鍵生成装置、鍵委譲装置、暗号化装置、復号装置、暗号処理方法及び暗号処理プログラム

【課題】権限委譲を可能とした述語暗号を実現することを目的とする。

【解決手段】ペアリング演算によって関連付けられた双対ベクトル空間(双対ディストーションベクトル空間)である空間Vと空間V*とを用いて暗号処理を行う。暗号化装置は、空間Vにおけるベクトルであって、送信情報を埋め込んだベクトルを暗号ベクトルとして生成する。復号装置は、空間V*における所定のベクトルを鍵ベクトルとして、暗号化装置が生成した暗号ベクトルと鍵ベクトルとについて、ペアリング演算を行い前記暗号ベクトルを復号して送信情報に関する情報を抽出する。特に、暗号化装置及び復号装置は、空間Vと空間V*の一部の次元を使用せずに暗号処理を行う。

(もっと読む)

暗号化システム、暗号化装置、復号装置、暗号化方法、プログラム、記録媒体

【課題】ハッシュ関数の入出力情報が漏洩したとしても選択暗号文攻撃安全を満たす暗号化方法を提供することを目的とする。

【解決手段】本発明の暗号化システムは、暗号化装置と復号装置を備える。暗号化装置は、暗号化入力部、乱数生成部、暗号化計算部、暗号文出力部を備える。復号装置は、鍵生成部、復号入力部、復号計算部、検証部、復号出力部を備える。そして、ハッシュ関数の入出力に直接平文を導出できる情報がない。また、ハッシュ関数の入出力情報だけから、攻撃者が秘密鍵なしで復号手続を行えない。

(もっと読む)

認証システム、認証装置、端末装置、認証方法、及びプログラム

【課題】ハッシュ値の衝突の回避の向上を図りつつ、ハッシュ値からの原像の取得の困難化を促進し得る、認証システム、認証装置、端末装置、認証方法、及びプログラムを提供する。

【解決手段】認証システム1は、認証装置10と、端末装置30とを備えている。認証装置10は、端末装置30からの認証要求を受信すると、予め設定された2以上の固定値を含むチャレンジコードを端末装置30に送信する。端末装置30は、認証装置10からチャレンジコードを受信すると、2以上の固定値それぞれ毎にハッシュ化を行ってハッシュ値を算出し、算出した各ハッシュ値を含むレスポンスを作成する。また、端末装置は、このようにして作成した各ハッシュ値を含むレスポンスを認証装置10に送信する。

(もっと読む)

量子公開鍵暗号システム、鍵生成装置、暗号化装置、復号装置、鍵生成方法、暗号化方法、及び復号方法

【課題】最大エンタングルメント状態の特性を利用し、より安全で利便性の高い量子公開鍵暗号システムを実現すること。

【解決手段】発生させた乱数に基づき、n量子ビットに対するm種類のユニタリ演算Ui(i=1〜m)、及び、m量子ビットに対する2種類のユニタリ演算L、Rに、それぞれ対応する量子ゲートUi、L、Rを生成し、m量子ビットの入力状態に応じて量子ゲートUiの動作が制御されるように制御化された量子ゲートCUを生成し、量子ゲートCUに量子ゲートL、Rを付加して量子ゲートGを生成し、量子ゲートGを難読化して公開鍵Pを生成し、量子ゲートCUに対応するユニタリ演算CUのエルミート共役CU†に対応する量子ゲートCU†と、ユニタリ演算Rの複素共役R*に対応する量子ゲートR*とを生成し、量子ゲートCU†と量子ゲートR*とを接続して秘密鍵Sを生成する鍵生成装置が提供される。

(もっと読む)

セキュアなサブスクライバ識別モジュールサービス

【課題】セキュアなサブスクライバ識別モジュールサービスのための方法、装置、システム、およびコンピュータプログラムプロダクトを提供する。

【解決手段】モバイルネットワーク経由の通信は、システムの通信サービスの起動要求がシステムのセキュアなパーティションで受信されると、起動する。要求を受信すると、セキュアなパーティションだけがアクセス可能な格納装置から許可サービスに対して鍵が取得される。この鍵は、通信サービスの起動を要求する許可に含められ、許可が通信デバイスのサービスプロバイダに送られる。サービスプロバイダは、許可サービスと通信して、許可のデジタル署名を取得する。セキュアなパーティションは、サービスプロバイダから署名された許可を受信して、署名された許可が許可サービスによるデジタル署名を含むことを確認し、署名された許可がデジタル署名を含むことが確認されると、システムの通信サービスを起動する。

(もっと読む)

電子メール送信装置、電子メール送信方法および電子メール送信用プログラム

【課題】電子メール送信装置において、ユーザに電子メールの送信先の公開鍵の事前登録を必要とすることなく、確実にかつネットワークへの負荷を抑えつつ、暗号化された電子メールを送信できるようにする。

【解決手段】電子メールの作成、暗号化および送信の指示を受けると、電子メール送信装置は、電子メールを作成し(ステップS10)、暗号化用の公開鍵が蓄積されているか否かを判断する(ステップS20)。蓄積されていれば(YES判断時)、作成した電子メールを当該公開鍵で暗号化して(ステップS50)、送信する(ステップS60)。蓄積されていなければ(NO判断時)、作成した電子メールを未送信状態で保存する(ステップS30)。その後、上記公開鍵を受信すると(ステップS40)、保存していた電子メールを受信した公開鍵で暗号化して(ステップS50)、送信する(ステップS60)。

(もっと読む)

暗号文復号権限委譲システム、暗号文復号権限委譲方法、暗号文変換装置、復号権限所持者用装置および暗号文変換プログラム

【課題】属性ベース暗号方式により生成された暗号文を、IDベース暗号方式における秘密鍵を用いて復号する。

【解決手段】IBE秘密鍵とIBE秘密鍵に対応する公開パラメータとに基づいて暗号処理を行う復号権限委譲対象者用装置と、ABE秘密鍵とABE秘密鍵に対応するABE公開鍵とに基づいて暗号処理を行う復号権限所持者用装置と、ABE暗号文をIBE暗号文に変換する暗号文変換装置とを備えた暗号文復号権限委譲システムであって、復号権限所持者用装置は、IBE秘密鍵の一部である補助情報を記憶し、公開パラメータの一部と、補助情報と、ABE秘密鍵と、属性が示す値とに基づいて、暗号文変換装置がABE暗号文を変換する際に用いる変換鍵を生成し、暗号文変換装置は、ABE暗号文と変換鍵とを記憶し、変換鍵に基づいて、ABE暗号文をIBE暗号文に変換する。

(もっと読む)

証明書失効リストを用いたコンテンツ管理方法

ホスト装置は、メモリ装置自体がリストを入手する必要がないように、ホスト証明書および関係証明書失効リストの両方を認証のためにメモリ装置に提示する。証明書失効リストの処理と証明書識別情報の検索は、メモリ装置によって同時に実施されてよい。ホスト装置からメモリ装置への認証を行う証明書失効リストは、メモリ装置がホスト証明書を受信する前にキャッシュされて認められる。 (もっと読む)

非証明書公開キーインフラストラクチャーに基づく、安全なクライアント・サーバー間の通信を設計するシステムおよび方法

【課題】 楕円曲線暗号化法および非証明書公開キーインフラストラクチャーによるクライアントとサーバー間の安全な通信を促進するためのシステムおよび方法。

【解決手段】 このシステムは楕円曲線diffie hellmanアルゴリズムに基づくm−ビットの秘密キーを発生手段で構成されている。さらにこのシステムは、前記秘密キーと楕円曲線diffie hellmanアルゴリズムによってセッションキーを発生する、セッションキー発生器で構成されている。このセッションキーが、クライアントとサーバー間の安全な通信を促進するために使用される。

(もっと読む)

ドメイン管理システム下でのデータの記録及び再生方法

【課題】 ドメイン管理システム下でのデータの記録及び再生方法を提供する。

【解決手段】 本発明に係るコンテンツ記録方法は、ドメイン及びコンテンツに関する情報を表すドメイン管理情報及びドメイン内で、コンテンツが複写可能な程度を表す複写制御情報をホストの記録命令から抽出し、抽出されたドメイン管理情報を記録媒体に記録し、抽出された複写制御情報に基づいて、コンテンツを再生する機器をして、再生機器が所定の領域内のドメインにあるかを確認する手続を行わせるドメイン限定フラグを生成し、生成されたドメイン限定フラグ及びコンテンツを記録媒体に記録することにより行われる。これにより、ドメイン限定されたコンテンツを、他のドメインで再生不可能に維持しつつも、ドメイン管理システム下のスレーブ機器の外部記録媒体に保存可能である。

(もっと読む)

141 - 160 / 642

[ Back to top ]