Fターム[5J104EA19]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 機密保護用情報の配送・生成 (11,869) | 配送;共有すべき情報それ自身を伝送する (8,180) | 機密保護用情報を暗号化して配送するもの (3,153) | 暗号化に非対称暗号系を用いるもの (642)

Fターム[5J104EA19]に分類される特許

161 - 180 / 642

情報交換システム、端末装置および情報交換方法

【課題】 自装置の周囲に位置している他の端末装置との間で、秘密情報を秘匿した状態で、公開情報と秘密情報に基づいて互いのユーザの類似度を判定することのできる情報交換システムを提供する。

【解決手段】 端末装置Aは、第1の公開情報と秘密情報とを保持しており、自装置の周囲の情報交換範囲内で端末装置Bを探索し、第1の公開情報と秘密情報を公開鍵で暗号化し、暗号化された第1の公開情報と秘密情報と公開鍵を端末装置Bへ送信する。端末装置Bは、第2の公開情報と秘密情報とを保持しており、第2の公開情報と秘密情報を端末装置Aの公開鍵で暗号化し、暗号化された公開情報と秘密情報に基づいてユーザの類似度を暗号化された状態で算出し、端末装置Aへ送信する。端末装置Aは、暗号化された状態の類似度を秘密鍵で復号化し、端末装置Bから公開情報を取得するか否かを判定する。

(もっと読む)

匿名認証システム

【課題】公開鍵の大きさを小さくすることにより通信負荷を低減させた匿名認証システムを提供する。

【解決手段】管理装置と、メンバ用装置と、認証装置とからなる匿名認証システムにおいて、管理装置には、メンバを複数のサブグループに分けて、サブグループ用IDと個人用IDとに基づいて生成した所属証明書を記憶した所属証明書用テーブルと、各サブグループの有効なメンバの個人用IDを用いてアキュームレータにより定義された値を公開鍵として記憶した公開鍵用テーブルと、サブグループ用IDにより特定されるサブグループの公開鍵とサブグループ用IDとを用いて生成した補助証明書を記憶した補助証明書用テーブルとを設けて、メンバ用装置の記憶手段に、当該メンバ用の所属証明書と補助証明書を記憶させるとともに、公開鍵を記憶させることとした。

(もっと読む)

長期署名用サーバ、ドライブレコーダ、及び長期署名用端末

【課題】クライアント側とサーバ側が協働して長期署名を行う。

【解決手段】ドライブレコーダ6は、イベントを検出すると動画データを記憶媒体に記憶し、当該動画データを用いたハッシュ値の計算を行って長期署名サーバ3に送信する。長期署名サーバ3は、ハッシュ値を受信すると、ES−A(1st)のフォーマットを作成し、ESの作成、STSの作成、検証情報の作成を行い、ATS(1st)を作成するためのハッシュ値対象データ作成用データ(1st)を作成してドライブレコーダ6に送信する。ドライブレコーダ6は、長期署名サーバ3からハッシュ値対象データ作成用データ(1st)を受信すると、これに動画を加えてハッシュ値を計算し、当該ハッシュ値を長期署名サーバ3に送信する。長期署名サーバ3は、ドライブレコーダ6からハッシュ値を受信し、ATS(1st)を完成させる。

(もっと読む)

長期署名用サーバ、長期署名用端末、長期署名用端末プログラム、及び長期署名検証用サーバ

【課題】秘密鍵などをクライアント側に保持したままサーバ側で長期署名データを作成する。

【解決手段】長期署名データは、ES、STS、検証情報、ATS(1st)、ATS(2nd)を所定の長期署名フォーマットに配置することにより構成されている。これらの要素のうち、秘密鍵と原本データを用いた処理が必要なのは、ESとATSである。これら原本データと秘密鍵を必要とする処理は、クライアント端末3で行い、長期署名データを解析・生成する処理は、長期署名サーバ2で行うことにより、原本データと秘密鍵がクライアント端末3の内部に保持したまま長期署名データを長期署名サーバ2で生成する。このように、長期署名データを作成する処理を、秘密鍵と原本データを用いる処理と、XMLの解析・生成を行う処理に分離し、前者をクライアント端末3に分担させ、後者を長期署名サーバ2に分担させる。

(もっと読む)

準同型暗号システム、準同型暗号方法、プログラム

【課題】 IND−CCA1安全性を満たす準同型暗号を実現すること。

【解決手段】 鍵生成装置は、位数が素数qである有限群Gの元g[1],...,g[n],およびhをランダムに選び、Zqの元x[1],...,x[n],y[1],...,y[n],α,およびβをランダムに選び、g[1]のx[1]乗にhのα乗をかけたものをc[1]とし、g[2]のx[2]乗にhのα乗をかけたものをc[2]とし,...という操作をnまで繰り返す事でc[1],...,c[n]を計算し、g[1]のy[1]乗にhのβ乗をかけたものをd[1]とし,g[2]のy[2]乗にhのβ乗をかけたものをd[2]とし,...という操作をnまで繰り返す事でd[1],...,d[n]を計算し、g[1],...,g[n],h,c[1],...,c[n],d[1],...,d[n]を含むデータを公開鍵として出力し、x[1],...,x[n],y[1],...,y[n],α,βを秘密鍵として出力する。

(もっと読む)

電子署名用サーバ、及び長期署名用サーバ

【課題】携帯端末で撮影した画像データの非改竄性、撮影した日時刻、及び撮影場所を検証できるようにする。

【解決手段】携帯端末6で被写体を撮影すると、携帯端末6は、当該被写体の画像データを生成して記憶すると共に画像GPS情報を基地局サーバ5に送信する。基地局サーバ5は、画像GPS情報のうちの撮影日時刻、及び撮影位置が正しいか否かを確認し、画像GPS情報と公開鍵証明書を長期署名サーバ3に送信する。長期署名サーバ3は、画像GPS情報と公開鍵証明書を受信すると、これを用いてESを生成するための署名前XAdESデータを生成して基地局サーバ5に送信し、基地局サーバ5は、これに秘密鍵で電子署名して電子署名値を長期署名サーバ3に送信する。長期署名サーバ3は、ES−A(1st)を完成させて携帯端末6に送信する。

(もっと読む)

複数認証サーバを有効利用する装置、システム

【課題】

従来ネットワーク認証システムにおいて、複数のネットワーク認証システムを統合する場合には一つの認証サーバを利用する必要があった。そこで、認証情報データベースの異なる複数の認証サーバを統合することなく利用し、ネットワーク認証システムを構築する手段を提供する。

【解決手段】

ネットワーク機器のポート単位で、個別に認証方式や認証サーバを設定し、各ポートごとに認証する認証処理部を選択する認証処理振り分け機能を有する認証システムおよび装置を提供する。

(もっと読む)

署名装置、検証装置、署名生成・署名検証システム、署名生成・署名検証方法、及びプログラム

【課題】署名生成や署名検証に用いられる署名方法や検証方法を特定するための情報を更新するための管理が容易であり、なおかつ、署名装置や検証装置にこれらの情報を継続的に格納しておくことができない環境であっても実現可能な方式を提供する。

【解決手段】署名装置11は、署名生成時に署名ローダーを用いて署名方法管理装置15に接続し、署名方法を特定するための署名方法情報の入力を受け付け、それを用いて署名を生成する。また、検証装置12は、署名検証時に検証ローダーを用いて検証方法管理装置16に接続し、検証方法を特定するための検証方法情報の入力を受け付け、それを用いて署名を検証する。

(もっと読む)

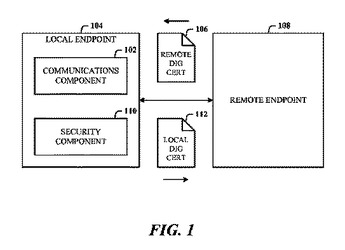

証明書属性に基づくIPセキュリティ証明書交換

証明書属性に基づくIPsec(インターネットプロトコルセキュリティ)証明書交換を提供するアーキテクチャ。IPsecエンドポイントは、別のIPsecエンドポイントの証明書のセキュリティコンテキストを、証明書属性を参照することによって検証することができる。証明書ルートだけではなく証明書属性を使用するIPsec証明書交換を容易にすることによって、ゾーンごとに1つの認証機関を必要とするのではなく単一の認証機関を使う複数の分離したネットワークゾーンを構築することが可能になっている。さらに、IPsec証明書交換の間に証明書属性を使う機能を、QoS(サービス品質)など、より集中型の通信に活用することができる。証明書属性を使用して、エンドポイントのセキュリティコンテキストを識別することができる。IPsec証明書の使用を、単一IPまたはIPグループにロックダウンすることができる。  (もっと読む)

(もっと読む)

映像署名システム

【課題】署名付き映像データを配布する映像署名システムで、配布先における署名検証の確実性を保証する。

【解決手段】署名手段41が配布対象の映像データが複数に分割された各映像データM1、M2、・・・Mn(nは2以上の値)に対する署名値S1、S2、・・・、Snを生成し、データ生成手段21が署名手段による署名生成後の映像データM1、M2、・・・Mnに関して配布対象とする新たなデータを生成し、配布署名手段42がデータ生成手段により生成されたデータに対する署名値を生成し、配布送信手段42がデータ生成手段により生成されたデータ及び配布署名手段により生成された署名値を配布先11へ送信する。また、署名後映像送信手段21が署名手段による署名生成後の映像データM1、M2、・・・Mnを前記配布先へ送信する。

(もっと読む)

通信システム、通信装置、通信制御方法および通信制御プログラム

【課題】一時的な不正を行なった通信装置を迅速にブロックでき、かつ、当該通信装置が不正を行なわなくなった場合に少ない手順で復帰できる通信システム、通信装置、通信制御方法および通信制御プログラムを提供すること。

【解決手段】共通のローカルエリアネットワークによって接続された複数のノードは、インターネットに接続可能であり、かつ、自身の電子証明書を保持可能なMFP1と、インターネットに接続不能であるMFP_LMとを含む。MFP1は、MFP_LMの状況を監視することで、MFP_LMの不正の有無を検知する(ステップS102,S104)。MFP_LMの不正が検知された場合に、MFP_LMとの通信を制限する(ステップS106)。MFP1によりMFP_LMの不正が解消されたことが検知された場合には、MFP_LMとの通信の制限が解除される。

(もっと読む)

ホームネットワークシステム及びその管理方法

【課題】 本発明は、UPnPプロトコルを基盤として、ユーザインターフェースを通じてユーザが直接ドメインの構成機器の加入及び脱退などを制御し、ドメインの構成機器の変動を効果的に制御できるホームネットワークシステム及び管理方法を提供する。

【解決手段】 ホームネットワークシステムは、一つ以上の被制御機器のうち少なくとも一部と共にドメインを形成して、ドメインを構成する被制御機器に所定のドメインキーを提供し、ドメインの構成に変動が発生する度に新たなドメインキーを生成して、ドメインに残っている被制御機器に提供するマスタ機器と、ドメインの構成をユーザが直接変更できるようにユーザインターフェースを提供するコントロールポイントとを備える。

(もっと読む)

低レイテンシーのピア・セッション確立

ソース・デバイスおよびターゲット・デバイスが安全な通信セッションを形成しようとしても、これによって、インターネットのような信頼性のないネットワークを通じて、暗号化されたメッセージを送信する場合がある。しかしながら、通信セッションの確立における多くのメッセージの交換は、特に、多くの通信セッション(例えば、ピア・ツー・ピア通信セッション)を特徴とするシナリオでは、かなりのレイテンシーや計算リソースを要する可能性がある。ソース・デバイスからターゲット・デバイスに送信されるメッセージの2回の交換のみで、または1つのメッセージだけでも通信セッションの開始を可能にするような、通信セッション開始技法を考案することができる。これらの技法の実施形態の中には、通信セッションの開始において必要とされるメッセージの数を増やすことなく、中間者攻撃を検出するための公開証明書による認証や、反射攻撃を検出するためのノンスの包含というような、有利なセキュリティー機構を含めることができるものもある。 (もっと読む)

スカラー倍計算装置、暗号化装置、復号化装置、署名生成装置、署名検証装置、鍵交換装置、スカラー倍計算方法およびプログラム

【課題】リソースが限られた環境で、安全性を低下させることなく、τ−NAFなどのKoblitz曲線上での従来のスカラー倍計算より高速であり、かつKoblitz曲線上の最小な加算回数と最小なフロベニウス写像の回数で処理可能なKoblitz曲線演算技術を実現することを目的とする。

【解決手段】τ−NAF表現の符号列と、このτ−NAF表現の符号列と同値であり、かつ予め最小な加算回数で処理でき、かつ最小なフロベニウス写像の回数で処理可能なτ−MLF表現の符号列と、を対応付けて格納している変換テーブル36(36a)を記憶部に有しており、入力されたスカラー値をτ−NAF表現の符号列に変換した後、前記変換テーブル36(36a)に従って、前記τ−NAF表現の符号列を前記τ−MLF表現の符号列へ変換することを特徴とする。

(もっと読む)

署名生成装置、署名検証装置、署名生成方法、署名検証方法、署名生成プログラム、および署名検証プログラム

【課題】長時間、かつリアルタイムで記録される映像データが改ざんされていないことの証明に加え、時系列に連続記録され、中抜きや差し替え等がないことを第三者に証明可能とする署名生成方法、署名検証方法を提供する。

【解決手段】連続する一連のデータを受信し、受信されたデータを受信するごとに、データを要約した要約情報を生成する。生成した要約情報が所定数になったらブロック単位で順次取得し、取得されたブロックとそのブロックに前後する少なくとも一方のブロックから選ばれた要約情報とを署名対象に設定し、署名対象に対して電子署名を生成する。

(もっと読む)

コンテンツ処理装置、コンテンツの部分完全性保証のためのプログラム

【課題】少ないデータ量で部分完全性保証を実現する。

【解決手段】本コンテンツ処理装置は、更新者識別子と秘密鍵とを対応付けて格納する管理データ格納部と、複数ブロックに分割されているコンテンツと、当該コンテンツに対する更新の種類を示す更新種別と、当該コンテンツにおいて更新すべき更新ブロックと、更新位置とを受け付ける手段と、更新種別が挿入であった場合、コンテンツにおける更新位置に更新ブロックを挿入することにより更新済みコンテンツを生成する手段と、更新ブロックに対するハッシュ値を計算する手段と、管理データ格納部から更新者識別子及び秘密鍵を読み出し、当該更新者識別子と、更新位置と、更新ブロックに対するハッシュ値と、更新種別とを含む更新記録情報に対して、秘密鍵を用いて電子署名を生成する手段と、更新済みコンテンツと更新記録情報と電子署名とを出力する手段とを有する。

(もっと読む)

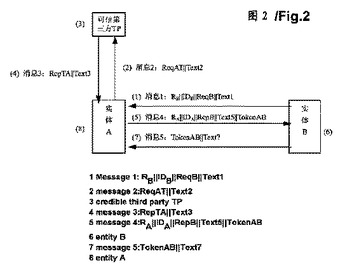

オンライン信頼できる第三者を導入したエンティティの公開鍵の取得、証明書の検証及び認証の方法及びシステム

オンライン信頼できる第三者を導入したエンティティの公開鍵の取得、証明書の検証及び認証の方法及びシステムである。該方法は、1)エンティティBは、メッセージ1をエンティティAに送信するステップと、2)エンティティAは、メッセージ1を受信すると、メッセージ2を信頼できる第三者TPに送信するステップと、3)信頼できる第三者TPは、メッセージ2を受信すると、応答RepTAを特定するステップと、4)信頼できる第三者TPがメッセージ3をエンティティAに返信するステップと、5)エンティティAは、メッセージ3を受信すると、メッセージ4をエンティティBに返信するステップと、6)エンティティBは、メッセージ4を受信するステップと、7)エンティティBは、メッセージ5をエンティティAに送信するステップと、8)エンティティAはメッセージ5を受信するステップとを含む。  (もっと読む)

(もっと読む)

証明書設定方法

【課題】 通信装置にユーザの用途に応じたデジタル証明書を設定する場合において、このような証明書を、容易かつ安全に設定できるようにする。

【解決手段】 通信装置に、通信時の認証処理に使用するデジタル証明書である通常公開鍵証明書を証明書書き込み装置160を用いて記憶させる場合において、その証明書書き込み装置160によって記憶させるべき証明書よりも暗号強度が低い認証処理に対応したデジタル証明書であるレスキュー公開鍵証明書を記憶している部品Aを通信装置の本体に装着する第1の手順と、証明書書き込み装置160と通信装置とが上記レスキュー公開鍵証明書を用いた認証処理を行い、その認証処理が成功した場合に、証明書書き込み装置160が通信装置に上記通常公開鍵証明書を記憶させる第2の手順とをこの順で実行する。

(もっと読む)

携帯情報端末システム及び該システムに用いられる通信方法

【課題】マスタとなる携帯情報端末のプログラムを、複製治具装置などを用いずに、簡潔かつ安全に他の携帯情報端末に複製する携帯情報端末システムを提供する。

【解決手段】携帯情報端末10に、当該携帯情報端末10のユーザに対応するユーザID、公開鍵及び秘密鍵を有する電子証明書(たとえば、電子証明書保管領域13)が設けられている。無線通信手段(たとえば、無線LAN接続部14)により、電子証明書を用いて公開鍵暗号方式で認証してペアが特定された他の携帯情報端末20,30と無線LANを介して互いに無線接続すると共に、公開鍵暗号方式で共通暗号鍵を配信して共通鍵暗号方式で通信が行われる。この場合、無線LAN接続部14により、携帯情報端末20,30とアドホック・ネットワークが構築されて無線接続される。

(もっと読む)

文書管理システム、文書操作装置及びプログラム

【課題】ポリシー管理装置と通信できない文書操作装置でも、ポリシー管理装置のセキュリティポリシーに従って、紙文書に対するユーザの操作を制御できるようにする。

【解決手段】ポリシー管理装置10内の各ポリシーには一意な秘密鍵と公開鍵が割り当てられる。チケット発行装置14はユーザのトークン210に対し、ポリシー管理装置10内のユーザに関連するポリシーの秘密鍵に対応するチケット情報とそのポリシーに対応する操作条件とが公開鍵と対応づけて書き込まれる。印刷装置12は、印刷した紙文書220に対しその文書に対応するポリシーの公開鍵を埋め込む。ユーザが紙文書220とトークン210をセットし、紙文書220への操作を指示すると、文書操作装置100は紙文書220の公開鍵を読み取り、その公開鍵と操作内容と乱数とをトークン210に送り、トークン210からの応答がその公開鍵で復号できる場合に操作を実行する。

(もっと読む)

161 - 180 / 642

[ Back to top ]