Fターム[5J104EA23]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 機密保護用情報の配送・生成 (11,869) | 生成;共有すべき情報それ自身は伝送しない (521)

Fターム[5J104EA23]の下位に属するFターム

予備通信を必要とするもの (22)

予備通信を必要としないもの (5)

ID情報を利用するもの (215)

Fターム[5J104EA23]に分類される特許

21 - 40 / 279

プローブを使用する2つの装置間のセキュアなワイヤレスリンク

【課題】2つの装置間のセキュアなワイヤレスリンクを提供する。

【解決手段】ネットワークに参加していない2つの装置間の平文ワイヤレス送信を使用して装置間にセキュアなワイヤレス通信リンクを確立することができる。一方の装置は、ペアリングの確立を求めていることを示す第1のプローブをブロードキャストする。他方の装置は、第2のプローブで応答し、付加的なプローブを使用して更なる情報を交換することで共有シークレットを確立できる。一方の装置が、共有シークレットから導出された暗号キーを使用してメッセージを暗号化することにより他方の装置へメッセージを送信でき、暗号化されたメッセージは、プローブ内で送信する。受信側装置は、プローブから暗号メッセージを抽出し、暗号キーを使用して解読できる。暗号メッセージは、ワイヤレスネットワークに参加するために受信側装置により使用可能なクレデンシャルを含むことができる。

(もっと読む)

セキュリティ強化のための転置データ変換

【課題】暗号化アルゴリズムの安全性を高める。

【解決手段】サーバ505は、データ変換器510、鍵導出機能部515、鍵包み機能部520、及び暗号化機能部525を含み、マスター鍵を受信する入力ポートと、結合器と、ハッシャと、ビットセレクタを用い、マスター鍵と一つの値を結合し変更されたマスター鍵を生成し、変更されたマスター鍵をハッシュしてハッシュ値とし、ハッシュ値からビットのセットを選択して導出鍵とする。

(もっと読む)

セキュリティ強化のための転置データ変換

【課題】暗号化アルゴリズムの安全性を高める。

【解決手段】サーバ505の鍵導出機能部515は、マスター鍵を受信する入力ポートと、分割器と、連結器と、ハッシャと、決定部と、計算機と、ビットセレクタを用い、マスター鍵を第一のセグメントと第二のセグメントに分割し、第一のセグメントとカウンタを連結し、変更された第一のセグメントを生成し、変更された第一のセグメントをハッシュ値へハッシュし、第二のセグメントから第一の数と第二の数を決定し、ハッシュ値、第一の数、及び第二の数を使用した結果を演算する計算式を実行し、結果から得られたビットのセットを導出鍵として選択する。

(もっと読む)

ワイヤレス遠隔通信システムのためのパケットを安全に伝送する方法

【課題】従来技術の欠点のない、送信機と受信機との間のワイヤレスリンク上でパケットを安全に伝送する方法を提供すること。

【解決手段】本発明は、ワイヤレスリンク上でパケットを安全に伝送する方法に関する。有利には、この方法はタイプII HARQプロトコルを使用する。第1のステップ(110)では、受信機がパケットの第1のバージョンを復号化することができないようにパケットの第1のバージョンが伝送される(120)。受信機は、1対の公開鍵およびプライベートキーを生成し、否定応答ならびに前記公開鍵を送信機に送り戻す。次いで、送信機は、前記公開鍵を使用して暗号化されたパケットの第2のバージョンを送信する(130)。受信機は、パケットの第1のバージョンと第2のバージョンの組合せを復号化しようと試みる(140)。成功の場合、肯定応答が送信機に送信され、失敗の場合、再伝送プロセスが反復される。

(もっと読む)

コンテンツ記録装置、暗号化装置、記録方法および記録プログラム

【課題】付属データの不正利用や不正コピーを確実に防止して、タイトルコンテンツの著作権保護を強化すること。

【解決手段】記録対象の付属データが付属するタイトルコンテンツがタイトルキーによって暗号化されており、かつ付属するタイトルコンテンツのコピー制御情報がコピー禁止を示す情報である場合には、記録媒体に記録された1つ以上のタイトルキーの中から、付属するタイトルコンテンツに対応したタイトルキーを選択し、コピー制御情報がCopy Freeである場合には、タイトルキーを選択せず、付属するタイトルコンテンツがタイトルキーによって暗号化されており、かつ付属するタイトルコンテンツのコピー制御情報がEPNまたはCopy One Generationを示す情報である場合には、記録対象の付属データに暗号化処理を施す際に使用される鍵を新たに生成する。

(もっと読む)

運用管理者駆動型のプロファイル更新の方法と装置

識別子に基づく鍵交換装置

【課題】二つの鍵交換装置が、互いに通信して同一の鍵を共有し、通信する相手装置の識別子に基づき互いに認証可能な、鍵交換装置を提供する。

【解決手段】開示される識別子に基づく鍵交換装置は、鍵交換装置200が、システムパラメター201,システム公開鍵202,自己識別子203及び自己秘密鍵204を含むメッセージが入力されたとき長期記憶装置205に保存し、鍵交換開始命令206と相手識別子207が入力されたとき、乱数208を取り込んで暫定鍵210を生成し、暫定識別子212を暫定鍵を用いて生成して、暫定鍵,暫定識別子及び相手識別子を含むデータを内部状態装置213に保存し、暫定識別子を含むデータを相手識別子を持つ鍵交換装置に送信することによって、二つの鍵交換装置が、通信を行う相手の装置を相手の識別子に基づいて互いに認証することが可能なように構成されている。

(もっと読む)

ICカード発行システム及び方法

【課題】利用者自身がICカードのパスワードを設定でき、ICカードの利用履歴等の利用者の個人情報の漏洩を防止する。

【解決手段】発行機関の鍵情報をICカードに記録し発行するシステムにおいて、ICカード発行機関11は、固有情報に基づいて第1の鍵情報を生成する手段と、第1の鍵情報及び固有情報をICカードの特定領域に記録する手段と、ICカードを供与する利用者を特定する実情報とICカードの固有情報を関連付けて格納する第1のDB3とを備え、第1の鍵情報及び固有情報が付与されたICカード10を発行する。利用者側システム12は、利用者のパスワードを入力する手段と、入力されたパスワードとICカードの特定領域に記録された固有情報に基づいて第2の鍵情報を生成する手段と、第2の鍵情報に基づいて利用者に固有の公開鍵証明書を生成する手段と、公開鍵証明書、及びパスワードをICカードのメモリに書き込む書込み手段とを有する。

(もっと読む)

安全な信頼鍵を確定するためのデバイス及び方法

【課題】スマートカードとの間で信頼鍵に従った暗号化データの転送が可能なデバイス及び方法を提供する。

【解決手段】デバイス1は、少なくとも1つの安全な部分Sを備え、デバイス1とスマートカードSCとの間の暗号化データの転送用の信頼鍵CSTKを確定するために、スマートカードSCと鍵交換アルゴリズムを遂行するように構成される。さらにデバイス1は、信頼鍵CSTKをデバイス1の安全な部分Sに追加的な鍵CSSKとして保存するように構成される。

(もっと読む)

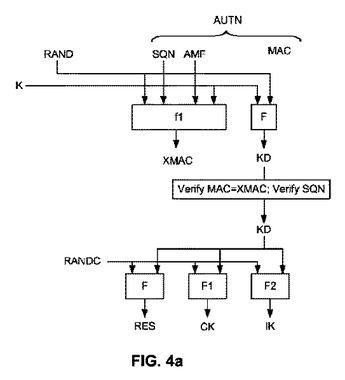

安全な複数UIM認証および鍵交換

一実施例では装置であり、装置は、第1のランダムノンス(RAND)および認証トークンを受け取ることによって認証鍵合意プロトコルを実行する通信デバイス構成要素を備え、通信デバイス構成要素は共有秘密鍵を有するように構成される。通信デバイス構成要素は、RANDおよび共有秘密鍵に擬似ランダム関数を適用することによって派生鍵を発生する。通信デバイス構成要素は、第2のランダムノンス(RANDC)および派生鍵に基づいて、セッション鍵の第1の組を発生し、セッション鍵の第1の組は通信を暗号化するのに用いられる。  (もっと読む)

(もっと読む)

仲介プラットフォーム、ICカード及び認証鍵の生成方法

本発明は、仲介プラットフォーム20と、仲介プラットフォーム20を介して現地携帯電話番号の認証鍵107,208に用いるICカード10を提供する方法と、を開示する。仲介プラットフォーム20は、プロセッサ201、暗号化装置202、送信器204、受信器205、符号化装置203、及び計算器206を含む。認証鍵208は、アルゴリズムにより生成され、現地携帯電話番号のアクティベーションを現地認証センター30により行う。 (もっと読む)

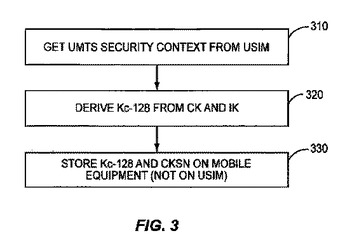

移動局において暗号鍵を処理する方法

移動装置(ME)及びユニバーサル加入者IDモジュール(USIM)を含む移動局において暗号鍵を処理する技法が開示される。例示的方法は、UMTSの暗号鍵(CK)、完全鍵(IK)、及び暗号鍵シーケンス番号(CKSN)を前記USIMから取得するステップと、前記CK及び前記IKから128ビット暗号鍵(Kc−128)を導出するステップと、前記Kc−128及び前記CKSNを、前記USIMから離れて前記移動装置内に格納するステップと、を備える。最新のUMTSセキュリティコンテキストに対する前記Kc−128の対応を追跡できるようにするために、前記格納されるCKSNは、前記格納されるKc−128に関連付けられる。この例示的方法は、パケット交換ドメイン又は回線交換ドメインのいずれかについて、128ビット暗号鍵の生成及び格納に適用される。対応するユーザ装置も開示される。  (もっと読む)

(もっと読む)

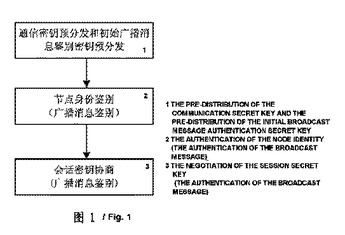

センサーネットワーク認証と鍵管理メカニズムの統合方法

センサーネットワーク認証と鍵管理メカニズムとの統合方法を提供した。当該方法は、1)鍵予備配布を行い、即ち、1.1)通信鍵の予備配布を行い、1.2)初期ブロードキャストメッセージ認証鍵の予備配布を行い、2)認証を行い、即ち、2.1)ノード身分認証を行い、2.2)ブロードキャストメッセージ認証を行い、3)ノードがセッション鍵の合意を行うことを含む。  (もっと読む)

(もっと読む)

剰余乗算処理装置

【課題】剰余乗算器を用い、剰余乗算器が処理可能なビット長を越えるデータの剰余乗算を処理する剰余乗算処理装置を提供する。

【解決手段】剰余乗算処理装置において、剰余乗算器113が処理できるビット長にあわせ、剰余乗算の対象データを分解する。剰余乗算器113の出力結果を用いて作成した、剰余乗算の計算に必要なデータを記憶装置123へ格納する。記憶領域の利用量が最小となるよう、一時データを逐次的に特定の記憶領域へ蓄積する。記憶領域へ蓄積された一時データを合わせ、剰余乗算器113が処理できるビット長を越えた剰余乗算の解を作成する。

(もっと読む)

暗号化情報生成装置及びそのプログラム、秘密鍵生成装置及びそのプログラム、配信用コンテンツ生成装置及びそのプログラム、コンテンツ復号装置及びそのプログラム、並びに、ユーザ特定装置及びそのプログラム

【課題】ユーザ数に依存せずに暗号文を固定長のサイズとするコンテンツ配信システムを提供する。

【解決手段】コンテンツ配信システムの暗号化情報生成サーバ10は、m個の素数及び生成元と、その素数の合成数及び生成元を合成した要素とを生成するとともに、合成数を位数、合成された要素を生成元とする群Gから群GTへの双線形写像eを特定する基本情報生成手段11と、1≦x1,0,x1,1<p1,…,1≦xm,0,xm,1<pm、1≦α,β,γ<nとなる各値を秘密情報として選択し、マスタ秘密鍵と公開パラメータを生成するマスタ秘密情報生成手段12と、公開パラメータと、m個の素数及び生成元と、双線形写像eと、秘密情報とに基づいて、公開鍵を生成する公開鍵生成手段14と、を備えることを特徴とする。

(もっと読む)

装置鍵

【課題】パーソナル装置内に含まれるアプリケーションによって用いられるように意図された、暗号鍵の鍵管理方法を提供する。

【解決手段】パーソナル装置内に装置固有の暗号鍵を記憶するために、1つ以上の暗号鍵を含むデータ・パッケージが装置の組み立てラインの安全処理点からパーソナル装置に送信される。送信されたデータ・パッケージに反応して、安全処理点は、パーソナル装置からバックアップ・データ・パッケージを受信する。このバックアップ・データ・パッケージは、パーソナル装置内に含まれるチップの改ざん防止機能のある秘密記憶装置内に記憶された独自の秘密チップ鍵を用いて暗号化されたデータ・パッケージである。安全処理点は、パーソナル装置から読まれたバックアップ・データ・パッケージを、これに関連付けられた独自のチップ識別子と共に、常設公開データベース内に記憶するように準備される。

(もっと読む)

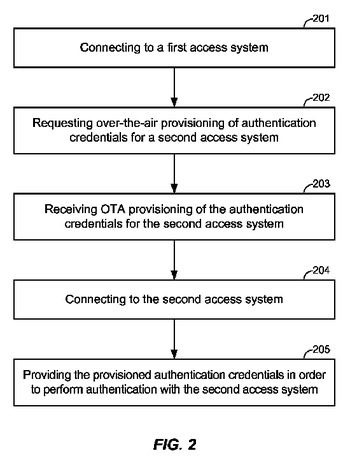

2つのアクセスシステム間でのセキュリティ証明の無線プロビジョニングのための装置および方法

第1のアクセスシステムを介したアクセスデバイスにおける認証証明の無線プロビジョニングのための方法および装置であって、認証証明は、無線プロビジョニングプロシージャがない第2のアクセスシステムのためである。たとえば、第2のアクセスシステムは、AKA認証方法を使用する3GPPシステムであり得る。第1のアクセスシステムは、OTASPまたはIOTAプロシージャを使用するCDMAであり得る。認証証明をプロビジョニングすることは、3GPP AKA認証ルート鍵(K)、AKA認証関係パラメータ、3GPP認証において使用されるべきAKA認証アルゴリズム、または認証アルゴリズムカスタマイズパラメータのうちのいずれかをプロビジョニングすることを含み得る。  (もっと読む)

(もっと読む)

記録されたデジタルプログラムにアクセスするための方法及び装置

【課題】将来、鍵期間終了の問題を生じることなく、プログラムデータをデスクランブルして視聴できるようにする。

【解決手段】複数の鍵を所定の順序で相互に関連付ける一方向性関数を用いて過去の鍵を算出する方法を提供する。他の具体例においては、それぞれが所定の期間に対応するアクセス鍵を含む複数の権利制御メッセージを生成することにより将来のアクセス鍵を提供する。他の具体例においては、複数の期間に対応する複数のアクセス鍵を含む権利制御メッセージを生成することにより、将来のアクセス鍵を提供する。他の具体例においては、過去の期間に記録されたコンテンツを視聴する権利をユーザが有しているか否かに関する情報を含む権利に関する時間的履歴フィールドを含む権利管理メッセージを生成することにより、権利の履歴を監視する。

(もっと読む)

情報処理装置及び認証方法

【課題】ユーザ認証において簡易な操作で一定レベルのセキュリティを維持すること。

【解決手段】携帯電話機1は、物理的な接触があった入力キーKの押下状態を検知し、その入力キーKに割り当てられている情報を取得するキー監視部12と、入力キーKに割り当てられている情報と入力キーKの押下状態との組合せの並びを入力パターン情報として予め記憶するデータベース13と、キー監視部12によるキー情報及び押下状態の監視結果を検知順に並べて成る入力情報と入力パターン情報とを照合し、両者が一致する場合にユーザを認証する認証部14と、を備える。

(もっと読む)

セキュリティトークン及びスクランブル鍵の派生方法

【課題】セキュリティデータを暗号化するときに利用したスクランブル鍵の漏洩を防止できるセキュリティトークンを提供する。

【解決手段】ICカード1は,外部へのデータ読み出しが禁止されたROM22と,電気的に書換え可能なEEPROM23を備えたICチップ2が実装され,ROM22には,スクランブル鍵を派生するための暗号鍵シード12が記憶され,EEPROM23には,暗号鍵シード12から派生されるスクランブル鍵の中から,一つのスクランブル鍵を定義する定義情報13が記憶されている。ICカード1のROM22に実装された暗号モジュール10は,EEPROM23にデータを暗号化して書き込む処理を実行するとき,所定の派生アルゴリズムに従い,定義情報13で定義される一つのスクランブル鍵を暗号鍵シード12から派生させ,該スクランブル鍵を該データの暗号化に利用する。

(もっと読む)

21 - 40 / 279

[ Back to top ]