Fターム[5J104EA23]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 機密保護用情報の配送・生成 (11,869) | 生成;共有すべき情報それ自身は伝送しない (521)

Fターム[5J104EA23]の下位に属するFターム

予備通信を必要とするもの (22)

予備通信を必要としないもの (5)

ID情報を利用するもの (215)

Fターム[5J104EA23]に分類される特許

41 - 60 / 279

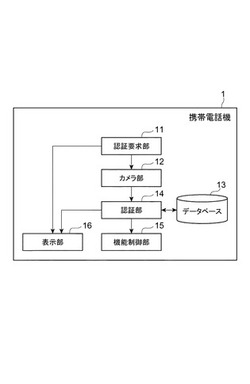

情報処理装置及び認証方法

【課題】簡易な操作でユーザを認証すること。

【解決手段】携帯電話機1は、筐体へのユーザのタップ動作を検知するカメラ部12と、タップ動作のパターンを示すパターン情報を予め記憶するデータベース13と、検知されたタップ動作のパターンとデータベース13に記憶されているパターン情報とを照合し、両者が一致する場合にユーザを認証する認証部14と、を備える。これにより、筐体に対して行われたタップ動作とパターン情報とを照合することでユーザ認証が実行されるので、ユーザは筐体を軽く叩くだけで自身を認証させることができる。

(もっと読む)

暗号鍵生成装置、およびその装置を利用可能な暗号化装置ならびに復号装置

【課題】ナップザック暗号は現在主流のRSA暗号と比べて暗号化および復号が短時間であり量子計算機によってさらに安全性が危うくなるということはないという利点があるが、解読法が存在する。

【解決手段】

緩増加秘密鍵生成部10は、要素の値が単調増加に並んだベクトルであって当該ベクトルの要素を分割数ごとに間引きすることにより得られる分割数個の分割ベクトルが超増加となる緩増加ベクトルを生成する緩増加ベクトル生成部36と、任意の分割ベクトルにおける要素の総和よりも大きな整数を法Mとして生成する法M生成部38と、法Mと互いに素である乗数を生成する乗数生成部40とを含む。また、公開鍵生成部12は、緩増加ベクトルの要素と乗数との積について法Mを法としてモジュラ乗算変換することにより公開鍵ベクトルを生成する公開鍵ベクトル生成部42と、分割数と公開鍵ベクトルとを公開鍵として出力する公開鍵出力部44とを含む。

(もっと読む)

既存の無線接続鍵を使用する仮想ペアリングのための装置および方法

第1のピア・デバイスと第2のピア・デバイスとの仮想ペアリングのための方法が開示される。この方法において、第1タイプの無線接続が確立するために、第1および第2のピア・デバイスを仮想的にペアリングする際に使用するためのナンスが第1のピア・デバイスにおいて生成される。このナンスは、第1および第2のピア・デバイス間のすでに確立されている第2タイプの無線接続によって、第1のピア・デバイスから第2のピア・デバイスに送られる。このナンスと、すでに確立されている第2タイプの無線接続のための共有鍵とから、少なくとも1つの新たな鍵が生成される。第1および第2のピア・デバイス間の第1タイプの無線接続を確立するために、第1のピア・デバイスは、少なくとも1つの新たな鍵を使用して第2のピア・デバイスと仮想的にペアリングされる。 (もっと読む)

暗号化システム、暗号化方法

【課題】1つのサーバが故障してしまってもシステム全体がダウンしない暗号化システムを提供する。

【解決手段】本発明の暗号化システムは、複数のサーバと暗号装置と復号装置を含んでいる。そして、サーバが故障していない場合は、復号装置は、暗号装置または復号装置が選択したサーバから秘密情報を受信し、復号に用いる。選択されたサーバが故障してしまったときには、他のサーバから秘密情報を受信する。第1の暗号化システムでは暗号文にすべてのサーバ用の個別セッション情報と個別暗号文とが含まれている。第2の暗号化システムでは、各サーバがすべてのサーバのサーバ秘密鍵を共有している。第3の暗号化システムでは、上位サーバが、すべての下位サーバのサーバ秘密鍵を記録している。

(もっと読む)

事前の情報共有なしに安全な通信を確立する方法

2つのデバイスのうちの1つに事前に記録された情報を必要とすることなしに、2つの通信電子デバイスの間のセッション鍵を生成し、デバイスのうちの1つの認証を可能にするための方法である。この方法は、対称アルゴリズムと非対称アルゴリズムの緊密な連携を利用する。 (もっと読む)

鍵生成装置、暗号化装置、復号化装置、暗号化システム、鍵生成方法、暗号化方法、復号化方法、プログラム、および記録媒体

【課題】IDを秘匿化でき、かつ暗号文のサイズが階層の深さに依存しない階層型IDベース暗号技術を提供する。

【解決手段】本発明の暗号化システムは、鍵生成装置、暗号化装置、復号化装置で構成される。鍵生成装置は、マスター秘密鍵Smと復号化装置のID(識別情報D=[D1,…,DK])を用いて、公開鍵P、配下のすべての階層の階層秘密鍵S(k)を生成できる。暗号化装置200は、平文Mを、公開鍵Pと復号化装置の識別情報D1,…,Dkを用いて暗号化し、k番目の階層の復号化装置用の暗号文C(k)を得る。1番目の階層の復号化装置は、受信した暗号文C(1)を、階層秘密鍵S(1)を用いて復号化し、平文Mを得る。k番目(ただし、2番目以降)の階層の復号化装置は、受信した暗号文C(k)を、k−1番目の復号化装置の階層秘密鍵S(k−1)、暗号文C(k)、自己の識別情報Dkを用いて復号化し、平文Mを得る。

(もっと読む)

半導体集積回路、データの暗号化装置、暗号鍵の生成装置、及び暗号鍵の生成方法

【課題】発振起動時間の異なる2種類の発振器を備えた半導体集積回路において、比較的簡単に秘匿性の高い暗号鍵を生成し、その暗号鍵を用いてデータの入出力を行う半導体集積回路を提供する。

【解決手段】第一の発振回路と、第二の発振回路と、第一の発振回路の発振開始によって動作を開始し第二の発振回路の発振開始によって出力を確定する乱数発生器と、乱数発生器の出力する乱数を暗号鍵に用いて暗号化してデータを出力し、乱数を暗号鍵に用いて暗号化されたデータを解読して入力する論理回路と、備えている。

(もっと読む)

シンボル線形変換装置、共有鍵生成装置、シンボル線形変換方法、共有鍵生成方法、シンボル線形変換プログラム及び共有鍵生成プログラム

【課題】現実的なプログラムサイズで入力における誤りと出力における誤りとを統計的に無相関にすることのできるシンボル変換手法を得る。

【解決手段】入力シンボル列を線形変換して入力シンボル列よりも要素数の少ない出力シンボル列を出力する装置であって、入力シンボル列と変換行列の積を出力する線形変換部と、変換行列を線形変換部に提供するフィルタ生成部120と、を備え、フィルタ生成部120は、変換行列の少なくとも1つ以上の列ベクトルが、少なくとも2つ以上の0でない要素をもつ行列を提供する。

(もっと読む)

暗号処理装置

【課題】暗号化演算回路の回路規模の増大および動作時のリーク電流の発生を抑止でき、電流解析を困難とすることが可能な暗号処理装置を提供する。

【解決手段】レジスタ106A,107Aと、レジスタに格納されるデータに応じたラウンド演算を行うラウンド演算部111と、レジスタの格納値またはラウンド鍵Knと、ラウンド演算部の演算結果との排他的論理演算を行う論理演算部113と、バイナリデータを所定ビットずつデコードしてこのバイナリデータのビット数より多いビット数のデコードデータに変換するデコード部102と、を有し、デコード部102は、レジスタの格納値またはラウンド鍵の供給部およびラウンド演算部から論理演算部への信号配線を伝搬するデータが、バイナリデータを所定ビットずつデコードしてバイナリデータのビット数より多いビット数のデコードデータに変換された状態で供給されるように配置されている。

(もっと読む)

記憶装置及び記憶装置ユーザの認証方法

【課題】記憶装置にアクセスを希望するユーザに対して、ネットワークを経由せずに記憶装置側だけでユーザの認証を確実に行うことができる記憶装置を提供する。

【解決手段】ベンダ1は、製造した記憶装置30毎に認証局3が発行した証明書Hと、記憶装置の秘密鍵SKHDDと、認証局の公開鍵PKCAを、記憶装置のユーザがアクセスできない記憶領域に格納する。記憶装置30を購入したユーザ2は、認証局3から、記憶装置の公開鍵PKHDDと認証局の秘密鍵SKCAで署名された証明書Uとユーザの秘密鍵SKCAを受け取り、証明書Uを記憶装置に提示する。記憶装置は記憶装置の秘密鍵SKHDDと認証局の公開鍵PKCAを使用して証明書Uの署名を解除し、証明書Uに記載されたアルゴリズムで演算した演算値と証明書Uの署名値とが一致した場合に証明書Uが適切であると認め、これを提出したユーザに記憶装置の使用を許可する。

(もっと読む)

無線通信チャネルの設定方法、該方法のための仲介装置及びプログラム

【課題】任意の装置間に安全な無線通信チャネルを簡易に設定する方法を提供する。

【解決手段】仲介装置は、第1の値、第2の値、第3の値を生成し、第1の値と第2の値の積である第4の値を求め、この第4の値及び第3の値を、第1の装置に送信し、第1の値と第3の値の積である第5の値を求め、この第5の値及び第2の値を、第2の装置に送信する。これにより、第1の装置は、第4の値及び第3の値に基づき、第2の装置との無線通信で使用する暗号化鍵を生成し、第2の装置は、第5の値及び第2の値に基づき、第1の装置との無線通信で使用する前記暗号化鍵を生成する。

(もっと読む)

放送受信装置、その制御方法、放送送信装置、及びその制御方法

【課題】デバイス鍵生成アルゴリズムが更新された場合でも更新前に放送されて放送受信装置が蓄積した放送データを再生することを可能にする。

【解決手段】暗号化されたコンテンツと、異なるアルゴリズムで暗号化された複数の暗号鍵とそれぞれのアルゴリズムの識別情報を含む複数の鍵情報と、を含む放送データを受信する記録手段と、新しいプログラムとプログラム実装するアルゴリズムを識別する識別情報とを受信し、メモリに格納することによりプログラムを更新する更新手段と、前記メモリに格納された識別情報と前記複数の鍵情報それぞれに含まれる識別情報とを比較することにより、前記メモリに格納されたプログラムのアルゴリズムで暗号化された暗号鍵を含む鍵情報を前記複数の鍵情報から検索する検索手段と、前記検索手段が発見した鍵情報から前記暗号鍵を生成するように前記生成手段を制御する制御手段と、を備える放送受信装置を提供する。

(もっと読む)

暗号システム、鍵生成装置、受信者側装置、送信者側装置、プログラム及び暗号通信方法

【課題】 ランダムオラクルモデル上の公開鍵暗号方法で一定の安全性を満たすものをベースとして、標準計算機モデル上で安全な公開鍵暗号方法を与えることを目的とする。

【解決手段】 受信者側装置110の鍵情報生成部113は、セキュリティパラメータkの入力を受け付け、ランダム関数O1,・・・,On(nは自然数)のオラクルアクセス(以下、ランダムオラクルと呼ぶ)の利用を前提とした第1暗号プロトコルΠ=(K,E,D)(但し、鍵生成手段Kはランダムオラクルに依存しないものとする)をベースとし、第1暗号プロトコルΠとは異なり、ランダムオラクルに依存しない第2暗号プロトコルPKEi=(Kgi,Enci,Deci)(iは、1≦i≦nなる自然数)を利用して、第三暗号プロトコルΠ’における暗号化鍵及び復号鍵を生成する。

(もっと読む)

アクセス制御システム、アクセス制御方法

【課題】2次元的にアクセス権限を定義でき、ユーザの鍵管理コストを削減する。

【解決手段】2次元のアクセス権限(xi、yj)をユーザ端末に配布し、管理するデータを暗号化する暗号化鍵kをアクセス権限に対応した鍵Kで暗号化する。そして、データにアクセスするためのアクセス権限を確認し、自己のアクセス権限が必要なアクセス権限以上であるときに、鍵Kを生成し、生成した鍵Kを用いて、暗号化鍵kを復号するとともに、復号した暗号化鍵kによりデータを復号して閲覧する。

(もっと読む)

暗号化装置、端末装置、暗号化プログラム及び方法、情報処理プログラム及び方法

【課題】所定の時間で更新されるカウンタ情報に基づく暗号化データの復号化処理におけるカウンタ情報のずれを処理能力が低い装置であっても補正することができる暗号装置、暗号通信プログラム及び方法を提供する。

【解決手段】暗号通信を行う対象である端末装置1と共に、所定の時間毎に更新される値である暗号鍵を管理する暗号鍵管理部206と、端末装置1が管理している暗号鍵に基づいて暗号化された所定のデータを受信する受信部203と、受信部203において受信され暗号化された所定のデータを復号し、端末装置1において管理されている暗号鍵と暗号鍵管理部206において管理されている暗号鍵との値の差を求め、該差に基づいて暗号鍵管理部206において管理されている暗号鍵を補正し、端末装置1と共通して用いる共通鍵を生成し、補正した暗号鍵に基づいて共通鍵を暗号化して端末装置1に送信する共通鍵送信部203とを有する。

(もっと読む)

サイマルクリプトキーのハッシュキーとの共有

配信ヘッドエンドにおいて使用するCAシステムが異なる複数の条件付きアクセス(CA)ベンダー間でキーを共有する方法が、ヘッドエンドにおいて複数のCAベンダーの各々からCA値のコントリビューションを受信するステップと、ハッシュ関数を使用して前記複数のCAベンダーの各々からのCA値をともにハッシュ化し、出力制御語を生成するステップと、ヘッドエンドのエンクリプタにおいて、出力制御語をコンテンツキーとして使用するステップとを含み、コンテンツキーを暗号化キーとして使用して、条件付きアクセスシステムのいずれかを使用してコンテンツを解読する複数の受信機に提供されるコンテンツを暗号化する。他の実施形態は、この要約書で説明した特徴から逸脱する可能性があるので、この要約書を限定的なものであると考えるべきではない。 (もっと読む)

生体認証装置、生体認証プログラム及び生体認証方法

【課題】指紋情報等の生体情報を用いる生体認証に関し、生体情報の経年変化による誤認証を防止する。また、認証に用いられる登録データ更新の信頼性を高める。

【解決手段】過去の認証に用いた複数の照合データを保存する照合データ保持部(10)を備え、照合データ保持部に保持された過去の照合データと現在の登録データとから、登録データ更新時、再現性の高い特徴量(情報)の抽出、各特徴量の信頼度の評価により、その信頼度に基づいて新たな登録データを作成し、この新登録データに更新する。この結果、登録データの信頼性が高められ、生体情報の経年変化による誤認証を防止できる。

(もっと読む)

共通鍵生成端末、鍵共有システム、共通鍵生成方法

【課題】共通鍵を確実かつ安全に共有することのできる共通鍵生成手法を得る。

【解決手段】鍵生成源情報ranを複数取得する鍵生成源取得部と、鍵生成源情報ranのうち所定操作入力前後の所定時間幅tw内に鍵生成源取得部が取得したものを記録する記録部111と、他端末が送信する情報を受信する受信部131と、鍵生成源情報ranの少なくともいずれかに、受信部131が受信した情報と合致するものがあるか否かを検証する受信情報検証部117と、鍵生成源情報ranの少なくともいずれかを用いて他端末に送信する情報を生成する送信情報生成部と、送信情報生成部が生成した情報を他端末に送信する送信部130と、鍵生成源情報ranと合致すると受信情報検証部117が検証した情報と、鍵生成源情報ranを用いて送信情報生成部が生成した情報とに基づき共通鍵を生成する共通鍵生成部と、を備える。

(もっと読む)

アプリケーション記憶装置及び制御方法

【課題】複数のアプリごとのデータの送受信を高い秘匿性で実現すること。

【解決手段】アプリ格納部203の各メモリバンクは、ID格納部、サービス固有鍵格納部、サービスプログラム格納部、サービスデータ格納部を含む。暗号処理部201は、サービス固有の公開鍵を用いてサービス提供装置との間に暗号通信路を構築し、共有した共通鍵Rh、Rcを用いて、サービスデータを暗号化して送受信する。制御部202は、サービス提供装置から受信したサービスIDに基づきアプリ格納部203を検索し、サービスIDを格納したID格納部を含むメモリバンクがあれば、そのメモリバンクのサービス固有鍵格納部に格納されている公開鍵を取り出して暗号処理部201に提供し、暗号処理部201で鍵交換処理を実行してサービス提供装置との間に暗号通信路を構築すると、対応するメモリバンクのサービスプログラム格納部からアプリを受け取って起動する。

(もっと読む)

認証能力のセキュアなネゴシエーション

【課題】認証能力、及び、認証が行われる前に通知する必要があり得る他の「基本的な」能力の競り下げに対する、簡単かつ効率的な(共有鍵ベースの)保護

【解決手段】ネットワーク(20)は、認証ノード(22)と、AAA(認証、許可、及び課金)サーバ等のサーバ(24)と、を含む。方法は、端末(30)がネットワークアクセスインタフェース(32)を介してネットワークに認証能力情報(AC)を送信することを含む(認証能力情報は端末の認証能力の指示を与える)。次いでネットワーク(20)は、認証能力情報を用いて第1の暗号値を決定する。次いで端末(30)は認証能力情報を用いて第2の暗号値を決定する。ネットワーク(20)は第1の暗号値及び第2の暗号値を比較して端末を認証する。

(もっと読む)

41 - 60 / 279

[ Back to top ]