Fターム[5J104EA23]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 機密保護用情報の配送・生成 (11,869) | 生成;共有すべき情報それ自身は伝送しない (521)

Fターム[5J104EA23]の下位に属するFターム

予備通信を必要とするもの (22)

予備通信を必要としないもの (5)

ID情報を利用するもの (215)

Fターム[5J104EA23]に分類される特許

1 - 20 / 279

認証装置、認証方法および認証プログラム

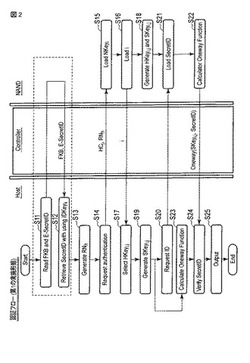

ストレージメディア、ホスト装置、メモリ装置、及びシステム

【課題】秘密情報の不正利用の防止に有利な認証装置、被認証装置、およびその認証方法を提供する。

【解決手段】実施形態によれば、被認証装置を認証装置が認証する認証方法であって、前記被認証装置は、秘匿される固有の秘密識別情報(SecretID)、固有の暗号化秘密識別情報(E-SecretID)、および共通に付される鍵管理情報(FKB)を保持し、前記認証装置は、秘匿される識別鍵情報(IDKey)を保持し、前記認証装置が、前記被認証装置から、前記暗号化秘密識別情報(E-SecretID)および前記鍵管理情報(FKB)を読み出すステップと、前記認証装置が、読み出した前記鍵管理情報(FKB)を用いて、前記識別鍵情報(IDKey)から復号可能な識別鍵情報(FKey)を取得するステップと、前記認証装置が、得られた識別鍵情報(FKey)を用いて、読み出した前記暗号化秘密識別情報(E-SecretID)を復号し、秘密識別情報(SecretID)を取得するステップとを具備する。

(もっと読む)

内在的証明書方式

【課題】少なくとも1つの信頼できるエンティティCAおよび加入者エンティティAを有する保護されたディジタル通信システム内で公開鍵を生成する方法を提供する。

【解決手段】各エンティティAについて、CAがエンティティAを区別する一意のアイデンティティIAを選択することと、信頼できる当事者CAのジェネレータをエンティティAの私的な値と数学的に組み合わせることによって、対(IA、γA)がAの内在的証明書として働くように、エンティティAの公開鍵再構成公開データγAを生成することと、数学関数F(γA、IA)に従って内在的証明書情報(IA、γA)を組み合わせてエンティティ情報fを導出することと、エンティティ情報fに署名することによってエンティティAの秘密鍵(a)を生成することと、秘密鍵(a)をエンティティAに送信することを含む、方法。

(もっと読む)

通信システム及び通信方法

【課題】限られたリソースの下、より少ない通信データで鍵の更新を行う。

【解決手段】第一通信装置(無線端末)が、第二通信装置(基地局装置)との間で共有する共有情報と第一の記憶部に記憶されている鍵情報とに対し所定の演算を行うことによって一時的鍵情報を生成し、第二通信装置が、第一通信装置との間で共有する共有情報と第二の記憶部に記憶されている鍵情報とに対し、第一の一時的鍵生成部と同じ演算を行うことによって、第一通信装置によって生成されるものと同じ一時的鍵情報を生成する。

(もっと読む)

通信システム、通信装置、暗号化通信方法及びプログラム

【課題】無線端末と基地局装置との間でそれぞれ片方向通信する場合に、限られたリソースの下、より少ない通信データでセキュリティを確保しながら、安全に情報を暗号化して送受信する。

【解決手段】無線端末10は、基地局装置20との間で交換した乱数から秘密情報を生成し、生成した秘密情報から端末認証子を生成して基地局装置20へ送信する。基地局装置20は、受信した端末認証子を認証する。無線端末10は、認証時に生成した秘密情報から上りセキュリティ初期化情報を生成し、送信するユーザデータを上りセキュリティ初期化情報から生成したカウンタと鍵情報を用いて暗号化する。カウンタは、ユーザデータを送信する度に更新する。基地局装置20は、交換した乱数を使用して無線端末10と同様に上りセキュリティ初期化情報を生成し、無線端末10から受信した暗号化ユーザデータを、上りセキュリティ初期化情報から生成したカウンタを用いて復号する。

(もっと読む)

セルラー無線システムにおける無線基地局鍵を生成する方法と装置

【課題】セルラー無線システムにおける安全な通信を提供する。

【解決手段】UEと無線基地局の両方に知られた1組のデータビットを決定し、この決定した1組のデータに応答して無線基地局鍵を生成することにより、無線基地局鍵を生成する。

(もっと読む)

電子機器及びプログラム

【課題】障害から復帰した際に、認証を行う手間をなくすこと。

【解決手段】通信ネットワークNを介してセンタサーバ40との通信を行う通信部36、通信部16と、通信部36、通信部16介してセンタサーバ40から認証を許可する認証OK信号を受信した際、認証トークンを生成するCPU11と、CPU11により生成された認証トークンを記憶する不揮発性のEEPROM17と、CPU11により生成された認証トークンを記憶する揮発性のRAM33と、障害から復帰した際、RAM33に認証トークンが記憶されている場合に、EEPROM17により記憶された認証トークンとRAM33により記憶された認証トークンとが一致するか否かを検証し、一致する場合に、センタサーバ40との認証状態を継続させるCPU11と、を備える。

(もっと読む)

情報処理装置、サーバ装置およびプログラム

【課題】2つのデバイス間で相互認証と暗号鍵の共有を行うために、効率的な鍵管理コストと計算コストを両立した認証付き鍵共有方式を提供する。

【解決手段】情報処理装置100aは、外部装置100bと接続され、デバイス鍵記憶部111と、共有鍵記憶部120と、鍵生成部112と、更新部130と、を備える。デバイス鍵記憶部111は、デバイス鍵を記憶する。共有鍵記憶部120は、外部装置との間で共有する共有鍵を記憶する。鍵生成部112は、デバイス鍵とメディアキーブロックとからメディア鍵を生成する。更新部130は、メディア鍵と共有鍵記憶部120に記憶された共有鍵とに基づいて、更新した共有鍵を生成し、生成した共有鍵を共有鍵記憶部120に保存する。

(もっと読む)

画像管理装置、画像管理プログラム、および画像管理方法

【課題】暗号化して記録保存している画像を確認することが許容されている管理者等の一部の人に対しても、画像を確認したい対象者と無関係の人については、そのプライバシを保護することができる画像管理装置を提供する。

【解決手段】特徴量抽出部21が、入力された画像に撮像されている人物の顔の特徴量を抽出する。暗号鍵生成部22が抽出した人物の顔の特徴量から暗号鍵を生成し、検索情報生成部23が抽出した人物の顔の特徴量から検索情報を生成する。暗号化処理部24が生成した暗号鍵で画像を暗号化し、登録部25が検索情報と、暗号化した画像と、を対応づけてデータベース3に登録する。また、検索部26が生成した検索情報により、データベース3に登録されている暗号化した画像を検索する。そして、復号化処理部28が検索された画像を復号化する。

(もっと読む)

ワイヤレス通信システム用の共有鍵の生成方法

【課題】ノイズに対するロバスト性があり、かつ、モバイル端末に適用が容易な送信チャンネルの特性から秘密鍵を生成する方法を提供する。

【解決手段】第1端末と第2端末とを隔てる送信チャンネルのインパルス応答に基づいて鍵が生成される。第1端末による推定結果を表わす第1メッセージが第2端末に対して送信される。第1メッセージはチャンネル暗号を用いて事前に暗号化され、かつ、復号化不可能な程度に高速で第1パンクチャリングパターンにしたがってパンクチャリングされている。第2端末が第1メッセージを復号化するため、第2端末によるインパルス応答の推定結果を表わす第2メッセージの少なくとも一部に対して第1メッセージを結合する。第1メッセージの復号化に成功した場合、第2端末が復号化された第1メッセージから秘密鍵が生成される。

(もっと読む)

セルラー無線システムにおける無線基地局鍵を生成する方法と装置

【課題】セルラー無線システムにおける安全な通信を提供する。

【解決手段】ユーザ装置101は、現行の暗号鍵と関連付けられているセキュアな通信を介して無線システム100の無線基地局と通信する装置であり、ユーザ装置101および無線基地局は、ユーザ装置101と無線基地局との双方にとって既知であるデータビットのセットと、端末識別情報と、現行の暗号鍵とに基づいて端末識別トークンを生成する。ターゲット基地局は、ソース基地局から受信した端末識別トークン、およびユーザ装置101から受信した端末識別トークンにより、ユーザ装置101を識別する。

(もっと読む)

暗号処理システム、暗号化装置、復号装置、及びプログラム、並びに暗号処理方法

【課題】鍵のビット長を短くでき、巨大素数を用意せずとも高い安全性を容易に実現可能な暗号化技術の提供。

【解決手段】暗号化装置は、N次元空間内の空間充填曲線の鍵曲線Hkを複数記憶する鍵曲線記憶手段、鍵番号Kを復号装置と交換する鍵番号交換手段、メッセージ・コードをN次元空間に写像しメッセージ点Yを生成するメッセージ点生成手段、N次元空間の点Aを鍵曲線HKにより1次元序数空間の序数iAに単射する関数をLK(A)、その逆関数をLK−1(iA)とすると、点Yに基づきエンコード関数feを用いV=LK−1[fe(LK(Y))]により点Vを算出する暗号コード生成手段を備え、復号装置は、鍵曲線記憶手段、鍵番号交換手段、及び点Vに基づき、Y=LK−1[fe−1(LK(V))]によりメッセージ点Yを算出する復号演算手段を備えた。

(もっと読む)

通信システムにおけるキー発生方法及び装置

【課題】セルラ・システム及び無線ローカル・エリア・ネットワークへのアクセスのための共通認証を可能にする。

【解決手段】通信システムは、トラフィックに暗号化を提供しないシステム・エンティティへのアクセスのためのマスタ・セッション・キー(MSK)を発生する。ホーム・サーバとユーザは、両方とも、同じMSKを発生する。MSKは、トラフィックに関する暗号化キーを発生させるために使用される。1つの実施形態において、MSKは、要請者に対して特定のハッシング関数及び情報を使用して発生される。ホーム・サーバは、アクセス要請メッセージに含まれる情報に基づいてMSKを発生させることの必要性を判断する。一旦発生されると、MSKは、エンティティが通信を暗号化することを可能にするためにシステム・エンティティに提供される。

(もっと読む)

データ通信方法および無線通信ネットワーク

【課題】無線ネットワークにおいて送信機と受信機との間でデータをセキュアかつ確実に通信する方法を提供する。

【解決手段】送信機101は、該送信機において一つの受信機102と該送信機との間の第1のチャネル応答を推定し、第1のチャネル応答に基づいて第1の鍵を生成する。データは、レート適応符号を用いて送信機で符号化され、符号化データが生成される。符号化データは、ブロードキャスト前に、第1の鍵を用いてスクランブルされる。その後、受信機102は、第2のチャネル応答を推定して、ブロードキャストされたデータをデスクランブルするのに用いられる第2の鍵を生成することができる。

(もっと読む)

複数の認証(MULTIPLEAUTHENTICATIONS)を結び付けるための方法および装置

【課題】ピアに関する複数の認証を結び付けるための技術を提供する。

【解決手段】ピアに関する複数の認証は、ピアに関する一意識別子に基づいて結び付けられる。一意識別子は擬似乱数であり得、中間者攻撃を防止するため、ピアと認証サーバとオーセンティケータとの間でセキュアに交換される。一意識別子によって結び付けられる全ての認証に関するデータは、これらの認証の全て、またはサブセットによって生成された1つまたは複数の暗号鍵に基づいて、セキュアに交換される。別の設計では、複数のレベルのセキュリティが、ピアに関する複数の認証に関して使用される。ピアは、第1の認証サーバとの第1の認証を実行して、第1の暗号鍵を獲得し、さらに第1の認証サーバ、または第2の認証サーバとの第2の認証を実行して、第2の暗号鍵を獲得する。その後ピアは、ネスト化されたセキュリティを使用するこの2つの鍵を使用してデータをセキュアに交換する。

(もっと読む)

電子制御装置

【課題】従来よりもセキュリティ性を向上可能な電子制御装置を提供する。

【解決手段】メインクロックで動作する主集積回路と、前記主集積回路と通信可能に接続され、前記メインクロックとは異なるサブクロックで動作する副集積回路と、を具備し、前記副集積回路は、前記主集積回路の要求に応じて前記サブクロックのクロック論理を取得し、該取得したクロック論理を前記主集積回路へ送信するクロック論理取得部を備え、前記主集積回路は、前記副集積回路から受信した前記クロック論理に基づいて乱数を生成する乱数生成部を備える。

(もっと読む)

鍵管理システム、鍵管理方法及びコンピュータプログラム

【課題】あるデバイスの鍵を無効化する時点での処理量を削減すること、及び、管理サーバが管理する情報量を抑制することを図る。

【解決手段】管理装置2は、一定の分割情報削除周期で、第1の分割情報の更新前後で各デバイスの第2の分割情報とから生成した鍵が一致しないように第1の分割情報を生成して履歴時刻と共に記録し、さらに該履歴時刻よりも分割情報削除周期だけ前の時刻以前の第1の分割情報および履歴時刻を記録から削除する分割情報履歴情報管理部14を備え、デバイスは、認可要求が発生した時に加えて分割情報削除周期と同じ周期で、自デバイスの認証要求の第1段階として自デバイスの第2の分割情報および自デバイスの鍵の補正時刻を管理装置へ送信し、管理装置から受信した鍵の差分情報を用いて自デバイスの鍵を補正し、補正後の鍵および補正時刻を記録する。

(もっと読む)

鍵管理システム、管理装置、鍵管理方法及びコンピュータプログラム

【課題】あるデバイスの鍵を無効化する時点での処理量を削減することを図る。

【解決手段】各デバイスに共通の第1の分割情報の更新値WS,1と無効化するデバイスAの第2の分割情報VAとから生成される鍵と、各デバイスの鍵の初期値に対応する第1の分割情報の初期値WS,0とデバイスAの第2の分割情報VAとから生成される鍵とが一致するように、当該第1の分割情報の更新値WS,1を設定し、第1の分割情報の更新値WS,1とあるデバイスの第2の分割情報とから生成した第1の認証鍵と、第1の分割情報の初期値WS,0と当該デバイスの第2の分割情報とから生成した第2の認証鍵とが、一致した場合に当該デバイスを不合格とし、不一致となった場合に当該デバイスを合格とし、合格したデバイスに対して認証鍵差分情報を生成して送信し、第1の分割情報の更新値とあるデバイスの第2の分割情報とから生成した認証鍵と、当該デバイスの認証鍵との一致を検査する。

(もっと読む)

車両の電子キーシステム

【課題】セキュリティ性を向上させることのできる車両の電子キーシステムを提供する。

【解決手段】この車両の電子キーシステムでは、車両に設けられた車載機2と携帯機1との間で、共通の暗号鍵により暗号化された情報を授受することにより車両の各種制御が実行される。また、車両の動作モードを、車両の全ての機能を使用することが可能な通常モード、及び車両の使用が制限されるバレットモードのいずれかに選択的に設定することが可能となっている。ここでは、車両の動作モードが通常モードからバレットモードに変更されるときに、暗号化の際に用いられる暗号鍵をバレットモード用暗号鍵に変更する。また、車両の動作モードが通常モードからバレットモードに変更される都度、バレットモード用暗号鍵を新たに生成する。

(もっと読む)

パスワード認証システム及び方法、暗号化通信システム及び方法

【課題】高度なセキュリティを確保し、パスワードの使用回数の制限をなくし、被認証者側装置と認証者側装置の間の厳密な時刻管理を不要とするシステムと方法を提供する。

【解決手段】被認証者側装置100と認証者側装置300において、同一内容の親データ111、311から同一の抽出方法で子データ131、331と種データ171、371を抽出し、子データ131、331からパスワード141、341を作成して認証に用い、種データ171、371に対しては、それぞれの装置において同一の所定の処理を行って次回の認証に必要な次世代の親データ112、312を作成して、元の親データ111、311を更新する。

(もっと読む)

1 - 20 / 279

[ Back to top ]