Fターム[5J104FA00]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 乱数列の発生 (485)

Fターム[5J104FA00]の下位に属するFターム

LFSRを利用するもの (120)

ブロック暗号を利用するもの (7)

一方向性関数を利用するもの (11)

カオス系列を利用するもの (29)

記憶された乱数列を読み出すもの (12)

自然乱数によるもの (73)

Fターム[5J104FA00]に分類される特許

121 - 140 / 233

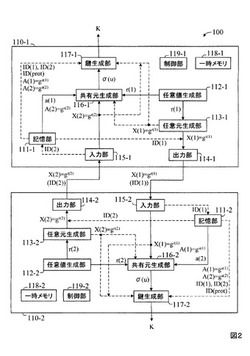

鍵共有装置、鍵共有システム、鍵共有方法及びプログラム

【課題】KCI攻撃に強い鍵共有方式を提供する。

【解決手段】鍵共有装置110−1が、任意値r(1)を生成し、X(1)=gr(1)∈Gを生成する。X(1)は鍵共有装置110−2に入力される。鍵共有装置110−2が、任意値r(2)を生成し、X(2)=gr(2)∈Gを生成する。X(2)は鍵共有装置110−1に入力される。鍵共有装置110−1は、a(1)、A(2)、r(1)、X(2)とを用い、巡回群Gの元gW(u)∈Gをσ(u)として生成し、鍵共有装置110−2は、a(2)、A(1)、r(2)、X(1)とを用い、巡回群Gの元gW(u)∈Gをσ(u)として生成する。なお、W(u)=w(u,1)・w(u,2)の積であり、w(u,p)は、a(p)とr(p)の線形和である。鍵共有装置110−1,2は、σ(u)に基づいて値が定まる鍵Kを生成する。

(もっと読む)

本人認証システム

【課題】

ICカードのセキュリティ性をより高めるべく、本人確認を行うことが可能な、本人認証システムを提供する。

【解決手段】

利用者により所持される認証タグと、前記認証タグの所有者に対して発行、付与されたICカードと、前記認証タグが所定の距離範囲内にあるとき、前記認証タグと通信を可能とする初期登録機と、前記初期登録機と独立した本人認証器を有し、前記初期登録機は、前記認証タグが前記所定の距離範囲内にある時、前記認証タグとの間で、暗号化通信を行い、相互間のペアリングを設定し、前記ペアリングの設定の際に生成される鍵情報を前記ICカードに記録し、更に、前記本人認証器は、所定の距離範囲に前記認証タグが位置づけられる際に、前記ICカードに記録した鍵情報を読み取り、前記鍵情報に基づき、前記設定されたペアリングを判定して、前記認証タグと前記ICカードを所持する利用者の本人認証を行う。

(もっと読む)

生体認証システム,生体認証方法,生体認証装置,生体情報処理装置,生体認証プログラムおよび生体情報処理プログラム

【課題】認証精度を高く維持するとともに、生体情報の漏洩を防止できるようにする。

【解決手段】登録用生体情報から真の登録用特徴点情報を抽出し、ランダムに発生させたダミーデータに基づいて選択した真の登録用特徴点情報の一部と、ダミーデータより生成された偽の特徴点情報とをそなえた登録用混合特徴点情報を生成し、認証用生体情報より認証用特徴点情報を抽出し、偽の特徴点情報に基づいて選択した認証用特徴点情報の一部と偽の特徴点情報とをそなえた認証用混合特徴点情報を生成し、登録用混合特徴点情報と認証用混合特徴点情報との照合により認証を行なう。

(もっと読む)

暗号化された信号に適用された関数の安全な評価のための方法

【課題】2つ以上の暗号化された信号に適用された関数の安全な評価の方法を提供する。

【解決手段】第1の信号の暗号化された結果の第1の暗号化された信号及び第2の信号の暗号化された結果の第2の暗号化された信号に関数を適用した結果を安全に求めるためのシステム及び方法を示す。関数を準同型成分の線形結合として表現する。準同型成分は、第1の信号及び第2の信号の代数的結合であって、準同型特性を使用して、該代数的結合の暗号化された結果を、第1の暗号化された信号及び第2の暗号化された信号から直接計算するのに適している、代数的結合である。次に、第1の暗号化された信号及び第2の暗号化された信号から準同型成分の暗号化された結果を求め、該準同型成分の暗号化された結果を線形結合に従って結合して、関数の暗号化された結果を生成し、複数のプロセッサによって実行される。

(もっと読む)

携帯可能電子装置、及び携帯可能電子装置の制御方法

【課題】より安全性の高い携帯可能電子装置、及び携帯可能電子装置の制御方法を提供する。

【解決手段】携帯可能電子装置(2)は、制御部(25)と、前記制御部とバスを介して接続される暗号処理部(29)とを具備する。前記制御部は、前記暗号処理部に対して暗号処理を行うデータを前記バスを介して入力し、前記暗号処理部に対して鍵指定情報を前記バスを介して入力する。前記暗号処理部は、予め鍵指定情報と暗号鍵とを対応付けて複数記憶し、前記制御部から入力される鍵指定情報に基づいて暗号鍵を予め記憶した複数の暗号鍵の中から取得し、前記取得した暗号鍵に基づいて前記制御部から入力されるデータに対して演算処理を行い、前記演算処理の処理結果を前記バスを介して前記制御部に出力する。

(もっと読む)

パスワードを“思い出す”携帯端末

【課題】私の携帯電話だけが“思い出す”パスワードというものがあれば、その携帯電話を携帯する私は、パスワードを思い出す煩わしさが無い。そういう実用手段を提供する。

【解決手段】通信路を隔てて対向する携帯端末と乱数を発生する乱数発生源([X])を含む通信体とから構成される1:1認証子は、順次、第nの暗号文([Xn]+[Xn+1])を介在して、携帯端末を第nの乱数[Xn]を持つ状態から第n+1の乱数[Xn+1]を持つ状態に変化させると共に前記第nの乱数[Xn]を破棄する一方、既に使い捨てられた第1の乱数[X1]を再生する能力を持つデータが携帯端末の前記第n+1の乱数[Xn+1]である事を特徴とした前記携帯端末。

(もっと読む)

無線LAN暗号化通信システム

【課題】暗号鍵の漏洩や暗号化通信の盗聴を抑止する無線LAN暗号化通信システムを得る。

【解決手段】無線LAN暗号化通信システムは、ネットワークに接続されているとともに暗号鍵を記述した乱数表及び乱数表の中の位置を特定して暗号鍵を抽出するための規則を記憶しているアクセスポイントと、アクセスポイント経由でネットワークと無線LANで接続されるとともに乱数表および規則と同一の乱数表および規則を記憶している少なくとも1つのクライアント端末と、を備え、クライアント端末は、認証要求信号を暗号鍵で暗号化してアクセスポイントに送信し、アクセスポイントは、受信した認証要求信号を暗号鍵で復号するとともにクライアント端末をネットワークに接続することを適正として認証した場合に、新たな暗号鍵を乱数表から抽出して承認信号を暗号鍵で暗号化してクライアント端末に送信する。

(もっと読む)

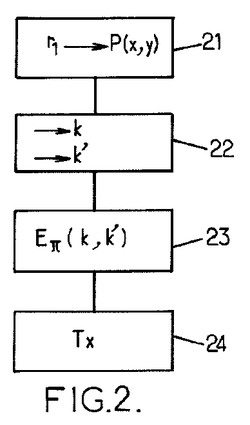

楕円曲線上のパラメータ化による暗号法

パスワード(π)に基づくコントローラ(11)による装置(10)の制御を利用する。そのために、装置又はコントローラのレベルで、式:Ea,b(x,y):x3+ax+b=y2(数1)の有限体Fq(qは、整数である)において、乱数値r1に基づき、楕円曲線の点P(X,Y)を決定する(21)。次に、P(X,Y)=F(K,k’)(数35)(式中、Fは、FqにおけるFq×Fqの全射関数である)であるような、第1及び第2パラメータk及びk’を求める(22)。次いで、パスワードに応じた暗号化による暗号化形式で第1及び第2パラメータを求める(23)。最後に、暗号化された第1及び第2パラメータをコントローラに伝送する(24)。制御中、Fqの入力要素z及びz’がいかなるものであれ、F(z,z’)が楕円曲線の点であり、入力要素が(数1)を満たさないように関数Fを使用する。  (もっと読む)

(もっと読む)

情報処理システム、および情報処理方法、並びにプログラム記録媒体

【課題】カテゴリ区分されたツリー構造を用いた有効化キーブロック(EKB)を用いた処理における効率的処理を実現する情報処理システムおよび方法を実現する。

【解決手段】カテゴリ区分され、カテゴリ・エンティテイによって管理されるサブツリーを複数有するキーツリーの選択パス上の下位キーによる上位キーの暗号化処理データからなるEKBを生成してデバイスに提供する構成において、EKB生成要求時に、ルートキーを自ら生成する構成と、ルートキーの生成をキー発行センターに依頼する構成を選択的に実行可能とした。また、EKB発行センターにおけるEKB生成時にサブEKBの生成をカテゴリ・エンティテイに依頼する構成としたのでEKB生成、管理が効率化される。

(もっと読む)

データ処理装置

【課題】消費電力解析などによりセキュリティ情報が推定されるのを困難にすることが可能なデータ処理装置を提供すること。

【解決手段】CPU1は、コプロセッサ4に与える入力値をメモリ2の領域に設定する前に、メモリ2の領域に乱数発生器3が発生した乱数を設定する。したがって、演算処理に移行する前後においてメモリ2の値が固定されておらず、状態の変化を消費電力解析などの統計処理で抽出することができなくなり、セキュリティ情報の推定を困難にすることが可能となる。

(もっと読む)

正当性が保証されたIDの生成方法及び正当性保証RFIDタグ

【課題】

RFIDリーダ等,検証する側に秘密情報を持たせず,オフラインでID情報の正当性を検証し,且つ数百bitの情報しか送信することができない小型のRFIDタグでもID情報の正当性を保証するシステムを提供すること。

【解決手段】

ID情報の正当性を検証する為の電子署名値の一部を,IDとしても利用することにより,データ量を削減する。また,電子署名方式の代表的な一つであるSchnore署名を変形させた署名長の短い電子署名方式を用いることにより実現する。

(もっと読む)

カード状表示媒体及び通信装置、並びに、電子取引システム

【課題】 偽造が困難で、カード利用者の本人確認を既存の装置で実施できる表示部つきカード状表示媒体(ICカード)、及び当該カード状表示媒体に格納された情報が通信傍受されることなく、安全に電子取引が可能な電子取引システムを提供する。

【解決手段】

情報を表示する表示部102と、通信装置110との通信および当該表示部の制御を行う制御部101と、を備えたカード状表示媒体100であって、通信装置からの制御信号を受信すると、制御部101に格納されているカード状表示媒体の所有者の顔画像情報を表示することでカード利用者103の本人確認を行う。また、制御部101で発生した乱数情報、或いは通信装置110から通信経路130を介して送信された任意の数値情報を顔画像情報と併せて表示部に表示することで、制御部101と表示部102が正しく接続されているか確認を行う。

(もっと読む)

鍵生成システム及び鍵生成方法及びブラインドサーバ装置及びプログラム

【課題】IDベース暗号方式におけるマスタ鍵を保持するサーバに対してユーザのIDをブラインドしつつ、ユーザの秘密鍵を効率的に生成するサーバを提供する。

【解決手段】ブラインドサーバ200において、公開情報取得部202は、マスタ秘密鍵kを生成する部分秘密鍵生成サーバ100から公開情報とハッシュ関数H(x)とを取得する。ハッシュ値計算部204は、データ受信端末装置400のIDを入力し、IDからハッシュ関数H(x)によりハッシュ値hを計算する。ブラインド処理部205は、公開情報とハッシュ値hとから、IDをブラインドしたID’を生成する。情報送信部208は、ID’を部分秘密鍵生成サーバ100に送信して公開情報とマスタ秘密鍵kとID’とに基づいて部分鍵d’を生成させ、秘密鍵生成部206は、公開情報とハッシュ値hと部分鍵d’とに基づいて秘密鍵dを生成する。

(もっと読む)

パスワード登録システム、方法及びプログラム

【課題】不正なパスワード発行申請に対してパスワードを発行することを防止し、かつ申請から発行まで時間を短縮することができるパスワード登録システムを提供する。

【解決手段】パスワード登録システム20は、端末10から受信した文字列Xと乱数の文字列Yとを結合し、各文字列の要素を転置することによりパスワードを生成するパスワード生成部26を備える。また、パスワード登録システムは、生成したパスワードをユーザーへ通知するために、文字列Xの要素をマスキングしたパスワード及び文字列Xの要素についての転置の規則を含むパスワード通知情報を、予め登録された宛先へ出力する出力部28を備える。

(もっと読む)

分散情報生成装置、秘密情報復元装置、分散情報生成方法、秘密情報復元方法およびプログラム

【課題】情報の分散処理および復元処理を排他的論理和演算のみで実行しつつ、従来よりもサイズの小さな行列で同様の分散数を実現する。

【解決手段】m次元ベクトルの秘密情報をm個の部分秘密情報に分割し、m(k−1)個のGF(2)上の乱数を生成する。次に、GF(2)[x]上のm次原始多項式f(x)に対応するコンパニオン行列とその累乗とを生成し、コンパニオン行列とその累乗との構成に基づいて定まるXOR演算の組み合わせに応じて、部分秘密情報と乱数とのXOR演算を行い、mn個の部分分散情報を出力する。そして、部分分散情報を連結して分散情報を生成し、各管理者に、分散情報を送信する。

(もっと読む)

楕円曲線スカラ倍演算方法、ECDSA鍵ペア生成方法、ECDSA署名生成方法、ECDSA署名検証方法、プログラム、楕円曲線スカラ倍演算装置、ECDSA鍵ペア生成装置、ECDSA署名生成装置およびECDSA署名検証装置

【課題】効率的な楕円曲線スカラ倍演算を行うことを目的とする。

【解決手段】拡張Inverted twisted Edward座標を用いて表現した素数位数の点である前記第1の点および任意の整数が入力されると、前記整数を2進数展開し、前記展開した2進数の係数ごとに、(a)前記第1の点を、Inverted twisted Edward座標を用いて表現した点に置換した上で、前記変換した第1の点の2倍算を行い、前記2倍算の結果を拡張Inverted twisted Edward座標を用いて表現した素数位数の点である第3の点に変換し、(b)前記係数が1である場合、前記第1の点と、前記第3の点の加算処理を行う。

(もっと読む)

認証装置、認証方法及びプログラム

【課題】ユーザの利便性をあまり損ねることなく、従来よりも安全性の高い認証を行うための技術を提供する。

【解決手段】クライアント装置1がユーザIDとパスワードをサーバ装置3に対して送信して第1の認証を行うと、サーバ装置3は一時パスワードを生成し、クライアント端末2に対して通知する。ユーザはこのクライアント端末2に表示された一時パスワードを参照し、クライアント装置1に対して入力することによる第2の認証を行い、接続を確立させる。

(もっと読む)

セキュリティトークン及びスクランブル鍵の派生方法

【課題】セキュリティデータを暗号化するときに利用したスクランブル鍵の漏洩を防止できるセキュリティトークンを提供する。

【解決手段】ICカード1は,外部へのデータ読み出しが禁止されたROM22と,電気的に書換え可能なEEPROM23を備えたICチップ2が実装され,ROM22には,スクランブル鍵を派生するための暗号鍵シード12が記憶され,EEPROM23には,暗号鍵シード12から派生されるスクランブル鍵の中から,一つのスクランブル鍵を定義する定義情報13が記憶されている。ICカード1のROM22に実装された暗号モジュール10は,EEPROM23にデータを暗号化して書き込む処理を実行するとき,所定の派生アルゴリズムに従い,定義情報13で定義される一つのスクランブル鍵を暗号鍵シード12から派生させ,該スクランブル鍵を該データの暗号化に利用する。

(もっと読む)

ハッシュ値演算装置、方法、プログラム及びその記録媒体

【課題】攻撃を受けているかどうかをより少ない記憶領域で実現する。

【解決手段】入力されたビット列に対応するハッシュ値を演算する演算部2と、攻撃を受けている可能性が高い場合に上記演算部でハッシュ値を演算する過程で生じるビット列が満たす条件を記憶するパターン記憶部4と、上記演算部でハッシュ値を演算する過程で生じたビット列が、上記パターン記憶部から読み込んだ条件を満たすか判断して、条件を満たす場合には攻撃を受けていると判断する判断部1とを含む。

(もっと読む)

認証システム及び認証方法

【課題】暗号演算式の不正解析を生じ難くすることができる認証システム及び認証方法を提供する。

【解決手段】1台の車両1に対し、イモビライザーシステムに準じた認証が可能な車両キー2を複数登録可能とする。そして、この車両1に、登録キーと暗号演算式F(x)とを関連付けたテーブル18を用意する。テーブル18は、例えば車両1に登録された登録キーがどの暗号演算式F(x)を使用するのかを定義付けるものである。チャレンジレスポンス認証の際には、認証に使用する暗号演算式F(x)を、車両1に登録された登録キーごとに変更する。

(もっと読む)

121 - 140 / 233

[ Back to top ]