Fターム[5J104JA03]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 暗号方式(一方向性関数も含む) (6,548) | 対称暗号系(共通鍵暗号系) (4,021)

Fターム[5J104JA03]の下位に属するFターム

乱数列と平文列とを逐次合成するもの (189)

換字と転置を交互に繰り返すもの (212)

アフィン暗号 (2)

カオス系列を利用するもの (9)

Fターム[5J104JA03]に分類される特許

101 - 120 / 3,609

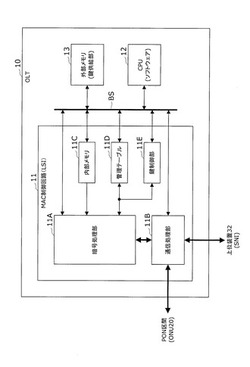

光回線終端装置および鍵切替方法

【課題】MAC制御回路を構成するLSIのチップサイズを増大させることなく、暗号化に用いる鍵情報の増加に対して柔軟に対応する。

【解決手段】MAC制御回路11の外部に設けられた外部メモリ13または鍵生成部14からなる鍵供給部で、暗号処理部11Aでの暗号化において選択的に切替使用される複数の鍵情報を供給し、暗号処理部11Aにおいて暗号化に使用する鍵情報を切り替える鍵切替タイミングより前に、CPU12で、鍵供給部から新たに使用する鍵情報を取得し、内部メモリ11Cへ転送して格納する。

(もっと読む)

暗黙の証明書検証

【課題】暗黙の証明書検証の提供。

【解決手段】暗号システムを介して互いに通信し合う一対の通信者の間で共有されるべき暗号鍵を計算する方法が提供される。ここで一対の通信者のうちの一方の通信者は、鍵を生成するためにその一方の通信者の秘密鍵情報と組み合わされるべき他方の通信者の公開鍵情報の証明書を受け取る。その方法は、公開鍵情報と秘密鍵情報とを組み合わせることによって鍵を計算するステップと、証明書の検証に失敗した結果として一方の通信者での鍵が他方の通信者で計算された鍵とが異なるように、証明書の検証に対応する成分を計算に含めるステップとを含む。

(もっと読む)

セキュリティ・アソシエーションを確立するための方法および装置

【課題】サービス・ノードからクライアントに情報をプッシュ配信するためセキュリティ・アソシエーションをクライアントとサービス・ノードとの間に確立するための方法を提供する。

【解決手段】クライアントと鍵サーバは基本秘密を共有し、サービス鍵の生成および提供に対する要求をサービス・ノードから鍵サーバに送信する。当該要求はクライアントおよびサービス・ノードを識別する、ステップと、クライアントおよびサービス・ノードの識別情報、基本秘密、付加情報を使用してサービス鍵を鍵サーバで生成し付加情報と一緒にサービス鍵をサービス・ノードに送信するステップと、付加情報をサービス・ノードからクライアントに転送するステップと、受信した付加情報および基本鍵を使用してクライアントでサービス鍵を生成するステップとで構成する。同様な手法はp2p鍵管理にも適用出来る。

(もっと読む)

暗号化装置、復号装置、暗号化方法、及び復号方法

【課題】 順序保存関数に関する演算を効率的に実行する。

【解決手段】 平文d、シードS、平文空間D={d_1,...,d_m}、暗号文空間R={r_1,..,r_n}が入力され、平文空間の中間の値d_cを決定し、シードSを用いてa=bであるベータ分布に従う試行をシミュレートした結果であるyを生成し、d=d_cが成立しているかを判定し、成立の場合、r_{ceil(|R|*y)}をd_cに対する暗号文として出力し、成立しない場合にd< d_cが成立しているかを判定し、成立の場合、D= {d_{1},…,d_{c-1}}、R={r_{1},...,r_{ceil(|R|*y)-1},..,r_n}とし、成立していない場合、D= {d_{c+1},…,d_{m}}、R={r_{ceil(|R|*y)+1},..,r_n}として、平文空間の中間の値を決定する処理に戻る。

(もっと読む)

送信装置

【課題】コピー制御情報によるコンテンツデータの細かい利用制御が可能な送信装置および受信装置を提供する。

【解決手段】送信装置は、コンテンツデータのフォーマットを示すフォーマット情報を、前記コンテンツデータの送信先の受信装置に平文で送信する第1の送信手段と、前記受信装置と共有する共有秘密情報と前記コンテンツのフォーマットとに応じた暗号パラメータを用いて前記コンテンツデータを暗号化する暗号化手段と、前記暗号化手段により暗号化された前記コンテンツデータを前記受信装置に送信する第2の送信手段と、を備えた。

(もっと読む)

移動局とセキュアゲートウェイとの間のシグナリングおよびメディアパケットのためのヌル暗号化を有する方法および装置

【課題】無線ローカルエリアネットワーク上で、移動局とセキュアゲートウェイとの間のパケットの効率的な輸送方法を提供する。

【解決手段】移動局とセキュアゲートウェイとの間で、第1のタイプのパケットの輸送のために暗号化セキュリティアソシエーションが確立される。次に、移動局とセキュアゲートウェイとの間で、第2のタイプのパケットの輸送のためにヌル暗号化セキュリティアソシエーションが確立される。第1のタイプのパケットは暗号化を要求するパケットで、暗号化セキュリティアソシエーションを使用して輸送される。第2のタイプのパケットは既に暗号化されているパケット(例えば、SIPシグナリング、VoIPなど)で、ヌル暗号化セキュリティアソシエーションを使用して輸送される。

(もっと読む)

半導体装置、および半導体装置の開発システム

【課題】本発明は、安価な製造コストで、複数の会社が開発した複数のプログラムを記憶素子に書込んだ状態であても、プログラムの内容が他社(許可されない者)に分からない半導体装置、および半導体装置の開発システムを提供する。

【解決手段】本発明に係る半導体装置10は、プログラムを記憶する記憶部(記憶素子2)と、記憶部に記憶したプログラムを実行することで特定の処理を行なう処理部(IP回路3)と、記憶したプログラムを記憶部から読出し、処理部で実行することが可能な命令を生成する演算部(CPU1)と、プログラムおよび命令を伝送するデータバス4とを備える。処理部は、データバス4を介して処理部に入力する命令に基づいて算術論理演算を行なう制御レジスタC_REGと、処理部に入力する命令を、制御レジスタで処理することが可能な命令に変換する変換回路(A回路32)とを有する。

(もっと読む)

画像管理装置、画像管理プログラム、および画像管理方法

【課題】暗号化して記録保存している画像を確認することが許容されている管理者等の一部の人に対しても、画像を確認したい対象者と無関係の人については、そのプライバシを保護することができる画像管理装置を提供する。

【解決手段】特徴量抽出部21が、入力された画像に撮像されている人物の顔の特徴量を抽出する。暗号鍵生成部22が抽出した人物の顔の特徴量から暗号鍵を生成し、検索情報生成部23が抽出した人物の顔の特徴量から検索情報を生成する。暗号化処理部24が生成した暗号鍵で画像を暗号化し、登録部25が検索情報と、暗号化した画像と、を対応づけてデータベース3に登録する。また、検索部26が生成した検索情報により、データベース3に登録されている暗号化した画像を検索する。そして、復号化処理部28が検索された画像を復号化する。

(もっと読む)

車両用情報更新装置および車両用情報更新方法

【課題】書込装置により更新情報を書き込む場合であっても、正当性を欠いた不正な更新情報によって制御情報が更新されるおそれを低減する車両用情報更新装置および車両用情報更新方法を提供する。

【解決手段】車両11に搭載されている機能部を制御する複数のECU14と、予め第一暗号鍵により暗号化された状態で記憶している更新情報をECU14に書き込む診断装置12と、を備え、診断装置12は、予め第一暗号鍵により暗号化されている更新情報を第二暗号鍵によりさらに暗号化した状態でECU14に書き込み、ECU14は、第二暗号鍵および第一暗号鍵により暗号化されている更新情報が復号鍵によって復号可能であれば、書き込まれた更新情報を新たな制御情報として記憶する。

(もっと読む)

通信装置及び通信方法、通信システム、並びにコンピューター・プログラム

【課題】外部ネットワークを経由した相互認証及び鍵交換手続きを許容しつつ、コンテンツの不正配信を防止する。

【解決手段】WAN140とホームネットワーク150の間に入ってこれら2つのネットワークを接続する中継機器120で、受信機器130までのRTTを得るための測定を行なうようにしている。このRTT値が上記の閾値以下であることを送信機器110からのコンテンツ配信条件とすることで、ホームネットワーク150内のコンテンツ利用について、現状のDLNA並びにDTCP−IPを使うシステムと同等の利用環境を実現ができる。

(もっと読む)

セキュリティ装置及びセキュリティシステム

【課題】ホスト装置に暗号化手段を設けることなく、ホスト装置とセキュリティ装置間の配線に流れるデータの情報漏洩を困難にするセキュリティ装置及びセキュリティシステムを提供する。

【解決手段】スクランブル演算機能を有するプロセッサと、第1の認証コードが記憶された記憶ユニットとを有するホスト装置に接続されるセキュリティ装置であって、第1の認証コードが記憶された記憶ユニットと乱数生成ユニットと暗号化ユニットとコントローラとを有し、コントローラは、乱数と第1の認証コードとをスクランブル演算して第1のスクランブルキーを生成してホスト装置に送信し、ホスト装置から、第1のスクランブルキーから取得した乱数に従って、暗号化対象データがスクランブル演算されて生成されたスクランブルデータを受信し、スクランブルデータと乱数とをスクランブル演算して暗号化対象データを生成し、暗号化対象データを暗号化ユニットによって暗号化して暗号化データを生成しホスト装置に送信する。

(もっと読む)

情報処理方法及び装置、並びにコンピュータシステム

【課題】データベース内のデータを、利用に適した形で適切に秘匿する。

【解決手段】本方法は、オリジナルマトリクスと、オリジナルマトリクスと同一形状であるマスクマトリクスとを加算してマスク化マトリクスを生成する第1処理と、マスク化マトリクスについてのデータを、複数のユーザのコンピュータからのデータを蓄積する第2コンピュータに送信する第2処理とを含む。そして、上記マスクマトリクスが、複数のユーザが用いるマスクマトリクスを加算するとゼロ行列となるように生成されている。

(もっと読む)

鍵管理方法、鍵管理システム、端末装置、鍵管理装置及びコンピュータプログラム

【課題】暗号処理に用いられる鍵を簡便な処理で且つ第三者に漏洩する可能性を低減させるように管理すること。

【解決手段】端末装置は、鍵生成の指示が入力されると、自装置に記憶されている鍵の全てのデータを消去し、乱数を生成し、生成された乱数を用いて鍵のデータを生成し、鍵のデータを、現在の時刻を表す時刻情報と、自装置を示す識別情報とともに、秘匿通信路を介して送信する。鍵管理装置は、秘匿通信路を介して、鍵のデータと、時刻情報と、識別情報と、を受信し、受信した鍵のデータを、同じタイミングで受信した時刻情報及び識別情報とともにデータベースに登録する。

(もっと読む)

光学的情報読取装置

【課題】復号鍵を保有する保有者による設定変更を容易とし復号鍵を保有しない非保有者による設定変更を防止し得る光学的情報読取装置を提供する。

【解決手段】デコード処理により設定用コードが読み取られたとき、メモリ35に復号鍵が記憶される場合に、この復号鍵を用いて当該設定用コードに記録される暗号化された暗号化設定情報が解読処理により復号されて解読される。そして、第2設定処理により、解読処理にて暗号化設定情報を解読して得られた高レベル設定情報に応じた設定が実施される。

(もっと読む)

データ管理システム及びデータ管理方法

【課題】ネットワークサービスを提供する第三者のネットワークサーバのファームウェアやシステムの仕組みを変更することなく、第三者のネットワークサーバと利用者のデバイスとの間でデータの秘匿性を保持することを可能にする。

【解決手段】中継サーバ210に暗号化機能と復号機能が設けられている。端末装置230から新たな顧客データのアップロード要求があると(S1)、要求に応じた暗号方式が特定され(S2〜S4)、その暗号化方式に基づいて顧客データの中の暗号化対象が暗号化される(S6)。その後、アップロード要求ともに暗号データがアプリサーバ15に送信される。アプリサーバ15では、暗号データを受信すると、アップロード要求にしたがって暗号データをデータ記憶部154に格納する。

(もっと読む)

外部メディアインタフェース装置、テスト方法

【課題】正当性確認テストを行う際の時間を短縮する外部メディアインタフェース装置を提供すること。

【解決手段】記憶手段アクセス制御手段45と、外部メディアアクセス手段41、52と、暗号器43と、を有する外部メディアインタフェース装置100であって、前記暗号器のテストモードである場合、前記記憶手段アクセス制御手段と前記外部メディアアクセス手段との間にテスト用のパスを構築するパス構築手段53と、前記記憶手段アクセス制御手段が読み出したテストデータを取得してテストデータの送信先を振り分けるデータ振り分け手段44、60と、前記データ振り分け手段が振り分けた第一のデータを保持すると共に、前記データ振り分け手段が前記暗号器に振り分け、前記暗号器が暗号化した第二のデータを取得し、比較するデータ比較手段51と、を有する。

(もっと読む)

情報端末、コンテンツ移動方法、及びプログラム

【課題】 権利情報が付加されたコンテンツを、ユーザ識別情報が異なる情報端末に移動することができない。

【解決手段】 権利情報が付加されたコンテンツを記憶している情報端末1が、当該コンテンツを外部記憶媒体にバックアップコピーするときには、自端末の識別情報を用いて暗号化する。それに対して、そのコンテンツを情報端末1から情報端末2に移動させるとき、情報端末1では当該コンテンツのIDを復号できないコンテンツのIDとして管理し、情報端末2の識別情報を用いて暗号化する。暗号化されたコンテンツを取得した情報端末2は、取得した当該コンテンツのIDが復号できないコンテンツのIDとして記憶されていないかを調べたうえで復号する。

(もっと読む)

データ分散保管システム

【課題】重要データから秘密分散技術により生成された複数の部分データを複数のデータセンターに分散保管するにあたり、秘密分散を実装するライブラリ等に依存せずにデータの可用性を向上させるデータ分散保管システムを提供する。

【解決手段】各サーバ100はクライアント端末300から受信した部分データを保管するデータ保管部110を有し、クライアント端末300は、重要データから秘密分散技術によりk個以上集めなければ重要データを復元できないn個(k≦n)の部分データを生成する分割処理部310と、n個の部分データおよびn個のコピーを2n個のサーバ100に保管し、重要データを復元するためのm個(k≦m≦n)の異なる部分データもしくはコピーをm個のサーバ100から収集する分散管理部320と、m個の部分データもしくはコピーから秘密分散技術により重要データを復元する復元処理部330とを有する。

(もっと読む)

認証システム及び認証方法

【課題】認証にかかる時間の増加を回避しつつ、セキュリティ性を向上させることのできる認証システム及び認証方法を提供する。

【解決手段】この認証システムでは、キー1,2のトランスポンダ10と車両3のイモビライザ40との間で、第1乱数データを暗号化することにより得られる第1暗号化データに基づいて認証を行う。また、この認証が成立すると、車両3のイモビライザ40とエンジンECU50との間で、第2乱数データを暗号化することにより得られる第2暗号化データに基づいて認証を行う。ここでは、イモビライザ40は、第2暗号化データをエンジンECU50に送信する際に、第1暗号化データも併せてエンジンECU50に送信する。そして、エンジンECU50は、イモビライザ40から送信される第1暗号化データ及び第2暗号化データに基づいてイモビライザ40を認証する。

(もっと読む)

電子タグ認証システム及び電子タグ

【課題】相互認証アルゴリズムを新しく変更した場合においても、変更前の期間に製造された電子タグとの間で相互認証を行うことが可能な電子タグ認証システムを提供できるようにする。

【解決手段】相互認証を行うための相互認証アルゴリズムとして、第1の認証アルゴリズム〜第nの認証アルゴリズムを実行する手段を備えて、前記親機から送信されるコマンドに応じて、前記第1の認証アルゴリズム〜第nの認証アルゴリズムの何れかを用いて相互認証を行うことが可能な電子タグと、前記電子タグが有する第1の認証アルゴリズム〜第nの認証アルゴリズムの何れか1つを用いて電子タグとの間で相互認証を行う親機とを設ける。

(もっと読む)

101 - 120 / 3,609

[ Back to top ]