Fターム[5J104JA21]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 暗号方式(一方向性関数も含む) (6,548) | 非対称暗号系(公開鍵暗号系) (2,367)

Fターム[5J104JA21]の下位に属するFターム

暗号の代数系を定義する群 (273)

安全性の根拠 (141)

Fターム[5J104JA21]に分類される特許

21 - 40 / 1,953

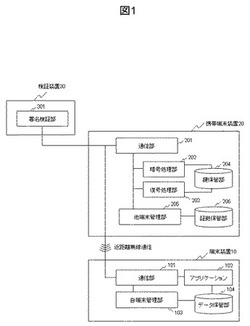

データ管理システムおよびその方法

【課題】持ち出したデータの安全性を確保することができ、持ち出したデータを失くしてしまった場合にも、第三者に対してデータの状態の説明を可能とする。

【解決手段】端末装置は、業務を遂行するアプリケーション、アプリケーションで利用されるデータを保管するデータ保管部、データの状態および端末装置の状態を管理する自端末管理部、端末通信部を有し、携帯端末装置は、携帯端末通信部、暗号化鍵と状態情報に対する署名を生成するための署名鍵とを保管する鍵保管部、暗号化鍵によりデータを暗号化する暗号処理部、第暗号化鍵により暗号化されたデータを復号する復号処理部、データまたは状態情報に基づいて端末装置の状態を管理させる他端末管理部、状態情報を署名鍵により署名し、証拠データを保管する証拠保管部、を有し、検証装置は、ネットワークを介して証拠データに対して付与された署名値を検証する署名検証部、を有する。

(もっと読む)

セキュリティ処理代行システム、通信装置、代行装置、通信プログラム及びセキュリティ処理代行プログラム

【課題】一方の通信装置と他方の通信装置との間のエンド・エンドの情報交換を抑制するため、一方の通信装置が、上位ネットワーク側の代行装置にセキュリティ処理を完全に委託できるようにする。

【解決手段】本発明は、第1の通信装置が、代行装置に自身の秘密情報を知らせることなく、セキュリティ処理に必要な情報を含む委託情報を生成して代行装置に通知する。代行装置は、第1の通信装置の秘密情報を知ることなく、委託情報を用いて、第2の通信装置とセキュリティ処理を行うセキュリティ代行処理を行う。第2の通信装置は、代行装置からセキュリティ処理に係る情報を用いて第1の通信装置の秘密情報を認証するセキュリティ処理手段を有する。

(もっと読む)

サーバ装置及びプログラム

【課題】ユーザの秘密鍵をグループ管理者に知らせない場合、かつグループ管理者が不在の場合でも、再暗号化鍵を更新できる。

【解決手段】実施形態のサーバ装置は、第1計算手段、送受信手段及び第2計算手段を備えている。前記第1計算手段は、前記ユーザ装置から前記再暗号化鍵を更新する旨の通知を受けると、乱数を生成し、前記記憶された再暗号化鍵及び前記生成した乱数に基づいて再暗号化鍵情報を計算する。前記送受信手段は、前記再暗号化鍵情報を前記ユーザ装置に送信し、前記ユーザ装置から更新前の前記ユーザ秘密鍵及び更新後のユーザ秘密鍵に基づいて当該再暗号化鍵情報から計算された再暗号化鍵更新情報を受信する。前記第2計算手段は、前記再暗号化鍵更新情報及び前記乱数に基づいて前記更新後の再暗号化鍵を計算すると共に、前記記憶手段内の再暗号化鍵を前記更新後の再暗号化鍵に置換する。

(もっと読む)

端末装置制御システム、制御装置、端末装置、制御方法、及びプログラム

【課題】端末装置の利便性を過度に制限することなく、任意の利用環境に応じて端末装置を正しく制御する。

【解決手段】制御装置が、暗号化条件情報を含む暗号化鍵生成情報に対応する暗号化鍵を用いて暗号化条件情報に対応する制御情報を暗号化して得られる暗号化制御情報を出力する。端末装置は、自らの利用環境を表す利用環境情報を得、利用環境情報を含む復号鍵生成情報を出力する。鍵管理装置は復号鍵生成情報に対応する復号鍵を生成し、復号鍵を出力する。端末装置は、生成された復号鍵を用いて暗号化制御情報の復号処理を行い、それによって制御情報が得られる場合に当該制御情報を用い、端末装置に特定のサービスの実行を許可するかを決定する。

(もっと読む)

発行装置、発行方法、および発行プログラム

【課題】オフライン状態に、第三者証明が行える情報の発行を図ること。

【解決手段】オンライン状態(A)にて、発行装置106は、ネットワーク110を介して厳密時刻発行装置102から、第1の時刻として“12:01:00”を受信する。同時に、発行装置106は、ローカルタイマ201から第2の時刻として“12:00:00”を取得する。次に、発行装置106は、第1の時刻と第2の時刻との誤差“00:01:00”を算出する。次に、オフライン状態(B)にて、発行装置106は、発行対象データ202を受け付けると、ローカルタイマ201から発行対象データ202の取得時点となる第3の時刻“12:07:34”を取得する。続けて、発行装置106は、誤差“00:01:00”を用いて補正した第4の時刻“12:08:34”を署名対象として電子署名を生成し、生成した電子署名をタイムスタンプとして発行する。

(もっと読む)

図面管理サーバ、及び図面管理プログラム

【課題】印影実データを使用して、任意のタイミングで図面データの承認を電子的に行うとともに、承認された図面データに対して高い証拠性を持たせることを目的とする。

【解決手段】端末3は、図面管理サーバ2に図面データを要求し、設計図データ4と設計図属性情報6に含まれている押印済みの印影実データを重ねて画面表示する。押印者は、画面上で押印位置を指定することで、電子押印による図面データの承認を行う。

図面管理サーバ2では、承認がされると印影実データを取得して追加属性情報61に追加する。そして、追加後の設計図属性情報6と設計図データ4をセットにして署名し、更にタイムスタンプサーバ8に要求してタイムスタンプを付与する。電子署名及びタイムスタンプは署名情報として追加属性情報61を更新する。

(もっと読む)

画像処理装置、画像処理システム、及び該画像処理装置におけるメール送信プログラム

【課題】電子メールの暗号化送信におけるユーザの操作性を向上させる。

【解決手段】通信ネットワークにより接続されたユーザの端末装置に、暗号化した電子メールを送信する画像処理装置であって、前記ユーザの公開鍵証明書を登録する際に、前記公開鍵証明書を解析し、前記公開鍵証明書の有効期限情報を取得する有効期限情報取得手段と、前記ユーザの公開鍵証明書と、前記有効期限情報取得手段により取得した有効期限情報とを対応づけてユーザ情報に含めて管理するユーザ情報管理手段と、前記ユーザ情報管理手段により管理された有効期限情報に基づいて、前記ユーザの公開鍵証明書における有効性を判断する有効期限判断手段と、前記有効期限判断手段により公開鍵証明書が有効と判断された場合に、前記暗号化した電子メールを送信するメール送信手段とを有することにより上記課題を解決する。

(もっと読む)

ホスト装置

【課題】自己保護性を向上することができるホスト装置を提供すること。

【解決手段】キーサーバの第1IDに基づき、自装置の第2IDとセッション鍵とを含む情報を暗号化して第1暗号情報を生成し、第1暗号情報をキーサーバに送出し、第1暗号情報をキーサーバが復号して得た第2IDに対応してキーサーバが生成した秘密鍵が、キーサーバが復号して得たセッション鍵による暗号化で第2暗号情報とされてかつサーバ署名が付されてキーサーバから送られてきたときに、第2暗号情報およびサーバ署名を受け取り、サーバ署名の正当性を検証し、第2暗号情報からセッション鍵で秘密鍵を復号して得、登録解決サーバの第3IDに基づき、自装置のホスト名と、第2IDと、自装置のローケータと、を含む情報を暗号化して第3暗号情報を生成しかつ第3暗号情報に自装置署名を付し、第3暗号情報および自装置署名を登録解決サーバに送出する。

(もっと読む)

マルチメディア・データの保護

【課題】ユーザが、著作物の不正コピーを取得することを防止処理した著作物を、ユーザに安全に配布するためのシステムを実現する。

【解決手段】(a)ドキュメントのそれぞれの時間的に区切られたセグメントに対応する一連の異なるキーを使用して著作物を暗号化するステップと、(b)ソフトウェア・コードをセキュリティ・サーバからクライアントに送信するステップと、(c)クライアントにおいてコードを実行し、結果をセキュリティ・サーバに返すステップと、(d)結果が未修正のクライアントを示すかどうかを判定するステップとを含み、(e)セグメントをサーバからクライアントに送信するステップと、(f)送信されたセグメントに対応するキーを安全なリモート・サーバからクライアントに送信するステップと、(g)取得されたメディア・キーを使用してセグメントを復号化するステップにより、メディア著作物をクライアントに送信する。

(もっと読む)

情報処理装置及び情報処理プログラム

【課題】処理対象データと処理プログラムを取得し、処理対象データに対して処理プログラムを実行する場合において、仮想計算機を利用し、当該処理の実行単位で処理対象データの暗号化処理と復号処理を制御できる情報処理装置を提供する。

【解決手段】情報処理装置の仮想計算機の鍵対生成手段は、秘密鍵Aと公開鍵Aを生成し、公開鍵出力手段は、公開鍵Aを出力し、処理対象データ取得手段は、公開鍵Aで暗号化された処理対象データを外部から取得し、復号手段は、処理対象データを秘密鍵Aで復号し、処理プログラム取得手段は、処理プログラムを外部から取得し、実行手段は、復号された処理対象データを対象に処理プログラムを実行し、公開鍵取得手段は、公開鍵Bを外部から取得し、暗号化手段は、処理プログラムの処理結果として生成された処理結果データを、公開鍵Bで暗号化し、出力手段は、暗号化された処理結果データを外部へ出力する。

(もっと読む)

方向性を有する署名ワークフロー

【課題】デジタル署名を利用して文書に署名することに気が進まないユーザに対し、有効な方向性を有する署名ワークフローを提供する。

【解決手段】プロセスは、発行ユーザが文書の本体部をコンテンツでポピュレート可能にする。このプロセスはまた、発行ユーザが文書の関連付けられるデジタル署名定義部を、少なくとも1つの要求される消費ユーザの名前、及び、要求される消費ユーザのデジタル署名に関連付けられる少なくとも1つの条件でポピュレートすることを許可する。

(もっと読む)

署名検証装置、署名検証方法、プログラム、及び記録媒体

【課題】少ないメモリで高い安全性を有する効率的な電子署名方式を実現すること。

【解決手段】

多次多変数多項式の組F=(f1,…,fm)、署名鍵s、及び文書Mに基づいて生成された第1の情報と、前記文書M、前記多次多変数多項式の組F、及びベクトルyに基づいて前記第1の情報が前記署名鍵sを用いて生成されたことを検証するために必要な複数の第2の情報と、を含む電子署名を取得する署名取得部と、前記電子署名に含まれる複数の第2の情報を用いて前記第1の情報を復元可能か否かを確認することで前記文書Mの正当性を検証する署名検証部と、を備える署名検証装置が提供される。前記署名検証部は、所定数ずつ取得される前記第2の情報を用いて逐次的に前記第1の情報を復元し、復元処理に不要な前記第2の情報を不要になった段階で消去する。

(もっと読む)

情報秘匿化方法および情報秘匿化装置

【課題】ソフトウェアのインストールパッケージなどの情報の暗号化または復号の演算量を少なくし、当該情報の秘匿性を確保しながら、当該情報の暗号化または復号を行う際の操作性または利便性を高め、また、情報の秘匿化が図られた後であっても、当該情報の部分的な変更または更新を容易に行うことができるようにする。

【解決手段】インストールパッケージ2を、暗号化すべき暗号化セグメント6と暗号化すべきでない非暗号化セグメント7とに所定の規則に従って分割し、暗号化セグメント6を暗号化し、インストールパッケージ2上における暗号化セグメント6の位置または非暗号化セグメント7の位置を示す制御テーブル5を生成し、暗号化セグメント6が暗号化されたインストールパッケージ2と制御テーブル5とを結合する。インストールパッケージ2において、API呼出命令を含む部分を暗号化セグメントとする。

(もっと読む)

signcryption方法と装置及び対応するsigncryption検証方法と装置

【課題】署名と暗号の両方の機能を提供する暗号メカニズムを提供する。

【解決手段】signcryptionが、送信器により生成される。公開鍵Epkで平文mを暗号化(S1)して暗号文e、すなわちe=E.Encrypt(m)を求める第1の暗号化アルゴリズムを用い、カプセル化アルゴリズムと公開鍵Kpk、k,c=KD.Encapsulate()とを用いて、鍵kとそのカプセル化cとを生成し(S2)、Ssk,s=S.sign(e,c)を用いて(e,c)に署名し(S3)、第2の暗号化アルゴリズムと鍵kとを用いて署名sを暗号化(S4)する、e_d=D.Encrypt(s)。mのsigncryptionは(e,c,e_d)により構成される(S5)。送信者はeの復号に関する知識を証明でき、e_dが、カプセル化の鍵を用いたcとeの連結の正しい署名を暗号化してものであることを証明できる(S11)。

(もっと読む)

情報処理装置、署名生成装置、情報処理方法、署名生成方法、及びプログラム

【課題】少ないメモリで高い安全性を有する効率的な公開鍵認証方式及び電子署名方式を実現すること。

【解決手段】

シードから乱数の組を発生させる乱数生成部と、環K上で定義される多次多変数多項式の組F=(f1,…,fm)、前記乱数の組、及び署名鍵s∈Knを用いて文書Mに対する電子署名を生成する署名生成部と、前記多次多変数多項式の組F及びベクトルy=(f1(s),…,fm(s))を保持する検証者へと前記電子署名を提供する署名提供部と、を備え、前記署名生成部は、記憶装置に前記シードを格納し、前記電子署名の生成過程で不要になった前記乱数及び当該乱数から生成された中間変数を順次消去する、署名生成装置が提供される。

(もっと読む)

暗号化情報利用システム

【課題】 利用者端末においてデータを利用させる際に、正規ユーザーであって、かつ限定された区域内のみで暗号化されたデータを復号して、当該データを利用可能な暗号化情報利用システムを提供する。

【解決手段】 発信器識別情報を発信する信号発信手段(20)と、当該信号を受信する信号受信手段(31)と、発信器識別情報、端末識別情報、個人識別情報からなる認証情報を送信する認証情報送信手段(32)と、当該認証情報を認証情報管理テーブル(44)にて管理する認証情報管理手段(41)と、認証情報を受信する認証情報受信手段(42)と、受信した認証情報の組み合わせが認証情報管理テーブルに存在する場合に、当該認証情報を送信した利用者端末(30)に対して暗号解除情報を送信する暗号解除情報送信手段(43)と、暗号解除情報を受信した場合に、暗号化された情報を復号する復号手段(34)とを備える。

(もっと読む)

情報管理システム、方法及びプログラム

【課題】ドメインにまたがるデータのリンク付けに於いて、アクセス権限に応じたビューを適切に提供する。

【解決手段】ドメイン・データ所有者は、データの階層に従って同一の開示先をグループ化し、葉のグループを共通鍵で暗号化し、暗号化されたグループを名前の要素で書き換える。全グループの共通鍵を開示先の公開鍵で暗号化し公開データMとする。リンク設定者は、共通鍵にて各グループを復号し、リンクに基づきグループ毎にテーブルを生成しテーブルの各レコードを親に向かって伝播する。共通鍵にてテーブルを暗号化し得られたデータ全体を共通鍵で暗号化する。更にリンクの開示先の公開鍵で共通鍵を暗号化して公開データNとする。参照者は、データNとデータMとを秘密鍵で復号して共通鍵を得、ドメイン・データ、リンクデータを復号する。この時、テーブルの各レコードを子に向かって伝播し、リンク名が同じものは子のレコードで置き換える。

(もっと読む)

通信装置、プログラム、および通信システム

【課題】制御機能が正規に利用されていることを保証することができる通信装置、プログラム、および通信システムを提供する。

【解決手段】制御方式送信部21は、自装置が実施するデータ通信に係る制御の方式を示す方式情報と、自装置の位置に応じた周囲の環境を示す環境情報とを他の通信装置へ送信する。制御方式決定部24は、他の通信装置から受信した方式情報および環境情報に基づいて、他の通信装置が実施する制御の内容を決定し、決定した制御の内容を示す制御情報とその電子署名とを生成する。制御予定送信部25は、他の通信装置へ制御情報および電子署名を送信する。署名検証部12は、他の通信装置から受信した電子署名の正当性を検証する。電力量制御部10は、電子署名の正当性の検証に成功した場合、他の通信装置から受信した制御情報が示す制御の内容に基づいて、他の通信装置とのデータ通信に係る制御を行う。

(もっと読む)

情報処理装置、及び情報処理方法

【課題】より高い安全性を有する公開鍵認証方式を実現すること。

【解決手段】環K上で定義される多次多変数多項式の組F=(f1,…,fm)及びベクトルs∈Knに基づいてメッセージを生成し、多次多変数多項式の組F及びベクトルy=(f1(s),…,fm(s))を保持する検証者にメッセージを提供し、k通り(k≧3)の検証パターンの中から検証者が選択した検証パターンに対応する回答情報を検証者に提供し、1つのメッセージについて検証者が2通り以上の検証パターンに対する回答情報を要求してきた場合には回答情報を検証者に提供しない情報処理装置が提供される。ベクトルsは秘密鍵、多次多変数多項式の組F及びベクトルyは公開鍵、メッセージは公開鍵及び回答情報を利用して、当該回答情報に対応する検証パターン用に用意された演算により得られる情報である。

(もっと読む)

情報処理装置、情報処理方法、プログラム、及び記録媒体

【課題】高い安全性を有し、通信効率の良い公開鍵認証方式を実現すること。

【解決手段】環K上で定義される多次多変数多項式の組F=(f1,…,fm)及びベクトルs∈Knに基づいてメッセージを生成し、前記多次多変数多項式の組F及びベクトルy=(f1(s),…,fm(s))を保持する検証者に前記メッセージを提供し、k通り(k≧3)の検証パターンの中から前記検証者が選択した検証パターンに対応する回答情報を前記検証者に提供する情報処理装置が提供される。また、この情報処理装置は、複数のメッセージを検証者に送る際に、複数のメッセージや複数の情報をハッシュ値に纏めて送信する。

(もっと読む)

21 - 40 / 1,953

[ Back to top ]