Fターム[5J104KA06]の内容

暗号化、復号化装置及び秘密通信 (108,990) | エンティティ認証 (11,484) | 対話型認証 (355)

Fターム[5J104KA06]に分類される特許

341 - 355 / 355

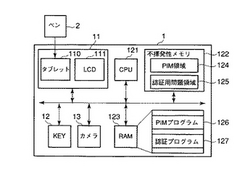

情報端末装置およびユーザ認証方法

【課題】パスワードを用いることなく、また特別なハードウェアの追加なしに、十分にセキュリティ性の高いユーザ認証を実現する。

【解決手段】PDA1は、個人情報を管理するPIMプログラム126と、ユーザ認証処理を実行する認証プログラム127を有している。認証プログラム127は、不揮発性メモリ122内のPIM領域124に保存された個人情報(アドレス帳、ユーザ辞書)に基づいて、現在の個人情報の内容をユーザに対して問うユーザ認証用問題とその答えとを含む認証問題情報を作成する。そして、認証プログラム127は、ユーザ認証用問題を表示部11に表示し、その表示されたユーザ認証用問題に対する回答と表示されたユーザ認証用問題に対応する答えとに基づいて、ユーザの正当性を判別する。

(もっと読む)

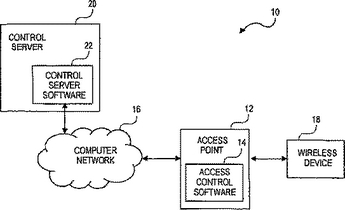

無線LANアクセスのローカル制御を管理する方法及び装置

コンピュータネットワーク(16)への無線LANアクセスのローカル制御を管理するシステムを提供する。このシステムは、アクセス制御ソフトウェア(14)を有するアクセスポイント(12)を含む。アクセスポイント(12)が通信セッションまたは接続を測定及び/または評価できるようにアクセス制御ソフトウェア(14)が構成されている。通信セッションまたは接続の測定及び/または評価は、特定の指定されたビジネスルール及び/または使用パラメータに基づいて決定される。指定されたビジネスルール及び/または使用パラメータはシステムの操作者により生成されている。  (もっと読む)

(もっと読む)

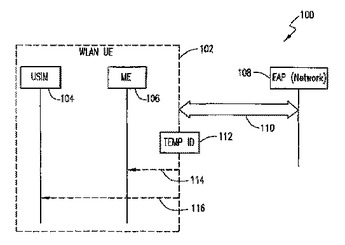

I−WLANの一時アイデンティティを記憶する方法及びシステム

ユーザ装置のための一時アイデンティティ記憶方法は、認証チャレンジ(呼びかけ)情報と、1以上の一時アイデンティティとを受信する工程と、前記認証チャレンジ情報を処理する工程と、前記処理する工程において認証が成功したか否かを判定する工程と、を備える。ここで、ユーザ装置は、携帯装置と加入者アイデンティティ・モジュールを備えている。前記認証が成功したという判定に応じて、前記受信された1以上の一時アイデンティティは正当であると見なされる。前記受信された1以上の一時アイデンティティが1以上の仮名であり、前記1以上の仮名を格納するための適切なデータファイルが前記加入者アイデンティティ・モジュールで利用可能な場合は、前記加入者アイデンティティ・モジュールにおいて、前記1以上の仮名が格納され、以前格納された全ての仮名が上書きされる。前記受信された1以上の一時アイデンティティが1以上の仮名であり、前記1以上の仮名を格納するための適切なデータファイルが前記加入者アイデンティティ・モジュールで利用可能ではない場合は、前記携帯装置において、前記1以上の仮名が格納され、以前格納された全ての仮名が上書きされる。この要約書は、技術的開示の主題を調査者や他の読者が素早く確認できるようにするために、要約書を必要する規則に適合するものである。この要約書は、請求項の技術的範囲や意味を解釈又は制限するためには、用いられないという理解の下で提出されている。  (もっと読む)

(もっと読む)

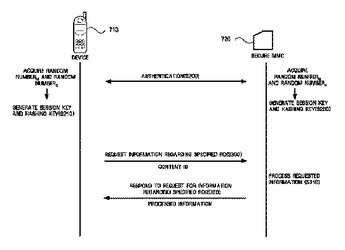

デジタル権利に関する情報の獲得と除去のための方法及び装置

デバイスと携帯型保存装置との間のデジタル権利客体に関する情報の獲得及びデジタル権利客体の除去のための方法及び装置が提供される。デジタル権利客体に関する情報の獲得方法は、デバイスから保存された権利客体についてのデータを要請されるステップと、デバイスの要請に応じて権利客体に接近して権利客体についてのデータを加工するステップと、加工されたデータをデバイスに提供するステップと、を含む。デバイスが携帯型保存装置に権利客体に関する情報を要請し、携帯型保存装置から権利客体に関する情報を伝送され、不要な権利客体を除去することによってデジタル権利客体を容易かつ効率的に管理できる。

(もっと読む)

(もっと読む)

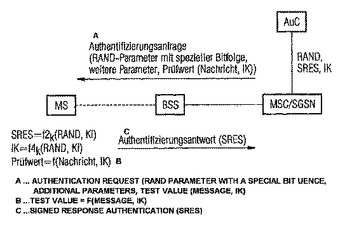

シグナリングメッセージのプロトコル拡張

本発明はネットワークユニット(MSC/SGSN)から通信端末(MS)へ送信されたシグナリングメッセージにおける変更を検出するための方法及び装置に関する。本発明によれば、送信されたシグナリングメッセージ(認証リクエスト)の中に含まれかつネットワークユニット(MSC/SGSN)及び通信端末(MS)に既知のビット列が通信端末(MS)に対してシグナリングメッセージ(認証リクエスト;更に別のメッセージ)の中に検査値が含まれていることを指示する。さらに、通信端末(MS)によって受信された検査値が通信端末(MS)によって計算された検査値と比較され、及び、シグナリングメッセージ(認証リクエスト)の中に含まれるビット列が受信されかつこれら2つの検査値の比較がポジティブな結果を生ずる場合にのみ通信端末(MS)がシグナリングメッセージ(認証リクエスト;更に別のメッセージ)を変更なしと定義する。  (もっと読む)

(もっと読む)

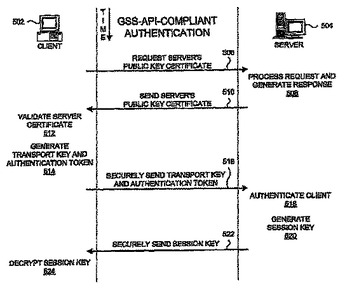

コンピュータシステム間でメッセージを通信するための安全なコンテキストの確立

クライアントとサーバとの間でメッセージを通信するための安全なコンテキストを確立するための、ジェネリックセキュリティサービスアプリケーションプログラミングインターフェイス(GSS‐API)に対応した方法を提供する。クライアントは、クライアントによって生成された第1の対称秘密鍵と、認証トークンとを含む第1のメッセージをサーバへ送り、第1のメッセージは、サーバの公開鍵証明書からの公開鍵で保護される(516)。認証トークンに基づいてサーバがクライアントを認証した後(518)、クライアントは、第1の対称秘密鍵で保護されておりかつ第2の対称秘密鍵を含む第2のメッセージをサーバから受信する(522)。クライアントおよびサーバは、第2の対称秘密鍵を使用して、クライアントとサーバとの間で送られる後続のメッセージを保護する。認証トークンは、クライアントに関連した公開鍵証明書、ユーザ名‐パスワードの対、またはセキュアチケットであってもよい。

(もっと読む)

(もっと読む)

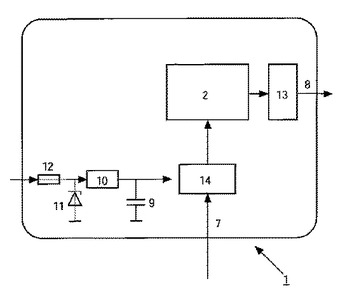

集積回路を有する情報担体、クローン不可能な集積回路及び提供方法及びコンピュータープログラム

本発明は、物理的にクローン不可能な機能に相当する集積回路(1)を有する情報担体に関する。集積回路をよりセキュアにするために、集積回路は、前記集積回路(1)にチャレンジを行うチャレンジ信号を受信する入力手段(7)、前記チャレンジデータ信号に応じてレスポンスデータ信号を提供するレスポンス信号供給部(2)、前記レスポンスデータ信号を出力する出力手段(8)、及び前記レスポンスデータ信号の提供及び/又は出力を遅延及び/又は禁止する遅延手段(3、5、9−12)を有する事が提案される。  (もっと読む)

(もっと読む)

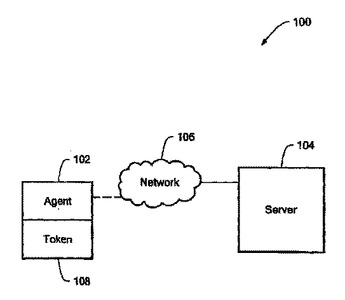

異種IPネットワークにおける認証のための装置および方法

本発明は、少なくともひとつのネットワークアクセスタイプを示す情報メッセージを受けてアクセスネットワークタイプを判定し、少なくともユーザIDを含む開始メッセージを作成し、前記情報メッセージにおいて識別されるアクセスネットワークと互換性がある認証メッセージ内に前記開始メッセージをカプセル化するよう構成されるモバイル機器と、カプセル化されたメッセージを前記モバイル機器から読み出し、前記カプセル化されたメッセージを前記カプセル化されたメッセージにおいて識別された認証サーバに転送するためのアクセスコントローラを備える、ネットワークサービスを認証および認可するためのシステムを提案する。本発明は、それに付随するネットワークサービスを認証および認可するための方法、加入者機器およびルータ機器も提案する。 (もっと読む)

無連絡認証を提供するシステムおよび方法

無連絡認証のためのシステムにおいて、所定の期間、イベントシーケンス、および/またはチャレンジセットのための所与の認証トークン出力に対応する検証レコードが、ベリファイアにダウンロードされる。レコードは、その所与の認証トークン出力に対する暗号化された情報、またはハッシュ化された情報を含む。時間間隔を使用する一実施形態では、各時間間隔に対して、トークン出力データ、ソルト値、およびペッパ値が、ハッシュ化され、その時間間隔に対する検証レコードと比較される。比較が成功した後、ユーザは、コンピュータにアクセスすることができる。また、PIN値も、入力として、ハッシュ関数に与えられることが可能である。ハッシュ関数出力の一部分が、暗号化された(Windows)パスワード、または他のセンシティブな情報を解読するキーとして使用されることが可能である。  (もっと読む)

(もっと読む)

電子タグの認証

【課題】電子タグの認証を該タグに読取器を介して接続されるホストにより行う方法とシステムを提供する。

【解決手段】タグの側で、第1のディジタル署名を、該タグと前記読取器で共有する少なくともひとつの第1関数を使用して、該タグと前記読取器のみで知られる少なくともひとつの第1秘密キーを考慮して計算し、該第1の署名を前記読取器に送信し、読取器の側で、第2のディジタル署名を、前記第1関数とは異なる読取器とホストで共有する少なくともひとつの第2関数を使用して、前記第1署名を考慮して計算し、該第2署名を前記ホストに送信し、ホストの側で、前記第2署名と、前記第2関数と前記ホストと、前記タグ及び前記読取器から選択される単一の素子により共有される第2秘密キーから計算される確認値との一致をチェックする。

(もっと読む)

通信ネットワークにおけるユーザ認証サーバ、本人認証方法及びプログラム

【課題】 不正な「なりすまし」を排除して、ユーザ本人の確定を確実に行うことができるようにする。

【解決手段】 Webサーバ2は、ユーザのコンピュータ3からID及びパスワードを受け取り、データベース26に記憶されているID及びパスワードと照合し、第一認証を行う。第一認証が成功したとき、Webサーバ2は確認コードを、データベース26に記憶されているユーザ指定の電子メールアドレス宛てに送信する。宛先は、メールサーバ5である。ユーザは、携帯端末4を用いてメールサーバ5から確認コードを受信し、コンピュータ3に入力する。入力された確認コードは、返信コードとしてWebサーバ2に返信される。Webサーバ2は、受信した確認コードを、送信した確認コードと照合し、一致したときは、第二認証が成功したと判定する。

(もっと読む)

情報処理装置および方法、並びにプログラム格納媒体

【課題】 正当な権利を有さない第三者の利用を防止しつつ、コンテンツを所望の情報処理装置で利用する。

【解決手段】 承認サーバ3は、パーソナルコンピュータ1−1から送信された、コンテンツの管理用プログラムを特定するデータを受信し、グループにおいて共用されるグループ鍵を生成し、コンテンツ管理用プログラムを特定するデータとグループ鍵とを対応させて記録し、グループ鍵をパーソナルコンピュータ1−1へ送信する。

(もっと読む)

コンピューター及び同ネットワークにおける使用者ならびにアクセスを認証するための方法

【課題】コンピューター及びコンピューターネットワークシステムにおいて正規のユーザーか否かを識別するにあたり、一度限りの使い捨てパスワードを使用することによってこれを実現する。

【解決手段】 コンピューター及びコンピューターネットワークシステムにおいて正規のユーザー否かを識別する場合、システムは正規のユーザーしか所持していないコンピューター及びコンピューターネットワークシステムと直接つながっていない通信端末に使い捨てパスワードを送り、ユーザーはこの使い捨てパスワードをシステムに指定された方法によって返信する。

(もっと読む)

現金自動取引装置およびその方法

【課題】 現金自動取引装置の装置内で使用される情報の盗聴や改ざんに対するセキュリティを向上する。

【解決手段】 ユーザインターフェイス部101は、ユーザの指示を主制御部10へ送信する。主制御部10は、ユーザの指示およびホスト111からの指示に基づいて制御データを作成し、それを入出金部50へ送信する。出金制御部51は、制御データに従って金庫53から現金を取り出して出力する。主制御部10の暗号処理部20は、制御データを暗号化する。入出金部50の暗号処理部60は、暗号処理部20により暗号化されている暗号化データを復号して制御データを再現する。主制御部10および入出金部50は、相互認証を実行する。

(もっと読む)

携帯電話機能を備えたモバイル端末を用いた電子金融取引システム、電子クレジットカードシステム、電子個品割賦システム及び電子マネーシステム

【課題】 安全かつ広範な範囲で使用可能な電子金融取引システム、電子クレジットカードシステム、電子個品割賦システム、電子マネーシステムを提供する。

【解決手段】 携帯電話機能を備えたモバイル端末2と、モバイル端末2および金融機関システム4と通信可能に構成されたモバイルセンター3とからなり、モバイル端末2は、金融取引要求手段8と、モバイル側通信手段13と、モバイル側表示手段14と、モバイル側入力手段12と、モバイル側記憶装置15を有し、モバイルセンター3は、センター側通信手段18と、金融取引中継手段19と、金融関連情報データベース26を有するセンター側記憶装置25を有し、金融機関システム4は、金融機関側通信手段30と、金融取引処理手段31と、金融データベース34を有する金融機関側記憶装置と、を備えた。

(もっと読む)

341 - 355 / 355

[ Back to top ]