Fターム[5J104NA02]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 構成要素 (27,346) | 機密保護用情報 (9,022) | 暗号鍵 (5,589)

Fターム[5J104NA02]の下位に属するFターム

ワーキングキー・セッションキー (54)

Fターム[5J104NA02]に分類される特許

81 - 100 / 5,535

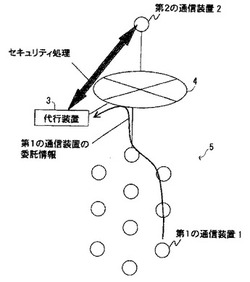

セキュリティ処理代行システム、通信装置、代行装置、通信プログラム及びセキュリティ処理代行プログラム

【課題】一方の通信装置と他方の通信装置との間のエンド・エンドの情報交換を抑制するため、一方の通信装置が、上位ネットワーク側の代行装置にセキュリティ処理を完全に委託できるようにする。

【解決手段】本発明は、第1の通信装置が、代行装置に自身の秘密情報を知らせることなく、セキュリティ処理に必要な情報を含む委託情報を生成して代行装置に通知する。代行装置は、第1の通信装置の秘密情報を知ることなく、委託情報を用いて、第2の通信装置とセキュリティ処理を行うセキュリティ代行処理を行う。第2の通信装置は、代行装置からセキュリティ処理に係る情報を用いて第1の通信装置の秘密情報を認証するセキュリティ処理手段を有する。

(もっと読む)

データ転送保護方法及び装置

【課題】著作権等により保護されているコンテンツの無許可及び野放しのコピーを防止する。

【解決手段】一実施形態によれば、番組データをスクランブル、又はデスクランブルする方法が、製造者識別子を含むメイティング鍵ジェネレータメッセージの受信を含む。メイティング鍵ジェネレータメッセージは、製造者識別子により識別される第1のリモートソースに送信される。それに応じて、メイティング鍵を第1のリモートソースから受信する。次に、メイティング鍵は第2のリモートソースに提供され、番組データをスクランブルするために使用されるサービス鍵を暗号化するために後に使用される。

(もっと読む)

中継装置、暗号化通信システム、暗号化通信プログラム、および暗号化通信方法

【課題】受信側のルータへの暗号化パケットの通信遅延が低減されるルータ、暗号化通信システム、暗号化通信プログラム、および暗号化通信方法を提供する。

【解決手段】ルータ6は、検出された処理負荷が閾値よりも大きいと判断した場合、ルータ2とルータ3との少なくともいずれか一方のルータに、他方のルータのIPアドレスと、ルータ2とルータ3との間でVPNが構築される際の通信相手の認証に用いられる認証パラメータを含む接続情報パケットと、を送信する。

(もっと読む)

情報暗号化プログラム、携帯端末、情報保護システム及び情報暗号化方法

【課題】クレジットカード等の暗証番号等の重要な情報の送信時等における漏洩等を有効に防止することができる情報暗号化プログラム等を提供すること。

【解決手段】携帯端末40の情報入力キーに対応する情報を暗号化する情報暗号化プログラムであって、コンピュータに、暗号基本情報98に基づいて、少なくとも、固定長の疑似乱数を生成する工程95と、この固定長の疑似乱数で入力キーに対応する情報を特定する工程と、を実行させる構成となっている情報暗号化プログラム。

(もっと読む)

サーバ装置及びプログラム

【課題】ユーザの秘密鍵をグループ管理者に知らせない場合、かつグループ管理者が不在の場合でも、再暗号化鍵を更新できる。

【解決手段】実施形態のサーバ装置は、第1計算手段、送受信手段及び第2計算手段を備えている。前記第1計算手段は、前記ユーザ装置から前記再暗号化鍵を更新する旨の通知を受けると、乱数を生成し、前記記憶された再暗号化鍵及び前記生成した乱数に基づいて再暗号化鍵情報を計算する。前記送受信手段は、前記再暗号化鍵情報を前記ユーザ装置に送信し、前記ユーザ装置から更新前の前記ユーザ秘密鍵及び更新後のユーザ秘密鍵に基づいて当該再暗号化鍵情報から計算された再暗号化鍵更新情報を受信する。前記第2計算手段は、前記再暗号化鍵更新情報及び前記乱数に基づいて前記更新後の再暗号化鍵を計算すると共に、前記記憶手段内の再暗号化鍵を前記更新後の再暗号化鍵に置換する。

(もっと読む)

暗号処理装置

【課題】 第三者にSAを盗聴される可能性を軽減し、暗号通信の高速化と最大接続数の増加を可能にする暗号処理実装技術を提供する。

【解決手段】 暗号処理装置は、暗号通信の確立に必要な情報群を受信、又は更新する管理手段と、前記情報群を暗号化及び復号化する暗号処理手段と、前記暗号処理装置からのみアクセス可能で、かつ、前記情報群を保持する第一の記憶手段と、前記情報群を保持する第二の記憶手段を有し、前記管理手段は、前記情報群を、前記第二の記憶手段に格納する場合には格納前に前記暗号処理手段を用いて暗号化させて、前記第二の記憶手段に格納する。

(もっと読む)

端末装置制御システム、制御装置、端末装置、制御方法、及びプログラム

【課題】端末装置の利便性を過度に制限することなく、任意の利用環境に応じて端末装置を正しく制御する。

【解決手段】制御装置が、暗号化条件情報を含む暗号化鍵生成情報に対応する暗号化鍵を用いて暗号化条件情報に対応する制御情報を暗号化して得られる暗号化制御情報を出力する。端末装置は、自らの利用環境を表す利用環境情報を得、利用環境情報を含む復号鍵生成情報を出力する。鍵管理装置は復号鍵生成情報に対応する復号鍵を生成し、復号鍵を出力する。端末装置は、生成された復号鍵を用いて暗号化制御情報の復号処理を行い、それによって制御情報が得られる場合に当該制御情報を用い、端末装置に特定のサービスの実行を許可するかを決定する。

(もっと読む)

情報処理システム

【課題】共通鍵暗号方式に用いる機器認証情報の漏えいを防止し、よりセキュリティ性の高い機器認証が可能な情報処理システム提供する。

【解決手段】情報処理システム1では、ホストコンピュータ2とカードリーダ3の間で情報の送受信を行う。ホストコンピュータ2は、共通鍵暗号方式を用いてカードリーダ3が正当な機器であることを認証する認証処理部20と、機器認証情報を生成する認証情報アルゴリズムを有し、カードリーダ3が所有する機器固有情報に基づいて機器認証情報を生成する認証情報生成部28とを備えている。カードリーダ3は、ホストコンピュータ2と認証処理を行う認証処理部30と、機器認証情報および機器固有情報を記憶する不揮発性記憶部37とを備えている。

(もっと読む)

量子鍵配送方法及び量子鍵配送システム

【課題】生成される相関光子対の数の期待値が長時間にわたって一定に保たれるように監視するモニター機能、光子の到来を検出するクロック信号を抽出する機能及び偏波制御機能を備える、量子鍵配送システムを提供する。

【解決手段】相関光子対生成部10、相関光子対生成過程制御部14、制御信号生成部12、及び相関光子対受信部16を備えている。制御信号生成部は、第1制御信号121-1S、第1電気補助信号118-1S及び118-2S、第2制御信号502S、第2電気補助信号119-1S及び119-2S、及び第3制御信号501Sを発生させる。第1制御信号は励起光の強度等を制御するための信号である。第2制御信号はアイドラー光成分及び補助アイドラー光成分の偏波状態を第2偏波制御装置602で制御する信号である。第3制御信号は信号光成分及び補助信号光成分の偏波状態を第1偏波制御装置601で制御する信号である。

(もっと読む)

相互認証システム及び相互認証方法

【課題】親機が認証エンジンを具備することなく、信号伝送回線に接続されたデバイスの真偽を確認できるようにする。

【解決手段】伝送路を介して接続された複数のデバイスとホストとの間でデータの送受信を行い、前記複数のデバイスを前記ホストが順次認証する相互認証システムにおいて、前記伝送路に接続されたデバイス間で相互認証を実行させ、前記相互認証の結果に基づいてホストが伝送路に接続されたデバイスを認証するようにすることにより、認証済のデバイスを前記伝送路に1つ接続しておくだけで、前記伝送路に接続されるデバイスの認証を行うことができるようにする。

(もっと読む)

コンテンツ配信装置、コンテンツ配信方法、プログラムおよびコンテンツ配信システム

【課題】コンテンツ情報を閲覧許可位置以外では閲覧できないようにし、閲覧許可位置の変更に付随する処理量を低減する。

【解決手段】コンテンツ配信装置10は、暗号化済みの暗号化コンテンツ情報を携帯端末40に送信し(S2,3,4)、暗号化コンテンツ情報を識別するコンテンツID、復号鍵、閲覧を許可する携帯端末40を識別する端末ID、および閲覧を許可する場所(閲覧許可位置)を記憶する(S2,5,6)。次に、コンテンツ配信装置10は、GPS41を備える携帯端末40から閲覧要求(端末ID、コンテンツID、現在位置情報)を受け付けて(S7)、携帯端末40の現在位置が閲覧許可位置に在る場合、コンテンツIDに関連付けられた復号鍵および閲覧許可位置を携帯端末40に送信する(S10)。携帯端末40は、復号鍵を用いて暗号化コンテンツ情報を復号化し現在位置が閲覧許可位置に存在する場合、閲覧可能となる。

(もっと読む)

暗号処理装置

【課題】回路規模や消費電力の増大を抑えながら、サイドチャネル攻撃を無効化できる暗号処理装置を提供する。

【解決手段】第1線形変換部、第2線形変換部は、マスクデータを線形変換する。第1算出部は、処理対象データと第1線形変換部により線形変換された第1マスクデータとに基づいて第1データを算出する。選択部は、第1データと第2線形変換部により線形変換された第2マスクデータのいずれかを選択する。非線形変換部は、選択された第1データまたは第2マスクデータを非線形変換する。第2算出部は、非線形変換された第1データとマスクデータとに基づいて第2データを算出する。第3線形変換部は、第2データを線形変換する。そして、第3線形変換部により線形変換された第2データが新たな処理対象データとして保持され、非線形変換された第2マスクデータが新たなマスクデータとして保持される。

(もっと読む)

携帯端末用情報漏洩防止システム

【課題】携帯端末において、アプリケーションが管理するパーミッションが、誤って他のアプリケーションに対してアクセス許可に設定されているとしても不正アプリケーションによる情報漏洩を防止する。

【解決手段】暗号処理部121は、アプリケーション110に固有の固有情報111と、全てのアプリケーションについて共通の鍵情報126とを組み合わせてアプリケーション110の暗号鍵を生成する。そして、暗号処理部121は、生成されたアプリケーション110の暗号鍵を用いて、OSを構成するレイヤ間、例えば、OSファイルAPI112とファイルシステム113との間で受け渡されるアプリケーション110のデータに対して暗号化処理または復号処理を行う。

(もっと読む)

文字コード変換方法およびシステム

【課題】秘密を守るべきテキストファイルの意味を理解不能とし、それをそのまま編集して得た編集ファイルから意味が理解可能な編集ファイルを得る。

【解決手段】規格文字コード表のコードと配列入替文字コード表のコードとの間の対応関係を記述したコード対応表を生成し、次に、規格文字コード表のコード文字からなるテキストファイルにおけるコードをコード対応表を使用してコード変換しコード変換テキストファイルを生成し、さらに、その生成する過程で使用したテキストファイル、コード対応表、コード変換テキストファイルを特定する情報とそれらを使用した処理の内容を記述する変換仕様ファイルを生成する。

(もっと読む)

個人情報マスク方法、個人情報マスク装置、個人情報マスクプログラム

【課題】Web閲覧履歴を利用するにあたってマスクされた文字列を修正する作業を軽減し、データ収集作業の時間やコストの抑制に貢献する。

【解決手段】個人情報マスク装置1のデータ読込部2は入力データD1を読み込む。マスク対象指定部3は、マスク対象辞書DB8の辞書を用いて入力データD1内でマスク処理するマスク対象範囲を指定する。個人情報検出部4は、個人情報辞書DB9の個人情報辞書に含まれる文字列を前記指定部3で指定されたマスク対象範囲から検出する。個人情報マスク生成部5は、前記検出部4の検出文字列をマスクするためのマスク文字列を生成し、マスク文字列DB10に格納する。個人情報置換部6は、前記検出部4の検出文字列を前記DB10のマスク文字列に置換する。データ出力部7は、置換されたマスク文字列を出力する。

(もっと読む)

発行装置、発行方法、および発行プログラム

【課題】オフライン状態に、第三者証明が行える情報の発行を図ること。

【解決手段】オンライン状態(A)にて、発行装置106は、ネットワーク110を介して厳密時刻発行装置102から、第1の時刻として“12:01:00”を受信する。同時に、発行装置106は、ローカルタイマ201から第2の時刻として“12:00:00”を取得する。次に、発行装置106は、第1の時刻と第2の時刻との誤差“00:01:00”を算出する。次に、オフライン状態(B)にて、発行装置106は、発行対象データ202を受け付けると、ローカルタイマ201から発行対象データ202の取得時点となる第3の時刻“12:07:34”を取得する。続けて、発行装置106は、誤差“00:01:00”を用いて補正した第4の時刻“12:08:34”を署名対象として電子署名を生成し、生成した電子署名をタイムスタンプとして発行する。

(もっと読む)

共通鍵暗号通信システム

【課題】暗号鍵の寿命を延ばして安全なデータ通信を行う。

【解決手段】本発明は、局側装置と加入者側装置とを備え、IP網に接続する上記局側装置と、上記加入者側装置とがPONシステム上の光伝送媒体を介して接続され、暗号鍵を用いて上記光伝送媒体上でデータフレームによってデータ送受信を行う共通鍵暗号通信システムである。本システムは、サイクルカウンタおよびクロックカウンタの組み合わせを使用して平文データを暗号化する暗号化部を備えた。また、サイクルカウンタおよびクロックカウンタの組み合わせを使用して、暗号データを復号化する復号化部を備えた。

(もっと読む)

デジタル放送送信装置、デジタル放送受信装置およびデジタル放送システム

【課題】アクセス制御プログラムを、データカルーセルによって配信するデジタル放送送信装置を提供する。

【解決手段】デジタル放送送信装置1は、プログラム暗号化鍵でアクセス制御プログラムを暗号化してデータカルーセルの配信データを生成する配信データ生成手段13と、配信データをスクランブル鍵で暗号化し暗号化配信データを生成する配信データスクランブル手段14と、伝送路保護鍵でスクランブル鍵を暗号化し共通情報を生成する共通情報生成手段15と、有効なデバイス鍵で伝送路保護鍵およびプログラム暗号化鍵を暗号化し個別情報を生成する個別情報生成手段19と、データカルーセルによりアクセス制御プログラムを送信する旨を示す識別子を含んだダウンロードテーブルを生成するダウンロードテーブル生成手段20と、これらの生成した情報を多重化する多重化手段19と、を備えることを特徴とする。

(もっと読む)

図面管理サーバ、及び図面管理プログラム

【課題】印影実データを使用して、任意のタイミングで図面データの承認を電子的に行うとともに、承認された図面データに対して高い証拠性を持たせることを目的とする。

【解決手段】端末3は、図面管理サーバ2に図面データを要求し、設計図データ4と設計図属性情報6に含まれている押印済みの印影実データを重ねて画面表示する。押印者は、画面上で押印位置を指定することで、電子押印による図面データの承認を行う。

図面管理サーバ2では、承認がされると印影実データを取得して追加属性情報61に追加する。そして、追加後の設計図属性情報6と設計図データ4をセットにして署名し、更にタイムスタンプサーバ8に要求してタイムスタンプを付与する。電子署名及びタイムスタンプは署名情報として追加属性情報61を更新する。

(もっと読む)

情報処理システム、情報処理装置、外部記憶媒体、プログラム、記憶媒体、及び、ファイル管理方法

【課題】ファイルの改ざんに対するセキュリティ技術を提供する。

【解決手段】第1ファイルと第1認証ファイル(第1ファイルから第1手法に従って作成される)を供給手段から取得し、それらを保存手段に格納する。ファイルを取得した時点で、第1認証ファイルから第2手法に従って第2認証ファイルを作成し、それを保存手段に格納しておく。保存手段内の第1ファイルから上記第1手法に従って第1評価ファイルを作成し(ステップ261)、第1評価ファイルから上記第2手法に従って第2評価ファイルを作成する(ステップ263)。第1評価ファイルは保存手段内の第1認証ファイルと異なる旨の比較結果と第2評価ファイルは保存手段内の第2認証ファイルと異なる旨の比較結果とのうちの少なくとも1つが得られた場合(ステップ264,266)、保存手段内の第1ファイルは取得時点と異なる旨の判断を下す。

(もっと読む)

81 - 100 / 5,535

[ Back to top ]