Fターム[5J104NA27]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 構成要素 (27,346) | 物理的構成要素 (16,068) | 記録媒体 (14,602)

Fターム[5J104NA27]の下位に属するFターム

Fターム[5J104NA27]に分類される特許

1,921 - 1,940 / 3,043

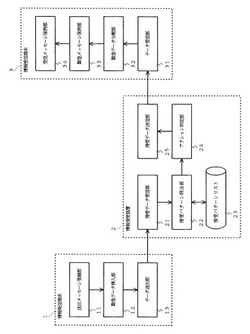

通信システム、通信装置及びそれらに用いる通信方法並びにそのプログラム

【課題】 暗号化処理の実現が困難である端末で秘匿性を高めた通信を行うことが可能な通信システムを提供する。

【解決手段】 情報発信端末1において、送出メッセージ登録部11は情報発信者によって登録された送出メッセージを記憶し、緊急データ挿入部12は情報発信者によって登録された緊急データを送出メッセージに挿入し、データ送出部13は緊急データが挿入された送出メッセージを情報受信端末3に発信する。情報受信端末3において、データ受信部31は情報発信端末1から発信され、情報傍受装置2によって傍受されたデータを受信し、緊急データ分離部32は受信したデータから緊急データを分離し、緊急メッセージ保持部33は分離された緊急データを保持し、受信メッセージ保持部34は緊急データが分離された受信データを保持する。

(もっと読む)

電子機器、機器認証管理方法および機器認証管理プログラム

【課題】不正機器情報の正当性および最新性を常に確認して、著作権保護規格に従ったデジタルコンテンツ送受信機器の不正機器情報更新機能が、常に正常に動作することを保証する電子機器、機器認証管理方法および機器認証管理プログラムを提供すること。

【解決手段】システム400の送信機器410が、認証情報と不正機器情報とを含む著作権保護情報を記録する記録媒体420と、不正機器情報が保有する署名情報が発行元より発行されたものであるかを判定して不正機器情報の正当性を判定する第1および第2の不正機器検証部416,417とを備え、制御部419は、不正機器情報の正当性が認められなかった場合は、記録媒体420に対して不正機器情報を記録しないように制御するとともに、該当する電子機器が不正機器に該当すると判定された場合は、通信部411、あるいは認証・暗号処理部415の動作を止めるように制御する。

(もっと読む)

画像処理装置

【課題】イメージログ機能を有する画像処理装置において、イメージログを介した情報漏洩を防止できるようにする。

【解決手段】所定ユーザに対しては暗号化処理の使用選択権限を与えておく(S100)。暗号化処理の使用選択権限がないユーザには暗号化処理を許可しない(S126)。また、暗号化処理の使用選択権限が設定されているユーザからのジョブ要求があると、暗号化するか否かを問い合わせる(S122)。暗号化処理が希望されたときには暗号化処理を行なうように設定するが(S122−YES,S124)、希望がなければ暗号化処理を許可しない(S122−NO,S126)。重要文書の出力処理時には暗号化するように設定することで、管理者であっても、イメージログを復号できず、イメージログを介した重要文書の閲覧を制限できる。

(もっと読む)

データ暗号化装置、データ暗号化方法、データ暗号化プログラム、および記録媒体

【課題】複数の暗号器によって分散したデータを暗号化することで、セキュリティを高めつつ暗号化の効率を上げること。

【解決手段】入力されたデータを任意の数を有する記憶装置に応じた数のデータブロックに分散してそれぞれの記憶装置に転送するRAIDコントローラ112と、記憶装置と同じ数を有し、RAIDコントローラ112によって転送途中のデータブロックを、記憶装置毎に異なる暗号鍵を用いて暗号化する暗号器と、暗号器によって暗号化されたデータブロックをそれぞれ記憶する任意の数を有する記憶装置と、を備える。

(もっと読む)

会議支援装置

【課題】より簡易かつセキュアに、会議の共有画面上に表示された文書を電子文書として会議参加者に提供する。

【解決手段】会議支援装置15は、電子会議システム1を用いた会議が開催されると、当該会議用の暗号鍵および復号鍵を生成し、生成された復号鍵を会議参加者に携帯される携帯端末80に無線送信する。また、会議支援装置15は、会議の進行に応じて共有画面ディスプレイ11上に表示された共有文書を上記暗号鍵で暗号化して暗号化共有文書を作成し、当該暗号化共有文書を文書データベース40に格納する。また、会議支援装置15は、文書データベース40に格納された暗号化共有文書にアクセスするためのアクセス情報を携帯端末80に無線送信する。

(もっと読む)

時刻認証要求機能付き画像読取装置

【課題】特定のボタン押下だけで文書の種類ごとにe−文書を保存することができる時刻認証要求機能付き画像読取装置を提供する。

【解決手段】帳簿e−文書スキャン、見積書e−文書スキャン、注文書e−文書スキャン等の中からいずれかのe−文書スキャンを選択してe−文書スキャンを実行すると、原稿スキャンデータのハッシュ値が算出されてTSAに送信され、帳簿e−文書スキャンの場合、「choubo」+「日付」+「連番」により作成されたファイル名によりスキャンデータとタイムスタンプが帳簿フォルダに保存される(ステップ101〜105)。また、見積書e−文書スキャン、注文書e−文書スキャンの場合には、スキャンデータとタイムスタンプが対応するファイル名が付されて対応するe−文書フォルダに保存される(ステップ106〜115)。

(もっと読む)

決済処理装置、決済処理方法、及びプログラム

【課題】複数の加盟店から、複数の金融機関に対する決済処理をプロトコルや変数に影響されずに行うことが可能な決済処理装置を提供する。

【解決手段】決済処理装置1は、加盟店端末装置11−1から送られる決済要求情報であるリクエスト電文29を受信する。決済処理装置1は、記憶部17に格納する加盟店別定義ファイル19と銀行別定義ファイル21を参照して、加盟店端末装置11−1で扱うデータの情報形態(変数の数、型、桁数、単位等)を、指定される銀行サーバ13−1が扱う情報形態に変換する。決済処理装置1は、変換したデータに改竄検証用のハッシュ値を付加してリクエスト電文31を生成し、銀行サーバ3−1に送信する。加盟店3は決済処理装置1を介することで、独自の決済システムを構築することなく、指定する金融機関での決済処理を行うことができる。

(もっと読む)

暗号鍵設定方法、ネットワークシステム、無線LAN用中継器、無線LANアダプタ、および暗号鍵設定プログラム

【課題】高度のセキュリティ性を確保しつつ、簡便な作業で暗号鍵の設定を行うことができる暗号鍵設定方法を提供する。

【解決手段】無線ルータ2は、公開鍵1と秘密鍵1を生成する。無線アダプタ3から設定要求パケットを受信した時、公開鍵1を送信する。無線アダプタ3は、単一の無線ルータ2から応答が有った場合、自身の固有情報と、この固有情報を公開鍵1で暗号化した情報を返信する。無線ルータ2は、暗号化された情報を復号し、受信した固有情報と一致した場合にその無線アダプタ3を認証する。認証された無線アダプタ3は、WEPキーをランダムに生成して公開鍵1で暗号化し、無線ルータ2に送信する。このWEPキーが無線ルータ2と無線アダプタ3に設定される。

(もっと読む)

デジタルデータの暗号化方法、データ送信方法及び装置、データ受信装置、データ通信システム、及び撮像装置

【課題】演算能力の低いシステムであっても短時間にデジタルデータを暗号化することができるようにする。

【解決手段】圧縮されたデータ本体と、このデータ本体の伸張に必要な符号化情報(ハフマンテーブルや量子化テーブル)を含むヘッダー情報とからなるJPEGデータを暗号化する際に、データ本体の圧縮に使用したハフマンテーブル及び量子化テーブルを予め登録された暗号化キーを用いて暗号化し、この暗号化したハフマンテーブル及び量子化テーブルをヘッダーに書き込むようにしている。ヘッダー情報は、データ本体に比べてデータ量が著しく少ないため、演算能力の低いシステムであっても短時間に暗号化することができる。

(もっと読む)

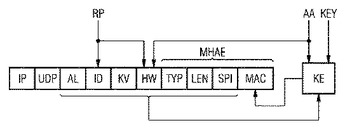

モバイルインタネットプロトコルに準拠して交換されるメッセージの真正性を保証する方法

本発明はメッセージの真正性を保証する方法に関する。本発明によれば、モバイルノードとホームエージェントとのあいだでモバイルインタネットプロトコルに準拠してメッセージが交換され、メッセージの真正性を保証するために、使用される暗号化方法がモバイルノードとホームエージェントとのあいだで一致させられる。  (もっと読む)

(もっと読む)

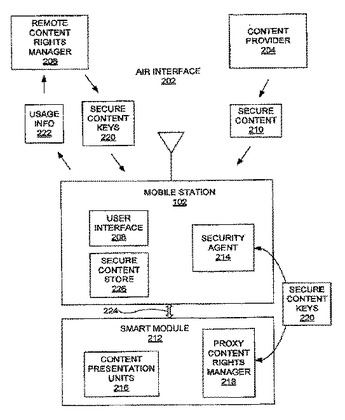

無線通信におけるコンテンツ保護のための方法及び装置

モバイル局において、コンテンツを安全に表示するための方法が開示される。モバイル局は、スマートモジュール、セキュリティエージェント、及び、コンテンツプロバイダ及び遠隔コンテンツ権利マネージャと通信するためのエアインタフェースを有することができる。スマートモジュールは、コンテンツ表示ユニットを格納し、モバイル局がエアインタフェースを用いて遠隔コンテンツ権利マネージャから安全なコンテンツキーを受信できない場合のためのプロキシコンテンツ権利マネージャを有する。方法において、コンテンツ表示ユニットは、格納されるために、遠隔権利マネージャからスマートモジュールへ伝送される。安全なコンテンツキーは、モバイル局が遠隔権利マネージャと通信できない間、要求されたコンテンツの表示を可能にするために、スマートモジュールから要求される。安全なコンテンツキーは、コンテンツの表示を可能にするために、格納されたコンテンツ表示ユニットに基づいて、プロキシコンテンツ権利マネージャからセキュリティエージェントへ伝送される。  (もっと読む)

(もっと読む)

ネットワーク認証システム、情報処理装置、ネットワーク装置及びプログラム

【課題】本発明は、利用権限を有する利用者に対してネットワーク装置の利用を可能とするネットワーク認証システム、情報処理装置、ネットワーク装置及びプログラムを提供することを目的とする。

【解決手段】ネットワーク装置と、情報処理装置と、認証装置と、を含むネットワーク認証システムであって、前記情報処理装置が前記ネットワーク装置を利用するに際し、該情報処理装置が該ネットワーク装置を利用可能か否かを前記認証装置が判断し、利用可能な前記ネットワーク装置を前記情報処理装置に提供するものである。

(もっと読む)

IDベース暗号通信システム

【課題】タイトなセキュリティ・リダクションを持ち、かつ、効率的な暗号化および復号化処理が可能なIDベース暗号通信技術を提供する。

【解決手段】鍵管理センタは、マスタ鍵を複数保持し、それぞれに対応する複数のシステム・パラメータを作成する。そして、各ユーザからプライベート鍵の作成依頼を受けた時、いずれの秘密情報を用いて作成したのかを秘密にしてプライベート鍵を作成する。暗号文送信者は、受信者がいずれの秘密情報によって作成されたプライベート鍵を持っていても復号できるように暗号文を作成する。

(もっと読む)

MACアドレスとユーザ認証を組み合わせた認証セキュリティシステム

【課題】ネットワークへの不正アクセスに対するセキュリティを向上する。

【解決手段】認証スイッチ・ハブ200はユーザ端末100からのネットワークアクセス認証データを端末インタフェース部210、認証データ受信部220を経由してユーザ認証部230で受け取る。ユーザ認証部230では受け取ったユーザID、パスワードを元に認証データ管理部250に同一のデータがないか確認し、同一のデータが会った場合認証に成功となり、そのユーザID、パスワードと、ユーザ端末100のMACアドレスをMAC認証部240へ送る。MAC認証部240では受け取ったユーザID、パスワード、MACアドレスの3種類のデータを元に認証データ管理部250へ同一のデータがあるか確認し、全て一致しているかを確認する。

(もっと読む)

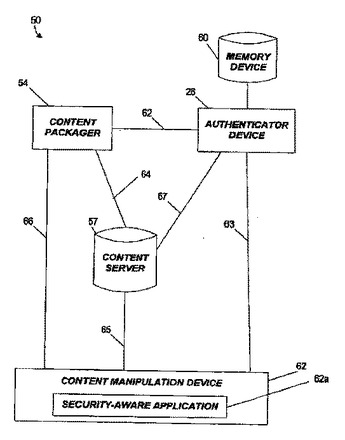

変化識別子を使用するセキュアなデジタル・コンテンツ管理

コンテンツサーバに保存されたデジタルコンテンツの操作を管理する方法及びシステム。方法は、コンテンツ操作デバイスで、第1の秘密鍵を含む第1の変化識別子を受け取るステップを含む。また、方法は、コンテンツ操作デバイスで、コンテンツサーバに保存されたデジタルコンテンツを求めるコンテンツ要求(第1の秘密鍵を用いて暗号化され、デジタルコンテンツの識別子を含む)を生成するステップと、少なくとも1つの通信リンクを介してコンテンツ要求を認証手段へ送るステップと、少なくとも1つの通信リンクを介してアクセス権を認証手段からコンテンツ操作デバイスへ送るステップと、デジタルコンテンツをコンテンツサーバからコンテンツ操作デバイスへ送るステップと、コンテンツ操作デバイスで、アクセス権に基づいてデジタルコンテンツを操作するステップと、認証手段において第1の変化識別子を使用済としてマーク付けするステップとを含む。  (もっと読む)

(もっと読む)

指静脈登録方法、及び、指静脈登録装置

【課題】

生体認証に必要な生体特徴量や認証プログラムが第三者に解析可能な形で流出してしまうことを防止する。

【解決手段】

認証用の生体特徴量をICカードに登録する際には、生体認証装置で生体特徴量を取得して暗号化し、制御コンピュータを介することなく直接ICカード装置に格納する。また、認証時にはICカードに登録されている暗号化生体特徴量を生体認証装置に入力すると共に、生体認証装置内で生体特徴量を抽出して、入力された生体特徴量と照合して認証する。また、認証装置内の生体認証用プログラムを装置が起動していない時は暗号化して格納する。

(もっと読む)

暗号処理回路及び印刷装置

【課題】それを用いることにより、暗号化/復号化処理と他の処理とを並列的に行うタイプのパフォーマンスの高い装置を製造することが出来る暗号化処理回路を、提供する。

【解決手段】暗号処理回路を、データに対する,処理によりデータ長が変わらない暗号化処理及び復号化処理を実行可能な暗号コア28と、処理結果用レジスタを備えた指示受付部26とを備え、メモリ上の,CPUにより指定されたデータに対する暗号化/処理を行うように暗号コア28を制御し、暗号コアによる処理結果を処理結果用レジスタに記憶すべきことがCPUにより指定されていた場合には、当該処理結果を処理結果用レジスタに記憶し、処理結果を処理結果用レジスタに記憶すべきことがCPUにより指定されていなかった場合には、当該処理結果を,メモリの指定されている記憶領域上にDMA転送する回路として構成おく。

(もっと読む)

電子キー装置、ターゲット装置、利用状態設定方法

【課題】電子鍵が第三者の手に渡った場合でもターゲット装置が利用可能状態に容易に遷移することを防止する。

【解決手段】電子キー装置11から送信される鍵情報によって認証処理を行い、この認証処理が行われた場合に、電子キー装置である携帯端末12を利用可能状態に遷移させ、この携帯端末12を用いてパーソナルコンピュータ31を利用可能状態に遷移させる。

【効果】2台の装置間で電子情報を用いた認証を行い、認証が正常に行えた場合に、何らかの動作を行うシステムにおいて、2台の装置間の認証を行うために、2台の装置とは別の第3の装置として上記携帯端末を用い、この携帯端末が関与した認証が正常に行えた場合に限り、上記2台の装置間の認証が成立し、動作するシステムを実現できる。

(もっと読む)

情報処理装置、動作制御方法及び操作インターフェイス

【課題】タイムスタンプを正常に取得できなった場合において、対象データがタイムスタンプを正常に取得できた場合と同等に扱われることを防止する。

【解決手段】MFP1では、出力対象データを一旦イメージメモリ17に記憶し、制御部11により出力対象データについてのタイムスタンプをタイムスタンプ認証サーバに要求する。要求の結果、当該タイムスタンプが正常に取得されなかった場合、制御部11の制御により出力対象データの削除、タイムスタンプを再要求後に削除、動作の設定のうち、何れか予め設定された動作が実行される。

(もっと読む)

情報記録装置、画像形成装置、情報記録方法及び情報記録プログラム

【課題】ビット単位で書き込み可能な記憶部に対して、情報を書き込む際に暗号化処理を施すことを可能とする。

【解決手段】ビット単位で読み書き可能なNVRAMと、暗号鍵を用いて、極秘情報を含む該暗号鍵のビット数と同じサイズの情報に対して暗号化処理を施す暗号化部と、NVRAMにおいて当該暗号鍵のビット数の整数倍の予め定められた容量を有する暗号化領域に対して、暗号化処理が施された情報を書き込む書込部と、を備える。

(もっと読む)

1,921 - 1,940 / 3,043

[ Back to top ]