Fターム[5J104NA41]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 構成要素 (27,346) | 物理的構成要素 (16,068) | 着脱可能なモジュール (114)

Fターム[5J104NA41]に分類される特許

1 - 20 / 114

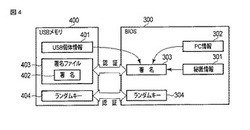

情報処理装置、起動制御方法およびプログラム

【課題】特定の者のみによる起動を可能とする情報処理装置、起動制御方法およびプログラムを提供する。

【解決手段】格納手段は、秘匿情報301、情報処理装置に固有の第1の個体情報302および第1のランダムキー304を格納する。取得手段は、リムーバブルメディア400に固有の第2の個体情報401を取得する。生成手段は、格納手段に格納されている秘匿情報301および第1の個体情報302と第2の個体情報401とから第1の認証情報を生成する。第1の検証手段によって第1の認証情報およびリムーバブルメディアに格納されている第2の認証情報が一致すると判定され、第2の検証手段によって格納手段に格納されている第1のランダムキー304およびリムーバブルメディアに格納されている第2のランダムキー404が一致すると判定された場合、起動手段は、情報処理装置を起動する。

(もっと読む)

バッテリユニット装置

【課題】バッテリの交換などを容易にした状態においてバッテリの盗難が行われ難いバッテリユニット装置を提供する。

【解決手段】マスター制御手段27は、認証情報取得手段10により読み取られたユーザの第3認証情報とマスターバッテリユニット21の第1認証情報とが一致し、かつ、スレーブ制御手段47より取得した判断結果に基づいて、第3認証情報とスレーブバッテリユニット31の第2認証情報とが一致すると判断された場合にのみ、マスターバッテリユニット21の第1バッテリ手段26による電力供給を開始させ、スレーブ制御手段47に対して電力供給命令を出力してスレーブバッテリユニット31の第2バッテリ手段46による電力供給を開始させる。

(もっと読む)

電子的アクセスクライアントを記憶する装置及び方法

【課題】アクセス制御クライアントを記憶し及び制御する装置及び方法を提供する。

【解決手段】一実施形態において、送信側及び受信側装置は、eSIMのコピーが一度に1つしかアクティブでないように保証する。特に、転送される各eSIMは、行先装置に対して暗号化され、ソース装置からのeSIMは、削除され、デアクチベートされ、さもなければ、使用不能とされる。電子的ユニバーサル集積回路カード(eUICC)アプライアンス及び移動装置を含むネットワークインフラストラクチャーの種々の態様についても述べる。又、eSIMの転送の種々のシナリオも開示される。

(もっと読む)

情報処理システム、情報処理装置及び情報処理方法

【課題】複数の情報処理装置の間で公開鍵方式を採用して情報を移行する場合に、作業が簡易であり、また、作業時間を短縮させることで、作業者の作業負担を軽減させることができる。

【解決手段】情報処理システムは、移行元情報処理装置と移行先情報処理装置との間で着脱可能な外部記憶装置を介して設定情報を移行させる構成である。移行先情報処理装置は、初期セットアップが開始されることに伴って公開鍵を作成する公開鍵作成手段と、作成された公開鍵を記録媒体に記録する公開鍵出力制御手段と、公開鍵を出力した後に外部記憶装置が装着されることに伴い、その外部記憶装置から暗号化された設定情報を読出して、その設定情報を復号化する復号化実行手段と、復号化された設定情報を反映する反映手段と、を備える。

(もっと読む)

鍵情報管理システム、記録再生装置、並びに鍵情報管理装置

【課題】基板の交換前に外部情報記録媒体224に録画したコンテンツを、基板を交換した後も再生できるようにする。

【解決手段】記録再生装置200の基板と、接続した外部情報記録媒体224とを固有の識別情報で紐付けする。また、基板が外部情報記録媒体224を一意に認識できる登録番号を割り振り、外部情報記録媒体224に登録番号を書き込む。外部情報記録媒体224の登録操作に用いる識別情報及び鍵情報を管理するためのデータ構造を取り決める。そして、認証処理を通して鍵情報管理サーバー300にアクセスし、基板上の識別情報及び鍵情報の書き換えを行なう。

(もっと読む)

ICチップ発行システム、ICチップ発行方法およびICチップ発行プログラム

【課題】複数の工程処理を経て発行されるICチップの、工程毎の認証処理に用いる鍵のためのメモリリソースの消費量を低減しつつ、工程処理者や第三者が発行処理等の不正行為を行うことを防止する。

【解決手段】非対称の一対の鍵である第1の鍵と第2の鍵とを生成する鍵生成装置と、予め定められた複数の工程処理を経て発行されるICチップと、複数の工程処理を行う複数の工程処理装置とを備えたICチップ発行システムが、各工程処理における認証処理を、共通鍵によって行い、共通鍵の認証が成功した場合に工程処理を実行させ、管理者の一対の非対称鍵のうち、第1の鍵により後工程鍵を暗号化して配布し、第2の鍵による認証処理が成功した場合に後工程の鍵を設定する。

(もっと読む)

認証システム、人体通信端末装置、およびホスト装置

【課題】本発明は、人体通信モジュールを用いた認証において他人によるなりすましを困難にすることを目的とする。

【解決手段】認証システム1は、ATM100と、利用者Mにより保持される人体通信モジュール200とを備える。ATM100と人体通信モジュール200の間は、人体通信により結ばれる。認証システム1は、利用者の生体情報の提供を受けて生体情報を含む生体特徴データを生成する指静脈読取部94を備える。人体通信モジュール200は、利用者の生体情報を含む登録テンプレートD2を予め記憶する不揮発メモリ240を備える。人体通信モジュール420の登録テンプレートデータD2をATM100に転送して、ATM100で認証部10aによる認証処理を行う。

(もっと読む)

画像形成装置、ログ記録方法

【課題】装置本体から内部情報や画像データを取り出す際、セキュリティ面での安全性を確保することが可能な画像形成装置、ログ記録方法を提供する。

【解決手段】不揮発メモリで構成される記憶部と、外部記憶媒体を着脱可能に構成された外部I/Fと、装置の内部情報を記録したログ及び画像データを、前記記憶部に記憶するか前記外部記憶媒体に記憶するかを判断し、前記記憶部に記憶する場合は前記ログ及び画像データを暗号化せず、前記外部記憶媒体に記憶する場合は前記ログ及び画像データを暗号化する制御部と、を備える。

(もっと読む)

画像処理装置及び同装置における電子証明書の作成方法並びに同作成プログラム

【課題】画像処理装置により秘密鍵とペアで作成された公開鍵を含む電子証明書でありながら、ユーザ本人との関連性を確認できる電子証明書を作成することができる画像処理装置を提供する。

【解決手段】ユーザ毎に一対の秘密鍵と公開鍵が作成される。また、認証局から発行された該ユーザ自身を証明する電子証明書及びユーザの秘密鍵が書き込まれた可搬型記録媒体から、電子証明書及び秘密鍵が読み出される。そして、読み出されたユーザの秘密鍵を用いて署名がなされ、作成された前記公開鍵を含む電子証明書が作成される。

(もっと読む)

移動無線機の移動無線網へのログイン方法

本発明は、IDトークン(106)内に格納された少なくとも1つの属性を使用して移動無線網(116)へ移動無線機(100)をログインするための方法に関し、前記IDトークンが一人の利用者(102)に割り当てられており、次のステップを有する:− IDトークンに対する利用者の認証、− IDトークンに対する第1コンピュータシステム(136)の認証、− IDトークンに対する利用者および第1コンピュータシステムの成功した認証後に、移動無線網を介するIDトークン内に格納された少なくとも1つの属性への第1コンピュータシステムの読み取りアクセス、− ログインのための少なくとも1つの属性の使用。 (もっと読む)

コンテンツ保護装置およびコンテンツ保護方法

【課題】メモリカード内のコンテンツ鍵の不正利用を防止し、コンテンツを保護すること。

【解決手段】CKI0001.CILファイル内に保護が指定されたコンテンツに対応するコンテンツ鍵リンク情報CII_CK #2,#3と保護が指定されていないコンテンツに対応するコンテンツ鍵リンク情報CII_CK #1,#4,#5とが混在する場合、CKI0001.CILから保護が指定されたコンテンツに対応するコンテンツ鍵リンク情報を含むコンテンツ鍵管理情報ファイルCK0003.CILと保護が指定されていないコンテンツに対応するコンテンツ鍵リンク情報を含むコンテンツ鍵管理情報ファイルCK0004.CILとをそれぞれ再生成し、ファイル管理情報のコンテンツ鍵管理情報ファイルCK0003.CILが記録されているセクタに対して保護を示す情報を記録する。

(もっと読む)

通信機器システム及びカード型機器

【課題】着脱可能な通信機器で、制御、保守又は監視機能、及び認証機能を必要な場合のみ後付けできる通信機器システム及びカード型機器を提供すること。

【解決手段】通信機能と、制御対象機器の電気信号を他の通信手順に変換する機能107と、暗号化複合化の機能102とを1枚のカード401に集約し、必要な場合のみこのカード401を入手し、遠隔で制御、保守又は監視することができる。そして、カード401はしかるべき認証局や制御対象機器の製造メーカー等が作成し、必要な情報を設定することができる。

(もっと読む)

USB型トークン

【課題】外部機器から多数のUSB型トークンに多量のデータを速やかに書き込む。

【解決手段】アンテナに接続して非接触近接通信を行う通信インターフェース回路と、前記通信インターフェース回路に接続しデータを送受する演算集積回路と記憶回路を有し、前記演算集積回路が前記記憶回路に記憶した非接触近接通信のプロトコルを生成する手段と、プログラム読み込み手段とを有し、前記プログラム読み込み手段が、外部機器から非接触近接通信によりプログラムのデータを受信し前記記憶回路に記憶する。

(もっと読む)

秘密鍵登録システム及び秘密鍵登録方法

【課題】秘密鍵の盗み取りを発生し難くすることができる秘密鍵登録システム及び秘密鍵登録方法を提供する。

【解決手段】書き込み器17に、秘密鍵演算の一アルゴリズムである第1変換式F1(x)を設ける。また、電子キー2に、第1変換式F1(x)と協同して秘密鍵演算のアルゴリズムを構成する第2変換式F2(x)を設ける。電子キー製造時、書き込み器17は登録コードCcdを電子キー2に送るとともに、自身は登録コードCcdを第1変換式F1(x)により演算して中間データDckを生成し、これを電子キー2に送る。電子キー2は、取得した中間データDckを第2変換式F2(x)により演算して、これを秘密鍵16として登録する。また、電子キー2の対応車両には、無線通信を介して登録コードCcdを送り、同様の演算を車両に実行させて、この演算結果を秘密鍵16として登録させる。

(もっと読む)

セキュリティシステム、情報記録装置、セキュリティ方法、及びプログラム

【課題】各情報処理装置に秘密情報を共有させることなく、情報記録媒体が情報記録装置から取り外された環境においても当該情報記録媒体に格納されたデータのアクセスを管理する。

【解決手段】情報処理装置PC(i)が自らの秘密鍵SK(i)をそれぞれ格納しておく。情報記録装置RE(j)は、生成した共通鍵KAを用いてデータMを暗号化した暗号文SE(KA, M)を生成し、公開鍵PK(i)で共通鍵KAをそれぞれ暗号化した暗号文PE(PK(i), KA)を生成し、これらを情報記録媒体に格納する。情報処理装置PC(i)は、秘密鍵SK(i)を用い、情報記録媒体に格納された暗号文PE(PK(i), KA)を復号して共通鍵KAを生成し、これを用いて情報記録媒体に格納された暗号文SE(KA, M)を復号し、データMを生成する。

(もっと読む)

取り外し可能なセキュリティモジュール、および関連する方法

【課題】プロセス制御装置と共に使用するための例示的な取り外し可能セキュリティモジュール、および関連した方法を提供すること。

【解決手段】例示的な取り外し可能セキュリティモジュールは、プロセス制御装置に取り外し可能な状態で連結されるように構成された本体と、本体の中に配置されたメモリと、該メモリの中に格納された共有秘密キーを含む。また、例示的な取り外し可能セキュリティモジュールには、本体の中に配置され且つメモリに連結されており、プロセス制御装置から情報を読み出してその情報を共有秘密キーと比較してからその比較に基づいてプロセス制御装置を認証するように構成された処理ユニットも含まれている。

(もっと読む)

通信媒体及び通信システム

【課題】コンピュータのユーザが意識せずにデータを暗号化することができる通信媒体及び通信システムを提供する。

【解決手段】本通信媒体6は、コンピュータと外部記憶装置とを接続し、暗号化部81は、コンピュータからのデータを暗号化してから外部記憶装置へ送信し、復号部89は、外部記憶装置からの暗号化されているデータを復号してコンピュータへ送信する。

(もっと読む)

高度な認証およびセキュアーな仮想化ネットワーク形成のシステムおよび方法

【課題】ユーザの負担を軽減し、かつ高度な認証を実現するための方法を提供することを目的とするものであり、さらには、セキュアーなネットワーク接続およびそのセキュリティ強度を高めること。

【解決手段】情報処理装置に脱着可能な外部記憶装置を用いた認証方法であって、外部記憶装置の機器固有情報と非データ保存領域に格納されたランダムに生成された第1の認証キーとを認証用サーバに送信して、サーバにて認証処理を行う。認証を許可する場合、新たにランダムに生成した第2の認証キーで非データ保存領域に格納された第1の認証キーを書き換える。さらには、携帯通信端末をさらに用いた認証方法であって、携帯通信端末のメッセージ送信先のアドレスに対して、ランダムに生成された認証用のURLを含むメールを送信して認証用のURLへのアクセスを検出して携帯通信端末の端末固有情報を用いて認証処理を行う。また、アプリケーション毎に暗号化された通信経路を形成する。

(もっと読む)

情報処理システム、情報処理装置、情報処理方法、および情報処理プログラム

【構成】 情報処理システム10は、第1情報処理装置12およびこれと互換性を有する第2情報処理装置14を含む。第2半導体メモリ18は、第1半導体メモリ16を含む構成であり、第1半導体メモリ16および半導体メモリ18は、いずれも第1情報処理装置12および第2情報処理装置14に着脱可能である。第1半導体メモリ16および第2半導体メモリ18は、セキュアなモードでは、装着されている情報処理装置12,14からの暗号化されたコマンドを受信し、復号したコマンドに従って、暗号化したデータを送信する。また、第2半導体メモリ18にのみ設けられる領域(72,74)は、第2情報処理装置14によってのみアクセス可能とされる。

【効果】 開発コストを可及的に抑えつつ、高いセキュリティを確保することができる。

(もっと読む)

リモートアクセス管理システム及び方法

【課題】認証局が発行する証明書を用いることなく、ユーザ認証に利用する暗号鍵の正当性を保証することのできるリモートアクセス管理システムを提供する。

【解決手段】ユーザは被リモートコンピュータ2にパスワードとユーザデータを入力すると(図1のア)、ユーザ認証に利用する暗号鍵とUSBメモリ5のID番号が被リモートコンピュータ2によって生成され、暗号鍵とID番号はUSBメモリ5に記憶されると共に(図1のイ)、パスワードとユーザデータを認証サーバ3に送信する(図1のウ)。リモートコンピュータ4がLAN6へアクセスするとき、暗号鍵を用いた認証コードがUSBメモリ5内で生成され(図1のエ)、認証サーバ3は、USBメモリ5で生成された認証コードを検証することでユーザ認証を行い、被リモートコンピュータ2へのリモートアクセスを管理する(図1のオ)。

(もっと読む)

1 - 20 / 114

[ Back to top ]