Fターム[5J104PA07]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 用途 (12,721) | コンピュータ・ネットワーク、インターネット (6,922)

Fターム[5J104PA07]の下位に属するFターム

Fターム[5J104PA07]に分類される特許

2,001 - 2,020 / 6,614

相互認証システム、相互認証方法およびプログラム

【課題】中間者がいる可能性のあるネットワーク上で、安全にウェブサーバと端末(PC)とが通信を行っていたことを保証し、メッセージ認証を行う。

【解決手段】端末が、ウェブサーバにアクセスを行い、ウェブ上での手続きを行う。ウェブサーバは、ユーザのウェブ上での手続情報と所定の乱数とを共通鍵で暗号化しその暗号化された情報から二次元コードを生成する。携帯端末は、端末に表示された二次元コードを読み取り、その読み取った二次元コードをデコードし、共通鍵を用いて、そのデコードした情報を復号するとともに、その復号した情報の内容が正しいときに、乱数と共通鍵とを用いてユーザを特定する固有情報を生成する。そして、ウェブサーバが、固有情報を検証する。

(もっと読む)

情報処理装置及びクライアントサーバシステム

【課題】Cookieを利用せず、簡易且つ確実にセッション管理を行う。

【解決手段】Webサーバ36は、クライアント10から受け付けたリクエストに認証キー付き絶対パスURIが含まれていれば、認証キー付き絶対パスURIから認証キーを抽出し、認証キーを含まない絶対パスを有する通常絶対パスURIに変換し、抽出された認証キーとともに、変換された通常絶対パスURIを含むリクエストをWebサーバ36に対して発行する認証キー抽出部38と、受け付けたリクエストに通常絶対パスURIとともに認証キーが含まれていれば、認証キーを用いて、通常絶対パスURIに係るコンテンツへのアクセスを許否を判定する認証処理部40と、アクセスが許可された通常絶対パスURIに係るコンテンツに基づいて、Webページを生成するWebページ生成部42とを備える。

(もっと読む)

電子認証装置、電子認証システム、電子認証方法およびこの方法のプログラム

【課題】システム構築を簡易にしながら、相互認証のセキュリティ性を高めた電子認証ができる。

【解決手段】ICカード20には秘密鍵及びクライアント証明書を記憶する。認証装置10は、ユーザ端末30からHTTP形式のリクエストを受け、ICカードからクライアント証明書を読み込み、サーバ40に対してHTTPS形式による相互認証、SSL通信を行う。

クライアント証明書や暗号化された認証用データはユーザ端末を経由することなく、直接にサーバに送信される。暗証番号は認証装置に直接に入力する。認証装置の許可リストに記述されているドメイン名(URL)以外の通信はすべて遮断する。認証装置は自身IPアドレスを持たない。認証装置側でサーバ証明書の正当性を自動で確認可能とする。

(もっと読む)

安全ファクシミリ送信方法および装置

本発明は、文書の安全なファクシミリ送信方法に関し、前記文書の少なくとも1つの画像を生成するステップ(ステップa))と、前記少なくとも1つの画像の画素を読み取り、一連の所定サイズのブロックとするステップ(ステップb))と、変換テーブルに基づいて、前記一連のブロックをキャラクタ・ストリングに変換するステップ(ステップc))と、前記キャラクタ・ストリングを暗号化して、暗号化キャラクタ・ストリングを作成するステップ(ステップd))と、前記暗号化したキャラクタ・ストリングを圧縮して、スクランブル化画像を作成するステップ(ステップe))と、前記スクランブル化画像を送信するステップ(ステップf))とを備えており、標準暗号化モードと最適暗号化モードとの間で選択肢を設け、標準暗号化モードでは、ステップa)において、前記文書全体から1つの画像を生成し、前記最適暗号化モードでは、ステップa)において、各画像が前記文書の1本のラインに対応する、一連の画像を生成し、ステップb)において前記一連の画像の各画像の画素を読み取って所定サイズの一連のブロックとし、ステップc)において、各画像に対応する前記一連のブロックを、各々、1つのキャラクタ・ストリングに変換して、画像当たり1つのキャラクタ・ストリングを得て、ステップd)において、少なくとも1つの白でない画素を有する画像に対応するキャラクタ・ストリングのみを暗号化する。更に、本発明は、この本発明の方法を実行する装置にも関する。 (もっと読む)

演算装置および演算方法ならびにコンピュータシステム

【課題】本発明は、簡易な構成でコンピュータシステムの信頼性を維持させ得る演算装置を提供する。

【解決手段】平文ブロックから暗号文ブロックへAES演算により暗号化するAES暗号化部の最終演算結果をチェックするためのデータを出力する演算装置であって、AES暗号化の際に鍵として使用する暗号鍵からXOR演算により生成されるパリティデータと、平文ブロックからXOR演算により生成されるパリティデータと、AES暗号化部から出力されるAES演算途中結果とを演算し、AES暗号化部の最終演算結果からXOR演算により生成されるパリティデータと等価な値を出力する演算部を備える。

(もっと読む)

情報処理装置及びユーザ認証プログラム

【課題】ユーザの認証情報が記憶された情報管理装置との通信ができない場合でも、当該認証情報を用いたユーザの認証及び認証できたユーザに対する使用上の権限を当該ユーザに与える。

【解決手段】認証情報の入力を操作パネル26で受け付け、ユーザ毎に、認証情報、及び当該ユーザに与えられた使用上の権限を示す権限情報が関連付けて記憶された認証装置14との通信が可能で、且つ受け付けられた認証情報と認証装置14に記憶されている認証情報との照合により認証できた場合に、受け付けられた認証情報、及び当該認証情報に関連付けられた権限情報をHDD36に記憶するように制御し、認証装置14との通信が不可能で、且つ受け付けられた認証情報とHDD36に記憶されている認証情報との照合により認証できた場合に、当該認証情報に関連付けられてHDD36に記憶されている権限情報により示される権限の範囲内での使用に制限するように制御する。

(もっと読む)

標準時刻配信装置、タイムスタンプ装置、タイムスタンプ利用者用装置、時刻認証システム、時刻認証方法、および時刻認証プログラム

【課題】第三者による電子データ作成時刻の改ざんはもとより、時刻認証局による電子データ作成時刻の改ざんまたは遅延を防止すること。

【解決手段】標準時刻配信装置110と、タイムスタンプ装置120と、複数のタイムスタンプ利用者用装置130と、がネットワークを介して相互通信可能に接続されている。標準時刻配信装置110は、正確な時刻を保持しており、タイムスタンプ装置120に対して時刻の配信を行う。この標準時刻配信装置110は、標準時刻配信事業者が所持している。また、タイムスタンプ装置120は、タイムスタンプ利用者用装置130に対して時刻証明のためのタイムスタンプサービスを提供する。このタイムスタンプ装置120は、時刻認証局が所持している。そして、各装置間の通信に公開鍵または公開鍵暗号方式に基づく秘密鍵を用いることで、電子データ作成時刻の改ざんまたは故意の遅延を防止する。

(もっと読む)

情報処理装置及びユーザ認証プログラム

【課題】管理者による管理の手間を抑えつつ、ネットワークが不通となった場合でもユーザの認証を行なうことができる情報処理装置及びユーザ認証プログラムを提供する。

【解決手段】認証装置14により使用を許可するユーザであるとの認証が得られた場合に、当該認証が得られた識別情報をHDD36に登録して記憶しておき、認証装置14による認証結果を示す結果情報が得られない場合に識別情報が、HDD36に以前に登録された識別情報であるか否かによりユーザの認証を行ない、所定の条件でHDD36に記憶された識別情報を削除する。

(もっと読む)

暗号化処理及び復号化処理のシステム

【課題】

従来のサーバが暗号化及び復号化を一部肩代わりするシステムでは、クライアント端末の台数が増加した場合に、暗号化/復号化のバイナリデータの発生という大きな負荷が、サーバに掛かるという問題点がある。また、セキュリティ機能代理方法ではサーバ及びクライアント端末以外にさらに暗号化/復号化を担う専用のサーバが必要になるので、システム構築時及び管理上のコストが増加するという問題点がある。

【解決手段】

本発明は、クライアント端末に搭載する複数の暗号化手段からなる暗号化プログラムを簡易にし、さらにサーバが、クライアント端末へ、実行すべき当該暗号化手段を指定する、暗号化手段実行指令を送信し、さらに、クライアント端末において当該暗号化手段実行指令により通信データを暗号化し、ついでクライアント端末から当該暗号化された通信データをサーバに送信し、サーバで復号化する暗号化及び復号化処理システムとするものである。

(もっと読む)

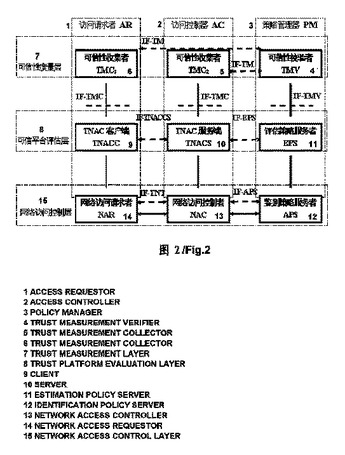

3値同等識別に基づく、信頼されているネットワークアクセス制御システム

3値同等識別に基づく、信頼されているネットワークアクセス制御システムを提供する。システムは、アクセスリクエスタ(AR)と、アクセス制御装置(AC)と、ポリシーマネージャ(PM)と、それらの間のプロトコルインターフェースとを含む。ARおよびAC間のプロトコルインターフェースは、信頼されているネットワーク送信インターフェース(IF−TNT)と、TNACクライアントおよびTNACサーバ間のIF−TNACCSとを含む。ACおよびPM間のプロトコルインターフェースは、識別ポリシーサービスインターフェースIF−APSと、評価ポリシーサービスインターフェースIF−EPSと、信頼測定インターフェースIF−TMとを含む。ARおよびPM間のプロトコルインターフェースは、信頼測定インターフェースIF−TMを含む。  (もっと読む)

(もっと読む)

通信システム、中継方法、中継装置および中継プログラム

【課題】中継端末と、接続端末との間で無線通信によって情報を通信した場合に、通信した情報が漏洩する危険性があることを課題とする。

【解決手段】

自己を使用するユーザを識別するための識別情報を含んだ認証要求を認証サーバに送信し、認証要求に対する認証応答として自己を使用するユーザに使用させるための暗号化方式を認証サーバから受信し、接続端末を使用するユーザを識別するための識別情報を含んだ認証要求中継依頼を接続端末から受信した場合には、接続端末を使用するユーザおよび自己を使用するユーザに関する各識別情報を認証サーバに送信して、接続端末の認証要求を中継し、認証サーバに中継された接続端末の認証依頼に対する認証応答として接続端末を使用するユーザに使用させるための暗号化方式を受信した場合には、認証応答を接続端末に対して転送する。

(もっと読む)

復号鍵管理サーバ及び復号鍵要求プログラム

【課題】全ユーザ端末を管理することも、通信のために特別なソフトウェアをも必要としない復号鍵管理サーバを提供する。

【解決手段】ネットワーク40を介して、プロバイダ端末30からの要求に応じて暗号化実行ファイルの復号鍵を鍵管理DB21に備えて管理し、暗号化実行ファイルの復号鍵要求を行う複数のユーザ端末10に通信可能に接続された管理サーバ20であって、暗号化実行ファイルの参照ファイルID毎に、暗号化実行ファイルの暗号化復号鍵と、復号鍵要求の有効期限と、復号鍵要求の復号試行残回数と、参照パスワードとを格納し、復号鍵要求があったときに、復号試行残回数が1以上か否かを判断して、1以上と判断されたときに、復号鍵要求に伴うパスワードと参照パスワードとを照合して認証を行い、認証が得られたときに有効期限内の復号鍵要求であるか否かを判断し、有効期間内と判断されたとき、対応する暗号化復号鍵を返信する構成を有する。

(もっと読む)

電子取引を実施する方法及びシステム

【課題】機密保護電子取引を実施する方法、システム、サーバ・コンピュータ、ハードウェア装置、クライアント・コンピュータ、およびコンピュータ・プログラムが提供される。

【解決手段】本発明は、サーバ・コンピュータ(110)とクライアント・コンピュータ(120)との間で電子取引を実施する方法であって、

−通信ネットワーク(160)を介してサーバ・コンピュータ(110)とハードウェア装置(130)との間で暗号化されたデータ送信および相互認証を有する第1の通信プロトコルを実行するステップと、

−ハードウェア装置(130)でサーバ・コンピュータ(110)から受信される暗号化されたサーバ応答の復号を実施するステップと、

−復号されたサーバ応答をハードウェア装置(130)からクライアント・コンピュータ(120)に転送するステップと、

−復号されたサーバ応答をクライアント・コンピュータ(120)のクライアント・コンピュータ・ディスプレイ(121)上に表示するステップと、

−クライアント・コンピュータ(120)からサーバ・コンピュータ(110)に送られるクライアント要求をハードウェア装置(130)によって受信するステップと、

−クライアント要求を所定の取引情報についてハードウェハ装置(130)によって解析するステップと、

−所定の取引情報を何も含まないクライアント要求をハードウェハ装置(130)によって暗号化してサーバ・コンピュータ(110)に転送するステップと、

−クライアント要求を検出すると所定の取引情報をハードウェア装置(130)のハードウェア装置ディスプレイ(210)上に表示するステップと、

−ユーザ確定が受信される場合に、所定の取引情報を含むクライアント要求を暗号化してサーバ・コンピュータ(110)に転送するステップと、

−ユーザ確定が受信されない場合に、電子取引を取り消すステップと、

を含む方法に関する。

(もっと読む)

データの非相関化方法

【課題】最適な機密性を提供し、大規模でない計算ソースのみを必要とする比較的単純な関数を用いて実施できるデータ暗号法を提供する。

【解決手段】計算機は、入力情報xを関数Fでコード化した情報F(x)を出力するキーを用いて処理する。関数Fは非相関モジュールMKを使用し、F(x)=[F'(MK)](x)である(ここで、Kはランダムキーであり、F'は暗号関数である)。一般に、非相関モジュールは、キーを含む関数MKでメッセージxを変換する役目を行い、ランダムな変数のキーを有する任意のt個の異なるメッセージから得た分散MK(x1),...,MK(xt)が均一またはほぼ均一な分散を有するようにする。

(もっと読む)

ネットワーク認証システム及びICチップ及びアクセス装置及びネットワーク認証方法

【課題】認証サーバを使用しなくとも、認証サーバを使用したのと同等の安全性をもってネットワークアクセス時のユーザ認証を実現することができるシステムを提供することを目的とする。

【解決手段】端末2に搭載されるICチップ13のユーザ認証部52は端末側メモリ51に記憶されたユーザ認証情報16を用いることにより、AP3と通信を行うことなくユーザ1の認証を行う。ICチップ13の相互認証部53は端末側メモリ51に記憶された端末側相互認証情報17を用いてAP3と所定の通信を行うことにより、AP3との相互認証を行う。AP3のAP側認証部19も同様にICチップ13との相互認証を行う。通信部18は、ユーザ1の認証の成功がICチップ13から通知され、かつ、ICチップ13とAP3との間で相互認証が成功した場合にのみ、AP3経由でのネットワーク4へのアクセスを端末2に許可する。

(もっと読む)

ディジタル信号送信方法

【課題】

ディジタル信号バスでコンテンツを送受信すれば、品質の劣化が無いために著作権の保護が問題となり、認証処理が必要になる。しかし、認証処理は処理量が多く処理に時間がかかる為、従来のアナログ接続のような操作性を実現することと、ユーザーが意識することなくコンテンツの著作権を保護することが課題となる。

【解決手段】

上記課題は、電源投入時や、ディジタル信号バスに接続されたとき、ディジタル信号バスと接続された入力端子を選択した時に、ディジタル信号バスに接続された機器間で、著作権管理のための認証処理を行うこと、

また、これらの機器間で暗号化の鍵を共有することによって実現できる。

(もっと読む)

情報処理装置及びユーザ認証プログラム

【課題】管理者による使用を許可するユーザの登録の手間を抑えつつ、ネットワークが不通となった場合でもユーザの認証を行なうことができる情報処理装置及びユーザ認証プログラムを提供する。

【解決手段】認証装置14により使用を許可するユーザであるとの認証が得られた場合に、当該認証が得られた識別情報をHDD36に登録して記憶しておき、認証装置14による認証結果を示す結果情報が得られない場合に識別情報が、HDD36に以前に登録された識別情報であるか否かによりユーザの認証を行なう。

(もっと読む)

通信ネットワークシステム、通信ネットワーク制御方法、通信制御装置、通信制御プログラム、サービス制御装置およびサービス制御プログラム

【課題】利用者の誤認を防止して安全性を確保するとともに、多くの無駄な設備投資コストの発生を防止することを課題とする。

【解決手段】サービス制御装置は、通信制御装置から取得したID−アドレス対と有効期限とを対応付けてID−アドレス管理情報として記憶して管理する。そして、サービス制御装置は、サービス要求を端末装置から受信すると、このサービス要求から取得したIPアドレスに対応するレコード(ID−アドレス対)がID−アドレス管理情報の中に存在する場合には、該当レコードのID−アドレス対に含まれるユーザIDと、サービス要求から取得したユーザIDとを比較して、ユーザIDが互いに一致する場合には、サービス要求の送信元である端末装置のユーザの認証に成功したものとして、サービス要求の内容に基づく処理を許可してサービスを提供する。

(もっと読む)

生体認証装置

【課題】個人認証においての生体認証について、スムーズな認証及び動作を可能にし、更には、安全性などや、セキュリティ向上を図ることを課題とする。

【解決手段】指の認証面を変え、複数の生体情報を取得し、さらに認証の順序に対応付けて動作を登録する。一方、認証時には、前記順序に従って、複数の生体情報を取得し、認証操作、認証処理を行うようにすることにより、スムーズな認証と動作が可能になる。また、複数回の生体認証を行うことで、利便性やセキュリティなどが向上する。

(もっと読む)

人体通信端末装置及び人体通信端末装置の認証処理方法

【課題】人に所持された人体通信端末装置が、他の人体等を介して誤った認証動作を行うことを抑制することを目的とする。

【解決手段】人体における異なる箇所に複数の人体通信用電極22A、22Bが設けられ、これらの双方で信号が受信されたときに、認証制御部30を起動させて認証不能状態から認証可能状態に切替える。これにより、認証制御部30は、認証ロック装置との間で人体通信を行い、認証処理を実行する。

(もっと読む)

2,001 - 2,020 / 6,614

[ Back to top ]