Fターム[5J104PA07]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 用途 (12,721) | コンピュータ・ネットワーク、インターネット (6,922)

Fターム[5J104PA07]の下位に属するFターム

Fターム[5J104PA07]に分類される特許

161 - 180 / 6,614

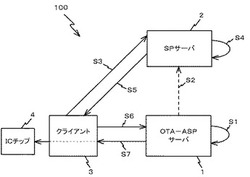

ICチップ処理システム、ICチップ処理方法及びプログラム

【課題】サーバの処理負荷を軽減する。

【解決手段】OTA−ASPサーバ1は、所定数のチケットを一括で発行して管理する(ステップS1)。SPサーバ2は、発行された各チケットの識別情報を保持する。SPサーバ2は、サービス利用要求(ステップS3)に応じて、使用済みでないチケットのチケットIDを含む利用要求メッセージをパラメータとする利用指示をクライアント3に対して行う(ステップS5)。クライアント3は、利用要求メッセージをパラメータとするICチップ処理要求をOTA−ASPサーバ1に送信する(ステップS6)。OTA−ASPサーバ1は、管理する各チケットIDの中に、受信したICチップ処理要求に含まれるチケットIDと一致するものが含まれている場合に、ICチップ処理を実行するためのコマンドをクライアント3に送信する(ステップS7)。

(もっと読む)

ネットワーク管理システム、管理装置、管理対象装置、ネットワーク管理方法及びコンピュータプログラム

【課題】盗聴によって認証用識別情報が第三者に知られた場合でも、管理対象装置への不正な設定を防ぐこと。

【解決手段】ネットワーク管理プロトコルとしてSNMPv1、SNMPv2cを用いる。管理装置は、共通鍵を用いてSETリクエストのメッセージ認証情報を算出し、メッセージ認証情報を含む認証用VarBindを作成し、認証用VarBindを含むSNMPメッセージを送信する。管理対象装置は、SETリクエストを受信すると認証用VarBindの有無を調べ、認証用VarBindが無い場合にはパケットを廃棄し、認証用VarBindがある場合には、認証用VarBind内のメッセージ認証情報がメッセージ認証情報キャッシュ内に存在するか調べ、存在する場合には、リプレイ攻撃と判定し異常終了を返す。

(もっと読む)

情報処理装置、ID管理方法、プログラム及び記憶媒体

【課題】IDを変換する装置において、複数のユーザのそれぞれ毎に、ユーザ名と複数の異なるユーザIDとを関連付けて管理する必要がなく、また、新規ユーザの増加数に応じて上記関連付けデータの管理を行う必要がなく、更に、クライアント側のユーザIDに変更が生じてもその変更の反映を不要とする技術を提供する。

【解決手段】複数のコンピュータ30_1、30_2と接続された情報処理装置20において、第一のコンピュータ30_1から第一のユーザID及び第二のユーザIDへの変換依頼を受信し、前記第一のユーザIDを前記第一のコンピュータ30_1の秘密鍵で復号化して前記各コンピュータ30_1、30_2に共通のIDを生成し、前記共通のIDを前記第二のコンピュータ30_2の前記秘密鍵で暗号化して前記第二のユーザIDを生成し、前記第二のユーザIDを前記第一のコンピュータ30_1に送信する。

(もっと読む)

ICカード発行システム及びICカード発行方法

【課題】複数の情報保有装置へのアクセスに対応したICカードを即時再発行し、特に利用者の秘密鍵の流出を防止する。

【解決手段】本発明に係るICカード発行システムは、利用者カード管理装置20と、情報保有装置30と、鍵管理装置40とを備え、前記鍵管理装置40は、前記利用者の秘密鍵を保存し、前記利用者カード管理装置20は、前記暗号化されたサービス利用者ID及びパスワードを保存し、前記ICカードの再発行時に、前記鍵管理装置40は、前記利用者の秘密鍵を前記ICカードに書き込み、前記利用者カード管理装置20は、前記ICカードに、前記暗号化されたサービス利用者ID及びパスワードを書込み発行する。

(もっと読む)

アプリケーション評価装置およびプログラム

【課題】脅威が顕在化する条件に依存せずにアプリケーションの安全性を評価する。

【解決手段】通信相手リスト記憶部4は、既知の通信相手を示す第1の通信相手情報を記憶する。権限リスト記憶部7は、既知の権限を示す第1の権限情報を記憶する。アプリケーション記憶部1は、評価対象のアプリケーションの実行コードと、評価対象のアプリケーションが利用する権限を示す第2の権限情報とを含むアプリケーションファイルを記憶する。逆コンパイル部2は、実行コードを逆コンパイルしてソースコードを得る。通信相手抽出部3は、ソースコードから、通信相手を示す第2の通信相手情報を抽出する。リスト比較部5は、第1の通信相手情報と第2の通信相手情報とを比較する。権限比較部8は、第1の権限情報と第2の権限情報とを比較する。安全性評価部9は、これらの比較の結果に基づいて評価対象のアプリケーションの安全性を評価する。

(もっと読む)

プログラム、情報通信機器および連携方法

【課題】無線LANの接続において、意図したAPと接続する。

【解決手段】プログラムは、無線通信のアクセスポイント(PC−AP)として通常動作する場合に用いるSSIDに装置の識別に用いられる識別子を付与し(S103)、ステーション機能を実行する情報通信機器(携帯電話−STA)からアクセスポイントの探索要求を受信したとき、該付与した結果得られた新たなSSIDを前記探索要求の応答として送信する(S117)処理をコンピュータに実行させる。

(もっと読む)

通信装置、通信システムおよび通信方法

【課題】第三者による通信内容の傍受可能範囲を制限しつつ、無線通信装置と通信可能な正規の端末装置の範囲制限が緩和され、遠距離においても、無線通信装置と正規の端末装置の通信が可能な通信装置、通信システムおよび通信方法を提供することを目的とする。

【解決手段】受信した冗長なデータに対して、送信側と同じ符号を作用させた後に積分を行って、送信側の変調方式に対応する復調方式を用いてデータを復調する。積分出力について、上限と下限の閾値を設定して、積分出力が上限の閾値より大きい場合には、通信相手の送信電力を下げ、積分出力が下限の閾値よりも小さい場合には、作用させる符合の長さを長くする。

(もっと読む)

不正利用検知システム

【課題】本発明の目的は、システムを利用するための情報が流出した場合に、システムの不正な利用を早期に検知することである。

【解決手段】不正利用検知システムは、アクセス情報管理部と期間決定部と時間差算出部と不正利用判定部とを備える。アクセス情報管理部は、サーバがアクセスされた時に、ユーザ識別子と、クライアント装置の位置情報と、アクセス時刻とを取得し、対応付けて記憶する。期間決定部は、ユーザ識別子に対応する複数のアクセス時刻の内、最新のアクセス時刻に対応する位置情報と、2番目に新しいアクセス時刻に対応する位置情報とに基づいて判定期間を決定する。時間差算出部は、最新のアクセス時刻と2番目に新しいアクセス時刻との差であるアクセス時間差を算出する。不正利用判定部は、アクセス時間差が判定期間よりも短い場合に、システムが不正利用されたと判定する。

(もっと読む)

認証連携システム、および、認証連携方法

【課題】複数のWebサービスを連携させた連携サービスを低コストで実現すること。

【解決手段】認証連携システムの認証サーバ4は、認証処理で扱う認証情報を入力として、秘匿化演算処理を行うことにより、認証情報ごとの秘匿認証情報を生成し、認証情報検証サーバ3は、認証サーバ4により生成された秘匿認証情報とその生成元である認証情報を使用するユーザ端末8のユーザを一意に特定するユーザIDとの組み合わせを複数組取得して互いに照合することで、その組み合わせについての流用が発生した複数の認証情報を抽出し、認証連携サーバ2は、ユーザ認証状態を構成する認証結果として、認証情報の流用が発生した認証結果を除外した後のユーザ認証状態が、ポリシを満たしているときにサービスを認可する。

(もっと読む)

使用権限情報を転送する方法および機器

【課題】使用権限情報の送信および変換に要するデータの量を低減する。

【解決手段】複数の判断分枝点を有するツリー構造の形態で階層的に構造化されていて使用制限または使用許可からなる使用権限情報を消費者用の電子機器へ転送する方法において、各判断分枝点において、その各判断分枝点の1つ以上の下位分枝に使用制限または使用許可を示す情報が存在するかどうか、を判定し、使用権限情報を電子機器へ転送する期間中において、或る判断分枝点の全ての下位分枝の各々において使用制限または使用許可が無いことを示す個々の情報を送信する代わりに、或る判断分枝点の全ての下位分枝が使用制限または使用許可を含まないことを表す1つのマークを送信する。

(もっと読む)

安全確実なインスタント・メッセージング

【課題】安全確実なインスタント・メッセージングについて記載する。

【解決手段】一実施形態では、メッセージング・デバイスが申し込み識別子を暗号化して、暗号化申し込みメッセージを発生し、ピア・ツー・ピア通信リンクを通じて、暗号化申し込みメッセージを受信側メッセージング・デバイスに伝達する。受信側メッセージング・デバイスは、暗号化申し込みメッセージを解読し、申し込み識別子を返答申し込み識別子として暗号化し、暗号化申し込み返答を発生する。メッセージング・デバイスは、受信側メッセージング・デバイスからの暗号化申し込み返答を受信し、暗号化申し込み返答を解読し、返答申し込み識別子が申し込み識別子と一致することを検証して、ピア・ツー・ピア通信リンクを通じて伝達するときに、通信が安全確実であることを確立し、更に任意に、受信側メッセージング・デバイスにおいて受信する通信に関する制御方針を確立する。

(もっと読む)

記憶媒体管理システム、記憶媒体管理方法、及びプログラム

【課題】利便性を損なわずに、記憶媒体の紛失や盗難などがあっても情報漏洩を確実に防止する。

【解決手段】USBメモリ2へのファイルの移動又は複製が指示されると(S12)、PC5はサーバ6にアクセスする(S13)。また、試行PINが入力されると、PC5が試行PINをICカード3に送信し(S15)、ICカード3が、PIN44の認証を行い(S16)、PC5を介してユーザ識別番号42及び認証データ(レスポンス)をサーバ6に送信する(S18、S19)。サーバ6は、ICカード3を認証し(S20)、使用可否を確認し(S21)、暗号鍵素材を生成し(S22)、PC5を介して暗号鍵素材をICカード3に送信する(S25)。ICカード3は、暗号マスタ鍵41及び暗号鍵素材に基づいて暗号鍵を生成し(S26)、PC5に送信する(S27)。PC5は、暗号鍵を用いてファイルを暗号化し(S28)、暗号鍵を破棄する(S29)。

(もっと読む)

暗号化プログラム、復号化プログラム、暗号化方法、復号化方法、システムおよびコンテンツの生成方法

【課題】鍵情報が類推されてしまうことを抑制すること。

【解決手段】暗号・圧縮装置16は、暗号化対象データの一部分である第1のデータ部分を第1の鍵情報に基づいて暗号化する暗号化部16aを有する。暗号・圧縮装置16は、第1のデータ部分及び第1の鍵情報に基づいて所定のアルゴリズムで第2の鍵情報を生成する生成部16bを有する。また、暗号化部16aは、暗号化対象データの第1のデータ部分と異なる一部分である第2のデータ部分を第2の鍵情報に基づいて暗号化する。

(もっと読む)

検証サーバ、プログラム及び検証方法

【課題】 HSMを用いる検証サーバにおいて、検証要求を受け付けてから検証結果を応答するまでの時間を短くし、検証サーバの処理性能を向上すること。

【解決手段】 HSMがI/F部148に接続されている検証サーバ130に、第一のソフトウェア暗号モジュール142と、第二のソフトウェア暗号モジュール143と、を備えておき、HSM、第一のソフトウェア暗号モジュール142及び第二のソフトウェア暗号モジュール143の負荷状態を暗号モジュール監視部141で監視し、証明書の検証処理において暗号演算を行う際には、暗号モジュール選択部140において負荷が最もかるい暗号モジュールをこれらのなかから選択して、暗号演算を行う。

(もっと読む)

電子データ配布システム

【課題】配布サーバの負荷を分散させつつ、機密情報の漏えいや電子データの改ざんを防ぐ。

【解決手段】利用者端末150の配信要求部172は、所定の起動時刻と、ランダムに生成される待機時間とを加算することによって配信要求時刻を求め、配信要求時刻に、配信要求を送信する。配信要求を受信すると、配布サーバ100の暗号化部123は、配布データ132からハッシュ値を算出し、鍵管理データベース131に格納されている共通鍵を用いて配布データ132を暗号化して暗号化データを作成する。配布サーバ100の配信部124は、ハッシュ値と暗号化データを送信する。暗号化データとハッシュ値を受信すると、利用者端末150の復号化部174は、予め配布されている共通鍵を用いて暗号化データを復号して配布データを復元し、配布データからハッシュ値を算出し、算出したハッシュ値と受信したハッシュ値に基づいて配布データの改ざんの有無を検証する。

(もっと読む)

ネットワーク装置、診断方法、及びプログラム

【課題】暗号通信にて発生した通信障害の原因を、秘匿性を失うことなく判別する。

【解決手段】任意の装置と暗号通信を行うネットワーク装置は、この任意の装置との暗号通信の方式を定めるパラメータを交換することの成否を判定し、また、暗号通信の成否を判定することにより、この装置との間に通信障害が発生した場合に、通信障害の原因を判別する。また、判別された原因をこのネットワーク装置から通知されることにより、他の装置は、直接接続されないネットワークに発生した通信障害の原因を判別する。

(もっと読む)

ユーザ確認装置、方法及びプログラム

【課題】ユーザの利便性を損なうことなくユーザ確認の精度を向上させる。

【解決手段】端末装置より受信したパケットから、HTTPヘッダのユーザエージェント情報を抽出する抽出手段と、ユーザが操作する端末装置より受信したパケットから抽出手段によって抽出されたユーザエージェント情報を、ユーザのユーザ識別情報と対応付けて複数組記憶手段に記憶させる情報管理手段と、任意の端末装置より受信した認証要求パケットによる認証に成功すると、前記認証要求パケットから抽出されたユーザエージェント情報を、任意の端末装置を操作しているユーザのユーザ識別情報と対応付けて記憶手段に記憶されているユーザエージェント情報と照合し、記憶手段に記憶されているユーザエージェント情報と対応しているか否かを判定することで任意の端末装置を操作しているユーザが正当なユーザか否かを判断する判断手段と、を含むユーザ確認装置を提供する。

(もっと読む)

認証システム、認証装置、認証局、認証方法、及びプログラム

【課題】証明書失効リストの発行タイミング及び取得タイミングに依存することなく、電子証明書の有効性判断を行い得る、認証システム、認証装置、認証局、認証方法、及びプログラムを提供する。

【解決手段】認証システム5は、電子証明書に対して認証を行う認証装置1と、電子証明書を発行する認証局2とを備える。認証局2は、失効予定にある電子証明書を特定する証明書失効予定リストと、失効された電子証明書を特定する証明書失効リストとを作成する。認証装置1は、電子証明書が、証明書失効リスト及び証明書失効予定リストのいずれに含まれるかを判定し、証明書失効リストに含まれる場合は、失効の旨を端末装置3に通知し、証明書失効予定リストに含まれている場合は、失効予定日時が経過しているかを判定する。認証装置1は、経過していない場合は失効の予定を端末装置3に通知し、経過している場合は失効予定日の経過を端末装置3に通知する。

(もっと読む)

認証方法、ネットワーク装置、サーバ装置、携帯電話端末、及び情報処理装置

【課題】セキュリティを高めつつ、利用者の利便性が低くなることを防止できる認証方法を提供する。

【解決手段】一実施形態によれば、PC300を経由してNAS100を利用する利用者に対するNAS100への認証処理を行うための認証方法は、当該利用者の携帯電話端末200が、認証処理に使用されるパスワードを配布できるNAS100との間で呼を確立し、NAS100が、パスワードを所定の変換方式により合成信号音に変換して、該合成信号音を携帯電話端末200に送信し、携帯電話端末200が、NAS100から受信した合成信号音をスピーカ206から出力し、PC300が、携帯電話端末200から出力された合成信号音をマイク308により集音し、PC300が、マイク308により集音した合成信号音を所定の変換方式により変換することでパスワードを復元し、PC300が、復元されたパスワードを認証処理に使用する。

(もっと読む)

認証システム及び認証方法

【課題】サーバで管理される車両用情報端末の諸機能の利用権限を、通信環境に依存することなく認証することのできる認証システム及び認証方法を提供する。

【解決手段】アカウント管理サーバ100は、アカウント情報Acや認証情報Ps等が各々関連付けられているユーザアカウント管理テーブル110を有し、携帯情報端末200から送信される識別情報の受信に基づいて該当するアカウント情報Ac及び認証情報Psを携帯情報端末200に配信する。車両用情報端末300は、アカウント管理サーバ100との通信不成立時に、ストレージ領域310に記憶されている非常用のゲスト用アカウント情報及びゲスト用認証情報に基づいてゲストアカウントでの認証を行う。そして、ゲストアカウントでの認証成立を条件に、車両用情報端末300の必要最低限の諸機能を利用可能とする。

(もっと読む)

161 - 180 / 6,614

[ Back to top ]