Fターム[5J104PA14]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 用途 (12,721) | 情報記録 (2,372)

Fターム[5J104PA14]に分類される特許

81 - 100 / 2,372

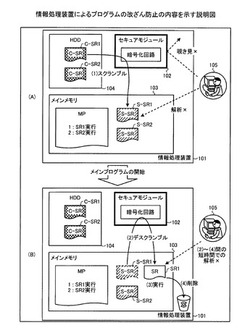

情報処理装置、セキュアモジュール、情報処理方法、および情報処理プログラム

【課題】不正プログラムの開発防止を図ること。

【解決手段】情報処理装置101は、安全性が担保されていないメインメモリ103に書き出されるプログラム(例えば、サブルーチンSR)を、信頼性が担保されたセキュアモジュール102で暗号化してから、メインメモリ103に書き出す。これにより、情報処理装置101は、メインメモリ103でのプログラムの安全性を担保し、クラッカー105によるプログラムの解析および改ざんを防止して、不正プログラムの開発を防止する。また、情報処理装置101は、暗号化されたプログラムを、プログラムの実行時にだけ復号して、プログラムの実行終了時に削除する。これにより、情報処理装置101は、暗号化されていない状態のプログラムがメインメモリ103に存在する時間を少なくして、クラッカー105によるプログラムの解析および改ざんを防止して、不正プログラムの開発を防止する。

(もっと読む)

情報処理装置、電子機器及び画像処理システム

【課題】秘密情報を暗号化してセキュリティレベルの異なる画像を混在させて印刷物として印刷することで、閲覧を許可されたユーザや装置のみが秘密情報を閲覧できるようにする。

【解決手段】情報処理装置のテキスト・エディタで入力・編集した文書の一部を選択し、暗号化を指示する操作を行うことにより、その選択部分を暗号化することができる。この画像データを紙媒体等に印刷させると、印刷物200のように、暗号化部分201、202が暗号化される。暗号化部分には、ユーザや装置を認証する認証情報を暗号化して含めておき、この印刷物200をカメラ付の携帯端末装置で撮影し、認証情報を入力すると、携帯端末装置では暗号化部分を復号して、その表示部に暗号化前の元の画像を表示させる。これにより、正しく認証されたユーザや装置に限って、暗号化情報を復号させることができ、セキュリティを高めることができる。

(もっと読む)

アプリケーション評価装置およびプログラム

【課題】脅威が顕在化する条件に依存せずにアプリケーションの安全性を評価する。

【解決手段】通信相手リスト記憶部4は、既知の通信相手を示す第1の通信相手情報を記憶する。権限リスト記憶部7は、既知の権限を示す第1の権限情報を記憶する。アプリケーション記憶部1は、評価対象のアプリケーションの実行コードと、評価対象のアプリケーションが利用する権限を示す第2の権限情報とを含むアプリケーションファイルを記憶する。逆コンパイル部2は、実行コードを逆コンパイルしてソースコードを得る。通信相手抽出部3は、ソースコードから、通信相手を示す第2の通信相手情報を抽出する。リスト比較部5は、第1の通信相手情報と第2の通信相手情報とを比較する。権限比較部8は、第1の権限情報と第2の権限情報とを比較する。安全性評価部9は、これらの比較の結果に基づいて評価対象のアプリケーションの安全性を評価する。

(もっと読む)

情報処理装置及び情報処理方法

【課題】平文データと暗号文データとが混在するデータをハードディスクドライブで取り扱う場合であっても、データの種類に応じて適切に暗号化又は復号化することが可能な情報処理部120Dを提供する。

【解決手段】SATAホストコントローラ506と、NCQに対応するハードディスクドライブ装置120Eと、アクセス要求に含まれる全てのセクタアドレスが平文データのセクタアドレスと暗号文データのセクタアドレスとの混在であるか、平文データ又は暗号文データのセクタアドレスのみであるかを判定するアクセス要求判定手段503を備える。又、全てのセクタアドレスが前記混在である場合、アクセス要求を単位アクセス要求にそれぞれ分割する分割送信手段505と、全てのセクタアドレスが平文データ又は暗号文データのセクタアドレスである場合、アクセス要求を前記SATAホストコントローラ506に送信する同時送信手段511とを備える。

(もっと読む)

データ処理装置、およびデータ処理方法、並びにプログラム

【課題】小型化した非線形変換部を実現する。

【解決手段】データ処理対象となるデータの構成ビットを複数ラインに分割して入力し、各ラインのデータに対してラウンド関数を適用したデータ変換処理を繰り返して実行する暗号処理部を有し、暗号処理部は、複数ラインを構成する1ラインのデータを入力して、変換データを生成するF関数実行部を有し、F関数実行部は非線形変換処理を実行する非線形変換処理部を有し、非線形変換処理部は1つのNANDまたはNOR演算部と、1つのXORまたはXNOR演算部からなる非線形演算部と、ビット置換部との繰り返し構造を有する。この繰り返し構成により小型化された非線形変換部を実現する。

(もっと読む)

電子データ配布システム

【課題】配布サーバの負荷を分散させつつ、機密情報の漏えいや電子データの改ざんを防ぐ。

【解決手段】利用者端末150の配信要求部172は、所定の起動時刻と、ランダムに生成される待機時間とを加算することによって配信要求時刻を求め、配信要求時刻に、配信要求を送信する。配信要求を受信すると、配布サーバ100の暗号化部123は、配布データ132からハッシュ値を算出し、鍵管理データベース131に格納されている共通鍵を用いて配布データ132を暗号化して暗号化データを作成する。配布サーバ100の配信部124は、ハッシュ値と暗号化データを送信する。暗号化データとハッシュ値を受信すると、利用者端末150の復号化部174は、予め配布されている共通鍵を用いて暗号化データを復号して配布データを復元し、配布データからハッシュ値を算出し、算出したハッシュ値と受信したハッシュ値に基づいて配布データの改ざんの有無を検証する。

(もっと読む)

暗号化プログラム、復号化プログラム、暗号化方法、復号化方法、システムおよびコンテンツの生成方法

【課題】鍵情報が類推されてしまうことを抑制すること。

【解決手段】暗号・圧縮装置16は、暗号化対象データの一部分である第1のデータ部分を第1の鍵情報に基づいて暗号化する暗号化部16aを有する。暗号・圧縮装置16は、第1のデータ部分及び第1の鍵情報に基づいて所定のアルゴリズムで第2の鍵情報を生成する生成部16bを有する。また、暗号化部16aは、暗号化対象データの第1のデータ部分と異なる一部分である第2のデータ部分を第2の鍵情報に基づいて暗号化する。

(もっと読む)

検証サーバ、プログラム及び検証方法

【課題】 HSMを用いる検証サーバにおいて、検証要求を受け付けてから検証結果を応答するまでの時間を短くし、検証サーバの処理性能を向上すること。

【解決手段】 HSMがI/F部148に接続されている検証サーバ130に、第一のソフトウェア暗号モジュール142と、第二のソフトウェア暗号モジュール143と、を備えておき、HSM、第一のソフトウェア暗号モジュール142及び第二のソフトウェア暗号モジュール143の負荷状態を暗号モジュール監視部141で監視し、証明書の検証処理において暗号演算を行う際には、暗号モジュール選択部140において負荷が最もかるい暗号モジュールをこれらのなかから選択して、暗号演算を行う。

(もっと読む)

情報管理プログラム及び方法、並びに情報取得プログラム及び方法

【課題】携帯電話で利用するデータのセキュリティを向上する。

【解決手段】住所録のCSVデータを取得し(S10)、CSVデータを利用する携帯電話14の端末番号と、CSVデータのユーザが定めるパスワードを取得し(S18)、CSVデータと、端末番号とパスワードを組み合わせた暗号化コードと、からQRコードを生成し、出力する(S22)。これにより、QRコードが出力された紙媒体18を紛失した場合でも、CSVデータに含まれる個人情報の流出になる可能性を低減することができる。

(もっと読む)

秘密分散システム、装置及びプログラム

【課題】 意図しない保管サーバ装置内に複製情報が残っていたとしても、秘密情報を無効化する。

【解決手段】 実施形態の秘密分散システムは、秘密分散装置、複数の第1保管サーバ装置及び少なくとも1つの第2保管サーバ装置を備えている。前記各第1保管サーバ装置においては、前記秘密分散装置から送信された削除要求を受けると、当該受信した削除要求内の名称情報に基づいて、当該名称情報に関連付けられた保管位置情報を前記保管位置情報記憶手段から読出す。前記各第1保管サーバ装置においては、前記読出された保管位置情報に基づいて、前記受信された削除要求内の名称情報により示される分散情報及び複製情報を全て削除する。

(もっと読む)

情報処理装置

【課題】ユーザに対して機密情報のファイル又はフォルダに対するアクセス情報を通知し、ユーザの機密情報のファイル又はフォルダに対する操作性及び利便性を向上する。

【解決手段】サーバ又は外部記憶媒体に接続可能な情報処理装置であって、サーバ又は外部記憶媒体に接続可能な情報処理装置であって、ファイル又はフォルダのデータを少なくとも2つの分散データに分散し、サーバ、外部記憶装置及び情報処理装置のうち少なくとも2つの場所に分散データを保存し、サーバ又は外部記憶媒体との接続又は接続解除のイベントを検出するステータス監視部と、ステータス監視部で検出されたイベントとファイル又はフォルダのデータの保存場所とに基づき、ファイル又はフォルダのデータのアクセス可否を示すアクセス情報を記憶する記憶部と、アクセス情報を通知する通知部と、を備える。

(もっと読む)

情報処理装置及び情報処理システム

【課題】機密情報の一部を紛失等した場合でも、第三者による機密情報の復元を効果的に防止し、機密情報のセキュリティを担保する。

【解決手段】情報処理装置は、サーバ及び外部記憶媒体に接続可能で、ファイル又はフォルダのデータから少なくとも2つの分散データを生成する分散部と、少なくとも2つの分散データからファイル又はフォルダのデータを復元する復元部と、分散データを記憶する記憶部を備える。分散部は、データの持ち出し前に、第1分散データと第2分散データを生成し、第1分散データを記憶部、第2分散データをサーバに記憶する。データの持ち出し時に、復元部は第1分散データと第2分散データよりファイル又はフォルダのデータを復元し、分散部は復元したファイル又はフォルダのデータから第3分散データと第4分散データを生成し、第3分散データを記憶部、第4分散データを外部記憶媒体に記憶し、第1分散データを記憶部から削除する。

(もっと読む)

機密データの暗号化および記憶

【課題】機密データをセキュアに記憶するためのデータ記憶回路、およびデータを処理および記憶するためのデータ処理装置、ならびに方法を開示する。

【解決手段】データ記憶回路は、データを記憶するための複数のデータ記憶場所を備える、データ記憶と、データ記憶にアクセスするための要求を受信するための入力と、データ記憶内の物理データ記憶場所へのアクセス要求に指定されたアーキテクチャデータ記憶場所をマッピングするためのリネーミング回路と、データ記憶内へのデータの記憶に先立って、データを暗号化するための暗号化回路であって、その中にデータが記憶される物理データ記憶場所に応じて、暗号化キーを生成するように構成される、暗号化回路と、データ記憶から読み取られたデータを復号するための復号回路であって、そこからデータが読み取られる物理データ記憶場所に応じて、復号キーを生成するように構成される、復号回路と、を備える。

(もっと読む)

携帯型記憶装置

【課題】外部装置毎にアクセスの可否を設定可能な携帯型記憶装置を提供すること。

【解決手段】携帯型記憶装置100は、外部装置に装着されている状態において外部装置が読み出し可能にデータを記憶するデータ記憶部101と、外部装置に装着されている場合に、外部装置を識別するための外部装置識別情報を取得する外部装置識別情報取得部103と、外部装置識別情報と予め記憶された記憶装置識別情報とを含む認証要求を、認証装置へ送信するとともに、認証装置から認証処理の結果を表す認証結果情報を受信する通信部104と、データ記憶部101へのアクセスを許可する旨を表す認証結果情報が受信された場合、データ記憶部101へのアクセスを許可し、一方、当該認証結果情報が受信されなかった場合、データ記憶部101へのアクセスを禁止するアクセス制御部105と、を備える。

(もっと読む)

処理装置、接続装置、処理システム、処理方法およびプログラム

【課題】記憶媒体に記録されるデータの不正利用を防止することが可能な処理装置、接続装置、処理システム、処理方法およびプログラムを提供する。

【解決手段】携帯電話機は、携帯電話機に接続された接続装置固有の第1固有情報に基づいて記憶媒体への記録用の情報が暗号化されて生成された第1暗号化データを、携帯電話機固有の第2固有情報に基づいて暗号化して第2暗号化情報を生成する処理部と、処理部が生成した第2暗号化情報を記憶媒体に記録する記録部と、を含む。

(もっと読む)

記憶装置制御システム及び記憶装置制御システムの記憶装置管理方法

【課題】データの情報漏えいを防止すること。

【解決手段】記憶装置は、暗号化データを保存する第1の領域と、第1の領域を管理する暗号化された第1の認証鍵を含む第2の領域と、第1及び第2の領域をそれぞれアクセス可能状態とアクセス不可状態のいずれかの状態に管理する状態管理部とを有する。制御装置は、暗号化された第1の認証鍵を復号する復号部と、第2の領域をアクセス可能状態にする第2の認証鍵と、状態管理部の状態を制御する暗号化制御部とを有する。暗号化制御部は、記憶装置の認識処理を行う場合、第2の認証鍵を用いて第2の領域をアクセス不可状態からアクセス可能状態にし、その第2の領域から第1の認証鍵を読み出して復号し、その第1の認証鍵を用いて第1の領域をアクセス不可状態からアクセス可能状態に変更し、また、第1の認証鍵の内容変更を行う場合認証鍵の内容を変更可能である。

(もっと読む)

ランダムアクセスを可能にするためにマルチメディアコンテンツを暗号化/解読する方法および装置

【課題】ランダムアクセスを可能にするためにマルチメディアコンテンツを暗号化/解読する方法および装置。

【解決手段】メディアデータ部分を識別するためにマルチメディアファイルを解析することと、メディアデータ部分を暗号化することと、暗号化されたメディアデータ部分を非暗号化非メディアデータ部分と組み合わせることと、を含む、マルチメディアファイルを暗号化するための方法が開示されている。さらに、暗号化されていないメタデータ部分を識別するためにマルチメディアファイルを解析することと、メディアファイルの、関連付けられた暗号化メディアデータ部分を有する関心位置を決めるために、暗号化されていないメタデータ部分を用いることと、関連付けられた暗号化メディアデータ部分を解読することと、を含む、マルチメディアファイルを再生するための方法が開示される。本方法を実行するための装置もここで開示される。

(もっと読む)

情報通信システム、情報処理方法、ノード装置及びプログラム

【課題】 管理装置の投稿処理の集中を避けるとともに、インターネットに公開するのには不適切なコンテンツが投稿されることを制限することである。

【課題を解決するための手段】

メタ情報ファイルを送信したノード装置の電子署名により、センターサーバSVは認証処理を実行する。認証処理は、メタ情報ファイルの送信元のノード装置が正規な装置であるかを判定する処理である。センターサーバSVは、正規な装置であると認証すると、受信したメタ情報ファイルと、メタ情報ファイルに付与されたコンテンツIDとを対応付けて記憶する。そして、センターサーバSVは、電子署名付きのメタ情報ファイルを、メタ情報ファイルの送信元のノード装置T3−1へ送信する。ノード装置T3−1は電子署名付きのメタ情報ファイルを受信すると、受信したメタ情報ファイルをオーバーレイネットワークOLで送受信可能なように公開する。

(もっと読む)

情報処理システム、及び情報処理方法

【課題】仮想化環境下において、ゲストOSで用いられる鍵を安全に管理でき、信頼性の高い暗復号処理を行える情報処理システムを提供する。

【解決手段】ゲストOS60の暗号利用アプリケーション62が暗復号APIを呼び出すと、暗復号要求が拡張暗号化提供部61に送られる。拡張暗号化提供部61は、暗復号要求を受けると、ゲストOS60とホストOS50との間に、セキュアな通信チャネルを構築し、暗復号処理をホストOS50に委託する。ホストOS50の暗復号制御部51は、鍵管理部53から暗号鍵を検索し、検索された暗号鍵を用いて、ゲストOS60が要求する暗復号処理に対応する暗復号処理を実施し、処理結果をゲストOS60の拡張暗号化提供部61に送り、拡張暗号化提供部61は、この処理結果を暗号利用アプリケーション62に送信する。

(もっと読む)

情報処理装置および情報処理システムおよび情報処理方法およびプログラム

【課題】ウェブサービスからの要求が正当なユーザの同意に基づくものであるかを検証し、正当なユーザの同意に基づくウェブサービスからの要求に対してのみ、個人情報管理サーバからの個人情報取得を可能とする情報処理装置を提供する。

【解決手段】ウェブサービス装置から送信された情報の正当性を検証するデジタル署名検証機能部120と、正当性が検証された情報からユーザ識別情報とウェブサービス識別情報を抽出し、抽出した識別情報に対応する個人情報管理サーバとウェブサービス装置とのアドレスをアドレス記憶部140から取得する識別情報利用機能部130とを備える情報処理装置100を用いることで、正当性が検証されたウェブサービス装置のみを個人情報管理サーバにアクセス可能とする。

(もっと読む)

81 - 100 / 2,372

[ Back to top ]