国際特許分類[G06F21/00]の内容

物理学 (1,541,580) | 計算;計数 (381,677) | 電気的デジタルデータ処理 (228,215) | 不正行為から計算機を保護するためのセキュリティ装置 (22,301)

国際特許分類[G06F21/00]の下位に属する分類

計算機の特定の内部部品の保護によるもの (217)

特定の周辺機器の保護によるもの,例.キーボードまたはディスプレイ (2)

筺体への不正操作の感知によるもの,または筺体への侵入の感知によるもの,例.ハウジングまたはルーム (264)

コンピュータシステムまたはコンピュータネットワークのノードへのアクセスの制限によるもの (9,223)

プログラムまたはプロセスへのアクセスの制限によるもの,またはそれへの操作の制限によるもの (2,865)

直接データを保護することによるもの,例.ラベリング (8,970)

国際特許分類[G06F21/00]に分類される特許

41 - 50 / 760

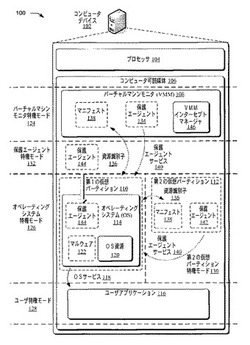

保護エージェント及び特権モード

【課題】保護エージェントに付随するオペレーティングシステムメモリの一部を特権モードから変更またはアクセスできなくする。

【解決手段】自身のオペレーティングシステムメモリを変更しかつ実コンピュータプロセッサの処理帯域幅のうちの一部を用いる特権を有している第1のパーティション110に関連づけられたオペレーティングシステム仮想プロセッサと、前記オペレーティングシステム仮想プロセッサからアクセスできない自身の保護エージェントメモリを変更しかつ前記実コンピュータプロセッサの前記処理帯域幅の異なる部分を用いる特権を有している第2のパーティション112に関連づけられた保護エージェント仮想プロセッサと、を含み、前記第2のパーティション112内に存在する保護エージェント142を前記保護エージェント仮想プロセッサに実行させて前記オペレーティングシステムメモリの一部が変更されたか否かを判断する。

(もっと読む)

情報処理装置、情報処理方法及びプログラム

【課題】データの送信元に応じてデータの拡張子が偽装されているかを判定することにより、セキュリティを向上させる。

【解決手段】ファイルの送信元を特定する送信元情報と、当該ファイルの拡張子の偽装があるときに当該送信元からの当該ファイルの送信を許可するか禁止するかが設定された設定情報とを対応づけた送信ルール情報を記憶し、前記データ送信装置から送信された前記ファイルに対して、当該ファイル内のデータから判定されるファイル形式と当該ファイルのファイル名の拡張子から判定されるファイル形式とが同じであるかを判定し、ファイル形式が異なると判定された場合、前記ファイルの送信元に対応した前記送信ルール情報に従って、当該ファイルの送信を許可するか禁止するかを制御する。

(もっと読む)

ハードウェアベースのアンチウィルススキャンサービス

【課題】アンチウィルススキャンを確実に行なえるようにする。

【解決手段】中央プロセッサとは独立に動作する第2のプロセッサを有し、前記中央プロセッサのパワー状態にかかわらず帯域外通信を受け取ることができる管理エンジン116とを有し、前記管理エンジン116は、帯域外通信チャネル126を介して、リモートコンピューティングデバイスの秘密鍵で署名されたウィルスシグネチャファイルを受け取り、前記署名されたウィルスシグネチャファイルをシステムメモリに記憶し、前記リモートコンピューティングデバイスの前記秘密鍵に対応する、前記管理エンジン116に記憶された公開鍵を用いて、前記署名されたウィルスシグネチャファイルを確認し、前記署名されたウィルスシグネチャファイル中の1つ以上のパターンを用いて、前記コンピューティングデバイスに記憶された1つ以上のファイルにアンチウィルススキャンを実行する。

(もっと読む)

計算機システム内のセキュリティ侵害を識別して防ぐためのシステムと方法

【課題】計算機システム内でセキュリティ侵害を識別して防ぐシステムと方法を提供する。

【解決手段】計算機システム(100)はプログラムを実行するプロセッサ・コア(106)を有する多重処理ユニット(104)を含む。監視システム(200)はコア・バス上の活動を監視してセキュリティ侵害を識別するプラットフォーム・セキュリティ・コントローラ(250)を含む。セキュリティ侵害の識別に応じて、プロセッサ・コア(106)内のプログラムの更なる実行を防ぐ。

(もっと読む)

処理ユニット封入型オペレーティングシステム

【課題】セキュリティの強制および/またはたとえば従量制課金、可用性課金を強制する際に使用する稼働ポリシーのための安全な基盤を提供する。

【解決手段】電子装置で使用するための処理ユニット302が、標準命令プロセッシング及び通信インタフェース308を含み、またオペレーティングシステム304において見出されるものに対して追加又は代替される機能的な能力も含む。処理ユニット302内のセキュアメモリ318は、ハードウェア識別子320、ポリシーデータ322並びにセキュアクロック326、ポリシー管理332及びポリシー強制などのサブシステム機能を含み得る。セキュアメモリ318内の機能中のデータは、処理ユニット302の外部からアクセスできない。

(もっと読む)

リモートプリブート認証

【課題】仮想マシン全体のコピーが消失したり盗まれたりする事態に陥ったり、あるいはこうしたことも含めて、対象となる仮想マシンのセキュリティが破られるリスクを防止する。

【解決手段】ホストコンピュータクラウド22は、プロセッサ26を備え、仮想マシンをサポートする。ユーザーのコントロールの下にあるエージェント42は、ネットワーク40を介して前記クラウド22と通信を行う。キー管理サーバーは、ネットワーク40を介して前記クラウド22と通信する。前記クラウド22は、不揮発性の記憶媒体36上に暗号化された仮想ディスク52の形態で前記仮想マシンを保存する。前記エージェント42から命令(コマンド)を受けたときに、前記クラウド22は、前記キー管理サーバーからのディスクラッピングキーを要求する。前記クラウド22は、前記ディスクラッピングキーを用いて前記暗号化されたディスク52を復号化する。

(もっと読む)

ゲスト仮想マシンメモリの保護

【課題】ハッカー又は悪意のあるプログラムが特権的地位を持ち、当然の成り行きとして、その状態をリセットし、コードが改変されてしまう可能性がある。

【解決手段】ハイパーバイザーは、ホストコンピューターシステム上で稼働し、少なくとも1つの仮想マシンを定義する。仮想マシンのアドレス空間が、ハイパーバイザーの制御の下、ホストコンピューターシステムの物理メモリ上にある。ゲストオペレーティングシステムが、仮想マシンにおいて稼働する。ハイパーバイザー及びホストオペレーティングシステムの少なくとも一方が、仮想マシンのアドレス空間の部分に対応するホストコンピューターシステムのアドレス空間の部分を、当該部分が読出し可能であるが書き込み不能なロック状態にセットする。

(もっと読む)

装置及びファイル制御方法

【課題】本発明は、コンピュータウィルス感染を防止するとともに、コンピュータウィルス感染に適切に対処する機能を持つようにすること。

【解決手段】ファイルに対するウィルス感染をチェックするウィルスチェッカと、前記ウィルスチェッカによりウィルス感染が検出されたファイルとそのファイルの持つ少なくともウィルス名、ウィルス形式を含むウィルス情報を、記憶装置において実行不可に設定された記憶領域に移動させる制御部を備え、前記実行不可に設定された記憶領域は、パスワード及びIDが一致するときのみアクセス可能になる領域とする。

(もっと読む)

安全な環境を初期化する命令を実行するシステムおよび方法

【課題】安全な環境を初期化する命令を実行するシステムおよび方法を提供する。

【解決手段】マイクロプロセッサシステムにおいてセキュアオペレーションを起動する方法と装置が記載されている。一実施形態において、一の起動する論理プロセッサは、他の論理プロセッサの実行を停止し、メモリに初期化およびセキュアバーチャルマシンモニターソフトウェアをロードすることによりプロセスを起動する。起動するプロセッサは、認証と実行のために初期化ソフトウェアをセキュアーメモリにロードする。初期化ソフトウェアは、セキュアシステムオペレーションの前に、そのセキュアバーチャルマシンモニターソフトウェアを認証および登録する。

(もっと読む)

ネットワークを管理するシステムおよび方法

【課題】分散型アプリケーションの配布に利用できる安全なネットワーク環境を効果的に管理するために必要なネットワーク管理システムを提供する。

【解決手段】ネットワークを管理する方法において、ネットワークに接続されたデバイスから送信されたアクティベーションキーを受信するステップと、設定をデバイスに自動的に送信するステップと、デバイスの設定を自動的に維持するステップと、デバイスからログ情報を受信するステップとが含まれる。

(もっと読む)

41 - 50 / 760

[ Back to top ]