Fターム[5B285CA47]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 暗号化技術利用 (4,900) | 乱数コード利用 (562)

Fターム[5B285CA47]に分類される特許

81 - 100 / 562

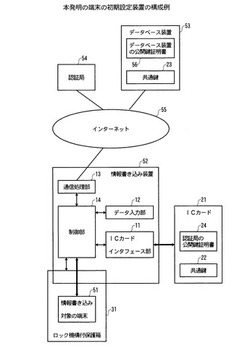

端末の初期設定方法および初期設定装置

【課題】データベース装置と、データベース装置から情報を読み出して端末への書き込みを行う情報書き込み装置とを備えた端末の初期設定装置において、安全かつ確実に実施する。

【解決手段】情報書き込み装置は、ICカードによりユーザの認証を行い、データベース装置から送信されたチャレンジをICカードがもつ所定の共通鍵を用いて暗号化してレスポンスを生成し、このレスポンスを公開鍵で暗号化してデータベース装置に送信し、データベース装置は、ID番号に対応付けてICカードと同じ所定の共通鍵を保持し、チャレンジをID番号に対応する所定の共通鍵を用いて暗号化してレスポンスを生成し、情報書き込み装置から送信された公開鍵で暗号化されたレスポンスを受信し、公開鍵に対応する秘密鍵で情報書き込み装置で生成されたレスポンスを復号化し、このレスポンスとデータベース装置内で生成したレスポンスとを照合し、相互認証を行う。

(もっと読む)

情報処理装置、情報処理装置の認証方法及びプログラム

【課題】臨時認証用情報を複数回使用できる状態にあるときのセキュリティを向上することができる情報処理装置、情報処理装置の認証方法及びプログラムを提供する。

【解決手段】使用条件に制限がある臨時認証用情報に基づいて、正規の利用者であるかを認証する情報処理装置であって、一の臨時認証用情報と、当該臨時認証用情報の使用条件が定義されたポリシとを対応付けた組を予め複数記憶しておく記憶手段と、入力された臨時認証用情報が記憶手段に存在する場合に認証成功とする認証手段と、認証手段で認証が成功した場合、適用するポリシを、入力された臨時認証用情報に対応付けられたポリシを基に、使用条件がより限定されるポリシに変更するポリシ変更手段と、を有する。

(もっと読む)

統合入力デバイスおよび統合出力デバイスを備えるUSBコンプライアントパーソナルキー

【課題】コンパクトで内臓式のパーソナルキーを提供すること。

【解決手段】コンパクトで内臓式のパーソナルキーが開示される。パーソナルキーは、ホスト処理デバイス(102)、メモリ(214)、およびプロセッサ(212)に取り外し可能な結合をし得るUSBコンプライアントインターフェース(206)を含む。プロセッサ(212)は、メモリ(214)に格納可能なデータへのホスト処理デバイス(102)条件付アクセスおよびパーソナルキーで格納されるファイルを管理するように要求し、ファイルのデータに基いて実行される計算機能性を提供する。

(もっと読む)

情報処理システム、プログラム、および認証引継方法

【課題】複数のオペレーティングシステム間で認証情報を安全に引き継ぐことができ、利便性が向上する情報処理システム等を提供する。

【解決手段】

情報処理装置101のCPU301は、RAMディスクから一時PIN319を読み込み(S601)、一時PIN319の認証要求をICカード105に送信する(S603)。ICカード105のCPU401は、受信した一時PIN319とEEPROM411に保存する一時PIN319とを照合し(S605)、照合成功の場合は、EEPROM411内の一時PIN319を消去し(S607)、認証成功を情報処理装置101に通知する(S609)。情報処理装置101のCPU301は、これ以降、通信処理を行う(S611)。

(もっと読む)

認証装置及び認証方法及びプログラム

【課題】機器認証に用いる認証鍵の漏洩の際の影響範囲を限定し、メモリ容量が限られる機器でも実現可能な認証方式を提供する。

【解決手段】マスタ機器(1)は、各スレーブ機器(2)に設定されている識別情報とマスタ鍵から各スレーブ機器(2)のスレーブ鍵を生成し、生成したスレーブ鍵を各スレーブ機器(2)に配布する。スレーブ機器(2)は識別情報を含む接続要求をマスタ機器(1)に送信し、マスタ機器(1)では、接続要求内の識別情報とマスタ鍵から接続要求送信元のスレーブ機器(2)が保有しているはずのスレーブ鍵を生成し、チャレンジコードとスレーブ鍵に対してHASH値を生成し、チャレンジコードを接続要求送信元のスレーブ機器(2)に送信する。スレーブ機器(2)からのレスポンスに含まれるHASH値と、生成したHASH値を比較し、両者が一致すれば接続要求送信元のスレーブ機器(2)との接続を許可する。

(もっと読む)

秘密鍵共有システム、方法、データ処理装置、管理サーバ、及びプログラム

【課題】サーバ側でユーザの秘密鍵を持たないオンライン・ストレージ・サービスを実現し、ユーザの複数の機器の間でこの秘密鍵をネットワーク経由で共有することを可能にする技術の提供。

【解決手段】機器Aは、ユーザ秘密鍵を要求する要求メッセージに、自装置の機器公開鍵を含めて送信し、ユーザ秘密鍵を保持している機器Bは、前記要求メッセージに対する応答メッセージに、自装置の機器公開鍵を含めて送信し、機器Aは、自装置が保持している機器公開鍵の確認用情報(1)と機器Bから送信されてきた機器公開鍵の確認用情報(2)とを提示し、機器Bは、自装置が保持している機器公開鍵の確認用情報(3)と機器Aから送信されてきた機器公開鍵の確認用情報(4)とを提示し、(1)と(4)が一致し、且つ、(2)と(3)が一致することを条件として、ユーザ秘密鍵の共有を許可し、機器Bは、自装置が保持しているユーザ秘密鍵を暗号化して送信する。

(もっと読む)

情報処理装置および方法、並びに認証システム

【課題】より容易かつ安全に認証処理を行うことができるようにする。

【解決手段】ペア個別鍵生成部214は、記憶部202からID2および秘密鍵222を取得する。ペア個別鍵生成部214は、ID1とID2の排他的論理和を算出し、その値と、秘密鍵222を暗号処理部203に供給し、暗号化させる。暗号処理部203は、供給された秘密鍵222を用いて、ID1とID2の排他的論理和をDESで暗号化する。暗号処理部203は、その暗号結果をペア個別鍵生成部214に供給する。ペア個別鍵生成部214は、その暗号結果を、ID1およびID2との組み合わせに対応するペア個別鍵とする。本発明は、例えば、復号装置に適用することができる。

(もっと読む)

外部記憶装置、管理端末、外部記憶装置の管理システム、及びこれらの制御方法

【課題】持ち運び時の外部記憶媒体のデータのセキュリティ性を確保すると共に、ユーザの特別な作業を必要としないアクセス認証を行う外部記憶装置を提供する。

【解決手段】外部記憶装置100は、ホストコンピュータによって書き込まれた、インデックス情報とデータファイルとを振分けて保持する制御部101と、インデックス情報が格納される第1記憶領域102と、データファイルが格納される第2記憶領域103と、ホストコンピュータからのデータファイルへのアクセスに際し、管理端末から入力される認証情報に基づいてホストコンピュータのアクセス認証を行う認証部104とを備える。インデックス情報は、外部記憶装置の持ち運び時には、管理端末に移動されて保持され、ホストコンピュータとの通信時に、認証部によってアクセス認証が完了すると、管理端末から外部記憶装置に戻される。

(もっと読む)

認証システム及び認証方法

【課題】セキュリティレベルを高めることのできる認証システムを提供する。

【解決手段】この認証システムでは、車両本体CAに電池パックBPが装着された際に、車両本体CAが電池パックBPの認証を行い、認証が成立することを条件に電池パックBPから車両本体CAへの給電を許可する。ここでは、車両本体CAの不揮発性メモリ16aに、複数の車両本体CA毎に各別に設定された認証側識別コード、同じく複数の車両本体CA毎に各別に設定された認証側暗号鍵、及び共通暗号化アルゴリズムを記憶される。また、電池パックBPの不揮発性メモリ24aに、複数の電池パックBP毎に各別に設定された被認証側識別コード、同じく複数の電池パックBP毎に各別に設定された被認証側暗号鍵、及び共通暗号化アルゴリズムを記憶させる。そして、車両本体CAが、各メモリ16a,24aに記憶された各種データに基づいて電池パックBPの認証を行う。

(もっと読む)

Web認証システム、携帯端末、Web端末、Webサーバ、Web認証方法、及びこれらのプログラム

【課題】携帯端末からWeb端末を経由してネットワーク上のWebサイトへのログイン認証を行うWeb認証システムを提供する。

【解決手段】携帯端末11は、ネットワーク経由で、Webサイトへのログインに必要な認証チケットの送信要求をWebサーバ13に対して行い、Webサーバ13からネットワーク経由で、乱数で生成された認証用番号からなるチケットに当該WebサイトのURL情報が付与された認証チケットを受信し、必要に応じて署名を付与した後、赤外線通信用のデータに変換し、赤外線通信によるWeb端末12経由で、認証チケットの内容をWebサーバ13に送信し、Webサーバ13による事前に送信していたチケットと認証チケットの内容における認証用番号が同一であるか否かを確認するチケット同定処理後に、チケット同定に成功したか否かを示す旨をネットワーク経由で受信する。

(もっと読む)

認証システムの暗号演算式設定装置

【課題】本発明の目的は、通信の不正解読に対するセキュリティ性を向上することができる認証システムの暗号演算式設定装置を提供する。

【解決手段】各ECU5,7,8のメモリ21に、車両1に元々登録されているデフォルト暗号演算式F1(x)と、各車両1が固有に持つ車両コードF2(x)と登録する。車両コードF2(x)は、車両1ごとに割り振られたコードであって、フラッシュメモリに書き込まれる。車両コードF2(x)が登録された際、デフォルト暗号演算式F1(x)と車両コードF2(x)とを使用して、新規暗号演算式F3(x)を算出する。そして、各ECU5,7,8同士のペア確認としてチャレンジレスポンス認証を実行する際には、この新規暗号演算式F3(x)が使用される。

(もっと読む)

認証システム、認証方法およびプログラム

【課題】計算能力が乏しい小型デバイスにおいても、効率的な認証を行う。

【解決手段】小型デバイスが認証処理に必要な情報を排他的論理和演算と加算処理のみで生成し、生成した認証情報を認証機器に送信し、認証機器が、受信した認証情報に基づいて、小型デバイスの認証を行う。したがって、小型デバイスは、計算処理の負荷が軽い排他的論理和演算と加算処理のみで認証情報を生成するため、計算能力が乏しい小型デバイスにおいても、効率的な認証処理を実現することができる。

(もっと読む)

プログラム、車載装置および情報処理装置

【課題】車載装置に好適な認証用情報の生成技術を提供する。

【解決手段】画面エリア判定部106は、画面インタフェース部101と情報受信処理部103を介した入力から、軌跡情報を得る。また、格納部105には、予め鍵情報が記憶されている。そして、画面エリア判定部106と画面乱数処理部107により、軌跡情報と鍵情報から認証用情報が生成され、認証用情報は無線通信により送信される。また、情報送信処理部104と上位機器インタフェース部102により、鍵情報の更新を要求する更新要求が生成され、送信される。送信のタイミングは、車載装置100を搭載した車両の状態に基づいたタイミングである。そして、更新要求に応じて無線通信により送信される新たな鍵情報は、上位機器インタフェース部102と情報受信処理部103を介して受信され、格納部105に記憶される。

(もっと読む)

生体認証システムおよび携帯端末

【課題】利用者の生体情報パターンを保護し、高いセキュリティの下で生体認証処理を行うことが可能な生体認証システムおよび携帯端末を提供する。

【解決手段】認証システムは、携帯端末と、携帯端末に装着可能であり、メモリに予め記憶した生体情報パターンを用いて照合処理を行うICチップと、画像処理サーバを備える。携帯端末は、撮像手段により撮影した生体画像データを画像処理サーバに送信する。画像処理サーバは受信した生体画像データから生体情報パターンを生成し、生成した生体情報パターンを携帯端末に送信する。携帯端末は装着されたICチップに受信した生体情報パターンを送信し、ICチップはメモリに記憶された生体情報パターンと受信した生体情報パターンを用いて照合処理を行い、照合結果を携帯端末に送信する。

(もっと読む)

デジタル証明書無効化方法、デジタル証明書無効化装置、デジタル証明書無効化システム、プログラム及び記録媒体

【課題】 デジタル証明書を無効化する場合に、正規のデジタル証明書や鍵の流出を防止できるようにする。また、通信装置が適当でない通信相手に対応するための処理負荷を低減する。

【解決手段】 上位装置30に、下位装置40から有効な下位装置用正規公開鍵証明書を受信し(S305)、その受信した下位装置用正規公開鍵証明書又は、その証明書に基づく通信経路で受信した情報に基づいて、その公開鍵証明書を無効化すべきと判断した場合に、無効化用の公開鍵証明書である無効化用公開鍵証明書を含む無効化用証明書セットを、下位装置40に転送させる(S308〜S311)。このとき、無効化用公開鍵証明書としては、例えば有効期限のないもの、不適当な発行者情報を記載したものが考えられる。また、無効化用の私有鍵や、無効化用の通信先情報を転送するようにしてもよい。

(もっと読む)

マルチ属性認証システム、マルチ属性認証方法、失効確認方法およびプログラム

【課題】利用者が任意に属性情報をブラインド化可能かつ完全な匿名化を実現しつつ、複数の属性を所有することを同時に認証する。

【解決手段】Uは、複数のユーザの秘密鍵と対をなす公開鍵とを属性の数よりも1つ多く生成し、CAに、属性の数に対応した公開鍵を送信する。CAは、前記公開鍵に対して、署名鍵で署名を行い、Uに、属性証明書を発行する。Uは、SPにサービス要求を送信する。SPは、自身の秘密鍵と公開鍵を生成し、チャレンジをUに送信する。Uは、CAが発行する属性証明書を変形し、前記秘密鍵を変形し、変形した秘密鍵を用いて、SPから受信したSPの公開鍵に乱数を乗じたものに対する署名値を算出する。Uは、変形した属性証明書と算出した署名値とをSPに送信する。SPは、Uから受信した属性証明書をおよび署名値を検証する。また、SPは、失効確認を実行する。SPは、属性証明書および署名値の正当性が確認され、かつ、失効確認が完了したときに、Uに対して、属性情報に基づいたサービスの提供を行う。

(もっと読む)

解析サーバ及びデータ解析方法

【課題】電力管理システムに対して外部から行われる攻撃を迅速に検知し、かかる攻撃に対して適切に防御することが可能な、解析サーバ及びデータ解析方法を提供すること。

【解決手段】本発明に係る解析サーバは、センサが設けられた電子機器と、電力網に接続された電子機器への電力供給を管理する電力管理装置とからなる局所電力管理システムから取得したデータを、当該局所電力管理システムの履歴情報、又は、当該局所電力管理システムと類似する電力使用状況を有する他の局所電力管理システムから取得したデータを利用して解析する、第1検証部と、電子機器の仕様情報及び/又は特性情報を利用したシミュレーションによって算出される予測値を利用して、前記局所電力管理システムから取得したデータを解析する第2検証部と、前記第1検証部及び前記第2検証部を制御する制御部と、を備える。

(もっと読む)

生体認証システム、生体認証方法およびプログラム

【課題】匿名かつ追跡不可能性を有する認証プロトコルを拡張し、生体情報から鍵を生成することにより追跡不可能な生体認証システムを提供する。

【解決手段】Uは、生体情報を読取り、生体情報から秘密鍵x2を生成し、乱数から秘密鍵x1を生成する。さらに、秘密鍵から公開鍵y1、y2を生成し、CAに、公開鍵を送信する。CAは、受信した公開鍵に対して、署名鍵で署名を行い、Uに対して、属性証明書を発行する。Uは、SPにサービスの提供要求を送信し、SPは、自身の秘密鍵と公開鍵とを生成し、乱数と公開鍵とからなるチャレンジをUに送信する。Uは、乱数fにより、属性証明書を変形し、秘密鍵を変形し、これらから、受信した署名値を計算し、変形した属性証明書と署名値とをSPに送信する。SPは、Uから受信した属性証明書を検証し、署名値を検証する。また、SPは、失効確認を行い、属性証明書および署名値の正当性を確認し、かつ失効確認の完了を条件に、Uに、属性情報に基づいたサービスの提供を行う。

(もっと読む)

接続支援装置

【課題】情報の管理が容易であり、簡易かつセキュアにユーザ端末からゲートウェイ装置に対するリモートアクセスが可能である接続支援装置を提供することを課題とする。

【解決手段】端末装置が認証された場合に端末装置からのアクセスの支援対象とする複数のゲートウェイ装置を示す情報を記憶する記憶手段と、記憶手段に記憶された情報に示される複数のゲートウェイ装置のうちのいずれかへのアクセス要求を、認証された端末装置から受信した場合に、端末装置及びアクセス要求の対象となるゲートウェイ装置に対して、アクセス要求の対象となるゲートウェイ装置が端末装置からのアクセスの許可の判定に用いる識別情報を指定する指定手段と、を含むことにより上記課題を解決する。

(もっと読む)

コンピュータシステムおよびそのアクセス権管理方法

【課題】端末装置が利用される個々の場所ごとに、それぞれ異なるアクセス権を設定する。

【解決手段】情報記録媒体400を所持する利用者Pが、管理エリアAに入る際に、管理ユニット340Aが、認証コード格納部410に格納されている認証コードによる認証を行う。認証に成功すると、電子錠330Aが解錠してゲート310Aが開き、管理コード格納部420に、管理エリアAについて設定されている管理コードが書き込まれる。利用者Pが端末装置320Aから認証サーバ装置100へアクセスすると、管理コード格納部420から読み出された管理コードが認証サーバ装置100へ送信される。認証サーバ装置100は、この管理コードに対応した所定の条件下でアクセスに応じることを許可する。利用者Pが管理エリアAから出る際には、管理ユニット340Aにより管理コード格納部420内の管理コードは消去される。

(もっと読む)

81 - 100 / 562

[ Back to top ]