Fターム[5B276FA03]の内容

ストアードプログラムにおける機密保護 (3,759) | 暗号化機密保護 (369) | コード変換 (163) | 算術論理演算、EXOR (10)

Fターム[5B276FA03]に分類される特許

1 - 10 / 10

メモリ管理方法

【課題】従来、情報処理装置で実行されるプログラムを暗号化した状態でハードディスクなどにストレージしておいて、実行時に復号化することでプログラムの秘匿性を維持することが行なわれているが、メモリには復号化されたプログラムが展開されているため、第三者によって不正に解析される可能性がある。

【解決手段】本発明はかかる実情に鑑みて、仮想メモリ上に展開されているプログラムのコード情報あるいはデータをCPUにとって暗号化されてかつアクセス不可能なデータとしておいて、暗号化された領域をコードフェッチあるいはデータアクセスした場合に割込処理により前記領域を含むメモリ管理装置の管理単位に対するアクセス不可能状態をアクセス可能状態に変更して復号化するメモリ管理方法を提案するものである。

(もっと読む)

情報処理装置、命令コードの暗号化方法および暗号化命令コードの復号化方法

【課題】少ないオーバーヘッドでソフトウェアの保護を実現可能にする。

【解決手段】例えば、予め作成された暗号化コードCD’が格納されるメモリMEMと、それを復号化する復号化モジュールDE_MDなどを設ける。DE_MDは、例えば、3段のパイプラインと、このパイプラインの各段の出力の中から1個を選択するセレクタSEL1を備えている。仮に分岐命令が発生し、それ以降パイプラインの入力がCD’1、CD’2、…の順であった場合、DE_MDは、CD’1に対して1段分のパイプライン処理を行って復号化コードCD1[1]を出力する。次いで、CD’2に対しては、2段分のパイプライン処理を行って復号化コードCD2[2]を出力し、CD’3(それ以降も同様)に対しては、3段分のパイプライン処理を行って復号化コードCD3[3]を出力する。従って、特にCD’1に対するオーバーヘッドが低減できる。

(もっと読む)

セキュアOSのセキュリティポリシーの管理方法及びシステム

【課題】 セキュアOSを利用した情報処理装置に、正規の手続きで作成または変更されたセキュリティポリシーが反映されているかどうかの検証及び管理を自動的に行うこと。

【解決手段】 情報処理装置が、管理装置から新規作成または変更されたセキュアポリシーのファイルを受信し、セキュアOSに設定し、設定したセキュアポリシーのファイル及びそのハッシュ値、作成日時の情報を前記管理端末に送信するステップを備え、管理端末が、情報処理装置から受信したセキュアポリシーファイル及びそのハッシュ値、作成日時の情報を第2の記憶手段にバックアップ記憶し、情報処理装置に設定されたセキュアポリシーのハッシュ値、作成日時の情報及び第1の記憶手段に記憶されたセキュアポリシーの設定時刻の情報を取得し、第2の記憶手段にバックアップ記憶したセキュアポリシーのハッシュ値、作成日時の情報との整合性をチェックするステップを備える。

(もっと読む)

暗号化方法、復号化方法、暗号化装置、復号化装置

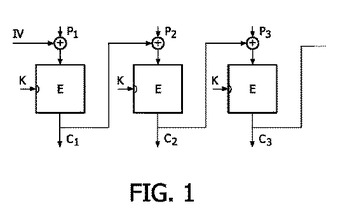

【課題】コンピュータプログラムの暗号化に際し、暗号ブロック連鎖を行うことのできる暗号化方法を得る。

【解決手段】プログラムを記憶装置から取得するステップと、プログラムの条件分岐命令と無条件ジャンプ命令のジャンプ先直前に、当該ジャンプ先へジャンプする命令を新たに挿入するジャンプ命令挿入ステップと、ジャンプ命令挿入ステップで新たなジャンプ命令を挿入したプログラムを、直前に暗号化した命令を暗号化に利用しながら連鎖的に暗号化する連鎖暗号化ステップと、をコンピュータに実行させ、連鎖暗号化ステップでは、暗号化する命令と、直前に暗号化した命令との排他的論理和をとった上で当該命令を暗号化し、暗号化する命令の直前の命令が条件分岐命令または無条件ジャンプ命令であった場合、当該命令の暗号化に際し、直前の命令を暗号化に利用することに代えて所定の初期値を暗号化に利用する。

(もっと読む)

記憶装置の耐タンパー方法及び装置

【課題】 新規且つ改善された、記憶装置の耐タンパー方法及び装置を提供することを目的とする。

【解決手段】 装置内で使用されるソフトウェアを認証するための方法(600)は、当該装置に入力されるソフトウェアを、秘密鍵によって暗号化すること(610)と、当該装置に与えられる該ソフトウェアを、当該装置によるアクセスが可能なメモリから読み出した公開鍵を用いて、当該装置において復号すること(612)とを含む認証方法である。

(もっと読む)

データ記憶装置及びそのファームウェアの更新方法

【課題】データ記憶装置のファームウェアの更新を効率的かつ安全に行う。

【解決手段】本発明の一実施形態において、HDDの新たなファームウェアは、更新前のファームウェア251によりデータ変換されて後、HDDに転送される。ファームウェア更新プログラム252は、自己のファームウェア251を使用して受信したデータ241をデータ逆変換し、新ファームウェア241を再生する。新ファームウェア241は、ファームウェアの一部である。ファームウェア更新プログラム252は、新ファームウェア241を更新後ファームウェア253に組み込む。更新前のファームウェアを使用して転送データを変換することで、ファームウェア転送における安全性を高めると共に、処理を効率的なものとすることができる。

(もっと読む)

データセキュリティ

データセキュリティを増大させるシステム100は、保護されるべき予め決められたシステムデータ104を有する。暗号化ユニット108は、個々の鍵に依存して、コンテントデータの個々のブロックを暗号処理するために使用される。鍵供給部106は、予め決められたシステムデータ104の個々の部分112に依存して、コンテントデータの個々のブロックの前記処理のために使用される個々の鍵を決定し、ここで、前記部分は、すべての予め決められたシステムデータを含まず、予め決められたシステムデータの異なる個々の部分が、コンテントデータの個々のブロックについて選択される。データセキュリティを増大させるサーバシステム200は、クライアントシステム100に、処理されたコンテントデータ110を供給する出力部202を有し、クライアントシステムは、保護されるべき予め決められたシステムデータ104を有する。サーバシステム200は更に、暗号化ユニット208及び鍵供給部206を有する。  (もっと読む)

(もっと読む)

マイクロプロセッサのデータセキュリティの方法およびシステム

本発明の実施形態は、概して、マイクロプロセッサのデータセキュリティのための方法およびシステムに関し、データの暗号化およびコンピュータのマイクロプロセッサに記憶されたデータ、またはそれと通信したデータの復号化を含む。このような暗号化および復号化は、バイトごとに実行される。このような暗号化および復号化は、復号化鍵または暗号化鍵を用いてバイトに論理演算を実行して、各復号化されたバイトまたは暗号化されたバイトを生成する工程を含む。鍵は、固定または可変または両者の組み合わせとすることができる。鍵は、マイクロプロセッサ内の専用のハードワイヤードされた鍵回路に符号化され、マイクロプロセッサ内の暗号化および復号化回路にアクセス可能である。 (もっと読む)

プログラム書込装置及びプログラム書込プログラム

【課題】 改ざんされたプログラムが組み込み機器等の装置に対して書込まれることを防止する。

【解決手段】 書込対象となるファームウェア51と、ファームウェア51のハッシュ値を秘密鍵により暗号化して得られる暗号化値52と、前記秘密鍵に対応する公開鍵53とを記憶する不揮発性メモリ50からデータを読み出すメモリインターフェイス20と、ファームウェア51のハッシュ値を算出するハッシュ値算出部31と、暗号化値52を公開鍵53で復号化する復号化部32と、ハッシュ値算出部31により算出されたハッシュ値と、復号化部32により算出された復号化ハッシュ値とが一致するか否かを判定する判定部33と、判定部33により一致すると判定された場合に、ファームウェア51をファームウェア記憶部40に書込む書込部34とを備える。

(もっと読む)

符号化方法およびそのプログラム

【課題】 元のプログラムで用いられている変数の個数、ならびに当該変数間の参照・代入関係を秘匿し、かつ、秘密鍵の候補数を多くして耐性の高いプログラムの難読化を実現する。

【解決手段】 プログラム中の変数を演算装置によって線形変換して符号化を施す符号化方法であって、符号化を施すn個(但し、nは正整数)の変数を任意に選択するステップと、m×nの行列(但し、mは、m≧nの正整数)およびm次元の任意のベクトルを生成するステップと、生成した行列およびベクトルを変換鍵として前記n個の変数を線形変換して同時にm個の整数に符号化するステップとを有する。

(もっと読む)

1 - 10 / 10

[ Back to top ]