Fターム[5J104EA10]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 機密保護用情報の漏曳又は不正使用の防止 (1,526) | 機密保護用情報の改竄防止 (57)

Fターム[5J104EA10]に分類される特許

41 - 57 / 57

セキュア通信の信頼性を示すための方法及びシステム

本発明の実施形態は、メッセージ受信者又はメッセージングシステムがメッセージの、特にデジタル署名されたコンテンツを含むメッセージの、信頼性を示すことを可能にする。

また、実施形態は、メッセージがユーザにさせようとすることをユーザに行わせないことによってユーザの行動を変えるように、メッセージを変更してよい又は制御してよい。一部の実施形態において、メッセージの様々な特性及び指標が決定される。例えば、デジタル署名されたコンテンツを有するEメールメッセージについては、特定の実施形態は、信頼の基準を表明する1つ又は2つ以上の主体、送信者の状態又は役割、送信者の名前、送信者の所属、メッセージのアドレス及びロケーション、並びに信頼関係の最新状態を決定してよい。決定された指標に基づいて、平易言語の通知が作成され、該通知とともに、メッセージが表示される。例えば、通知は、メッセージのコンテンツの上方若しくは下方の表示バーに表示されてよい、又はポップアップウィンドウとして現れてよい。また、一部の実施形態において、受信者は、指標の正確さ、信憑性、及び信頼性などの、自身による指標の評価を提供してよい。メッセージに関連した様々な関係者間における対話の履歴も、検討されてよい。例えば、送信者と受信者との間の対話の履歴が、検討されてよい。認証機関又はその他の主体の信頼性も、検討されてよい。  (もっと読む)

(もっと読む)

固有のユーザ指向の認証を検証することによるコンテンツ配信

通信サービス(1)、特にメディアコンテンツへのアクセスの使用認証を検証するための方法であって、端末装置(2)を用いて無線または固定ネットワークを介して通信サービス(1)を使用可能であり、通信サービス(1)によって、検証クエリーが生成され、端末装置(2)に送信され、端末装置(2)で、検証プロセスが開始され、検証プロセスにおいて、検証エンティティ(3)を用いて使用認証が検証され、検証エンティティ(3)が、使用認証を検証した後に然るべきメッセージを生成し、前記メッセージが、通信サービス(1)に直接または間接的に送信される方法に関する。  (もっと読む)

(もっと読む)

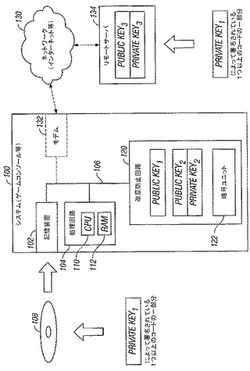

改竄防止ハードウェアを使用してコピー保護およびオンラインセキュリティを提供するための方法ならびにシステム

【課題】ネットワーク対応ゲームシステムについても、不正使用を防ぐ。

【解決手段】システム(100)は、システムと関連付けられ、暗号ユニット(122)と1つ以上の鍵とを備えた改竄防止回路(120)を備える。暗号ユニットと改竄防止回路に含まれる鍵のうちの1つとは、コードの一部分の署名ファイルを復号化するために使用される。復号化された署名ファイルを用いてコード部分が正規のものであるかどうかが判定される。通信プロトコルなど、システムが受け取ったコードの一部分が、システムがコードを受け取る前に暗号化されている場合は、システムは、安全な通信チャネルを介してリモートサーバ(134)から鍵を取得して、この鍵と、改竄防止回路に含まれる暗号ユニットとを使用して通信プロトコルを復号化する。

(もっと読む)

安全でないネットワークを介する装置のプロビジョニング及びドメイン加入エミュレーション

安全でないネットワークを介し、クライアントに対するドメイン加入操作を可能にするプロキシサービス。加入操作は、ユーザー信用証明書ではなく、マシン識別情報を使用することによって最小限のセキュリティ公開を用いて達成される。プロキシは、ユーザーアカウントの追加も既存アカウントの所有権の取得もせずに、新しいマシンアカウントを企業ディレクトリに追加することに関連する権限を使用するだけである。プロキシによって、デリゲーションのような従来技法ではなく、実際のマシンアカウント信用証明書に基づく認証が、署名済証書を取得可能にする。更に、登録プロセスは、公共信託を要求したりそれに依存するのではなく、装置とプロキシの間の本来の信用関係を採用する。 (もっと読む)

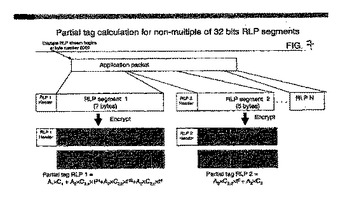

メッセージデータの非順次着信に対する許容度を有するメッセージ完全性のための処理方法

本発明の1つの例示的な実施形態が、送信のためのアプリケーションパケットを処理するための方法を開示し、このアプリケーションパケットを複数のセグメントに分割し、第1の擬似ランダムビットを作成し、および、この複数のセグメントのそれぞれと、この複数のセグメントのそれぞれに関連する第1の擬似ランダムビットの諸部分とに基づいて、部分的タグを生成することを含む。この方法は、アプリケーションパケットの最後のセグメントに関連する最後の部分的タグを含め、部分的タグを組み合わせて、蓄積されたタグを作成し、この蓄積されたタグと、第2の擬似ランダムビットとに基づいて、認証タグを生成し、この認証タグを格納し、およびこの認証タグを含む複数のセグメントを送信することをさらに含む。  (もっと読む)

(もっと読む)

デジタル画像をデジタル透かしにより印付ける方法

本発明は、デジタル文書、とりわけデジタル画像をデジタル透かしにより、改ざん識別のために印付ける方法であって、完全性情報と複数のビットを備える少なくとも1つのメッセージを挿入する方法に関する。この方法は以下のステップを有する。・デジタル画像を変換されたデジタル画像に変換するステップ;・変換されたデジタル画像を複数のブロックに分割するステップ、ここで、各ブロックは複数の係数を有しており;・複数のマッピングされたメッセージ値を少なくとも1つのメッセージに対して形成するステップ、ここでは複数の第1の係数が、秘密鍵に依存するベクトルにマッピングされ;・各メッセージの各ビットを、マッピングされたメッセージ値の少なくとも1つに挿入するステップ;・複数のマッピングされた完全性値を完全性情報に対して形成するステップ、ここでは複数の第2の係数が、メッセージに依存するベクトルにマッピングされ、該メッセージに依存するベクトルは、メッセージの少なくとも1つと秘密鍵から導出され;・完全性情報の各部分を、前記マッピングされた完全性値の少なくとも1つに挿入するステップ;・マッピングされたメッセージ値を形成するのに必要な第1の係数の各々を、挿入されたマッピングメッセージ値により更新するステップ、これにより、更新された第1の係数の、秘密鍵に依存するベクトルへのマッピングが、挿入されたマッピングメッセージ値と等しくなり;・マッピングされた完全性値を計算するのに必要な第2の係数の各々を、挿入されたマッピング完全性値により更新するステップ、これにより、更新された第2の完全性係数の、メッセージに依存するベクトルへのマッピングが、挿入されたマッピング完全性値と等しくなる。  (もっと読む)

(もっと読む)

合成メッセージ認証コード

送信前に、メッセージは複数の送信ユニットに分割される。各送信ユニットのためのサブメッセージ認証コードが取得される。複数の送信ユニットのサブメッセージ認証コードに基づいて、メッセージ全体のための合成メッセージ認証コードが取得される。その後複数の送信ユニットと、合成メッセージ認証コードとが、送信される。メッセージ受信機は、メッセージに対応する複数の送信ユニットを受信する。各送信ユニットのためのローカルサブメッセージ認証コードが受信機によって計算される。複数の送信ユニットのためのローカルサブメッセージ認証コードに基づいて、ローカル合成メッセージ認証コードが受信機によって計算される。受信したメッセージの完全性及び/又は真正性を判定するために、ローカル合成メッセージ認証コードと、受信した合成メッセージ認証コードとが比較される。  (もっと読む)

(もっと読む)

画像処理装置の侵入検知システム及び方法

【課題】 画像処理装置に侵入した不正なアクセスを、画像処理装置で検知する。

【解決手段】 データ記憶装置108に、文書処理装置104の処理機能を定義するステート遷移データを暗号化してステート遷移ファイルとして保存する。文書処理装置104にアクセスされた操作のログファイルを、ステート遷移ファイルと比較する。ステート遷移ファイルに比べて、ログファイルにステート遷移データの抜けがある場合には、ログファイルが異常であり、侵入を検知する。

(もっと読む)

通信システム、印刷装置、及び、プログラム

【課題】CA証明書をネットワーク経由で送信した場合でも、送信したCA証明書と同一内容のCA証明書を、確実に、インストール先装置に、インストールできるようにする。

【解決手段】本発明が適用された通信システムは、SSL通信機能を有するプリンタ装置及びPCからなる。プリンタ装置は、PCにサーバ証明書を提示し、PCとSSLハンドシェイクを行う。また、プリンタ装置は、認証局として機能し、上記サーバ証明書の正当性の検証に必要なCA証明書を、要求に応じてPCに提供する。また、CA証明書の公開鍵を、コンフィグページに印刷する機能を有する。PCは、CA証明書のインストール指示を受け付けるためのダイアログに、プリンタ装置から受信したCA証明書の公開鍵を表示すると共に、これをコンフィグページの公開鍵と照合するよう指示するメッセージを表示する。そして、インストール指示が入力された後、CA証明書をインストールする。

(もっと読む)

コンテンツを再生する再生装置

【課題】不正な再生装置によるコンテンツの再生を排除し、正当な再生装置のみがコンテンツを適正に再生する。

【解決手段】再生装置は、再生装置ごと等に固有の秘密鍵及びIDを保持しており(904)暗号化鍵情報を取得し(902、903)復号して鍵情報を得る(905)。鍵情報が鍵更新情報であるか復号鍵であるかを判定し、鍵更新情報であればこれを秘密鍵の元として保持し、復号鍵であればコンテンツ鍵を取得し(910)デスクランブルして(912)コンテンツを再生する(913)。再生装置は、暗号化鍵情報を取得するごとに製造メーカごとに固有のアルゴリズムと鍵更新情報に基づいて新たな秘密鍵を生成し、初期状態の秘密鍵を保持する。

(もっと読む)

コンテンツを再生する再生装置

【課題】不正な再生装置によるコンテンツの再生を排除し、正当な再生装置のみがコンテンツを適正に再生する。

【解決手段】 再生装置は、再生装置ごと、生産ロットごと、機種ごと又は製造メーカごとに固有の秘密鍵及びIDを保持し(904)、暗号化された暗号化鍵情報を取得し(902、903)、秘密鍵を用いて暗号化鍵情報を復号して鍵情報を得る(905)。鍵情報が秘密鍵の漏洩に基づく更新に用いる鍵更新情報であるかコンテンツ鍵を復号するための復号鍵であるかを、鍵情報に付加された識別子に基づいて判定する。鍵情報が鍵更新情報であれば、再生装置に組み込まれた製造メーカごとに固有のアルゴリズムと鍵更新情報に基づいて新たな秘密鍵を生成する(914)。鍵情報が復号鍵であれば、コンテンツ鍵を取得し(910)、デスクランブルして(912)コンテンツを再生する(913)。再生装置は、最新の秘密鍵と初期状態の秘密鍵を保持している。

(もっと読む)

コンテンツを再生する再生装置

【課題】不正な再生装置によるコンテンツの再生を排除し、正当な再生装置のみがコンテンツを適正に再生する。

【解決手段】再生装置は、再生装置ごと等に固有の秘密鍵及びIDを保持しており(904)暗号化鍵情報を取得し(902、903)復号して鍵情報を得る(905)。鍵情報が鍵更新情報であるか復号鍵であるかを判定し、鍵更新情報であれば製造メーカごとに固有のアルゴリズムと鍵更新情報に基づいて新たな秘密鍵を生成する(914)。復号鍵であればコンテンツ鍵を取得し(910)デスクランブルして(912)コンテンツを再生する(913)。再生装置は、IDの一部を世代番号として使用し、新たな秘密鍵への更新と共にIDに含まれる世代番号を更新する。

(もっと読む)

デジタル的に署名された実行可能体のヘッダーに補助的情報を埋め込むためのコンピュータで実行される方法とシステム。

デジタル署名された実行可能体のヘッダーへ補助的情報を埋め込むためのコンピュータで実行可能な方法とシステムが開示されている。この方法とシステムは、デジタル署名されたファイルのヘッダー内のデジタル署名ブロックとデジタル署名サイズ ブロックとを特定し、デジタル署名サイズ ブロック内のデジタル署名サイズ値を修正し、修正された値、がデジタル署名ブロックのサイズたす補助的データブロックの長さたす予め定められたパッドに対応するようにされ、デジタル署名サイズ ブロック内の修正されたデジタル署名サイズを記憶し、補助的データブロックをデジタル署名ブロックの末尾に付加することを含んでいる。 (もっと読む)

データベース内の機密データを保護するためのシステム及び方法

機密データを保護するための技術は、データベース内で暗号化の使用を含む。その技術によるシステムまたは方法は、ターゲットデータベース内のデータを再暗号化するための新たな暗号キーを自動的に選択することを含み得る。新たな初期化ベクトルが、再暗号化のために選択されたデータの各列を再暗号化するのに特定され得る。新たな初期化ベクトルは、再暗号化のために選択されたターゲットデータベース内のデータベーステーブルに係るデータの1以上の行に関して特定され得る。その技術によるシステムまたは方法は、リレーショナルデータベースを、変換中にリレーショナルデータベースのリソース上での影響がほとんどないかまたは全くなくして、リレーショナルデータベースのセキュアリレーショナルデータベースへの変換を自動化するためのメカニズムを提供することを含み得る。 (もっと読む)

改竄検出用データ生成方法、および改竄検出方法及び装置

【課題】 1つの元になるドメイン鍵に複数のコンテンツ鍵が対応付けられてユーザからアクセス可能な領域に格納される機密情報処理システムにおいて、処理量の少ないコンテンツ鍵の改竄チェックの方法を提供する。

【解決手段】 同一のドメイン鍵に対応付けられるコンテンツ鍵毎のハッシュ値をハッシュリストとして通常領域に格納し、保護領域にはドメイン鍵のハッシュ値としてハッシュリストのハッシュ値を格納する。あるいは、コンテンツ鍵内に検証用データを埋め込んでコンテンツ鍵の改竄をチェックすると共に、同一のドメイン鍵に対応付けられる検証用データを連結したハッシュ値をドメイン鍵のハッシュ値として保護領域に格納する。

(もっと読む)

認証管理方法及び認証管理システム

【課題】 不正アクセスを防止しながら、複数の処理装置を用いて、セキュリティの高い協働処理を実行するための認証管理方法及び認証管理システムを提供する。

【解決手段】 利用者トークン10を保持する利用者が、ユーザ装置20、サーバ装置30を利用する場合、利用者トークン10は、システム時刻を暗号化した利用者署名、サーバ装置公開鍵及びサーバ装置公開鍵の利用者署名をユーザ装置20に提供する。ユーザ装置20のセキュアチップ21は、サーバ装置公開鍵の利用者署名を検証し、サーバ装置公開鍵を取得する。次に、セキュアチップ21は、利用者ID、システム時刻及びシステム時刻の利用者署名、ユーザ装置公開鍵、ユーザ装置公開鍵の利用者署名をサーバ装置30に提供する。サーバ装置30のセキュアチップ31は、ユーザ装置の利用者署名を検証し、ユーザ装置公開鍵を取得し、ユーザ装置20とサーバ装置30との通信を確立する。

(もっと読む)

パスワード認証装置、パスワード認証方法およびパスワード認証プログラム

【課題】入力されたパスワードの正当性によってユーザのアクセス権限をチェックする認証システムにおいて、システム側におけるパスワードの管理を不要化しつつ高度なセキュリティを実現すること。

【解決手段】ユーザに交付されるパスワードは、(1)パスワードの有効期間およびその開始日時を用いて生成された復号可能な可逆部と、(2)有効期間・開始日時およびユーザIDを用いて生成された復号不可能な不可逆部とから構成される。認証時にはまず、入力されたパスワード中の可逆部を復号して有効期間と開始日時を取り出し、これらとユーザIDとから不可逆部を生成して、この不可逆部が入力されたパスワード中の不可逆部と一致すれば認証OK、一致しなければ認証NGとする。可逆部にユーザの個人情報を含ませておけば、ユーザごとにその興味に即したWebページを閲覧させることなどもできる。

(もっと読む)

41 - 57 / 57

[ Back to top ]