Fターム[5B017CA05]の内容

Fターム[5B017CA05]に分類される特許

41 - 60 / 118

文書アクセス管理プログラム、文書アクセス管理装置および文書アクセス管理方法

【課題】アクセスポリシが変更された場合であっても、文書へのアクセスログに基づくアクセス状況をアクセスポリシに基づいて正確に判断することができるようにする。

【解決手段】第1のクライアント2からのアクセスポリシの設定要求に応じて、アクセスポリシ管理手段1dにより、アクセスポリシ記憶手段1aに対するアクセスポリシの新規設定または記憶されているアクセスポリシの内容変更が行われる。すると、ポリシログ取得手段1eにより、新規設定された内容または変更後の内容がポリシログ記憶手段1bに格納される。また、アクセスログ取得手段1gにより、第2のクライアント3から文書5に関するアクセスログが取得され、アクセスログ記憶手段1cに格納される。そして、第3のクライアント4から検索キーを含むログ取得要求が入力されると、ログ検索手段1hにより、検索キーを含むポリシログとアクセスログとが取得される。

(もっと読む)

データ処理装置及びその制御方法、データ処理システム、プログラム、記憶媒体

【課題】 既存の可変長データフォーマットにより記述された可変長データを低い演算コストで解析可能とする技術を提供する。

【解決手段】 データ処理装置は、可変長データを入力する可変長データ入力手段と、前記可変長データのフォーマットを示すフォーマット情報に対応する識別情報を該可変長データに付与する付与手段と、前記識別情報が、前記可変長データにおいて占める箇所を示すオフセット情報を取得するオフセット情報取得手段と、前記識別情報が付与された可変長データと、前記オフセット情報とを関連づけて記憶手段に記憶する記憶制御手段と、を備え、前記可変長データは公開鍵証明書を構成する情報であることを特徴とする。

(もっと読む)

電子機器及び認証データ消去システム

【課題】外部への個人情報の流出をより確実に防止する電子機器及び認証データ消去システムを提供する。

【解決手段】指紋データの消去指示操作が入力されると(♯1でYES)、制御部はデータメモリ内の個人データを一括消去する(♯2)。次に、指紋読取部により指紋が読み取られ、該指紋読取部から指紋データが制御部に入力されると、制御部は、指紋データがデータメモリに登録されているか否かを判断し(♯4)、登録されている場合には(♯5でYES)、再度指紋データの消去指示入力を要求し(♯6)、♯1の処理に戻り、未登録の場合には(♯5でNO)、確認対象の全登録者の指紋データの消去確認処理が完了したか否かを判断する(♯7)。制御部は、未完了の場合には(♯7でNO)、♯3の処理に戻る一方、完了した場合には(♯7でYES)、登録リストを印字出力する(♯8)。

(もっと読む)

電子証拠データ開示方法およびシステム

【課題】

電子データの一部の情報を非開示にしたまま当該電子データの真正性が確認可能であり、非開示部分に開示すべき情報が含まれていないことを確認可能な、電子的に作成・保管された証拠データの開示技術を提供する。

【解決手段】

証拠データを保管する被告装置において、開示する証拠データの不開示部分に、指定されたキーワードが含まれているか否かを確認するためのキーワードチェック用データを作成するステップと、証拠データの開示を要求する原告弁護人装置からのキーワードチェック要求を受け付けるステップを設ける。

(もっと読む)

情報再生装置およびセキュアモジュール

【課題】オープンアーキテクチャーを有する情報再生装置の安全性を高める。

【解決手段】セキュアモジュール11は、内部に格納されている情報を外部から参照することができない構造を有する。メモリ10は、外部から参照することが可能な構造を有する。暗号化処理解除手段10aは、メモリ10上に実装され、情報に施されている暗号化処理を所定の鍵を用いて解除する。鍵供給手段11aは、セキュアモジュール11上に実装され、暗号化処理解除手段10aに対して鍵を供給する。正当性検証手段11cは、セキュアモジュール11上に実装され、暗号化処理解除手段10aに対して所定の情報を供給し、その結果として返答される情報を参照し、暗号化処理解除手段10aの正当性を検証する。鍵供給停止手段11bは、セキュアモジュール11上に実装され、正当性検証手段11cによって正当性が認められない場合には、鍵供給手段11aによる鍵の供給を停止する。

(もっと読む)

再生装置、ディスクドライブおよび再生方法

【課題】一度署名検証が成功した署名について、必要なデータを保持しておくことにより、二度目以降の署名検証に要する時間を大幅に短縮することができる再生装置、ディスクドライブおよび再生方法を提供する。

【解決手段】本発明にかかる再生装置10は、CPU11、RAM12、ROM13および入力データベースとしてのSignature Verification Input Table14およびディスクドライブ20を有するものである。CPU11は、署名検証プログラムによって、少なくともHash値計算手段、入力データ検索手段、署名検証演算手段、署名検証判定手段11dおよび最終判定手段として機能する。また、本発明にかかるディスクドライブ20は、CPU21、RAM22、ROM23およびピックアップ部24を有するものである。

(もっと読む)

情報端末装置

【課題】デバイスの固有識別情報の変更が不要で、かつサーバを介することなくデバイス間で権利譲渡に係わる手続を行えるようにする。

【解決手段】権利譲渡元の第1のデバイスTAにおいて、権利オブジェクトROに含まれる鍵暗号化鍵KREK の暗号化バインド状態を、第1のデバイスTAのバインド鍵KA によるバインドからドメイン鍵KD によるバインドに変換する。そして、このバインド変換された鍵暗号化鍵KREK を含む権利オブジェクトROを、暗号化コンテンツECと共に権利譲渡先の第2のデバイスTBへ転送し、さらに上記ドメイン鍵KD をセキュアセッションを介して第2のデバイスTBへ転送するようにしたものである。

(もっと読む)

情報処理装置

【課題】

ノート型パーソナルコンピュータで外付けの認証デバイスを使用する際の利便性の低下や高価格化を防止し、ノート型パーソナルコンピュータ等の情報処理装置に最適な、認証制御の構成や認証手順を提供する。

【解決手段】

本発明の情報処理装置は、生体認証デバイスと、前記生体認証デバイスを制御するインターフェイス制御部と、ユーザ識別情報とユーザ認証情報を秘匿する第1の記憶部と、前記プロセッサが実行するプログラムを格納する第2の記憶部と、前記第2の記憶部に格納されたプログラムに基づいて前記第1の記憶部の秘匿を解除した後に前記インターフェイス制御部を介して前記生体認証デバイスから入力した生体情報を取得して前記ユーザ認証情報と比較するプロセッサと、を備えるようにした。

(もっと読む)

センシティブなユーザ関連情報を保持及び保護する方法及びシステム

複数のセンシティブな情報を管理及び変更する方法、装置及びシステムが開示されている。前記装置は、前記センシティブな情報を記憶するためのメモリと、前記メモリと外部装置との間の通信を可能にするためのインタフェース装置と、前記センシティブな情報の各々の前記記憶と関連する時間をベースにした値を供給するためのタイマとを有する。前記装置は、有線又は無線通信媒体を介して、入力装置を含むプロセッサベースのシステムと通信し得る。前記プロセッサベースのシステムは、前記装置から選択されたセンシティブな情報を受け取り、前記装置に変更されたセンシティブな情報を供給し得る。  (もっと読む)

(もっと読む)

記憶装置および記憶装置に対するアクセス方法

【課題】 識別データを容易に書き換え可能であると共に、短時間にデータの書き込みを正常に完了することのできる記憶装置を提供すること。

【解決手段】IDコンパレータ203は、ホストコンピュータから送出されたIDデータとメモリセル201に格納されている識別データが一致するか否かを判定し、一致すると判定した場合には、オペレーションコードデコーダ204に対してアクセス許可信号ENを送出する。オペレーションコードデコーダ204は、読み出し/書き込みコマンドを解析し、命令に応じてメモリセル201に対するデータ転送方向を変更し、データ端子DTと接続されている信号線のハイインピーダンス設定を変更するようI/Oコントローラ205に要求する。アドレスカウンタ202のカウンタ値によって指定されるメモリアレイ201のアドレスにアクセスが実行される。

(もっと読む)

ICカード

【課題】本人認証の時だけICカードに所有者の顔画像を表示させる。

【解決手段】 外部から無線で受け取る電力により動作するICカード100であって、当該ICカード100を所有する所有者の顔画像を保持する顔画像保持部130と、当該ICカード100の表面に設けられた表示部110と、無線により電力を受け取った場合に、顔画像保持部130が保持している顔画像を用いて所有者の顔を表示部110に表示させる表示制御部170とを備える。顔画像保持部130は、顔画像の動画を格納しており、表示制御部170は、顔画像保持部130から動画を読み出して、表示部110に所有者の顔を動画表示させてもよい。

(もっと読む)

情報処理装置、デバイス、情報処理システム、情報処理プログラム及び記憶媒体

【課題】秘密情報を情報処理装置に設定したデバイスには当該秘密情報の参照を許可して他のデバイスには当該秘密情報の参照を禁止することにより、他のデバイスを介した秘密情報の漏洩を防止する。

【解決手段】拡張カードでは、装着デバイスから受信した秘密情報設定要求から秘密情報を取り出して秘密情報627へ保存し、秘密情報設定要求からデバイスIDを取り出してDeviceID628に保存する。また、装着デバイスから受信した秘密情報参照要求中のデバイスIDを、揮発性領域へ保存する。そして、DeviceID628と揮発性領域のそれぞれ保存されているデバイスID同士の一致/不一致に応じて、秘密情報627に格納されている秘密情報の参照許可/不許可を示す旨の秘密情報参照応答を装着デバイスに対して返信する。

(もっと読む)

外付けハードディスク記憶装置、外付けハードディスク記憶装置の制御方法および外付けハードディスク記憶装置の制御プログラム

【課題】 一部の領域だけをロックすることができないという課題があった。

【解決手段】 電源がオンになったときにATA規格に基づくセキュリティロックコマンドで所定の領域に記憶されているパスワードを使用してハードディスクドライブ10全体のセキュリティアンロックをかける(ステップS150)とともに、その後のアクセスはセクター単位で一部の領域ごとに読み書きを制限(ステップS160)して、セキュリティの柔軟な運用を図りつつ、電源が遮断されるとハードディスクドライブ10の仕様上あるいは個別の明示的なセキュリティロックによって当該ハードディスクドライブ10全体を保護して不正な盗用、改竄、破壊などを防ぐことができる。

(もっと読む)

車両用電子制御装置

【課題】 EEPROMに書き込んだ車両固有情報が不用意に再書き込みされることを防止できる車両用電子制御装置を提供する。

【解決手段】 車両用電子制御装置が、外部書き込むツールからの書き込み要求信号を受信すると、既に車両固有情報がEEPROMに書き込まれているか否かを判断し、車両固有情報が書き込まれている場合には、EEPROMに対する車両固有情報の再書き込みを禁止する。

(もっと読む)

携帯可能電子装置およびICカード

【課題】外部から不正な攻撃が行なわれた場合に、鍵データを誤ったデータでメモリから読出してしまうことを防止し、かつ、鍵データが正しく読出せなかったと判定した場合に、誤ったデータを使用して処理を継続してしまうという問題を防止することが可能となる携帯可能電子装置およびICカードを提供する。

【解決手段】外部からコマンドが入力されると、そのコマンドに対応した所定の処理を実行し、その処理結果に応じた応答データを外部へ出力するICカードにおいて、発行処理などにおいて、あらかじめ外部から与えられた鍵データと鍵正当性検証値を内部のデータメモリへ記憶しておき、上記鍵データを使用するコマンドを受信した場合に、これらのあらかじめ記憶したデータと、上記鍵データからコマンド受信の都度算出する比較データを使用して、鍵データの正当性検証を行なう。

(もっと読む)

コンテンツの利用端末を制限する方法、記憶装置およびシステム

【課題】 コンテンツの再生が可能な端末を柔軟に制限し、コンテンツの不正利用を防ぐ。

【解決手段】 各再生端末を識別するために、各端末装置に固有の識別子を割り振る。そして、ライセンスに、そのライセンスで再生を許す端末の識別子を登録する。コンテンツを再生する際、ライセンス転送先である端末装置と、ライセンス転送元である記憶装置の間で認証を行う。そして認証時に端末装置自身の識別子を、転送元である記憶装置へ送信する。記憶装置は、送られてきた識別子とライセンスに登録されている識別子を照合し、同じ識別子であれば、ライセンスを端末装置へ転送し、異なる識別子であれば、ライセンスの転送を中止する。

(もっと読む)

記憶装置及び記憶装置のアクセス制御方法

【課題】電池交換や故意の時刻改竄により内蔵時計の時刻が実際と異なった状態で記憶装置を使い続けられないようにする。

【解決手段】コンテンツデータを格納する記録媒体109を有する記憶装置100において、現在時刻を参照することができ、時刻を外部の信頼できる標準時刻に合わせること(時刻同期)ができる時計106と、時計106に電力を供給する内蔵電源108と、時計106の時刻同期を行った時刻を記録しておく不揮発性メモリ105とを有し、適宜内蔵時計106の示す現在時刻と前回時刻同期を行った時刻とを比較して、予め設定した一定時間よりも長い時間、時刻同期を行なっていないことが判明した場合に、記録媒体109の限定アクセス領域111へのアクセスを禁止する。

(もっと読む)

登記識別情報管理CD

【課題】不動産の登記申請時に使用する登記識別情報を保管・管理するCDを提供する。

【解決手段】次の3種類のファイルを持ったCDを所有者が保管する。第1は、所有者個人が定めた暗証番号等と、登記識別情報等を暗号化して得られた情報を保存するデータファイル、第2は第1のファイル中の暗証番号を復号し、入力された暗証番号と合致を確認後暗号化された登記識別情報暗号等を復号して画面での表示、印刷等を行う実行型ファイル、第3にはこのCDをパソコンに入れた時、自動的に実行型ファイルを起動させるオートランファイルである。登記識別情報が必要な時は、このCDをパソコンに入れると自動的に識別情報管理画面となるので、だれでも暗証番号等の入力のみで簡単にその情報を得る事ができる。

(もっと読む)

遠隔装置登録のためのシステムと方法

【課題】キーイング又は他の機密情報の装置への注入を監視及び計量する、遠隔装置登録のためのシステムと方法が提供される。1つ又は2つ以上の別の製造業者を利用するプロデューサは、順方向及び逆方向チャネルを介して製造業者の元にあるローカルモジュールと通信する遠隔モジュールを操作する。暗号化されたデータ送信はプロデューサにより製造業者に送られ、復号されて、装置において使用される機密データを取得する。データ送信が復号されると、クレジットプールからのクレジットは消費され、プロデューサによりクレジット指令により補充できる。配信画像が復号されると、使用記録が作成され、最終的に連結されて使用レポートとしてプロデューサに送り返され、それによりプロデューサは製造業者における生産を監視及び計量できる。代替の機構においては、過剰生産を製造段階において責務の分離を導入することにより禁止できる。典型的にはプロデューサは、製造の種々の段階を複数の契約者に外注する。一般的には責務の分離はシリコンチップ又は他の装置の製造段階を明確な目的を持って分離し、それにより最終製品は十分に機能するようになるために、各下請契約者により「接触」されなければならない。 (もっと読む)

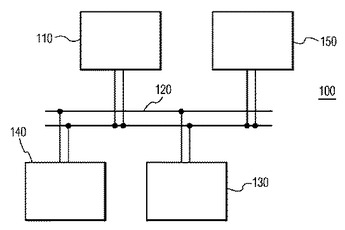

アクセス制御装置、資源操作装置、アクセス制御プログラム及び資源操作プログラム

【課題】 オフライン環境においても各コンピュータにおいて整合性のあるアクセス制御を実現することができるアクセス制御装置の提供を目的とする。

【解決手段】 各資源を分類する資源分類情報と、各主体を分類する主体分類情報と、資源の分類と主体の分類との組み合わせに応じて操作の種別ごとに操作の許否判定に関する規則が定義された定義情報とに基づいて資源に対するアクセス制御を行うアクセス制御装置であって、資源を操作する他の情報処理装置より送信される主体識別情報と資源識別情報とに基づいて、主体による資源に対する操作の種別ごとの許否判定を実行する許否判定実行手段と、主体識別情報と資源識別情報と操作の種別ごとの許否判定の結果とを含むライセンスデータを生成するライセンスデータ生成手段と、ライセンスデータを他の情報処理装置に返信するライセンスデータ返信手段とを有することにより上記課題を解決する。

(もっと読む)

41 - 60 / 118

[ Back to top ]