Fターム[5B285CB47]の内容

オンライン・システムの機密保護 (82,767) | 認証 (39,598) | 使用・接続手段の確認 (3,671) | アクセスチケット・証明書 (1,011)

Fターム[5B285CB47]の下位に属するFターム

割り符 (41)

Fターム[5B285CB47]に分類される特許

761 - 780 / 970

通信端末装置、鍵情報管理サーバ装置

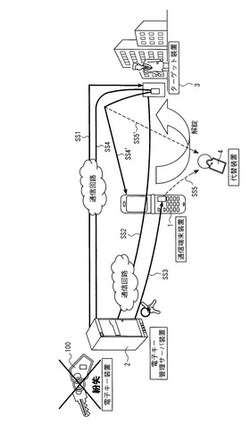

【課題】電子キー装置が失われた場合でも、セキュリティに配慮すると共に、ターゲット装置の利用を可能にする。

【解決手段】ターゲット装置3を利用可能な状態に遷移させるための認証処理に必要な鍵情報を電子キー管理サーバ装置2から取得し、この取得した鍵情報をターゲット装置3に送信してドアの解錠などを行う。したがって、いつも使用している電子キー装置100を紛失してしまった場合、通信端末装置1(例えば携帯電話機)を代用とし、鍵情報をダウンロードすることで対処できる。

(もっと読む)

ネットワーク認証システム、情報処理装置、ネットワーク装置及びプログラム

【課題】本発明は、利用権限を有する利用者に対してネットワーク装置の利用を可能とするネットワーク認証システム、情報処理装置、ネットワーク装置及びプログラムを提供することを目的とする。

【解決手段】ネットワーク装置と、情報処理装置と、認証装置と、を含むネットワーク認証システムであって、前記情報処理装置が前記ネットワーク装置を利用するに際し、該情報処理装置が該ネットワーク装置を利用可能か否かを前記認証装置が判断し、利用可能な前記ネットワーク装置を前記情報処理装置に提供するものである。

(もっと読む)

身分証明システム

【課題】無線の状態に関わらず移動通信装置によって視覚的及び電子的に身分証明を可能とし、身分証明を前提とした複合的な機能を有するシステムを提供する。

【解決手段】それぞれのユーザが所定の身分を有する旨の証明書としての情報を出力する移動通信装置と、証明書情報、有効期限、及び無効化情報、を証明書情報管理サーバと、証明書アプリケーションをダウンロードさせるサーバと、を備え、アプリケーションをダウンロードして不揮発性メモリ手段に記憶させ、それが動作することにより、証明書情報及び有効期限を取得して記憶させ、無効化情報が存在していれば証明書を無効化し、当該表示要求に応じて、有効期限が満了しておらず、かつ、無効化情報がなければ、そのユーザが所定の身分を有する旨の表示を含む証明書の画像を生成して表示させる。

(もっと読む)

DRMコンテンツを臨時に使用する方法および装置

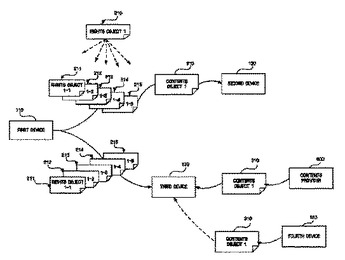

本発明はDRMコンテンツを臨時に使用する方法および装置に関する発明である。本発明の一実施形態によるDRMコンテンツを臨時に使用する方法はコンテンツを使用するに必要な情報を含む権利オブジェクトを受信する段階、前記コンテンツを一時的に使用できるように前記権利オブジェクトを第1臨時権利オブジェクトおよび第2臨時権利オブジェクトに変換する段階、および前記第1臨時権利オブジェクトおよび前記第2臨時権利オブジェクトを非権限デバイスに送信する段階と、を含み、前記第1臨時権利オブジェクトと前記第2臨時権利オブジェクトは前記コンテンツを一定時間のあいだ使用できる権利オブジェクトである。

(もっと読む)

(もっと読む)

ログ情報管理装置、ログ情報管理方法、ログ情報管理プログラム及び記録媒体

【課題】、機器からのログ情報を適切に管理することのできるログ情報管理装置の提供を目的とする。

【解決手段】機器において生成されるログ情報を蓄積するログ情報管理装置であって、ログ情報を転送する機器を当該機器に設定された認証情報に基づいて認証する認証手段と、認証された機器から転送されるログ情報を取得するログ情報取得手段と、ログ情報取得手段によって取得されたログ情報を蓄積するログ情報蓄積手段とを有し、ログ情報取得手段は、少なくとも認証手段が認証処理を実行できなかった機器から転送される未認証ログ情報については、認証情報との関連付けを伴って取得し、ログ情報蓄積手段は、少なくとも未認証ログ情報については認証情報と関連付けて蓄積し、認証手段は、ログ情報蓄積手段における未認証ログ情報について、当該未認証ログ情報に関連付けられている認証情報に基づく認証処理を実行することにより上記課題を解決する。

(もっと読む)

エンドユーザ認証システム、装置及び方法

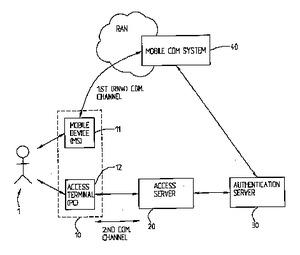

本発明は、保護情報へのアクセスを要求するユーザ局構成(10)のエンドユーザの認証システムであって、アクセスサーバ手段(20)及び認証手段(30)を含み、ユーザ局構成(10)が無線ネットワーク(40)の第1の通信チャネルを介する認証手段(30)との通信をサポートするシステムに関する。ユーザ局構成(10)は、第2の通信チャネルを介する認証手段(30)との通信を更にサポートする。認証手段(30)は、ユーザ局構成(10)から保護情報へのアクセス要求を受信した場合に、ユーザ局構成(10)が第1の通信チャネルを介して到達可能であるかを確認するように構成される。前記認証手段(30)は、第1の認証モード及び前記第2の通信チャネルを介する第2の認証モードをサポートするように構成され、保護情報へのアクセスを要求するユーザ局構成(10)に対して第1の認証モード又は第2の認証モードが使用されるか否か及び/又は使用される時点を選択する決定手段を更に具備する。  (もっと読む)

(もっと読む)

ネットワーク通信システムおよびネットワーク・サーバとクライアント・デバイスの間に、コンピュータネットワークを通じてセキュアな通信リンクを確立する方法

【課題】既存のインターネット通信プロトコルとの互換性を持ちながら、セキュアなネットワーク接続およびネットワーク送信を確立するネットワーク通信システムおよびネットワーク通信方法を提供すること。

【解決手段】セキュアなネットワーク接続が、3つの認証ルーチンを必要とする。システム・アクセス認証ルーチンは、クライアント・ネットワーク・デバイスが、ネットワーク・サーバにユーザ認証情報を提示することを必要とする。ユーザ認証の成功に基づいて、ネットワーク・サーバが、クライアント・サービス・アクセス・パスを生成して、このパスを、クライアント・デバイスに送信される動的ウェブ・ページに組み込む。

(もっと読む)

ライセンス管理のためのプログラム、システム及び方法

【課題】コンテンツのライセンスが使用された時に、そのライセンスの関連ライセンスの利用条件を変更できるようにする。

【解決手段】発行側システム(100,200)は、コンテンツについてのライセンスを発行する場合に、そのライセンスに応じて利用条件を変更すべき関連ライセンスがあるか否かを判定し、関連ライセンスがある場合、利用側システム(300)内にその関連ライセンスが存在すればその関連ライセンスの利用条件を変更する旨の変更指示を含むライセンスを発行し、利用側システム(300)は、コンテンツの利用が指示された際に、そのコンテンツについてのライセンスに関連ライセンスの利用条件の変更指示が含まれる場合は、利用側システム(300)内にその関連ライセンスが保持されていればその関連ライセンスの利用条件をその変更指示に応じて変更する。

(もっと読む)

オブジェクトへのユーザアクセスの管理

オブジェクトにアクセスするためのユーザからの要求を管理する方法、システム、および装置を含む各種技術の実施。一実施形態では、ユーザが、ポリシーに基づいてオブジェクトへのアクセスを拒否されるまたは認められるかどうかの決定がなされる(ステップa)。ポリシーによって、ユーザがオブジェクトへのアクセスを拒否されることも認められることもない場合、オブジェクトに対するACL(access control list)によって、ユーザはオブジェクトへのアクセスが認められるかどうかに関しての決定がなされる(ステップb)。ステップ(a)および(b)によって決定されたように、ユーザがオブジェクトへのアクセスを有するかどうか結論が下される。  (もっと読む)

(もっと読む)

トラストマネージャ及びセキュリティブローカーを用いて組み込み機器へのセキュアアクセスを提供するためのシステム及び方法

トラストマネージャは、クライアントからクライアントアカウント情報を受信し、クライアントアカウント情報が有効であるか否かを判断し、セキュリティブローカーを介して電子通信内にある1つ以上の組み込み機器にアクセスするためにクライアントが認可されるか否かを判断する。トラストマネージャはまた、セキュリティブローカーからセキュリティブローカーアカウント情報を受信し、セキュリティブローカーアカウント情報が有効であるか否かを判断し、組み込み機器へのアクセスを提供するためにセキュリティブローカーが認可されるか否かを判断する。クライアントからのアカウント情報が有効であり、クライアントが少なくとも1つの組み込み機器にアクセスするために認可される場合、及び、セキュリティブローカーからのセキュリティブローカーアカウント情報が有効であり、セキュリティブローカーが少なくとも1つの組み込み機器へのアクセスを提供するために認可される場合、トラストマネージャはクライアントとセキュリティブローカーとの間のセキュア信頼接続を確立する。  (もっと読む)

(もっと読む)

情報処理装置およびその制御方法ならびにコンピュータプログラム

【課題】ネットワークに参加しようとするノードが効率的に認証を受けることができるようにする。

【解決手段】ネットワーク1に参加しようとする端末装置2に、ネットワーク1のいずれかのノードに対して端末装置2について認証処理を行うように要求する際の条件などを示す認証関連ファイルCRFを記憶する認証関連ファイル記憶部2K2と、ネットワーク1に参加するために、端末装置2について認証処理を行うように認証関連ファイルCRFに基づいてノードに対して要求する、認証要求処理部215と、ネットワーク1の状況に応じて認証関連ファイルCRFを更新する認証関連ファイル更新部219と、を設ける。

(もっと読む)

コンピュータセッション管理装置およびシステム

ホストコンピュータの入力部に挿入されるように構成された可搬型セッション管理装置であって、その可搬型セッション管理装置は、ホストコンピュータに対するユーザ可搬型セッション管理装置の認証を得るように構成された認証ユニット、および認証ユニットと作動的に関連付けられ、ホストコンピュータと連動して少なくとも1つのコンピュータベースアプリケーションへの安全なアクセスを容易にするように構成された安全アクセスユニットを備える。 (もっと読む)

移動コンピューティング・デバイスを構成するためのシステム及び方法

【課題】移動コンピューティング・デバイスを構成するためのシステム及び方法を提供し、移動コンピューティング・デバイスの動作を円滑にする。

【解決手段】システムは、ハンドヘルド移動コンピューティング・デバイス(12)と、前記移動コンピューティング・デバイスと通信している外部記憶媒体(14)と、を含み、前記記憶媒体(14)は、システム事前構成されたユーザ情報と、事前構成されたセキュリティ情報と、を格納している。

(もっと読む)

サーバ装置

【課題】通信ネットワーク上に存在する所定の情報資源を識別するためのアドレス情報の存在をアクセスを許可されていない第三者に安易に知られることを防ぐサーバ装置を提供する。

【解決手段】WEBサーバ10の端末認証部101は、麻薬受注システムURLがクライアント端末20から入力された場合に、クライアント端末20の認証を行う。クライアント端末20の認証が失敗した場合に、画面表示制御部102は、あたかも麻薬受注システムURLが存在しないかのように偽装するためのエラー画面G1をクライアント端末20に表示させる。

(もっと読む)

認証チケット処理装置

【課題】自己記述型チケットの持つパフォーマンスの欠点を解決しユーザ情報の取得を高速化する。

【解決手段】クライアントがサーバからサービスの提供を受けるのに際し、クライアントからの認証要求に応じ認証チケットを作成してクライアントに提供するとともに、クライアントからのサービス要求に伴う認証チケットにつきサーバからデコード要求を受けた場合、該当するユーザ情報を提供する認証チケット管理システムにおいて、ユーザ情報を管理するユーザ管理DBからユーザ情報を取得した場合に、そのユーザ情報を保持する、ユーザ管理DBよりアクセス速度の速いデータ一時保持部を備え、ユーザ情報を取り込む必要がある場合、データ一時保持部での目的とするユーザ情報の有無を調べ、データ一時保持部に保持されているユーザ情報については、データ一時保持部からユーザ情報を取得する。

(もっと読む)

アクセス制御方法および装置

【課題】ディープリンクを防止し、Webシステム運用者が想定していないアクセスを防止する。

【解決手段】Webクライアントからのアクセスに対してWebページ情報を提供するアクセス装置へのアクセス制御方法であって、ユーザ認証時にユーザに応じた認証キーをユーザのセッション情報に付与するステップ1と、Webページを表示する際に、セッション情報内の認証キーとアクセス要求のあったWebページに対応する認証キーとを照合するステップ2と、前記ステップ2において認証キーが一致したときに、アクセス要求を許可し、認証キーが不一致のときにアクセス要求を不許可とするステップ3とを有する。

(もっと読む)

複数の認証書を管理する装置および方法

【課題】 複数の認証機関から発給された複数の認証書を効率的に管理する方法およびこれを行う低性能装置を提供する。

【解決手段】複数の認証書と、前記複数の認証書に関する情報を含む認証書検索テーブルと、ホスト装置から受信した最上位認証機関IDおよび前記ホスト装置の認証書を発給した認証機関の認証書の公開鍵情報に基づいて前記認証書検索テーブルを参照して、前記複数の認証書のうち該当認証書を抽出する低性能ファイルシステムおよび前記抽出した認証書を検証する認証モジュールとを含む。

(もっと読む)

認証方法を拡張するための方法及びシステム

【課題】ユーザ用の認証証明書を管理するための方法及びシステムを提供する。

【解決手段】セッション管理サーバは、保護資源を含むドメインのためにユーザに関するセッション管理を実行する。セッション管理サーバは、保護資源にアクセスするための要求を受信する。保護資源は、第1のタイプの認証コンテキストのために生成された認証証明書を必要とする。ユーザ用の認証証明書が第2のタイプの認証コンテキストのために生成されたことを決定することに応答して、セッション管理サーバは、ユーザ用の認証証明書及び第1のタイプの認証コンテキスト用の標識を保持する、第1のメッセージを認証プロキシ・サーバに送信する。その後、セッション管理サーバは、ユーザ用の更新済み認証証明書を保持する、第2のメッセージを受信する。この更新済み認証証明書は、当該更新済み認証証明書が第1のタイプの認証コンテキストのために生成されたことを指示する。

(もっと読む)

認証方法及び装置

【課題】アドホックネットワーク内で使用される証明書を正当なオーナーが使用することを保証できるメカニズムの提供。

【解決手段】公開情報SPは、秘密ではない要素mP及び秘密鍵XPに基づいている。この秘密鍵XPは、証明書の正当なオーナー及びその証明書の発行ノードのみが把握しており、XPを開示しない方法で計算されている。このように、実際の値を開示せずにXPを把握していることを証明することにより、証明書の正当なオーナーのみを特定できる。この方法により、認証機関CAから秘密鍵XPを受信したノードPが、出会ったことがないノードVに対して秘密鍵を開示することなく、CAと秘密鍵XPを共有していることを証明できる。

(もっと読む)

フェデレーション内のプリンシパルの認証

【課題】所定のエンティティに対し、フェデレーション内のプリンシパルを認証するための他のエンティティのカスタム認証方法を実装するのに十分な柔軟性を与えること。

【解決手段】サービス・プロバイダの認証ポリシに従って、アイデンティティ・プロバイダ(IDプロバイダ)によりプリンシパルを認証し、前記IDプロバイダのセッション・データ内に、前記サービス・プロバイダの認証ポリシを満たす認証証明書を記録する。また、フェデレーション内のプリンシパルの認証は、前記IDプロバイダの認証ポリシに従って、前記IDプロバイダにより前記プリンシパルを認証することにより実行される。さらに、フェデレーション内のプリンシパルの認証は、前記IDプロバイダにおいて、前記サービス・プロバイダの認証ポリシを指定する認証要求を、前記サービス・プロバイダから受信することにより実行される。

(もっと読む)

761 - 780 / 970

[ Back to top ]