Fターム[5J104EA01]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | センターで一括管理 (945)

Fターム[5J104EA01]に分類される特許

681 - 700 / 945

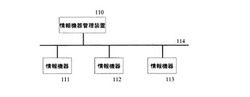

情報機器管理システム、制御方法及びコンピュータで読み取り可能な記憶媒体

【課題】情報機器管理者が情報機器の存在確認を行い、且つ、情報機器管理装置が情報機器の認証を行うことによって、CAを導入しないでも良いようにすることを可能にする。

【解決手段】情報機器管理者が情報機器の存在確認を行い、且つ、情報機器管理装置が情報機器の認証を行うことによって、認証局(CA)を導入しないでも良いようにすることを可能にする。すなわち、情報機器管理装置が公開鍵ペアを生成し、情報機器の認証コードで暗号化して送信し、情報機器は、受信したデータを認証コードで復号して公開鍵ペアを得て登録する。

(もっと読む)

電子文書管理プログラム、電子文書管理システム及び電子文書管理方法

【課題】 電子データの部分開示・非開示を制御しつつ、かつ非開示情報以外の不変と非開示部分における解読情報の原本性が確保されていることを第三者に証明可能とする。

【解決手段】 閲覧者、システム、時間等の条件や状況に応じて電子情報の部分開示・非開示制御を行う手段を提供し、加えて、電子情報の本文とは別に、piat署名情報を生成して分割・保持し、電子情報と部分署名情報(検証情報)の持つ機能・役割を明確に分離することで、電子情報の部分開示・非開示を制御し、かつ非開示情報以外の不変と非開示部分における解読情報の原本性が確保されていることを第三者に証明可能とする。

(もっと読む)

PONシステム

【課題】ONUにおけるIGMPのモニタや、ONU-IDの割り当てを必要としない。

【解決手段】OLT1はマルチキャスト(MC)グループと複数の暗号鍵を一意の鍵面で管理するMCグループ管理テーブル11と、IGMPをスヌープしMCグループ毎にONUの参入状況を管理するONU管理テーブル21と、ONU管理テーブルを用いてMCグループ毎に暗号鍵をMCグループ管理テーブルに登録すると共に暗号鍵を鍵面と共にMCに参入したONUに配布する暗号鍵生成/更新部15と、MCグループ管理テーブルの暗号鍵を用いてMCフレームを暗号化し使用した暗号鍵を識別する鍵面を含むMCフレームをONUに送信する暗号処理部13とを備え、ONU2はMCグループで使用すべき暗号鍵と鍵面を記憶する暗号鍵管理テーブル19と、配布された暗号鍵及び鍵面を用いて暗号鍵管理テーブルへの登録を行うPON制御部18と、受信したMCフレームに含まれる鍵面に対応する暗号鍵でMCフレームを復号する復号処理部20を備える。

(もっと読む)

コンテンツ転送方法、コンテンツ転送システム、サーバー装置、プログラムおよび記録媒体

【課題】サーバー装置に保存しているコンテンツを、セキュリティを確保しながら携帯機器に転送するコンテンツ転送方法を提供する。

【解決手段】携帯機器210がサーバー装置200に対して暗号コンテンツを要求した場合、サーバー装置200は第1の通信部208により暗号コンテンツを携帯機器210に送信し、携帯機器210がサーバー装置200に対してタイトル鍵を要求した場合、サーバー装置200は第1の通信部208よりも通信可能な範囲の狭い第2の通信部207によりタイトル鍵を携帯機器210に送信する。

(もっと読む)

限定受信コンテンツの暗号化及び復号化方法

本発明は、コンテンツがデータパケット(DP)の形態で配信され、第1パディング値(PAD1)及び第1パディング要素(PADK1)に関連付けられた第1鍵(K1)により先行パケットが暗号化され、第2パディング値(PAD2)及び第2パディング要素(PADK2)に関連付けられた第2鍵(K2)により後行パケットが暗号化される、限定受信コンテンツの暗号化及び復号化方法に関する。この方法においては、第1鍵(K1)及び第1パディング値(PAD1)が第1暗号化パラメータセットを形成し、第2鍵(K2)及び第2パディング値(PAD2)が第2暗号化パラメータセットを形成する。この方法は、a) データパケット(DP)からマーカー(Mc)を抽出する工程と、b) マーカーMcと第2パディング値(PAD2)とを含む第1マーキングブロックを生成する工程と、c) 第1マーキングブロックを第2暗号化鍵(K2)で暗号化する工程と、d) 暗号化された第1マーキングブロックから第2暗号化マーキング値(MK2)を抽出する工程と、e) 暗号化された第2マーキング値(MK2)と暗号化された第1パディング要素(PADK1)とを含む混合マーキングブロックを生成する工程と、f) 第1暗号化鍵(K1)を使用して混合マーキングブロックを復号化し、復号化された混合マーキングブロックが得られるようにする工程と、g) 復号化された混合マーキングブロックからあらかじめ決められた部分を抽出する工程と、h) この抽出された部分を基準値(Mc;PDV2)と比較する工程と、i) 比較の結果、同一であった場合、第1暗号化パラメータセットとは異なる新規の暗号化パラメータセットを決め、第2暗号化パラメータセットが新規の第2暗号化パラメータセットに置き換えられる工程b)からh)を繰り返す工程とを含む。 (もっと読む)

情報処理システム

【課題】携帯型記憶装置内の情報の漏洩/改竄や携帯型記憶装置の不正な利用を確実に防止するとともに、第三者の成りすましによる不正なネットワーク接続を確実に防止する。

【解決手段】携帯型記憶装置20を情報処理端末10に接続し、携帯型記憶装置20内の情報を用いた処理を情報処理端末10で実行する際、認証サーバ30において携帯型記憶装置20についての個人認証,装置認証およびソフトウエア認証という三重の認証を行ない、携帯型記憶装置20およびその利用者の正当性が認証されると、情報処理端末10の処理部による処理状態を、内部処理状態から、各種のソフトウエアおよびデータを携帯型記憶装置20上で用いながら処理を行なう外部処理状態に切り換える。

(もっと読む)

画像処理装置、ジョブログ生成方法、およびプログラム

【課題】ジョブ処理の対象となった画像を表す画像データを含むジョブログを生成する画像処理装置において、該ジョブログに対するセキュリティ強化を図る。

【解決手段】ジョブ処理部14がジョブ処理を行い、ジョブログ生成部15がジョブ処理の対象となった画像を表す画像データを含むジョブログを生成する。さらに、ジョブログ暗号化部17は、監査者用公開鍵保持部16から監査者の公開鍵を取得して、その公開鍵を用いてジョブログを暗号化する。ジョブログ送信部18は、監査者の公開鍵で暗号化されたジョブログを監視サーバに送信する。

(もっと読む)

データ管理システム

【課題】ネットワークでのデータの安全を確保する。

【解決手段】(1)原著作者Aは原著作権ラベルLoを提示して原秘密鍵Ksoの配布をデ

ータ管理センタCdに要求。(2)センタCdは、ラベルLoと共に、対応させた原秘密鍵

KsoをAの公開鍵Kbaで暗号化し、暗号化原秘密鍵CksOkbaをAに配布。このときセン

タCdはラベルLoを一方向ハッシュし、ラベル指紋Foを作成しAに配布。(3)Aは暗

号化原秘密鍵CksOkbaをAの専用鍵で復号し、復号された原秘密鍵Ksoで原著作物デー

タMoを暗号化し、暗号化原著作物データとラベルLo及びラベル指紋Foを最初のユーザ

U1に転送。(4)U1は、ラベルLoとラベル指紋Fo及び第1ユーザラベルLu1とCdに

提示して、原及び第1秘密鍵Ks1の配布を求める。(5)CdはLoの正当性をラベル指紋Foで確認し、L1の登録と共に、Kso,Ks1をU1の公開鍵で暗号化しU1へ配布。(6)U1はU1の専用鍵で復号し、このKsoで暗号化データを復号する。

(もっと読む)

電子証明書システム、電子証明書管理サーバ、プログラム、及び、制御方法

【課題】電子証明書の発行申請をすべき申請者と異なる者が代理して発行申請することを

可能とし、さらに、この代理申請者以外の不当な第三者が発行済みの電子証明書に関する

手続きをすることを防止可能にする。

【解決手段】申請者10と異なる代理申請者11の代理発行申請に応じて前記申請者10

に送信される電子証明書と前記代理申請者11とを対応付けて記憶し、前記電子証明書に

関する手続の申請をした手続申請者と、前記電子証明書に対応付けられている代理申請者

11とが一致する場合に、前記電子証明書に関する手続を許可するようにした。

(もっと読む)

コンテンツを再生する再生装置

【課題】不正な再生装置によるコンテンツの再生を排除し、正当な再生装置のみがコンテンツを適正に再生する。

【解決手段】再生装置は、再生装置ごと等に固有の秘密鍵及びIDを保持しており(904)暗号化鍵情報を取得し(902、903)復号して鍵情報を得る(905)。鍵情報が鍵更新情報であるか復号鍵であるかを判定し、鍵更新情報であれば秘密鍵の元としてこれを保持させ、復号鍵であればコンテンツ鍵を取得し(910)デスクランブルして(912)コンテンツを再生する(913)。再生装置は、暗号化鍵情報を取得するごとに製造メーカごとに固有のアルゴリズムと鍵更新情報に基づいて新たな秘密鍵を生成する。さらに初期状態の秘密鍵を保持しており、IDの一部を世代番号として使用し、新たな秘密鍵への更新と共にIDに含まれる世代番号を更新する。

(もっと読む)

セッション鍵システム、セッション鍵提供方法、ならびに、プログラム

【課題】小さいパスワードを共有することで、証明者があるグループの一員であることをその証明者が実際に誰なのかを明かすことなく証明するセッション鍵システム等を提供する。

【解決手段】パスワードpw[1],…,pw[n]を知るサーバ装置151に対して、パスワードpw[i]を知る端末装置131は、生成元g、乱数x、ハッシュ関数Fを用いて、gxを指定する1-out-of-n紛失通信を行い、サーバ装置151は、乱数yおよびpw[1],…,pw[n]を参照して、端末装置でgygF(pw[i])の情報だけが得られるような1-out-of-n紛失通信の応答を端末装置131に返し、サーバ装置151は、(gx)yによりセッション鍵を得て、端末装置131は、応答からgygF(pw[i])を得て、((gygF(pw[i]))/gF(pw[i]))xによりセッション鍵を得る。

(もっと読む)

個人情報保護システム、その署名鍵更新方法および個人情報収集方法、鍵管理装置および鍵生成プログラム、署名鍵生成装置および署名鍵生成プログラム、個人情報管理装置および個人情報収集プログラム、ならびに、コンテンツ復号化装置および個人情報管理プログラム

【課題】個人情報の漏洩被害を最小限にする個人情報保護技術を提供する。

【解決手段】個人情報保護システム1は、内部ネットワークN2で接続された鍵管理サーバ3と個人情報管理サーバ4とを有し、鍵管理サーバ3は、マスタ鍵と検証鍵を生成する鍵生成手段と、マスタ鍵および検証鍵と、署名鍵の鍵更新回数とに基づいて、署名鍵を更新する際に用いる部分鍵を所定のタイミングで生成する部分鍵生成手段と、内部ネットワークN2を通信可能に連結/分離する通信線制御手段とを備え、個人情報管理サーバ4は、鍵管理サーバ3で生成された部分鍵を取得する部分鍵取得手段と、部分鍵に基づいて署名鍵記憶手段に記憶されている署名鍵を更新する署名鍵更新手段とを備え、コンテンツ視聴履歴等の個人情報を収集するためのリクエストに対して署名鍵により署名を付加して受信端末5に送り、収集した情報を蓄積管理する。

(もっと読む)

グループ暗号通信方法、認証方法、計算機及びプログラム

【課題】 サーバと通信することなく、複数の利用者の計算機間で、グループ暗号通信を行えるようにする。

【解決手段】 計算機1-A,1-Bがグループ暗号通信を行っている時、計算機1-Cがグループ加入要求を計算機1-Aに発信すると(S202-3)、計算機1-A〜1-C間で交換鍵が交換される(S210-1,S210-3)。各計算機1-A,1-B,1-Cは、受信した交換鍵に基づいてグループ秘密鍵を生成する(S211-1〜S211-3)。以後、このグループ秘密鍵を使用してグループ暗号通信が行われる。Diffie-Hellman型鍵交換方式に従った場合、計算機1-A,1-Cの交換鍵α,Zは、gamod p,gzmod pとなり、計算機1-A,1-Cが計算するグループ秘密鍵は、Zamod p、αzmod pとなり、同一値gazmod pとなる。即ち、サーバを使用せずに、グループ秘密鍵を用いたグループ暗号通信を行うことが可能になる。

(もっと読む)

デジタルコンテンツ無断複製防止システム

【課題】ダウンロードされたデジタルコンテントが無断複製され配布できることを防止するためのデジタルコンテント無断複製防止システムを提供する。

【解決手段】本発明のデジタルコンテント無断複製防止システムは外部入力の第2登録要請信号に応じて第1認証資格キー及び第1認証資格キー情報を生成出力する権限付与手段10と、前記権限付与手段10に第2登録要請信号を出力し、前記権限付与手段10から入力される第1認証資格キー及び第1認証資格キー情報を保存し、外部から入力される第3登録要請信号に応じて第2認証資格キー及び第2認証資格キー情報を生成し出力するコンテント供給手段30と、前記コンテント供給手段30に第3登録要請信号を出力し、前記コンテント供給手段30から入力される第2認証資格キー及び第2認証資格キー情報を保存する第1コンテント出力手段40とからなることを特徴とする。

(もっと読む)

セキュリティシステム、セキュリティ管理方法、クライアント端末及び認証情報記憶媒体

【課題】一つの認証情報記憶媒体だけで、入退室管理システム及び情報セキュリティシステムを利用することができるようにする。

【解決手段】入退室認証装置160A、160Bでは、カード180のカードID記憶部181又は入退室ID記憶部182に記憶されている情報を用いて入退室の管理を行い、クライアント端末170では、カードID記憶部181又は入退室ID記憶部182に記憶されている情報を用いて暗号化された電子証明書を取得し、暗号鍵記憶部183に記憶されている暗号鍵を用いて復号することで、情報のセキュリティ管理を行う。

(もっと読む)

サーバ、処理装置及びプログラム

【課題】電子ペンを利用して取得した記入情報に基づいて本人認証を行うと共に、その筆跡に連動した電子署名を行うことで、デジタル化された記入情報に対する原本性を担保することができる電子署名付与システムを提供する。

【解決手段】電子署名付与システム100において、利用者は、電子ペン10を使用して帳票3に記入を行う。本人認証サーバ5は、取得した記入情報からサイン項目情報を抽出し、筆跡パターンDB7に基づいて、帳票3に記入されたサインと一致する筆跡パターンを特定する。一致する筆跡パターンを特定できた場合、本人認証サーバ5は、当該サインは利用者本人のものであると認証する。さらに、筆跡パターンを特定できた場合、電子署名サーバ6は、証明書管理DB8を参照することにより、特定した筆跡パターンに対応する電子証明書を特定する。そして、電子署名サーバ6は、特定した電子証明書により任意のデータに電子署名を付与する。

(もっと読む)

コンテンツ流通システムおよびコンテンツ流通方法

【課題】素材の二次加工作品制作者の経済的負担を解消できるようにし、また、二次加工作品制作者の作成したコンテンツ利用に当たり、ユーザの負担を合理的なレベルにまで軽減できると共に、素材提供者および素材の二次加工作品制作者共に販売量を拡大できる仕組みを提供すること。

【解決手段】有料コンテンツ20Cを素材として組み込み、二次加工して一つの作品として構成したコンテンツ20Bを販売するにあたり、前記素材と前記二次加工作品それぞれは暗号化すると共に、これら素材と前記二次加工作品それぞれに、その素材および二次加工作品の提供者とネットワーク上で接続して利用契約を交わすための契約用情報を付加し、暗号化に用いられた暗号キーはサーバに登録して、利用契約が成立した場合にその契約成立した利用者に配信することを特徴とする。

(もっと読む)

電子メール装置

【課題】複数ユーザーが共有する電子メール装置の管理者に負担をかけることなく公開鍵データベースに必要な公開鍵を自動登録できるようにすること。

【解決手段】本発明の電子メール装置10は、受信した電子メールに添付された公開鍵の有効性を検証する公開鍵検証手段、電子メールに添付された公開鍵に対応するメールアドレスのドメインがドメイン登録手段に登録されているか否かを判定するアドレス判定手段、公開鍵検証手段により公開鍵が有効であると判定され、かつドメイン判定手段により公開鍵に対応するメールアドレスのドメインがドメイン登録手段に存在すると判定された場合に、公開鍵をそのメールアドレスに対応付けてアドレス公開鍵記憶手段に登録する公開鍵登録手段をCPU11により実行されるプログラムで実現したものである。

(もっと読む)

DRMライセンス提供方法及びシステム

【課題】本発明は、DRMライセンス提供方法及びシステムを提供する。

【解決手段】コンテンツについてのライセンスを要請するシンクシステムと、前記要請に応じて前記ライセンスと連関されたバインディング情報を含む第1の権利トークンを生成して提供するソースシステム及び前記第1の権利トークンに基づいて前記シンクシステムで利用可能な第2の権利トークンを生成して前記シンクシステムに伝送する権利仲裁者を含み、前記シンクシステムは前記第2の権利トークンに基づいて前記コンテンツについてのライセンスを提供し、前記第1権利トークンは、前記ライセンスに関する使用主体を示すプリンシパルのバインディング情報及び前記ライセンスに関する使用客体を示すプリンシパルのバインディング情報を含む。

(もっと読む)

ネットワークシステム

【課題】認証サーバ間を連携させることによって、該クライアントの認証データを保持しない移動先認証サーバにおいても、クライアントの認証が可能なネットワークシステムを提供する。

【解決手段】一つ以上の認証サーバを持つ認証ドメインがネットワークを介して複数接続された広域ネットワークシステムであって、前記認証サーバは、各認証サーバ間で構築された信頼関係を保持し、自サーバに認証用データを持つクライアントに有効期限付きの認証チケットを発行し、信頼関係が構築されている他の認証サーバによって発行された認証チケットの有効性を検証し、前記認証チケットの有効性が確認されると、認証成功とすることを特徴とする。

(もっと読む)

681 - 700 / 945

[ Back to top ]