Fターム[5J104EA01]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | センターで一括管理 (945)

Fターム[5J104EA01]に分類される特許

761 - 780 / 945

電子メールシステム,電子メール送受信プログラムおよび電子メールシステム用プログラム

【課題】電子メールに添付されて送受信される電子ファイルにより機密情報や個人情報が外部に漏洩するのを、利用者や管理者に手間や負荷を一切掛けることなく容易かつ確実に防止する。

【解決手段】電子メールに添付されるべき電子ファイルを指定する指定手段111と、指定電子ファイルについての暗号鍵をファイルアクセス管理サーバから受信する暗号鍵受信手段121と、受信された暗号鍵を用いて指定電子ファイルを暗号化する暗号化手段155と、暗号化電子ファイルを電子メールに添付する添付手段156とをクライアント端末10にそなえる。

(もっと読む)

RSAを用いるブロードキャスト暗号

【課題】事前ブロードキャスト伝送用帯域「t」と鍵格納コスト「k」と鍵導出コスト「c」との間の構成可能かつ実用的なトレードオフを持つ安全かつ効率的なブロードキャスト暗号方式を実施するための方法、コンポーネント及びシステムを提供する。

【解決手段】かかる方式は、サブツリーの差分及び鍵分解を使用して二次鍵を生成し、二次鍵を使用してブロードキャストを暗号化し、暗号文を生成し、RSA暗号化方式を使用して一次鍵と二次鍵との間の可導性を実現する。ブロードキャストを復号するために、特権ユーザは、自身の一次鍵の1つを使用して、ブロードキャストを復号するために使用される二次鍵を導出する。鍵導出コスト「c」と鍵格納コスト「k」との積は、「n」がユーザの数であり、「1≦b≦logn、a=2b」であり、無効にされたユーザの数が「r<n/3」であるとき、「(2a−loga−2)logan」以下である。

(もっと読む)

PKIの環境設定方法、クライアントサーバシステムおよびコンピュータプログラム

【課題】 PKIを利用するクライアントサーバシステムにおいて、クライアントが接続するサーバに応じて、クライアントが、PKIの環境を自動で設定できるクライアントサーバシステムを提供する。

【解決手段】 クライアントサーバシステムのサーバ10は、クライアントサーバシステムのクライアント20からアクセスがあると、クライアント20に、PKIの環境を設置するために必要な情報が記述された設定ファイル14が埋め込まれた電子封筒13を送信する。クライアント20は、電子封筒13を受信すると、電子封筒13を開封し、設定ファイル14を取り出した後、設定ファイル14の内容に従いPKIの環境設定を行うことで、クライアント20が接続するサーバ10に応じて、PKIの環境を自動で設定する。

(もっと読む)

ウェブページ真偽確認装置及びウェブページ真偽確認方法並びにそのプログラム

【課題】 従来に比べて端末のユーザの利便性を向上させると共に、効率よくウェブページの真偽を行うことのできる、ウェブページ真偽確認装置を提供する。

【解決手段】 正規ウェブサーバ3が管理サーバ1の生成した電子透かし情報を埋め込んだウェブページを配信し、当該ウェブページの配信を受けた端末5は、入力欄に文字列が入力された場合には、少なくとも電子透かし情報の識別情報とウェブページのURLとを用いて真偽判定サーバ2へウェブページの真偽判定の依頼を行う。そして、端末5はその依頼の結果、真偽判定サーバ2から送信された真偽判定結果に基づいて、文字列の通信ネットワーク上への送信の継続または中止を判断する処理を行う。

(もっと読む)

復号鍵配信方法及び認証装置

【課題】 AT101がAN103から放送チャネルで送信される暗号化データを復号するための復号鍵を、受信が意図されている移動機のみに効率的に配信する。

【解決手段】

AN−AAA105は、端末識別子を含む端末認証のためのメッセージをATから受信し、端末認証を行う。AN−AAA105は、受信された端末識別子に基づき、端末識別子に対応して、端末が受信可能なコンテンツのコンテンツ種別が予め記憶されたコンテンツ登録テーブルを参照し、対応するコンテンツ種別を取得する。AN−AAA105は、取得されたコンテンツ種別に基づき、コンテンツ種別に対応して、復号鍵と該復号鍵の有効時間とが予め記憶された復号鍵データベースを参照し、対応する復号鍵と有効時間とを取得する。AN−AAA105は、認証結果と、取得された復号鍵及び有効時間とを、PCF104又はATへ送信する。

(もっと読む)

アクセス制御装置、資源操作装置、アクセス制御プログラム及び資源操作プログラム

【課題】 オフライン環境においても各コンピュータにおいて整合性のあるアクセス制御を実現することができるアクセス制御装置の提供を目的とする。

【解決手段】 各資源を分類する資源分類情報と、各主体を分類する主体分類情報と、資源の分類と主体の分類との組み合わせに応じて操作の種別ごとに操作の許否判定に関する規則が定義された定義情報とに基づいて資源に対するアクセス制御を行うアクセス制御装置であって、資源を操作する他の情報処理装置より送信される主体識別情報と資源識別情報とに基づいて、主体による資源に対する操作の種別ごとの許否判定を実行する許否判定実行手段と、主体識別情報と資源識別情報と操作の種別ごとの許否判定の結果とを含むライセンスデータを生成するライセンスデータ生成手段と、ライセンスデータを他の情報処理装置に返信するライセンスデータ返信手段とを有することにより上記課題を解決する。

(もっと読む)

ブロードキャストコンテンツの利用法を監視する手順

改ざん防止モジュール、特にスマートカードに結合された通信機器によるサービスの利用法を監視する方法。前記サービスは、ネットワークを介して前記通信機器と通信することのできるリソースから送られる。サービスは、複数の暗号化されたデータフローを含み、その利用は、それぞれの第1の鍵EKによるデータフローの連続する暗号化解除ステップを含み、前記第1の鍵EKは、データフローにおいて暗号化されており、前記改ざん防止モジュールに格納されたまたは前記改ざん防止モジュール内で導出される第2の鍵KEKにより、改ざん防止モジュールにおいて暗号化解除される。本発明は、前記方法が、a.メモリ位置が、同じサービスに添付される前記第1の鍵EKの暗号化解除ステップの発生回数を格納する計数ステップと、b.暗号化解除されているデータフローの量を証明するのに、カウンタが使用される使用ステップとを含むことを特徴とする。  (もっと読む)

(もっと読む)

属性証明書検証方法及び装置

【課題】公開鍵基盤技術の安全性を保ちつつ,公開鍵証明書のサブジェクトに記載されている個体を特定することの可能なプライバシー情報を検証者側に知らせないようにしてネットワーク上での資格認証を実現すること。

【解決手段】信頼できる第三者機関が運営する属性証明書検証装置のみがユーザの公開鍵証明書にアクセスできるような環境を用意し,検証者(本実施形態の例ではサービス提供装置150)は,資格を提示したユーザ(本実施形態の例では利用者装置140)から受信した属性証明書情報と署名データ情報とを属性証明書検証装置(本実施形態の例では符号130)に送信し,属性証明書検証装置に前記属性証明書の提示者の正当性の判断を依頼することで,検証者(例,サービス提供装置150)にユーザ(例,利用者装置140)の公開鍵証明書(特に,公開鍵証明書に含まれるプライバシー情報)を渡さない属性証明書検証方法である。

(もっと読む)

情報処理装置および方法

【課題】コンテンツの不正な利用を防止する。

【解決手段】コンテンツサーバ3から提供されたコンテンツのEKBには、ルートキーKrootが含まれており、クライアントに対して提供されているDNKにより、ルートキーKrootが取得される。また、取得されたルートキーKrootにより、データE(Kroot,Kekb)が復号され、EKBキーKekbが取得される。一方、ライセンスサーバ4から提供された利用権には、データE(Kpub,Ksub)が含まれており、クライアントに対して提供されている個別鍵Kpriにより復号され、サブキーKsubが取得される。EKBキーKekbとサブキーKsubによりコンテンツキーKcが生成され、生成されたコンテンツキーKcによりコンテンツが復号される。本発明は、インターネットなどのネットワークを介して提供されるコンテンツを利用するパーソナルコンピュータなどに適用できる。

(もっと読む)

鍵取得機器、鍵提供機器、鍵交換システム及び鍵交換方法

【課題】盗聴や改ざんが可能な通信路を利用して通信を行うデバイス同士が、セッション鍵を安全に共有して、暗号化されたセッションを構築するための鍵交換プロトコルにおいて、ユーザによる認識を必要としない鍵取得機器を提供する。

【解決手段】鍵取得機器100は、鍵提供機器と暗号通信を行う通信部101と、暗号通信に関わるセッション鍵を保存する鍵保存部103と、鍵提供機器から発信された、セッション鍵の照合データを受信する認識用データ受信部105と、セッション鍵の照合データに基づいて、鍵保存部103に保存されたセッション鍵と鍵提供機器に保存されたセッション鍵とが一致するか否かの検証を行うデータ照合部107と備える。

(もっと読む)

通信システム、通信方法、通信プログラム、認証サーバ

【課題】 ネットワークに接続された通信機器を不正に接続解除し持ち出され、機器の盗難や、それに伴う通信機器内に格納されたデータの漏洩を防ぐこと。

【解決手段】ネットワーク99に認証サーバ120を置き、認証された通信機器110に対して一定時間ごとに接続確認のデータを送信する。接続確認のデータを受信した通信機器120はデータに対する応答を行う。通信機器110からの応答が無い場合は、不正に接続解除されたとみなし、認証サーバ120は保守者などに対してアラームを発することで、通信機器110の不正な持ち出しを早期に発見する。また、通信機器110側は、認証サーバ120からの接続確認を受信している場合のみ動作させるようにし、盗難にあった場合には正常に動作しないようにすることで、格納されたデータの漏洩を防ぐ。

(もっと読む)

時刻認証システム、装置及びプログラム

【課題】 時刻認証毎に双方向通信を用いる必要が無く、タイムスタンプの検証時に検証センタを介する必要が無く、携帯端末上で時刻認証を実現させる。

【解決手段】電子ファイルfの時刻認証時に、携帯端末10の内部時計11に基づき仮タイムスタンプSkts(h(f),id,t)と承認署名Sksg(h(f))を生成する。仮タイムスタンプ生成用の秘密鍵ktsは携帯端末の耐タンパー保護領域25により不正アクセスから守られる。承認署名生成用の秘密鍵ksgは、内部時計の検証後に認証局装置30により発行され、内部時計の自発誤差とタイムスタンプ時刻情報の保証精度に応じた有効期間中、異なる電子ファイルにも使用できる。従って時刻認証毎の双方向通信が不要である。仮タイムスタンプと承認署名はデジタル署名方式の秘密鍵に対応する公開鍵で検証できる。従って検証センタが不要である。携帯端末は仮タイムスタンプと承認署名を生成し時刻認証を実現する。

(もっと読む)

認証サーバ、認証方法、及び認証プログラム

【課題】 新たに定義された認証ポリシーを使用してIEEE802.1X認証を行う。

【解決手段】 コンピュータ端末(50)がNAS(30)を介してネットワークへ接続する際のネットワークへの接続可否を認証する認証サーバ(10)であって、ネットワークへの接続可否をIEEE802.1X認証する認証処理部(12)と、IEEE802.1X認証が肯定された場合に、予め定義された認証ポリシーに基づいて接続可否を認証するポリシー認証処理部(13)と、を備える。

(もっと読む)

IDベース暗号通信方法および装置

【課題】複数のIDベース暗号通信方法が混在することを前提に、ユーザがこれ等のIDベース暗号通信方法を使い分けることが可能なIDベース暗号通信技術を提供する。

【解決手段】送信者の装置200は、メッセージMの暗号通信に用いる暗号通信方法の暗号識別情報を、当該暗号通信方法による暗復号処理に用いるハッシュ関数への入力の一部として当該ハッシュ関数に入力してメッセージ文Mの暗号文を作成し、暗号識別情報と共に受信者の装置200に送信する。受信者の装置200は、該暗号文および自身のプライベート鍵を用いて、前記ハッシュ関数への入力の一部として当該ハッシュ関数に入力された暗号識別情報を計算する。そして、計算した暗号識別情報が暗号文と共に受信した暗号識別情報と一致するか否かを判断し、一致する場合に、暗号文をプライベート鍵を用いて復号化することで得られたメッセージ文を出力し、一致しない場合に、メッセージ文の出力を拒否する。

(もっと読む)

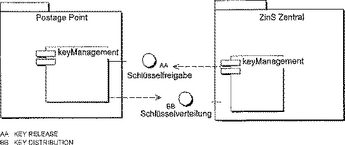

デジタル料金納付注記の正当性証明の方法およびその実行のための装置

本発明は、料金納付キーを用いて生成され郵便物に添付される郵便証印の信頼性の証明のための方法に関し、郵便証印に含まれる暗号情報を解読して郵便証印の信頼性の証明に用いる。

本発明による方法は、データキー(KD)が生成され中央支払保証システムから局所支払保証システムへと伝達されることを特徴とする。  (もっと読む)

(もっと読む)

公開鍵証明書発行装置、クライアント、公開鍵証明書発行システム、公開鍵証明書発行プログラムおよび公開鍵証明書発行方法

【課題】 公開鍵証明書発行に関する管理経費の削減を図るとともに操作の簡易化を図る。

【解決手段】 積算発行数記憶部113は、公開鍵証明書生成部111により発行された公開鍵証明書K23aの積算発行数を記憶していて、この積算発行数は、発行数管理部112によって、公開鍵証明書K23a〜K23dの発行数に応じて更新されている。また、発行数上限値記憶部102は、公開鍵証明書K23a〜K23dの発行数上限値を記憶している。発行数判定部103は、積算発行数が発行数上限値に達しているか否かを判定し、公開鍵証明書生成部111は、積算発行数が発行数上限値に達していない場合、クライアント20aからの公開鍵証明書K23aの発行要求に応動して公開鍵証明書K23aを生成しクライアント20aへ発行するが、積算発行数が発行数上限値に達している場合、公開鍵証明書K23aを発行しない。

(もっと読む)

仮想閉域網システム、共通鍵同期配信サーバ装置及びそれらに用いる共通鍵配信方法並びにそのプログラム

【課題】 容易に動的なN対Nの仮想閉域網を接続数・時間に応じた料金で利用可能な仮想閉域網システムを提供する。

【解決手段】 共通鍵同期配信サーバ1は利用者端末10a〜10dからの仮想閉域網構築リクエストを受けると、その仮想閉域網を構築するために利用者端末10a〜10d各々で管理すべき共通鍵が記載された共通鍵テーブルをネットワーク100を介して利用者端末10a〜10d各々に配信している。その際、共通鍵同期配信サーバ1は予め利用者端末10a〜10d各々に配布してある利用者端末〜共通鍵同期配信サーバ間の共通鍵を用いて共通鍵テーブルを暗号化して利用者端末10a〜10d各々に配信している。

(もっと読む)

コンテンツ管理方法及び装置

【課題】 コンテンツ管理方法及び装置を提供する。

【解決手段】 放送事業者から受信された放送信号を復元するステップと、復元された放送信号に含まれたコンテンツを識別できるコンテンツ識別子及び所定の認証情報を放送事業者に伝送するステップと、放送事業者からコンテンツ識別子に対応するコンテンツキーを備えるコンテンツ管理情報を受信するステップと、コンテンツキーを使用してコンテンツを暗号化するステップと、暗号化されたコンテンツをコンテンツ保存装置に保存するステップと、を含むコンテンツ管理方法。

(もっと読む)

電子メールサーバ装置

【課題】 デジタル証明書の有効性の管理を簡易に行え、利便性に富み、セキュリティ上の信頼性が高い電子メールサーバ装置を提供する。

【解決手段】 アカウント毎に証明書を記憶する証明書記憶部18と、電子メールを受信するSMTP受信部14と、SMTP受信部14が受信した電子メールに、送信元のアカウントの証明書を用いてデジタル署名する署名部16と、デジタル署名された電子メールを転送するSMTP送信部24と、証明書記憶部18に記憶された証明書が有効か無効かを判断する有効判定部32と、有効判定部32が、証明書を無効と判断した場合、当該アカウントに証明書の更新を要求する更新要求メールを送信する更新要求メール生成部34と、を備える。

(もっと読む)

情報処理装置および方法、記録媒体、並びにプログラム

【課題】異なるカテゴリに属するコンテンツを1つのデバイスで利用することができるようにする。

【解決手段】ツリー構造のノードの中のカテゴリノードに、Tシステムと、所定のデバイス(例えば、メモリスティック)が対応される。Tシステムの下位のノードに対応するコンテンツに対応するデバイスノードキー(DNK1)と、メモリスティックの下位のノードに対応するコンテンツに対応するデバイスノードキー(DNK2)を、同一のデバイスで同時に扱うことができるようにする。

(もっと読む)

761 - 780 / 945

[ Back to top ]