Fターム[5J104EA04]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 暗号鍵の管理 (4,483)

Fターム[5J104EA04]の下位に属するFターム

Fターム[5J104EA04]に分類される特許

3,741 - 3,760 / 3,960

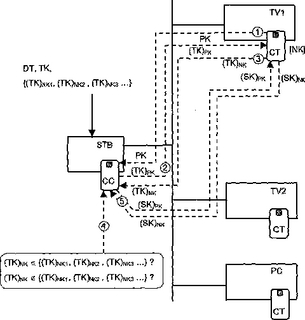

デジタルホームネットワーク用鍵の有効性の確認方法

発明の目的は、ネットワーク鍵(NK)の適合性の検証方法を提供することである。この方法は、条件付きアクセスソースからのデータをホームネットワークに転送する際に適用される。これは確認センターから一般的にリスト{(TK)NK1,(TK)NK2,(TK)NK3 ...}の形態で提供される関連する制御データを介して、ネットワーク鍵(NK)の真正性を確認するものである。リスト{(TK)NK1,(TK)NK2,(TK)NK3 ...}により暗号文(TK)NKの有無の確認が行われる。暗号文(TK)NKは、ネットワークに接続された機器(TV1,TV2,PC)のセキュリティーモジュール(CT)のネットワーク鍵(NK)によって暗号化された、確認センターから提供された試験鍵(TK)から構成される。  (もっと読む)

(もっと読む)

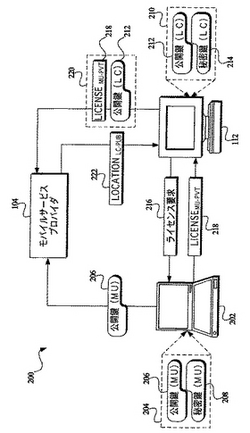

権利管理を使用してロケーションプライバシを実施するシステムおよび方法

【課題】 モバイルデバイスのロケーション情報をロケーション消費者にセキュアに配布するシステムおよび方法を提供すること。

【解決手段】 動作において、モバイルデバイスユーザはロケーション消費者にライセンスを発行する。ライセンスは、ロケーション消費者をおよびモバイルデバイスユーザがライセンスに課す条件を識別し、ライセンスを無効とせずには変更することができなくなるように暗号化され、ロケーション消費者によるロケーション要求で送出される。ロケーション情報サーバは、要求を受信し、ライセンスがロケーション消費者に発行されたことを検証し、およびロケーション要求がライセンスの条件に従うことを検証し、ならびに、モバイルデバイスのロケーション情報を取得し、ロケーション応答を生成し、ロケーション応答の一部を暗号化し、およびロケーション応答をロケーション消費者に返す。

(もっと読む)

ファイル暗号解読方法及びファイル暗号解読鍵保存方法、これらのシステム及び装置並びにプログラム

【課題】 ユーザが暗号解読鍵を入力する必要を無くし、また、暗号解読鍵の秘匿性を高める。

【解決手段】 ファイルが暗号化される度に、メモリリーダライタは新たに暗号化鍵と暗号解読鍵を生成し、コンピュータに送る。コンピュータは受信した暗号化鍵によりファイル用暗号解読鍵を暗号化し、メモリリーダライタに送る。メモリリーダライタは受信したファイル用暗号解読鍵を暗号解読して、メモリカードに書き込む。ファイルの暗号解読が必要になる度に、コンピュータは新たに暗号化鍵と暗号解読鍵を生成し、メモリリーダライタに送る。メモリリーダライタはファイル用暗号解読鍵をメモリカードからを読み出し暗号化鍵により暗号化し、コンピュータに送る。コンピュータは、受信したファイル用暗号解読鍵を暗号解読し、これによりファイルの暗号解読をする。

(もっと読む)

量子暗号を用い、スイッチ局を備えた通信システム

量子暗号を用いた通信システムであり、量子チャンネル(3)に接続された加入者局(1.i, 2.i) および、量子キーを発生するために、量子チャンネルに接続された量子暗号装置(10, 11) を備え、それぞれ一時的な量子キーを発生するために量子チャンネル(3)を通じて加入者局(1.i, 2.i)が接続される、いくつかの相互接続されたスイッチ局(1, 2)を備える。  (もっと読む)

(もっと読む)

審査装置、通信システム、審査方法、プログラム及び記録媒体

【課題】 安全性の比較的低い公開鍵証明書を利用して通信装置を識別する必要がある場合においても、なりすましを効果的に防止できるようにする。

【解決手段】 管理装置30が、通常の通信時に公開鍵暗号を用いたSSLによる通信を行う管理対象機器40から、管理対象機器40の私有鍵、公開鍵証明書あるいはルート鍵証明書の少なくとも1つと、管理対象機器40の機番とを受信する(S24)。そして、受信した機番と対応する公開鍵、公開鍵証明書又はルート鍵証明書を、その機番をもとに管理対象機器40とは異なる場所から取得し、その取得した公開鍵等を用いて、管理対象機器40から受信した私有鍵等が適切なものであるか否かにより管理対象機器40を審査するようにする(S25)。

(もっと読む)

第二のDVRセットトップボックスを利用しての、DVRセットトップボックスからの暗号化されたハードドライブコンテンツの回収と移動

第二のセットトップボックスを利用して、第一のセットトップボックスから、暗号化されたコンテンツを回収し移動するためのシステムと方法が開示される。コンテンツが第一のセットトップボックスの記憶デバイスに記録されるときには、コンテンツはコンテンツ・インスタンス鍵で暗号化される。このコンテンツ・インスタンス鍵は第一のセットトップボックスの公開鍵で暗号化され、コンテンツ・インスタンス鍵の複製は第二のセットトップボックスの公開鍵で暗号化される。記憶デバイス上の暗号化されたコンテンツは、コンテンツ・インスタンス鍵の複製を暗号化した第二のセットトップボックスの公開鍵に対応する秘密鍵で、複製コンテンツ・インスタンス鍵を復号化することによって、回収され得る。  (もっと読む)

(もっと読む)

グループ管理装置及び情報処理装置及び情報通信システム

【課題】セキュアな情報共有グループを形成する場合、グループへの参加、暗号鍵の配布や管理を自動で行うことを可能にし、ユーザの利便性を向上させる。

【解決手段】複数の情報機器111,121,131が無線通信により接続されたグループを管理するグループ管理システム101において、位置検出システム105により各情報機器の位置を検出する。位置検出システム105の検出結果に基づいてその情報機器が所定の範囲に存在するか否かを判定し、所定の範囲に存在すると判定された場合には該情報機器との間でユーザ認証を行う。認証成功した場合は、その情報機器に対して当該グループにおける通信のための秘密鍵107を通知し、情報機器をグループに加入させる。

(もっと読む)

ネットワーク中継装置、ネットワークシステム及び暗号化通信方法

【課題】IPsec等に基づく暗号トンネルを介して暗号化通信が可能なネットワーク中継装置、ネットワークシステム及び暗号化通信方法において、暗号トンネル構築の完了前におけるパケットロス発生を抑制すること。

【解決手段】、ユーザ装置10からISAKMPパケットD1を受信したタイミングT1で、ユーザ装置10から送信される暗号化データに対する暗号解除用のPhase−II SA(受信用SA)のみの設定を行い、ユーザ装置10に送信するデータを暗号化する暗号化用のPhase−II SA(送信用SA)の設定を、ユーザ装置10からの認証を表すISAKMPパケットD3を受信したタイミングT2で行う。

(もっと読む)

コンテンツ利用情報送信方法およびその方法を利用可能なコンテンツ利用情報提供装置およびコンテンツ利用情報享受装置

【課題】記録装置とホスト装置との間で秘匿すべきデータを暗号化して入出力するときの処理効率を向上させる。

【解決手段】ライセンスデータの送信元が、ライセンスデータの送信先の証明書C[KPdx](以下、xはライセンスデータの送信先、yはライセンスデータの送信元)を検証後、チャレンジ情報Ep(KPdx,Kcy)がライセンスデータの送信元からライセンスデータの送信先へ送付され、この返信として、セッション情報Es(Kcy、Ksx//KPpy)がライセンスデータの送信先からライセンスデータの送信元へ送付される。この返信された2つの鍵KsxおよびKPpxを用い、暗号化ライセンスデータEs(Ksx,Ep(KPpx,LIC))が提供される。公開鍵暗号方式としてEC−DHを用いた本方式では、2回目以降のライセンスデータの提供において、チャレンジ情報の送信およびEC−DHにおけるシェアード鍵の更新を行わない。

(もっと読む)

不揮発性メモリモジュールを有する回路構成および不揮発性メモリモジュールにおけるデータの暗号化/暗号解読の方法

−暗号化または暗号解読の利用により権限のないアクセスに対して保護されるべきデータを格納するための少なくとも1つの不揮発性メモリモジュール(10)を有し、−−メモリモジュール(10)をアドレス指定するための、および、−−メモリモジュール(10)にデータを書き込むための、または、−−メモリモジュール(10)からデータを読み出すための、−メモリモジュール(10)に割り当てられた、少なくとも1つのメモリモジュールインタフェイス論理回路(12)を有し、−少なくとも1つのR[ead]O[nly]M[emory]コードを格納し、および/または、供給するための少なくとも1つのコードR[ead]O[nly]M[emory]モジュール(20)を有し、−−コードROMモジュール(20)をアドレス指定するための、および、−−コードROMモジュール(20)からROMコードを読み出すための、−コードROMモジュール(20)に割り当てられた、少なくとも1つのコードROMモジュールインタフェイス論理回路(22)を有する、電子データ処理のための回路構成(100)と、一方、キーコードは、異なったROMコードの異なったコントローラの種類に変えられることができ、他方、キーコードの長さは制限されない、そのような方法に基づいた暗号化/暗号解読の方法と、をさらに発展させるために、メモリモジュール(10)に割り当てられたデータが、コードROMモジュール(20)により提供されるROMコードの利用により、暗号化または暗号解読されることが提案されている。  (もっと読む)

(もっと読む)

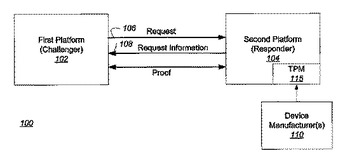

オンラインサービスを用いてデバイスに直接証明秘密鍵を転送する方法

現場で稼動中のクライアントコンピュータシステムに導入されるデバイスに直接証明秘密鍵を転送することが、デバイス内に大きな不揮発性記憶装置を必要とすることなく、安全に達成することができる。製造時に、固有の擬似ランダム値が生成され、デバイスに格納される。その擬似ランダム値を用いて、そのデバイスに関連付けられる直接証明秘密鍵及び秘密鍵ダイジェストを保持しているデータ構造を暗号化するための対称鍵が生成される。結果として生成される暗号化されたデータ構造は、クライアントコンピュータシステムによってアクセス可能な被保護オンラインサーバ上に格納される。デバイスがクライアントコンピュータシステムで初期化されるとき、システムは、局在する暗号化されたデータ構造がシステム内に存在するか否かを検査する。存在しない場合には、システムは、安全なプロトコルを用いて、被保護オンラインサーバから、関連する暗号化されたデータ構造を入手する。そのデバイスは、その格納された擬似ランダム値から生成し直される対称鍵を用いて、暗号化されたデータ構造を暗号解読し、直接証明秘密鍵を入手する。秘密鍵が有効である場合には、その鍵は、クライアントコンピュータシステム内のデバイスによって、後続の認証処理のために用いられることができる。

(もっと読む)

(もっと読む)

光検出方法、光検出装置および量子暗号通信システム

【課題】 なりすまし盗聴によるビット不一致率を向上した光検出方法、光検出装置および量子暗号通信システムを提供すること。

【解決手段】 光伝送路304にて受信機30に入力された光パルス列を光分岐手段31にて分岐し、分岐された光パルス列の一方を、分岐された光パルス列の他方に対して2パルス分遅延させる。遅延が施された一方の光パルス列と、他方の光パルス列とを光合波器32にて合波する。光合波器32からの2つの出力は、それぞれ光分岐手段33、35に入力され、それぞれで2経路に分岐され、分岐された一方の光パルス列を、他方の光パルス列に対して1パルス分遅延させる。次いで、1パルス分の遅延が施された光パルス列と、遅延されない光パルス列とを光合波器36、38で合波し、その出力を光子検出器37〜40にて検出する。

(もっと読む)

DVRセットトップボックスからの暗号化されたハード・ドライブ・コンテンツの回収および移動

故障したセットトップボックスから暗号化されたコンテンツを回収および移動するシステムと方法が開示される。コンテンツがセットトップボックスの記憶デバイスに記録されるときには、コンテンツは、コンテンツ・インスタンス鍵で暗号化される。このコンテンツ・インスタンス鍵はセットトップボックスの公開鍵で暗号化され、コンテンツ・インスタンス鍵の複製はセットトップの公開鍵以外の別の公開鍵によって暗号化される。セットトップが故障するという事態においては、記憶デバイス上の暗号化されたコンテンツは、複製コンテンツ・インスタンス鍵を、コンテンツ・インスタンス鍵の複製を暗号化した公開鍵に対応する秘密鍵で復号化することによって、記憶デバイスから回収され得る。  (もっと読む)

(もっと読む)

通信装置

【課題】 確実に暗号通信により情報を送ることができる通信装置を提供する。

【解決手段】 記憶部13に記憶されている宛先情報14には、それぞれの宛先について暗号通信が可能か否かが登録されている。指示部16から暗号通信が指示されると、制御部12は宛先情報14の中から暗号通信が可能な宛先を抽出して、提示部15にリストを提示する。ユーザは、提示された暗号通信が可能な宛先のリストの中から宛先を選択指示する。制御部12は、指示部16で選択指示された宛先に対応する暗号鍵により電子メールを暗号化し、通信部11から送信する。暗号通信が可能な宛先しか選択できないため、暗号通信を行うことができない宛先に、誤って暗号化した電子メールを送ることがなく、確実に暗号通信可能な宛先に対して暗号化した電子メールを送ることができる。

(もっと読む)

デバイスペアリング

本発明は他のデバイスとペアにされるデバイスで使用するセキュリティモジュールに関する。該セキュリティモジュールは、プロセッサとメモリとを有し、前記メモリは前記第1のデコーダがマスターであるかスレーブであるかを示すデバイス状態を記憶する。該セキュリティモジュールはこのようにデバイス状態を提供することができ、そのデバイス状態は可変なので、より柔軟に使用することができる。 (もっと読む)

量子暗号記録方法および量子暗号記録のための装置

【課題】従来の数学的暗号等の方法では、記録された情報の安全性を十分保つことができなかった。

【解決手段】記録すべき情報と、読取鍵と呼ばれるそれを知るものは各bitの記録に用いられる基底を特定できるが知らないものには基底の特定ができなくなる情報と、読取鍵から各bitの基底を決定するためのアルゴリズムを準備するステップと、各基底に対応した読取手順を実行すると記録すべき情報に対応した測定値が得られる状態となるが、異なる基底に対応したユニタリー変換を実行しても記録すべき情報に対応した測定値が得られる状態とはならないように選択した量子状態の組から、各bitに生成すべき状態を選択するステップと、その量子状態を記録媒体に生成するステップと、その状態を保持するステップと、読取鍵にしたがって各bitの基底を決定し、その基底に対応した読取手順を実行するステップからなる情報の記録・再生方法を用いることで上記課題を解決する。

(もっと読む)

パケット・データ通信における暗号化されたデータ・フローのベアラ制御

【課題】パケット・データ通信における暗号化されたデータ・フローのベアラ制御。

【解決手段】通信セッションにおいて、そこでは暗号化されたデータ・パケットを有するデータ・フローは、データ・トラフィック制御のためにモニタリング中間手段を通過する。暗号化されたデータ・パケットは、SPI(Secured Parameter Index:機密保護されたパラメータ・インデックス)を含み、SPIは、データ逆暗号化のためにSA(Security Association:機密保護アソシエーション)を識別するために使用される。通信セッションのための初期のシグナリング・プロセスの間に、通信セッションを得ようとしている複数のノードは、シグナリング・メッセージ内にSPIを含み、そしてモニタリング中間手段を経由してシグナリング・メッセージを送り、モニタリング中間手段は、順番にシグナリング・メッセージのSPIとデータ・パケットから抽出された対応するSPIとを符合させる。データ・トラフィック制御を実施する際に、もし、SPIの比較の符合が見出されれば、モニタリング中間手段は、データ・フローが通過することを認める。それ以外は、データ・フローは、拒絶される。

(もっと読む)

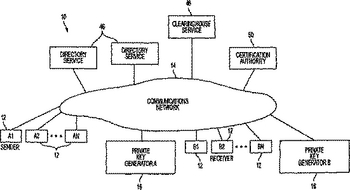

識別ベースの暗号化システム

識別ベースの暗号化を用いて安全な通信をサポートするシステムが提供される。送信者から受信者へのメッセージは、受信者に対応付けられた秘密鍵生成器で生成した受信者の識別および公開パラメータを用いて暗号化され得る。受信者に対応付けられた秘密鍵生成器は、受信者の秘密鍵を生成する。暗号化されたメッセージは、受信者の秘密鍵を用いて、受信者により復号化され得る。システムは、それぞれ個別のセットの公開パラメータを有する複数の秘密鍵生成器を有し得る。ディレクトリサービスは、ある秘密鍵生成器に対応付けられた送信者に適切な公開パラメータを提供するように、異なる秘密鍵生成器に対応付けられた受信者へのメッセージを暗号化する際に用いられ得る。認証機関は、ディレクトリサービスのディレクトリエントリに署名するために用いられ得る。クリアリングハウスは、ディレクトリエントリの複製を回避するために用いられ得る。  (もっと読む)

(もっと読む)

量子鍵配送方法および通信装置

【課題】高度に安全性の保証された共通鍵を効率良く生成可能な量子鍵配送方法を得ること。

【解決手段】本発明にかかる量子鍵配送方法は、送信データと受信データのエラー確率を推定するエラー確率推定ステップと、誤り訂正情報に基づいて受信データの誤りを訂正する誤り訂正ステップと、送信データと誤り訂正後の受信データが一致しているかどうかを判定する一致判定ステップと、量子通信路を通して盗聴者にもれた情報量を推定する情報量推定ステップと、を含み、さらに、処理の過程で公開通信路を介して公開した情報量および量子通信路を通して盗聴者にもれた情報量の推定値に基づいてデータを圧縮し、圧縮後のデータを装置間で共有の暗号鍵とする。

(もっと読む)

ディストリビューションCDを使用した、署名されたグループにおけるダイレクトプルーフの秘密鍵を装置に伝達する方法

署名された鍵のグループにダイレクトプルーフの秘密鍵をフィールドにおけるクライアントコンピュータシステムにインストールされた装置に伝達することは、装置における著しい不揮発性ストレージを必要とすることなしに、確実なやり方で達成される。固有の擬似ランダム値が生成され、製造時間で装置におけるグループナンバーと共に記憶される。擬似ランダム値は、装置に関連されるダイレクトプルーフの秘密鍵及び秘密鍵のダイジェストを保持するデータ構造を暗号化するための対称鍵を生成するために使用される。結果的に得られた暗号化データ構造は、取り外し可能な記憶媒体の署名された鍵のグループ(たとえば、署名されたグループレコード)に記憶され、クライアントコンピュータシステムのオーナに配信される。装置がクライアントコンピュータシステムで初期化されたとき、ローカライズされ、暗号化されたデータ構造がシステムに存在するかをチェックする。存在しない場合、システムは、取り外し可能な記憶媒体から暗号化されたデータ構造の関連される署名されたグループレコードを取得し、署名されたグループレコードを認証する。グループレコードが有効であるとき、ダイレクトプルーフの秘密鍵を取得するため、その記憶されている擬似ランダム値から再生された対称鍵を使用して暗号化されたデータ構造を復号する。秘密鍵が有効であるとき、クライアントコンピュータシステムにおける装置による後続の認証処理のために使用される。  (もっと読む)

(もっと読む)

3,741 - 3,760 / 3,960

[ Back to top ]