Fターム[5J104EA17]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 機密保護用情報の配送・生成 (11,869) | 配送;共有すべき情報それ自身を伝送する (8,180) | 機密保護用情報を暗号化して配送するもの (3,153)

Fターム[5J104EA17]の下位に属するFターム

暗号化に対称暗号系を用いるもの (1,090)

暗号化に非対称暗号系を用いるもの (642)

Fターム[5J104EA17]に分類される特許

1,301 - 1,320 / 1,421

認証管理方法及び認証管理システム

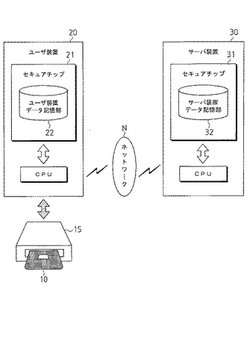

【課題】 不正アクセスを防止しながら、複数の処理装置を用いて、セキュリティの高い協働処理を実行するための認証管理方法及び認証管理システムを提供する。

【解決手段】 利用者トークン10を保持する利用者が、ユーザ装置20、サーバ装置30を利用する場合、利用者トークン10は、システム時刻を暗号化した利用者署名、サーバ装置公開鍵及びサーバ装置公開鍵の利用者署名をユーザ装置20に提供する。ユーザ装置20のセキュアチップ21は、サーバ装置公開鍵の利用者署名を検証し、サーバ装置公開鍵を取得する。次に、セキュアチップ21は、利用者ID、システム時刻及びシステム時刻の利用者署名、ユーザ装置公開鍵、ユーザ装置公開鍵の利用者署名をサーバ装置30に提供する。サーバ装置30のセキュアチップ31は、ユーザ装置の利用者署名を検証し、ユーザ装置公開鍵を取得し、ユーザ装置20とサーバ装置30との通信を確立する。

(もっと読む)

データ秘匿化装置、秘匿データ抽出装置、データ秘匿化方法、秘匿データ抽出方法及びこれらのプログラム

【課題】 画像に埋め込まれた秘匿情報の秘密性を高めることができるデータ秘匿化装置を提供する。

【解決手段】 データ秘匿化装置は、媒体画像710の最下位ビットに秘匿画像720を埋め込み、秘匿画像720が埋め込まれた媒体画像710’に対して、キー画像を参照して予測符号化を行う。このキー画像は、パスワードに対応するノイズが最下位ビットに配置された画像であり、媒体画像710’の最下位ビットにのみスクランブルがかけられる。したがって、このキー画像を参照せずに符号データが復号化されると、元の媒体画像710’と酷似する媒体画像710”が生成されるが、この媒体画像710”の最下位ビットは、スクランブルがかけられた秘匿画像720となる。

(もっと読む)

ICカード積増機およびその制御方法

【課題】 ICカード積増機の盗難による入金情報の不正書き込みを防止することができるICカード積増機を提供する。

【解決手段】 入金部7と制御部13とに認証部12,18を設け、入金部7の入金情報を制御部13に伝達する際には、まず、認証部12,18により入金部7と制御部13とが正規の通信相手であることの認証を行い、そのときに生成した暗号鍵によって入金部7が入金情報を暗号化してから制御部13に伝達するようにした。これにより、盗難されたICカード積増機において、入金部7から制御部13への電文を解析し、不正な入金情報を制御部13へ送ることによってICカードへ不正なバリューデータを積み増しするといった行為を防止することができる。

(もっと読む)

サービス提供システム、サービス提供方法、利用者側端末及び半導体情報記憶カード

【課題】本発明はサービスパッケージを保護するサービス提供システムに関する。

【解決手段】サービス提供者がサービスパッケージとそれに対応する鍵を生成する。サービスパッケージは暗号化され、利用者に送られる。鍵はすぐにPCMCIAカード内のメモリに記憶される。鍵はサービス提供者から利用者へカード・カード間の通信プロトコルにより安全に伝達される。利用者は鍵を用いてサービスパッケージを利用する。鍵は、利用者のプロセッサ内に留まり、利用者やアプリケーションプログラムに知られることがない。したがって、サービスパッケージのライツが侵害されることがない。また、鍵は口コミのような形で、個人のカードを経由して伝わるので、常駐の鍵発行サーバを設ける必要がない。

(もっと読む)

IPv6/IPv4トンネリング方法

【課題】移動ホストが中継サーバのIPアドレスを事前に知ることなく、かつ中継サーバと鍵情報を事前に共有することなく、中継サーバを経由して相手ホストと通信を行うことができ、かつ権限を有しない移動ホストによる中継サーバの不正利用を確実に排除できるIPv6/IPv4トンネリング方法を提供する。

【解決手段】移動ホストMHおよびそのホームネットワークHNはIPv4/IPv6のいずれにも対応し、ホームネットワークHNには認証サーバRSが収容されている。相手ホストHはIPv6に対応し、IPv6ネットワークに収容されている。IPv6ネットワークにはさらに、IPv4/IPv6対応の複数の中継サーバS1,S2,S3が収容されている。各中継サーバは、移動ホストMHからIPv4ネットワークを介して受信したIPv4パケットをデカプセリングしてIPv6パケットを抽出し、当該IPv6パケットをIPv6ネットワーク経由で相手ホストHへ転送する。

(もっと読む)

ブロードキャストマテリアルの使用に対する認証および支払いを管理する方法およびシステム

認証システムを開示する。認証システムは暗号化されたコンテンツを配布するように構成されているコンテンツプロバイダと、対称キーを持ち、コンテンツプロバイダから受け取った暗号化されたコンテンツを記憶し、コンテンツプロバイダに要求を発行するように構成されているクライアントとを具備する。暗号化されたコンテンツはコンテンツキーを使用して発生され、要求は、対称キーと暗号化されたコンテンツとを入力として有するように構成されている暗号関数を含み、コンテンツプロバイダは、要求を通してクライアントを照合し、クライアントが、暗号化されたコンテンツを確実に受け取るようにさらに構成されている。 (もっと読む)

電子ファイルのアクセス制御システム及びアクセス制御方法

【課題】暗号処理モジュールを拡張することにより、ユーザ端末の利用場所等といった物理的位置情報に応じたファイルアクセス制御を実現する。

【解決手段】本発明は電子ファイルのアクセス制御システムであって、ユーザ端末1の物理的位置情報に基づいてコンピュータリソースへのアクセスの可否を判断し、アクセスを認める場合にはユーザ端末1に対してアクセス権限を与えるアクセス管理サーバ3と、上記コンピュータリソースに対してアクセス操作を実行するときに、上記アクセス権限の確認を行うと共に当該コンピュータリソースの電子ファイル6の暗号化或いは復号化処理を行う暗号処理モジュールを備えたユーザ端末1とを有する。

(もっと読む)

公開鍵メディア鍵束

保護されたコンテンツの分配は、非対称鍵対のセットを生成し、非対称鍵対のセットから秘密鍵の組み合わせを、秘密鍵の各セットに対し選択することによって複数の該秘密鍵のセットを作成し、複数の秘密鍵のセットを分配する第1のエンティティによって達成される。第2のエンティティは、公開鍵メディア鍵束を形成するよう非対称鍵対のセットにおける各公開鍵を用いて対称コンテンツ鍵を暗号化し、且つ、暗号化コンテンツを形成するよう対称コンテンツ鍵を用いてコンテンツタイトルを暗号化することによって、該暗号化コンテンツ及び該公開鍵メディア鍵束を含む保護コンテンツを生成する。再生装置は、秘密鍵のセットを格納し、保護コンテンツを受信し、格納した秘密鍵のセットのうちの選択される秘密鍵が、受信した保護コンテンツの公開鍵メディア鍵束内に格納された暗号化された対称コンテンツ鍵を復号化する場合に、保護コンテンツ内に格納されたコンテンツタイトルを復号化及び再生する。  (もっと読む)

(もっと読む)

配布CDを用いて直接証明秘密鍵を装置に配布する方法

フィールドにおけるクライアント・コンピュータ・システムに設置された装置に直接証明秘密鍵を配布することは、装置内にかなりの不揮発性記憶装置を必要とすることなくセキュアに達成することができる。一意の疑似乱数値が製造時点で生成され、装置に記憶される。疑似乱数値を用いて、直接証明秘密鍵と、装置に関連した秘密鍵ダイジェストとを保持するデータ構造を暗号化するための対称鍵を生成する。結果として生じる暗号化データ構造は、取り外し可能記憶媒体(CDなど)上に記憶され、クライアント・コンピュータ・システムの保有者に配布される。クライアント・コンピュータ・システム上で装置が初期化されると、局所化された暗号化データ構造がシステムにおいて存在しているかをシステムは検査する。否定の場合、システムは、関連した暗号化データ構造を取り外し可能記憶媒体から得る。装置は、その記憶された疑似乱数値から再生成された対称鍵を用いて暗号化データ構造を復号して直接証明秘密鍵を得る。秘密鍵は、有効な場合、クライアント・コンピュータ・システム内の装置による後の認証処理に用いることができる。  (もっと読む)

(もっと読む)

ファイル暗号解読方法及びファイル暗号解読鍵保存方法、これらのシステム及び装置並びにプログラム

【課題】 ユーザが暗号解読鍵を入力する必要を無くし、また、暗号解読鍵の秘匿性を高める。

【解決手段】 ファイルが暗号化される度に、メモリリーダライタは新たに暗号化鍵と暗号解読鍵を生成し、コンピュータに送る。コンピュータは受信した暗号化鍵によりファイル用暗号解読鍵を暗号化し、メモリリーダライタに送る。メモリリーダライタは受信したファイル用暗号解読鍵を暗号解読して、メモリカードに書き込む。ファイルの暗号解読が必要になる度に、コンピュータは新たに暗号化鍵と暗号解読鍵を生成し、メモリリーダライタに送る。メモリリーダライタはファイル用暗号解読鍵をメモリカードからを読み出し暗号化鍵により暗号化し、コンピュータに送る。コンピュータは、受信したファイル用暗号解読鍵を暗号解読し、これによりファイルの暗号解読をする。

(もっと読む)

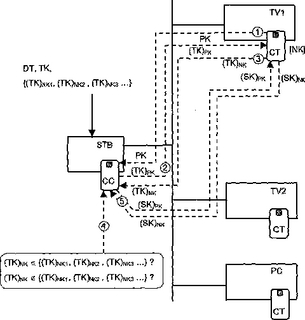

デジタルホームネットワーク用鍵の有効性の確認方法

発明の目的は、ネットワーク鍵(NK)の適合性の検証方法を提供することである。この方法は、条件付きアクセスソースからのデータをホームネットワークに転送する際に適用される。これは確認センターから一般的にリスト{(TK)NK1,(TK)NK2,(TK)NK3 ...}の形態で提供される関連する制御データを介して、ネットワーク鍵(NK)の真正性を確認するものである。リスト{(TK)NK1,(TK)NK2,(TK)NK3 ...}により暗号文(TK)NKの有無の確認が行われる。暗号文(TK)NKは、ネットワークに接続された機器(TV1,TV2,PC)のセキュリティーモジュール(CT)のネットワーク鍵(NK)によって暗号化された、確認センターから提供された試験鍵(TK)から構成される。  (もっと読む)

(もっと読む)

暗号伝送システム、送信装置、受信装置、送信方法、受信方法、ならびに、プログラム

【課題】 情報を暗号化して伝送するのに好適な暗号通信システム等を提供する。

【解決手段】 暗号通信システム101の送信装置131と受信装置151とは、それぞれ秘密鍵と公開鍵を生成するとともに、現在時刻をもとに乱数を生成し、この乱数を用いてセッション鍵を作り、RSA暗号の技術を用いてセッション鍵を共有する。共有されたセッション鍵は、乱数の暗号化にも用いられ、暗号化された乱数を復号したときに元の乱数と一致することをもって、セッション鍵が認証される。伝送すべき情報は、認証されたセッション鍵により、ベクトルストリーム暗号によって伝送され、通信の秘密を保つことができる。

(もっと読む)

無線タグシステム、無線タグアクセス制御装置、無線タグアクセス制御方法、無線タグアクセス制御プログラム、及び無線タグ

【課題】 暗号キーの保管、管理が容易であり、且つセキュリティを高めることができる無線タグシステム、無線タグアクセス制御装置等を得る。

【解決手段】 複数の無線タグであって、第1の暗号キーで暗号化された情報を記憶するスレーブタグ1〜3と、スレーブタグに対して設けられ、第2の暗号キーで暗号化された第1の暗号キーを記憶するマスタタグ7Aと、マスタタグ7Aにアクセスして該マスタタグ7Aより取得した第1の暗号キーを第2の暗号キーを用いて復号し、該復号化された第1の暗号キーを用いてスレーブタグ1〜3から取得したタグ情報を復号化する無線タグアクセス制御装置とを備えた。

(もっと読む)

DVRセットトップボックスからの暗号化されたハード・ドライブ・コンテンツの回収および移動

故障したセットトップボックスから暗号化されたコンテンツを回収および移動するシステムと方法が開示される。コンテンツがセットトップボックスの記憶デバイスに記録されるときには、コンテンツは、コンテンツ・インスタンス鍵で暗号化される。このコンテンツ・インスタンス鍵はセットトップボックスの公開鍵で暗号化され、コンテンツ・インスタンス鍵の複製はセットトップの公開鍵以外の別の公開鍵によって暗号化される。セットトップが故障するという事態においては、記憶デバイス上の暗号化されたコンテンツは、複製コンテンツ・インスタンス鍵を、コンテンツ・インスタンス鍵の複製を暗号化した公開鍵に対応する秘密鍵で復号化することによって、記憶デバイスから回収され得る。  (もっと読む)

(もっと読む)

不揮発性メモリモジュールを有する回路構成および不揮発性メモリモジュールにおけるデータの暗号化/暗号解読の方法

−暗号化または暗号解読の利用により権限のないアクセスに対して保護されるべきデータを格納するための少なくとも1つの不揮発性メモリモジュール(10)を有し、−−メモリモジュール(10)をアドレス指定するための、および、−−メモリモジュール(10)にデータを書き込むための、または、−−メモリモジュール(10)からデータを読み出すための、−メモリモジュール(10)に割り当てられた、少なくとも1つのメモリモジュールインタフェイス論理回路(12)を有し、−少なくとも1つのR[ead]O[nly]M[emory]コードを格納し、および/または、供給するための少なくとも1つのコードR[ead]O[nly]M[emory]モジュール(20)を有し、−−コードROMモジュール(20)をアドレス指定するための、および、−−コードROMモジュール(20)からROMコードを読み出すための、−コードROMモジュール(20)に割り当てられた、少なくとも1つのコードROMモジュールインタフェイス論理回路(22)を有する、電子データ処理のための回路構成(100)と、一方、キーコードは、異なったROMコードの異なったコントローラの種類に変えられることができ、他方、キーコードの長さは制限されない、そのような方法に基づいた暗号化/暗号解読の方法と、をさらに発展させるために、メモリモジュール(10)に割り当てられたデータが、コードROMモジュール(20)により提供されるROMコードの利用により、暗号化または暗号解読されることが提案されている。  (もっと読む)

(もっと読む)

コンテンツ利用情報送信方法およびその方法を利用可能なコンテンツ利用情報提供装置およびコンテンツ利用情報享受装置

【課題】記録装置とホスト装置との間で秘匿すべきデータを暗号化して入出力するときの処理効率を向上させる。

【解決手段】ライセンスデータの送信元が、ライセンスデータの送信先の証明書C[KPdx](以下、xはライセンスデータの送信先、yはライセンスデータの送信元)を検証後、チャレンジ情報Ep(KPdx,Kcy)がライセンスデータの送信元からライセンスデータの送信先へ送付され、この返信として、セッション情報Es(Kcy、Ksx//KPpy)がライセンスデータの送信先からライセンスデータの送信元へ送付される。この返信された2つの鍵KsxおよびKPpxを用い、暗号化ライセンスデータEs(Ksx,Ep(KPpx,LIC))が提供される。公開鍵暗号方式としてEC−DHを用いた本方式では、2回目以降のライセンスデータの提供において、チャレンジ情報の送信およびEC−DHにおけるシェアード鍵の更新を行わない。

(もっと読む)

第二のDVRセットトップボックスを利用しての、DVRセットトップボックスからの暗号化されたハードドライブコンテンツの回収と移動

第二のセットトップボックスを利用して、第一のセットトップボックスから、暗号化されたコンテンツを回収し移動するためのシステムと方法が開示される。コンテンツが第一のセットトップボックスの記憶デバイスに記録されるときには、コンテンツはコンテンツ・インスタンス鍵で暗号化される。このコンテンツ・インスタンス鍵は第一のセットトップボックスの公開鍵で暗号化され、コンテンツ・インスタンス鍵の複製は第二のセットトップボックスの公開鍵で暗号化される。記憶デバイス上の暗号化されたコンテンツは、コンテンツ・インスタンス鍵の複製を暗号化した第二のセットトップボックスの公開鍵に対応する秘密鍵で、複製コンテンツ・インスタンス鍵を復号化することによって、回収され得る。  (もっと読む)

(もっと読む)

グループ管理装置及び情報処理装置及び情報通信システム

【課題】セキュアな情報共有グループを形成する場合、グループへの参加、暗号鍵の配布や管理を自動で行うことを可能にし、ユーザの利便性を向上させる。

【解決手段】複数の情報機器111,121,131が無線通信により接続されたグループを管理するグループ管理システム101において、位置検出システム105により各情報機器の位置を検出する。位置検出システム105の検出結果に基づいてその情報機器が所定の範囲に存在するか否かを判定し、所定の範囲に存在すると判定された場合には該情報機器との間でユーザ認証を行う。認証成功した場合は、その情報機器に対して当該グループにおける通信のための秘密鍵107を通知し、情報機器をグループに加入させる。

(もっと読む)

オンラインサービスを用いてデバイスに直接証明秘密鍵を転送する方法

現場で稼動中のクライアントコンピュータシステムに導入されるデバイスに直接証明秘密鍵を転送することが、デバイス内に大きな不揮発性記憶装置を必要とすることなく、安全に達成することができる。製造時に、固有の擬似ランダム値が生成され、デバイスに格納される。その擬似ランダム値を用いて、そのデバイスに関連付けられる直接証明秘密鍵及び秘密鍵ダイジェストを保持しているデータ構造を暗号化するための対称鍵が生成される。結果として生成される暗号化されたデータ構造は、クライアントコンピュータシステムによってアクセス可能な被保護オンラインサーバ上に格納される。デバイスがクライアントコンピュータシステムで初期化されるとき、システムは、局在する暗号化されたデータ構造がシステム内に存在するか否かを検査する。存在しない場合には、システムは、安全なプロトコルを用いて、被保護オンラインサーバから、関連する暗号化されたデータ構造を入手する。そのデバイスは、その格納された擬似ランダム値から生成し直される対称鍵を用いて、暗号化されたデータ構造を暗号解読し、直接証明秘密鍵を入手する。秘密鍵が有効である場合には、その鍵は、クライアントコンピュータシステム内のデバイスによって、後続の認証処理のために用いられることができる。

(もっと読む)

(もっと読む)

DVRセットトップボックスによる、別のDVRセットトップボックスによって記録された、暗号化されたハードドライブコンテンツの利用

複数のセットトップによる使用のために、コンテンツを暗号化し、それを取り外し可能記憶媒体に記録するためのシステムと方法が開示される。コンテンツが記憶媒体に記録されるときには、コンテンツはコンテンツ・インスタンス鍵で暗号化される。このコンテンツ・インスタンス鍵は一つのセットトップボックスの公開鍵で暗号化され、コンテンツ・インスタンス鍵の複製は別のセットトップボックスの公開鍵で暗号化される。どちらのセットトップボックスも、その公開鍵に対応する秘密鍵でコンテンツ・インスタンス鍵を復号化し得、その結果として、取り外し可能記憶媒体からの暗号化されたコンテンツは、平文で利用可能になり得る。  (もっと読む)

(もっと読む)

1,301 - 1,320 / 1,421

[ Back to top ]