Fターム[5J104EA17]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 機密保護用情報の配送・生成 (11,869) | 配送;共有すべき情報それ自身を伝送する (8,180) | 機密保護用情報を暗号化して配送するもの (3,153)

Fターム[5J104EA17]の下位に属するFターム

暗号化に対称暗号系を用いるもの (1,090)

暗号化に非対称暗号系を用いるもの (642)

Fターム[5J104EA17]に分類される特許

1,261 - 1,280 / 1,421

文書管理システム、文書管理サーバ、文書再生端末、文書管理方法、文書再生方法、文書管理プログラム、及び文書再生プログラム

【課題】組織に柔軟なアクセス権限を簡単に設定できるとともに、予め設定された環境下でのみアクセス可能とする。

【解決手段】文書管理サーバ1は、暗号化された文書ファイルD’を有する利用者端末2から、文書ファイル再生要求R3(閲覧再生したい文書ファイルDのファイル名、利用者端末2のプライベートアドレス及びレジストリ情報を含む)を受信すると、指示された文書ファイルDの閲覧再生が可能であるかを、予め設定されたアクセス可能なアドレス情報と、利用者端末2のプライベートアドレス及びゲートウェイのグローバルアドレスから判定し、閲覧再生が可能であるときは、暗号化された復号鍵K2’が利用者端末2に送信する。利用者端末2では、暗号化された復号鍵K2’及びレジストリ情報を用いて復号化し、復号鍵K2を取得し、取得した復号鍵K2を用いて暗号化された文書ファイルD’を復号化する。

(もっと読む)

コンテンツ利用情報送信方法およびその方法を利用可能なコンテンツ利用情報提供装置およびコンテンツ利用情報享受装置

【課題】記録装置とホスト装置との間で秘匿すべきデータを暗号化して入出力するときの処理効率を向上させる。

【解決手段】ライセンスデータの送信元(記録時は記録装置、読み出し時はストレージデバイス)が、ライセンスデータの送信先(記録時はストレージデバイス、読み出し時は再生装置)の証明書C[KPdx](以下、xはライセンスデータの送信先、yはライセンスデータの送信元)を検証後、ライセンスデータの送信元証明書C[KPdy]を、チャレンジ情報E(KPdx,Kcy)//C[KPdy]として送信元から送信先へ送付し、送信先でこの送信元証明書C[KPdy]を検証する。送信元の装置が正当であると検証された場合のみ、セッション情報E(Kcy、E(KPdy、Ksx)//KPpx)を返信し、この返信した鍵KsxおよびKPpxを用いてライセンスデータの提供をうける。

(もっと読む)

秘密情報送受信システム及び方法、サーバー装置及びプログラム、並びに鍵情報保持装置

【課題】 鍵情報保持装置(ICカード)とサーバー装置の間で安全な通信経路を確立する秘密情報送受信システム及び方法、サーバー装置及びプログラム、並びに鍵情報保持装置を提供する。

【解決手段】 インターネット網N上のサーバー200は、サーバー証明書をPC300に送信する。PC300は、サーバー証明書を検証する。ICカード400のセキュリティチップは、クライアント証明書をPC300に送信する。PC300は、クライアント証明書をサーバー200に送信する。サーバー200は、クライアント証明書を検証する。サーバー200は記憶部のセッション鍵を暗号化し、サーバーの秘密鍵で署名を生成し、これらをPC300に送信する。PC300はサーバー証明書のサーバー公開鍵を用いて受信した署名を検証し、セキュリティチップに送信する。セキュリティチップは暗号化セッション鍵をクライアント秘密鍵で復号する。

(もっと読む)

ブロードキャスト暗号化のためのユーザキー管理方法

線形構造を使用して各ノード別に順次一方向キーチェーンを形成し、キー値を分配するブロードキャスト暗号化のためのユーザキー管理方法を提供する。本発明のキー管理方法は、順次配列された各ノードにノードパスID(Node Path ID)を与えるステップと、各ノードにノードパスIDに応じて任意のシードキー(seed value key)を与えるステップと、与えられた任意のシードキーにハッシュ関数を繰り返し適用してキー値を生成するステップと、生成されたキー値を各ノードに順次与えるステップと、を含む。  (もっと読む)

(もっと読む)

近接する端末間における認証方法、秘匿情報の配送方法、装置、システム、及び、プログラム

【課題】

近距離無線通信機器間において、簡便に認証や秘匿情報の配送を行う。

【解決手段】

近距離無線通信部20、40と、バーコード生成部16、36、バーコード読取部17、37、バーコード解析部18、38を備える機器同士が近距離無線通信接続を行うにあたり、認証キーや暗号化キー等のセキュリティに関する情報をバーコードに変換し、相手に認識させる形式で対話を行う。このバーコードを用いた対話を介して相手の認証を行うとともに、以後の近距離無線通信で用いる暗号キーを配送する。

(もっと読む)

ライセンス情報生成装置及びそのプログラム、配信コンテンツ生成装置及びそのプログラム、コンテンツ復号装置及びそのプログラム、並びに、コンテンツ復号方法

【課題】 コンテンツ配信時のコンテンツホルダとライセンスホルダとの事務手続を低減できるライセンス情報生成装置を提供する。

【解決手段】 公開鍵で暗号化された暗号化コンテンツ鍵を復号する秘密鍵を生成する公開鍵生成手段31と、コンテンツ利用者が希望する使用条件とコンテンツホルダが定めた使用条件を示すコンテンツ制限情報を含むライセンス要求書を受信するライセンス要求書受信手段33と、ライセンス要求書の使用条件とコンテンツ制限情報を照合して使用条件が正当のものであるか検証する使用条件検証手段37と、秘密鍵で復号されたコンテンツ鍵を暗号化するコンテンツ鍵暗号化手段39と、使用条件検証手段37により使用条件が正当であると検証されたときに、この使用条件と暗号化されたコンテンツ鍵とを合成することによりライセンス情報を生成するライセンス情報合成手段40を備える。

(もっと読む)

無線通信システム、無線通信装置及び無線通信方法、並びにコンピュータ・プログラム

【課題】 長時間使用し続けると鍵が推測されてしまうというWEPの脆弱性を補い、有線ネットワークとほぼ同等に安全な無線伝送路を構築する。

【解決手段】 WEP鍵による暗号化は、長時間同じ鍵を使用し続けると鍵を解読することができるため脆弱であるが、逆に言えば、一定期間毎にWEP鍵を変更することで解読の危険を容易に回避できる。所定の閾値を超える数の不正アクセスを検出したとき、あるいは、WEP鍵の設定に合わせて設定された有効期間を超過したとき、アクセス・ポイントが自動的にWEP鍵を変更する手順を自動的に起動する、あるいは警告を発してユーザにWEP鍵の変更を促す。

(もっと読む)

記憶媒体及び記憶媒体間における転送データの漏洩防止方法

【課題】 転送データの漏洩防止を図れる記憶媒体と、転送データを解読できない状態で転送できるようにした記憶媒体間における転送データの漏洩防止方法を提供する。

【解決手段】 第1記憶媒体の電子証明書と、該電子証明書のハッシュデータとを第2記憶媒体に送信し、第2記憶媒体の電子証明書と、該電子証明書のハッシュデータとを第1記憶媒体に送信し、第1記憶媒体で第2記憶媒体から受信したハッシュデータと、受信した電子証明書から生成したハッシュデータとを照合処理し、照合一致した場合に、第1記憶媒体で共通鍵を生成し、第2記憶媒体から受信した電子証明書の公開鍵を用いて共通鍵を暗号化し、第1記憶媒体から第2記憶媒体に、暗号化した共通鍵を送信し、第2記憶媒体において、受信した暗号化された共通鍵を、第2記憶媒体の秘密鍵を用いて復号し、転送用データを前記秘密鍵で復号した共通鍵を用いて暗号化させてから送信することからなる。

(もっと読む)

鍵交換方法、及び、鍵交換処理装置

【課題】 安全性を確保しつつ、少ない処理負荷で鍵交換を可能にする鍵交換方法、及び、鍵交換処理装置を提供する。

【解決手段】 鍵交換処理置10の乱数生成部1−6が種から乱数を生成する。一方向性ハッシュ関数部1−8が、生成された乱数で示される回数分、ハッシュ関数により繰返し演算を行うことにより、種から鍵を算出する。鍵交換部1−2が、算出された鍵を他の鍵交換処理装置と交換する。

(もっと読む)

正規コンテンツ確認方法

【課題】正当な送信機と受信機の間の通信を監視した不正機器による、なりすまし・受信機への不当なコンテンツの送りつけを検出できる正規コンテンツ確認方法を提供する。

【解決手段】コンテンツの暗号化/復号に用いるコンテンツ鍵の作成に必要な更新情報を暗号化されたコンテンツに付随して伝送するシステムにおいて、受信機は確認要求として少なくとも前記更新情報を送信機に送信し、前記送信機は前記更新情報が使用中であるかどうかを照合し、使用中であれば少なくとも前記送信機と前記受信機であらかじめ共有されている交換鍵と前記更新情報を用いて作成した了承メッセージを前記受信機に送る。

(もっと読む)

アクセスネットワーク間の相互接続における推移的認証・許可・課金

第1のネットワークにより既に認証されたユーザ装置が第2のネットワークへのアクセスを獲得することを可能にする方法が提供される。第1のネットワークと第2のネットワークは相互に事前に確立された信頼関係を有する。ユーザ装置の公開鍵を含むユーザ装置からのパケットが、第2のネットワークにより受信される。そのパケットに関連する発信側インターネットプロトコル(IP)アドレスが、第1のネットワークに割り当てられた範囲内にある場合に、第2のネットワークからユーザ装置にセッション鍵が送信される。セッション鍵はユーザ装置の公開鍵で暗号化される。セッション鍵は、ユーザ装置が第2のネットワークにアクセスすることを可能にするためのものである。  (もっと読む)

(もっと読む)

異なるデジタル著作権管理ドメイン間のコンテンツ交換のための方法及びシステム

本発明は、デジタル著作権管理メカニズムに関し、より具体的には、異なるデジタル著作権管理(Digital Rights Management:DRM)ドメイン間のコンテンツ交換に関する。本発明の一実施形態によれば、異なるDRMフォーマットを基盤とする第1及び第2DRM装置間にコンテンツを交換するためのシステムが提供される。前記システムにおいて、前記第1DRM装置は、第1DRMフォーマットのコンテンツを、リソース、メタデータ及び権利表現にアンパッケージングするためのアンパッケージング手段と、前記リソース、メタデータ及び権利表現の各々を所定の中立フォーマットに変換し、前記変換された前記リソース、権利表現及びメタデータを組み合わせ、所定のヘッダー情報を追加して中立フォーマットのコンテンツを生成し、これを前記第2DRM装置に転送するための搬出手段と、を備え、前記第2DRM装置は、前記第1DRM装置から受信された前記所定の中立フォーマットのコンテンツから、リソース、メタデータ及び権利表現を抽出するための搬入手段と、前記抽出されたリソース、メタデータ及び権利表現を第2DRMドメインフォーマットのコンテンツにパッケージングするためのパッケージング手段と、を備える。  (もっと読む)

(もっと読む)

データ転送システム及びデータ転送方法

【課題】データ送信元の認証機能を備え、データ送受信時の暗号演算や証明書検証処理の負荷が少なく、データ送受信時にデータ送信元の証明書失効リストを更新可能なデータ転送方法を提供する。

【解決手段】転送元は証明書により認証した転送先に対してチャレンジ鍵、自身の公開鍵、対象データの識別ID、暗号化の鍵タイプを付与。

転送先は付与された鍵タイプに応じて、第1セッション鍵(及び第2セッション鍵)を生成し、第1セッション鍵と自身の公開鍵(又は第2セッション鍵)を転送元の公開鍵で暗号化し、チャレンジ鍵で暗号化して転送元に送信。

転送元は受信データから取得される第2セッション鍵(又は転送先の公開鍵)で対象データを暗号化し、第1セッション鍵で暗号化して転送先に送信。

転送先は受信データを第1セッション鍵で復号し、第2のセッション鍵(又は自身の公開鍵)で復号してライセンスを取得。

(もっと読む)

オンライン/オフライン復号システム

【構成】オフラインで、あるいは場合によってオンラインでメッセージの復号を実施することができる機密保持通信システムである。メッセージキーに基づいてセンダがメッセージを暗号化し、これをレシピエントに送信する。レシピエントの秘密に基づくベラファイヤに基づいてメッセージキーを暗号化することによってメッセージキーを組みいれたエンベロープを生成する。メッセージなどの受信と同時に、メッセージとともにあるいは別に、センダまたは別な当事者からレシピエントがエンベロープを与える。次に、レシピエントがオフラインでエンベロープを開くことができ、エンベロープからメッセージキーを検索し、メッセージを復号する。レシピエントがエンベロープを開けない場合には、適宜オンラインアクセスに変更し、レシピエントが開くことができる別なエンベロープを得ることができるようにする。 (もっと読む)

暗号化されたアプリケーションをインストールするためのアーキテクチャ

本発明は、アクセスが装置プロセッサによって厳格に制御された安全な環境を有するように構成されたアプリケーションを実行する装置内に提供された暗号化されたアプリケーションの暗号解読を制御する方法、並びに、これを制御するべく構成されたシステムに関するものである。本発明は、アプリケーションが、アプリケーションの適切なセットアップを確立するインストール部分と、安全な環境内において実行される保護された部分に分かれているという概念に基づいたものである。本発明に伴う利点は、アプリケーションソフトウェアの暗号解読を制御する自由度をアプリケーションプロバイダが具備しているという点にある。アプリケーションが安全な環境内において実行されるため、装置の所有者が、アプリケーションにアクセスし、そのアプリケーションの複写、読み取り、又は操作を実行することができない。又、暗号化されたアプリケーションとこのアプリケーションを暗号解読するためのキーのインストールをアプリケーションプロバイダが処理しており、従って、暗号化/暗号解読方式及びキー管理を処理する能力がアプリケーションプロバイダに付与されている。  (もっと読む)

(もっと読む)

記憶媒体への信頼性の高いアクセス制御方法および装置

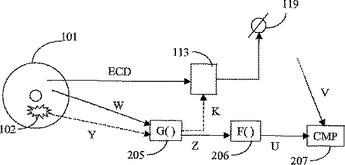

記憶媒体(101)上のコンテンツへのアクセスを許可する方法であって、記憶媒体(101)の、ウォブル等の特性(102)から、暗号データ(Y)を取得する工程と、記憶媒体(101)からヘルパーデータ(W)を読み出す工程と、暗号データ(Y)とヘルパーデータ(W)とへのデルタ縮約関数の適用に基づいて、アクセスを許可する工程とを含む方法、および対応の装置(110)。デルタ縮約関数は、本来の主入力値に十分類似した任意の暗号データ(Y)の値が同一の出力値をもたらすような、ヘルパーデータ(W)の適当な値の選択を可能とする。実質的に異なる暗号データ(Y)の値は、異なる出力値をもたらす。  (もっと読む)

(もっと読む)

デスクランブル方法及びデスクランブル装置

一実施の形態では、デスクランブル装置は、一回のみ書込可能なメモリキー及びデジタル権利管理情報を用いて、スクランブルされたデジタルコンテンツをデスクランブルする。デスクランブル装置は、プロセッサ及びデスクランブラを含む。プロセッサは、デジタル権利管理(DRM)機能を実行し、デジタルコンテンツにアクセスするために必要な各権利付与が予め保存されるかを判定する。デスクランブラは、一回のみ書込可能なメモリ内に保存されている固有キーを用いて暗号化情報を平文化する。デジタルコンテンツにアクセスするために必要な各権利情報が既に保存されていると判定されると、平文化された情報を用いてキーを生成し、このキーを用いて、スクランブルされたデジタルコンテンツをデスクランブルするための少なくとも1つのサービスキーを平文化する。  (もっと読む)

(もっと読む)

認証された無線局に暗号化キーを無線で提供するアクセスポイント

【課題】ユーザに手間をかけさせずに、無線ネットワークにおいて、暗号化通信のための無線局を構成する。

【解決手段】本発明にかかるアセスポイント(22)は、無線送受信機(34、48)と、無線送受信機(34、48)に結合され、無線局(24)による有線ネットワーク(23)へのアクセスを可能にするように適合されたホストロジック(30)とを具備し、ホストロジック(30)は、無線送受信機(34、48)を通して、非対称暗号化を使用して無線局(24)に対称暗号化キーを無線で提供する。

(もっと読む)

暗号化印刷処理方法及び装置

【課題】印刷処理のパフォーマンスを維持しつつドライバとプリンタとの間のデータを保護する。

【解決手段】印刷データの一部について暗号化が指定されている場合、クライアント102はプリンタ104のサポートする機能を判定して、部分暗号化に対応していれば、指定部分を暗号化し、PDLコマンドまたはXMLタグによりその部分を特定してプリンタに送信する。プリンタ104はそれを復号して印刷出力する。一方部分暗号化をサポートしないプリンタ151に対しては、印刷を中止するか、あるいは暗号化を指定された部分について、他の文字列に置換してからプリンタ151に印刷データを送信する。

(もっと読む)

暗号鍵を入れ替えるためのシステム、装置及び方法

【課題】暗号鍵を入れ替えるためのシステム、装置及び方法。

【解決手段】実施形態は、暗号システムにおける秘密鍵が、秘密鍵を明かすことなく入れ替えられ得る方法及び/又はシステム(200)を述べる。1つの実施形態は、第1のプライベート鍵と対応する第1の公開鍵を創出すること(210)、を具備する。第1のプライベート鍵に関係付けられた第2のプライベート鍵及び第2のプライベート鍵に対応する第2の公開鍵もまた創出される(220)。第2のプライベート鍵は、それが再創出されることが可能であるように一回アウトプットされる(230)、そして、第2の公開鍵は、第1の公開鍵をアウトプットする時にアウトプットされる(240)。第1のプライベート鍵は、認証のために使用される(260)。本方法は、第2のプライベート鍵を再創出すること、及び第2のプライベート鍵を認証のために使用すること、を更に具備する。別の1つの実施形態は、プライベート鍵及び対応する公開鍵を関連するシステムパラメータを用いて創出すること(410)、公開鍵をアウトプットする時にシステムパラメータをアウトプットすること、及び、プライベート鍵を認証のために使用すること(460)、を具備する。本方法は、更に、以前のプライベート鍵とシステムパラメータを利用して新しいプライベート鍵を創出すること(470)、を具備する。  (もっと読む)

(もっと読む)

1,261 - 1,280 / 1,421

[ Back to top ]