Fターム[5J104LA03]の内容

暗号化、復号化装置及び秘密通信 (108,990) | メッセージ認証 (3,101) | 非対称暗号系による認証 (952)

Fターム[5J104LA03]に分類される特許

21 - 40 / 952

情報処理装置、情報処理方法、プログラム、及び記録媒体

【課題】高い安全性を有する効率的な公開鍵認証方式を実現すること。

【解決手段】

多次多変数多項式の組F=(f1,…,fm)及びベクトルsに基づいてメッセージを生成し、前記多次多変数多項式の組F及びベクトルy=(f1(s),…,fm(s))を保持する検証者に前記メッセージを提供し、k通りの検証パターンの中から前記検証者が選択した検証パターンに対応する回答情報を前記検証者に提供する情報処理装置が提供される。但し、前記多次多変数多項式の組Fは、標数q及び位数qkの環R上で定義される多項式f1,…,fmで構成される。また、ベクトルxl=(xl1,…,xln)についてG(x1,x2)=F(x1+x2)−F(x1)−F(x2)で定義される多項式G(x1,x2)が、(x1i)q(z)(但し、1≦i≦n、q(z)=qz、1≦z≦k)に比例する項で構成される。

(もっと読む)

電子署名システム、電子署名方法

【課題】Forward−Secure方式とLeakage−Resilient方式との性質を持つ署名方式を提供する。

【解決手段】電子署名装置が、LR方式の鍵生成アルゴリズムによりLR署名鍵とLR検証鍵とを生成し、生成したLR署名鍵を、一方向性を持つように期間毎に更新し、検証装置は、対応するLR検証鍵により検証処理を行う。

(もっと読む)

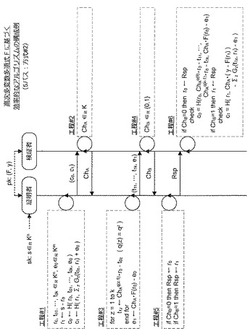

プロトコル安全性検証装置、方法及びプログラム

【課題】ワンモア偽造不可能性を満たすブラインド署名を用いたプロトコルの安全性を検証し得るプロトコルの安全性の検証技術を提供する。

【解決手段】ブラインド署名が一対一偽造不可能性を満たすとした場合に、プロトコルが安全か判定する安全性判定部1と、ブラインド署名がワンモア偽造不可能性を満たすか判定するワンモア偽造不可能性判定部2と、ブラインド署名が所定の条件を満たすか判定する条件判定部3と、安全性判定部1においてプロトコルは安全であると判定され、ワンモア偽造不可能性判定部2においてブラインド署名はワンモア偽造不可能性を満たすと判定され、条件判定部3において条件を満たすと判定された場合に、プロトコルは安全であると判定する最終判定部4と、を含む。

(もっと読む)

暗黙の証明書検証

【課題】暗黙の証明書検証の提供。

【解決手段】暗号システムを介して互いに通信し合う一対の通信者の間で共有されるべき暗号鍵を計算する方法が提供される。ここで一対の通信者のうちの一方の通信者は、鍵を生成するためにその一方の通信者の秘密鍵情報と組み合わされるべき他方の通信者の公開鍵情報の証明書を受け取る。その方法は、公開鍵情報と秘密鍵情報とを組み合わせることによって鍵を計算するステップと、証明書の検証に失敗した結果として一方の通信者での鍵が他方の通信者で計算された鍵とが異なるように、証明書の検証に対応する成分を計算に含めるステップとを含む。

(もっと読む)

認証可能な印刷物品を作成し、その後に検証するための方法および装置

【課題】1枚の紙又は他の物品から、それが印刷されるときにデジタル署名を取得する一体型スキャナを有するプリンタを提供する。

【解決手段】一体型スキャナは、光ビームを物品を照明するコヒーレント光源と、物品の多数の異なる部分からの散乱光からデータポイントを収集し、500個以上のデータポイントを収集する検出器構成とを有する。これらのデータポイントから導出されたデジタル署名は、物品上に印刷されたものの画像と共にデータベースに記憶される。その後、最初に印刷された物品であると称する物品の信ぴょう性は、本物と称する物品をスキャンしてデジタル署名を取得して検証できる。次いでデータベースを検索し、一致が存在するか確証される。一致がある場合、一致したデジタル署名と共にデータベース中に記憶される画像が、ユーザに表示され、この物品にさらに目視検査が可能になる。この画像は、物品に関連する参考文献データと共に表示される。

(もっと読む)

電子署名システム、署名サーバ、署名者クライアント、電子署名方法、およびプログラム

【課題】クライアントからサーバに秘密鍵を送信し、サーバ上で電子署名を実行するシステムにおいて、署名対象文書と秘密鍵の関連付けを確実にし、クライアントが指定した署名対象文書に確実に電子署名を行うことが可能なシステムを提供する。

【解決手段】署名対象文書に電子署名を付与する署名サーバ3と、署名サーバ3に、署名対象文書、および電子署名の付与に用いる秘密鍵を送信する署名者クライアント2を備え、署名者クライアント2は、署名サーバ3に署名対象文書を送信する際、タイムスタンプサーバ4を介して、識別子を含む第1のタイムスタンプトークンを署名サーバ3に送信し、署名サーバ3に秘密鍵を送信する際、タイムスタンプサーバ4を介して識別子を含む第2のタイムスタンプトークンを署名サーバ3に送信し、署名サーバ3は、第1のタイムスタンプトークンと第2のタイムスタンプトークンに含まれる識別子が一致する場合にのみ、署名対象文書に秘密鍵を用いて電子署名を付与する。

(もっと読む)

アプリケーション認証システム、アプリケーション認証方法

【課題】情報端末において動作するアプリケーションが、適切な情報端末にインストールされた正当なアプリケーションであるか否かを検証する。

【解決手段】認証サーバが、メッセージを情報端末に送信し、情報端末が、送信されるメッセージを、鍵情報を用いて暗号化して耐タンパ装置に入力し、情報端末の耐タンパ装置が、暗号化されたメッセージを復号し、復号したメッセージと署名鍵とに基づいて第1の認証子を生成して出力し、情報端末が、耐タンパ装置に入力したメッセージに応じて耐タンパ装置から出力される第1の認証子と、鍵情報とに基づいて第2の認証子を生成して認証サーバに送信し、認証サーバが、情報端末に送信したメッセージに応じて、情報端末から送信される第2の認証子を受信し、受信した第2の認証子を、鍵情報を用いて検証し、第2の認証子に含まれる第1の認証子を、署名鍵に対応する検証鍵を用いて検証する。

(もっと読む)

信頼される処理技術を使用したデジタル権利管理

【課題】本発明は、OMA DRMによって規定されるコンテンツ配布と関係するエンティティ、メッセージ、および処理の完全性を強化するいくつかの方法を開示する。

【解決手段】これらの方法は、TCG仕様と関係する技術を使用する。第1の実施形態は、DRM ROAP仕様およびDRMコンテンツフォーマット仕様の変更を伴う場合と、伴わない場合の両方で、TCG技術を使用して、プラットフォームおよびDRMソフトウェアの完全性または信頼性を検証する。第2の実施形態は、既存のROAPプロトコルを変更することなしに、TCG技術を使用して、ROAPメッセージ、ROAPメッセージを構成する情報、およびROAP処理の完全性を強化する。第3の実施形態は、既存のROAPプロトコルのいくつかの変更を伴って、TCG技術を使用して、ROAPメッセージ、ROAP情報、およびROAP処理の完全性を強化する。

(もっと読む)

名前解決システム及び鍵更新方法

【課題】鍵の更新誤りを防止すること。

【解決手段】実施形態に係る名前解決システムは、名前解決の結果に電子署名を付与する際に用いる署名鍵を保持する第1の権威サーバと、署名鍵の正当性を検証する際に用いられるデータであって署名鍵を特定する特定データを保持する第2の権威サーバとを含む。第1の権威サーバは、新たな署名鍵である新署名鍵が登録された場合に、新署名鍵が登録された旨を第2の権威サーバに通知する。また、第2の権威サーバは、第1の権威サーバから通知された場合に、かかる第1の権威サーバから新署名鍵を取得し、取得した新署名鍵に対応する特定データである新特定データを生成する。

(もっと読む)

端末装置およびサーバ装置および電子証明書発行システムおよび電子証明書受信方法および電子証明書送信方法およびプログラム

【課題】独自の電子証明書を発行するサーバ装置と発行された電子証明書を利用する端末装置とから成る電子証明書発行システムにおいて、予め電子証明書の検証プログラムが組み込まれている必要のない端末装置を提供する。

【解決手段】端末装置100は、サーバ装置200から認証局の電子署名が付加された証明書検証プログラム508をダウンロードし、認証局が発行した電子証明書である認証局証明書516の電子署名との検証を行う。そして、端末装置100は、検証が完了した証明書検証プログラム508を用いて、サーバ装置200が発行した電子証明書611の検証を行う。

(もっと読む)

名前管理サーバおよびアクセス制御方法

【課題】公開鍵の登録データ量を削減し、公開鍵を管理する処理負荷を減らすことを課題とする。

【解決手段】DNSサーバ10は、所定のドメインネームとグループ公開鍵とを対応付けて登録する旨の登録要求を受け付けた場合に、所定のドメインネームとグループ公開鍵とを対応付けて鍵情報記憶部に登録する。また、DNSサーバ10は、所定のドメインネームに対応するIPアドレスを検索する旨の検索要求を受け付けた場合に、所定のドメインネームに対応するグループ公開鍵を鍵情報記憶部から取得し、グループ公開鍵を用いて、検索要求に含まれるグループ署名の正当性を検証する。そして、DNSサーバ10は、グループ署名が正当であると検証された場合には、ドメインネームに対応するIPアドレスを検索し、IPアドレスを検索要求の要求元に送信する。

(もっと読む)

長期署名検証用サーバ、及び署名検証用サーバ

【課題】秘密鍵や原本データをサーバ側に渡さずにサーバ側で長期署名データ/署名データを検証する。

【解決手段】端末は、原本データの所定関数による関数値と、当該原本データの署名データ(原本データの関数値を秘密鍵で暗号化した署名値、当該秘密鍵に対応する公開鍵の公開鍵証明書)を送信し、サーバは、署名値を公開鍵で復号化して関数値を取り出し、当該取り出した関数値と端末が送信してきた関数値を比べることにより原本データの正当性を判断する。長期署名である場合、サーバは、署名データを構成する情報を用いて長期署名を確認するための関数値を作成するための情報から原本データを除いた情報を作成して端末に送信する。端末は、当該情報に原本データを加えて所定関数による関数値を計算してサーバに送信し、サーバは当該関数値を用いて長期署名の正当性を検証する。

(もっと読む)

DNSSECインライン署名

【課題】レジストリで増分的なDNSSEC署名を実行するシステム及び方法を提供する。

【解決手段】レジストリで増分的なDNSSEC署名を実行するシステム及び方法が開示され、電子署名操作がDNS追加、更新、及び/又は削除操作などを含む単一のトランザクションの一部として実行される。例の方法がリクエスタ100からドメインコマンドを受信するステップを含み、ドメインコマンドがドメインの識別子を含む。受信されたドメインコマンドが、ドメインのためのレジストリによって格納されたデータに関して実行される。ドメインコマンドの実行を含む個別のトランザクションの一部として、レジストリが権威サーバの秘密鍵を使用してドメインのためのDNSSECレコードに署名もする。DNSSECレコードが署名された後、レジストリが別のサーバ(DNSクラウド140)へ署名されたDNSSECレコードを増分的に発行する。

(もっと読む)

DNSSEC署名サーバ

【課題】DNSSEC署名を実施するためのシステムおよび方法を提供する。

【解決手段】DNSSEC署名を実施するためのシステムおよび方法が開示され、別のクライアントアプリケーションと相互作用するように構成されたネットワークアクセス可能な署名サーバによって、電子署名操作が実行される。例の方法が、第1データを署名するクライアントアプリケーションから署名サーバで署名リクエストを受信するステップを含む。署名サーバが、第1データに対するアクティブなKSK及び/又はアクティブなZSKを決定する。次いで、第1データが署名サーバによって電子署名モジュールへ転送され、例えば、ハードウェアサポートモジュール又はソフトウェア署名アプリケーションを含む。署名サーバが、電子署名モジュールから電子的に署名されたバージョンの第1データを受信し、かつ、クライアントアプリケーションへ署名された第1データを提供する。

(もっと読む)

紛失通信システム、紛失通信方法、およびプログラム

【課題】汎用的結合可能かつ効率的な紛失通信を実現する紛失通信システムを提供する。

【解決手段】システムパラメータ生成装置は、共通参照情報を生成するシステムパラメータ生成部と、共通参照情報を送信装置と受信装置に送信するcrs送信部とを備え、送信装置は、暗号文C1,…,CNを生成し暗号化データベースを生成する暗号化データベース生成部と、暗号化データベースを受信装置に送信するT送信部と、知識識別不可能証明を検証し、正しい場合に非対話ゼロ知識証明を生成し、返信を生成する返信生成部と、返信を受信装置に送信するR送信部とを備え、受信装置は、暗号文C1,…,CNに含まれる署名を検証し、正しい場合に知識識別不可能証明を生成し、要求を生成する要求生成部と、要求を送信装置に送信するQ送信部と、非対話ゼロ知識証明を検証し、正しい場合に暗号文Cξから文書mξを計算して出力する文書取得部とを備える。

(もっと読む)

署名サーバ、署名システム、および、署名処理方法

【課題】署名者の署名環境が様々である場合でも署名者への署名依頼を可能とし、署名依頼者が意図した署名条件で署名者に署名させることを可能にする。

【解決手段】署名者が内部ユーザであれば、署名者が使用する計算機に対して署名サーバ側での署名実施を依頼し、署名者が内部ユーザでなければ、署名者が使用する計算機に対して署名サーバの利用要否を問い合わせる。問い合わせに対して、署名サーバを利用するとの応答があった場合、署名者の使用する計算機に対して、署名者の署名環境を取得し、取得した署名環境が適正ではないと判断すると、取得した署名環境の適正化を行う。問い合わせに対して、署名者側で署名を実施するとの応答があった場合には、署名者が使用する計算機に対して署名者側での署名実施を依頼し、署名環境が適正であると判定された場合、または、署名環境の適正化が行われた場合、署名サーバ側での署名実施を依頼する。

(もっと読む)

多重署名システム、検証システム、多重署名方法及び多重署名プログラム

【課題】署名する人数が増えても署名サイズを一定値に抑制し、かつ効率的な演算処理によって順序付き電子署名を行うことができる多重署名システム、検証システム、多重署名方法及び多重署名プログラムを提供すること。

【解決手段】多重署名システムは、隣接するノード間で署名鍵の積を用いてGDHグループ内の演算により多重署名情報及び多重検証鍵情報を生成し、これらの総和である公開多重署名情報及び公開多重検証鍵情報により、ノード間の隣接関係を表現する。

(もっと読む)

検証サーバ、プログラム及び検証方法

【課題】 HSMを用いる検証サーバにおいて、検証要求を受け付けてから検証結果を応答するまでの時間を短くし、検証サーバの処理性能を向上すること。

【解決手段】 HSMがI/F部148に接続されている検証サーバ130に、第一のソフトウェア暗号モジュール142と、第二のソフトウェア暗号モジュール143と、を備えておき、HSM、第一のソフトウェア暗号モジュール142及び第二のソフトウェア暗号モジュール143の負荷状態を暗号モジュール監視部141で監視し、証明書の検証処理において暗号演算を行う際には、暗号モジュール選択部140において負荷が最もかるい暗号モジュールをこれらのなかから選択して、暗号演算を行う。

(もっと読む)

アプリケーション認証システム、アプリケーション認証方法およびプログラム

【課題】UIM等のユーザ識別モジュールカードを用いることにより、オープン端末のアプリケーションをセキュアに利用することを可能とすること。

【解決手段】アプリケーション認証システム1は、認証アプリ200と連携して認証処理を行うアプリ100を有する携帯電話機10と、認証アプリ200を有するUIMカード20とから構成され、アプリ100は、予め記憶している前処理情報と、認証アプリ200から受信した認証鍵により、UIMカード20の認証を行うとともに、認証アプリ200は、予め記憶している改ざんがされていない正規のアプリ100から生成された正規変換情報と、携帯電話機10が有するアプリ100から生成された変換情報とを比較することにより、アプリ100が改ざんされているか判定する。

(もっと読む)

情報処理装置およびプログラム

【課題】鍵管理の負担を軽減する。

【解決手段】情報処理装置は、デバイス鍵記憶部と生成部と演算部と通信部と鍵算出部とを備える。デバイス鍵記憶部はデバイス鍵を記憶する。生成部は、デバイス鍵とメディアキーブロックとからメディア鍵を生成する。演算部は、情報処理装置に固有の第1固有情報と公開情報とに基づいて第1出力情報を演算する。通信部は、第1出力情報を外部装置に送信し、外部装置が計算した第2出力情報を外部装置から受信する。鍵算出部は、メディア鍵と第1固有情報と第2出力情報とに基づいて共有鍵を算出する。

(もっと読む)

21 - 40 / 952

[ Back to top ]