Fターム[5K030LC16]の内容

広域データ交換 (118,342) | トラフィック制御、リソース管理 (5,237) | 違反データ、悪意呼への対処、UPC、ポリシング (840) | 呼の切断 (65)

Fターム[5K030LC16]に分類される特許

1 - 20 / 65

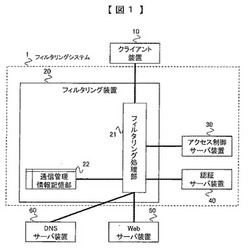

フィルタリングシステムおよびフィルタリング方法

【課題】

クライアントとWebサーバ間におけるHTTP通信のフィルタリングを行う際に、フィルタリング装置で、通常時はTCP終端処理を行わず、受信パケットからHTTPアクセスの要求ラインにおけるURLを抽出し、URLの通過/アクセス拒否判定を実施し、アクセス拒否の判定結果であった場合にTCP終端処理を実施する方式において、

遮断ケースとなるHTTPアクセスが頻繁に行われた場合、Webサーバ側でDoS攻撃と誤認識される危険性がある。

【解決手段】

ネットワークシステムは、同一クライアントから同一Webサーバにおけるアクセス規制対象データへの頻繁なアクセスの検知手段と、当該手段での検知後に当該WebサーバへのTCP接続の遮断手段とを備え、アクセス規制対象データを提供するWebサーバへの頻繁なTCP接続を遮断する。

(もっと読む)

リソース管理装置及びリソース管理方法

【課題】

要求帯域に対してリンク帯域のようなリソースを正確に分析及び制御し、呼の優先度に応じて適切に呼処理を実現するリソース管理装置及びリソース管理方法の提供する。

【解決手段】

SIPネゴシエーションによる通信を確立する際に発信される帯域確保要求に関する情報である帯域確保要求情報を受ける受付部101と、帯域確保要求情報等を仮想パスの情報として予め記憶する記憶部102と、複数の帯域確保要求における要求帯域量それぞれと、通信経路上で設定した仮想パスの上限帯域量及び残存帯域量とを比較し、帯域確保要求の許容について判定する比較判定部103と、許容できると判定した際、転送処理装置に対してポリシー制御及びピンホール制御を行う設定部104と、帯域確保要求情報が含む要求帯域量が、仮想パスの上限帯域を超過した際及び仮想パスの残存帯域を超過した際にアラームを発出する警報部105とを備える。

(もっと読む)

悪意のあるアクセスの遮断

パケット転送システム、パケット転送装置、パケット転送方法、及びパケット転送プログラム

【課題】1種類のマーキングによって精度良くフローの強制切断を行う。

【解決手段】入口側パケット転送装置及び中継パケット転送装置は、強制切断レートがトークン補充レートである第1のトークンバケツ処理と、強制切断レートに対して予め定められた定数倍がトークン補充レートである第2のトークンバケツ処理とを行い、第1のトークンバケツにおけるトークン量が予め定められた閾値を超える場合にはマーキングを行わず、第1のトークンバケツにおけるトークン量が予め定められた閾値以下である場合には第2のトークンバケツ処理に応じてマーキングを行い、出口側のパケット転送装置は、入口側のパケット転送装置から送信されるパケットのマーク割合と、受信レートと、定数とに基づいて切断後レートを算出し、入口側のパケット転送装置は、算出された切断後レートに基づいて、受付けたフローを切断する。

(もっと読む)

ネットワーク管理システムおよび通信管理サーバ

【課題】ネットワークの不正使用を集中して管理する通信管理サーバを設ける。

【解決手段】ネットワークは、端末と、パケット交換装置と、ネットワークへの接続が許可されていない不正端末による通信を防止する通信管理サーバ10とを含んで構成される。端末は、パケット送信時に識別情報をパケットに付加する通信エージェントを備える。パケット交換装置は、識別情報に基づき端末がネットワークへの接続が許可された正規端末であるか否かを問い合わせる確認メッセージを通信管理サーバ10に送信する。通信管理サーバ10は、確認メッセージに応答して、端末が正規端末であるか不正端末であるかを通知する回答メッセージを返信する通信制御部42を備える。パケット交換装置は、回答メッセージに応答して、端末が正規端末であるときは該端末が接続された入出力ポートを開放し、端末が不正端末であるときは該端末が接続された入出力ポートをロックする。

(もっと読む)

パケット転送システム、パケット転送装置、パケット転送方法、及びパケット転送プログラム

【課題】マーキングの種類を1つにしつつ受付制御を行い、さらにマーク無しトラヒックのレート計測、入口側パケット転送装置から出口側パケット転送装置への転送レート計測を行うことなく強制切断を行なうことができるパケット転送装置を提供する。

【解決手段】境界パケット転送装置において、トークンバケツ処理部41は、受信したパケットが到着した時刻とその1つ前のパケットが到着した時刻との時間差と、所定のトークン補充レートとを乗算してトークンを算出し、該算出されたトークンをトークンバケツに補充する。マーキング実施部42は、トークンバケツの残余トークン量とトークンバケツのサイズとが一致している場合には、そのパケットにマーキングせず、残余トークン量がトークンバケツのサイズより小さい場合には、そのパケットにマーキングを行う。

(もっと読む)

通信制御装置、通信制御管理情報サーバ、通信端末および通信制御システム

【課題】通信端末が行うパケット通信を適切に規制することを可能とする。

【解決手段】通信端末1上で動作するアプリケーション2が行う通信を制御するための通信制御条件12を有し、該通信制御条件12に基づいて前記通信を制御する通信制御手段11と、前記アプリケーション2と前記通信制御手段11との対応関係を示す通信制御管理情報14を有し、該通信制御管理情報14に基づいて、前記アプリケーション2と当該アプリケーションの通信を制御する前記通信制御手段11との対応付けを管理する通信制御管理手段13と、アプリケーションに個別の通信制御条件パラメータ群を保持し、アプリケーションに適用されるべき通信制御条件のパラメータの有効性を判断し、該判断結果を通信制御手段11に通知する制御条件管理手段50と、を備える。

(もっと読む)

分散サービス拒否攻撃の防御方法および防御システム

【課題】効率的に分散サービス拒否攻撃を防御可能な分散サービス拒否攻撃の防御方法およびシステムを提供する。

【解決手段】本発明による分散サービス拒否攻撃の防御方法は、攻撃目的サーバが多数の端末から分散サービス拒否攻撃を受けているかどうかどうかを判断し、その判断結果に基づいて、管制サーバに分散サービス拒否攻撃を受けている旨を報知するステップと、管制サーバが多数の端末に攻撃防止メッセージを転送するステップと、多数の端末のそれぞれが分散サービス拒否攻撃を行うかどうかどうかを判断し、その判断結果に基づいて分散サービス拒否攻撃を遮断するステップと、を含む。

(もっと読む)

通信端末判別装置及び不正端末遮断装置

【課題】角速度の検出感度を向上させると共に検出方向からの外力による影響を低減する。

【解決手段】通信端末判別装置4は、所定の通信状態におけるARPリプライ及びARPリクエストによるARPテーブルの書き換えの可否をOSの種別毎に記述したテストパターンテーブルを記憶するテストパターンテーブル記憶部と、所定の通信状態において端末装置5に対しARPリプライ及びARPリクエストを送出し、送出したARPリプライ及びARPリクエストによる端末装置5のARPテーブルの書き換え状況を取得するARPテーブル取得部と、ARPテーブル取得部が取得したARPテーブルの書き換え状況とテストパターンテーブル記憶部に記憶されているテストパターンテーブルを比較することにより端末装置5に実装されているOSの種別を判別するソフトウェア種別判別部とを備える。

(もっと読む)

接続制御装置

【課題】過負荷による接続制御装置のダウンを抑制し、通信端末間における接続の信頼性の向上を図ること。

【解決手段】ネットワークを介して接続された通信端末あるいは他の接続制御装置から受け付けた接続制御メッセージに基づいて通信端末間の接続制御処理を行う接続制御装置であって、自装置内に保持している未処理の接続制御メッセージの数に基づいて、自装置の負荷状態を判定する負荷状態判定手段と、この負荷状態判定手段による判定結果に応じて、自装置の負荷増加を抑制する処理を実行する負荷増加抑制手段と、を備えた。

(もっと読む)

攻撃パケット対策システム、攻撃パケット対策方法、攻撃パケット対策装置、及び攻撃パケット対策プログラム

【課題】 パケットの送信元情報を書き換える中継装置を介しサーバに攻撃が行われた場合でも、攻撃元を一意に特定し攻撃元直近の中継装置により攻撃元からの通信を制御する。

【解決手段】 受信したパケットの送信元情報を書き換える複数の中継装置と中継装置に検索依頼を送信する管理端末を有し、中継装置が中継前の送信元アドレス,中継後の送信元アドレス,宛先アドレスを含む通信ログを記憶する通信ログ記憶手段と、検索依頼を入力すると通信ログ記憶手段を参照して不正端末又は検索依頼の送信先の中継装置を特定する不正端末検索手段と、管理端末又は他の中継装置から検索依頼を入力して不正端末検索手段に出力し、不正端末検索手段により不正端末が特定された場合に検索結果を管理端末又は他の中継装置に送信し、不正端末検索手段により送信先の中継装置が特定された場合に検索依頼を送信先の中継装置に送信する機能制御手段を備えたシステム。

(もっと読む)

認証装置およびネットワーク認証システム、ならびに端末装置を認証するための方法およびプログラム

【課題】IEEE802.1Xと、UDP/IP層またはTCP/IP層より上位層で定義された上位層プロトコルとの両方の上で動作可能なある認証プロトコルに従った認証を、IEEE802.1Xと上位層プロトコルとの両方に対して受ける端末装置に対する認証を、短時間で行う。

【解決手段】端末装置からのIEEE802.1Xに対する認証を受けるために必要な第1のメッセージに認証識別子が含まれるとき、認証が成功したとみなして端末装置との間にデータリンクを設定し、端末装置からデータリンク上で送信されるパケットのうち上位層プロトコルに対する認証を受けるために通過させるべき第1のパケットは通過させ第1のパケットと異なる第2のパケットは遮断するようにフィルタリング手段を設定し、端末装置から上位層プロトコルに対する認証を受けるために必要な第2のメッセージをフィルタシング手段を介して受けたら、上位層プロトコルに対する認証を行い、認証が成功したとき第2のパケットを通過させるようにフィルタリング手段を設定する。

(もっと読む)

モバイルデバイスに対するTCPベースのサービス拒否攻撃の遮断方法

モバイルデバイスに対するTCP(Transmission Control Protocol)ベースのサービス拒否(Denial of Service;DoS)攻撃の遮断方法が提供される。無線上でTCPプロトコルを利用してモバイルデバイスに絶え間なくTCPパケットを伝送し、無線ネットワークのリソース及びバッテリーに依存するモバイルデバイスのバッテリー電源を浪費するモバイルデバイスに対するサービス拒否攻撃を本発明は効果的に遮断する。TCPベースのスリーウェイハンドシェーキング(Three-way handshaking)を悪用して有線ネットワークで行われる従来の攻撃は、モバイルデバイスの有線ネットワークにおいてさらに致命的である。このようなモバイルデバイスに対する攻撃を遮断するために、スリーウェイハンドシェーキング及び各々の遷移動作を確認することができる方法により、モバイルデバイスは、受信されるTCPパケットが有効であるか否かを確認することができる。したがって、DoS攻撃が無線リソース及びモバイルデバイスのバッテリー電源を消耗することを効果的に防止することができる。 (もっと読む)

入呼規制方法、交換装置および通信システム

【課題】IPネットワークを介した端末間のリアルタイム双方向通信における入呼規制を行うことを目的とする。

【解決手段】IPネットワーク3を介した端末間のリアルタイム双方向通信を仲介し、端末に対してサービスを提供し、記憶部に所定時間当たりの受信許容量を保持しており、端末から呼接続要求を受信すると、所定時間内に受信した呼接続要求の数である受信カウンタ値をカウントアップし、カウントアップした受信カウンタ値が、受信許容量より大きな値である場合、当該呼接続要求を送信してきた端末とのサービス開始を許可せず、カウントアップした受信カウンタ値が、受信許容量より小さな値である場合、呼接続要求を送信してきた端末とのサービス開始を許可することを特徴とする。

(もっと読む)

構内通信システム

【課題】 電子メールや掲示板情報の利用における利便性を向上させるとともに、ネットワークにおける輻輳を軽減する構内通信システムを提供する。

【解決手段】 集合住宅等の建物構内に敷設されるネットワークLを介して、このネットワークLにおける帯域情報を管理する帯域制御機能を有してなるサーバ装置1と建物各所に設置される情報管理端末2とを接続し、IPプロトコルを用いてデジタル多重伝送を行うようにした構成の構内通信システムであって、サーバ装置1には、制御動作を規定した帯域制御規則に基づき帯域制御を行う帯域制御手段と、電子メールの送受信にかかるメールサーバ手段と、新着メールが到着すると宛先となる情報管理端末に電子メールの到着を知らせる新着メールイベント通知手段とを備える。

(もっと読む)

コネクション強制解放装置、コネクション強制解放方法及びコネクション強制解放プログラム

【課題】 コネクション型プロトコルを利用してクライアント端末と通信する通信サーバシステムにおいて、一旦確立したコネクションを再利用しても、コネクション管理に必要なシステムリソースを低減することができる。

【解決手段】 本発明のコネクション強制解放装置は、通信サーバシステムにおいて確立中のコネクションを強制的に解放するものであり、コネクション情報のリストを複数形成して、各コネクション情報をいずれかのリストにリンクして管理する手段と、監視対象のリストを巡回的に選択し、監視対象リストにリンクされたコネクション情報に対応するコネクションを解放対象コネクションとして検出する手段と、解放対象コネクションを強制的に解放する手段とを有し、データの送受信に使用された確立中コネクションがあった場合現時点よりも後の時刻に監視対象リストとして選択されるコネクション情報リストにリンクを変更させることを特徴とする。

(もっと読む)

ネットワークにおける不正行為の検出及び禁止

記述されるコンピュータプログラム製品を含むコンピュータベースの方法及び装置は、ネットワーク上の不正行為を検出及び禁止し、ネットワーク上のデータを復元し、ネットワーク上のユーザセッションを統一し、ネットワーク上の不正行為を検出し、保存された情報を使用してネットワーク上の不正行為を検出し、ネットワーク上のデータ供給に同意するためのものである。ある側面において、ユーザは、送信装置を利用して、処理のために複数のデータセンター間で分割させるデータパケットを送信する。該データパケットはデータセンターで取り込まれる。該データパケットは再結合される。再結合されたデータは、不正検出、マーケティング分析、ネットワーク侵入検出、顧客サービス分析、及び/又は、パフォーマンス分析のために分析され得る。不正行為が検出された場合、ユーザは、送信装置を利用して、処理のために複数のデータセンター間で分割させるユーザ要求を送信する。ユーザ要求はデータセンターで取り込まれる。該ユーザ要求は、ユーザセッションに統一される。該ユーザセッションは、不正検出、マーケティング分析、ネットワーク侵入検出、顧客サービス分析、及び/又は、パフォーマンス分析のために分析され得る。不正行為が検出された場合、該ユーザは、更なる不正行為を防止するために禁止され得る。  (もっと読む)

(もっと読む)

ソフトウェア管理システム及び管理方法及び管理制御プログラム

【課題】本発明は、クライアント内のソフトウェアを管理するソフトウェア管理システムに関し、使用禁止対象ソフトウェアを有するクライアントからのネットワーク間通信を遮断させるための対象ソフトウェア検索を簡易且つ確実に実施する。

【解決手段】管理サーバ1は、監視対象とする対象ソフトウェアの入力処理で作成されるプログラムファイルからアイコン情報を取得して保存させておき、クライアント2は、検証要求により管理サーバ1からアイコン情報を取得して自装置内に格納し、クライアント2内に有するプログラムファイルから抽出したアイコン情報を、前記格納させたアイコン情報の順次読み出しによって取得するアイコン情報と逐次に照合させ、次に抽出されるアイコン情報に対しても同様に照合することを繰り返すことでクライアント2内に存在する対象ソフトウェアを検出し、その結果に基づいてネットワーク中継装置3がネットワーク間通信を遮断する。

(もっと読む)

通信システム、ネットワーク制御装置及びそれらに用いる優先クラス規制方法

【課題】 ネットワーク上で障害等による状態変異が発生した時でも、所望の優先クラス規制を実現可能な通信システムを提供する。

【解決手段】 NMS1はSIPサーバ2からの発着アドレス及びルータ3からのトラフィックデータに基づいてSIP規制や優先クラス規制を実施している。ルータ3と他のルータとの間に障害が発生した場合、NMS1は各ルータに迂回経路を通知することで、その障害に対処している。通信システムでは、NMS1と、SIPサーバ2と、ルータ3との間の連携によって各種情報をやり取りすることで、ネットワーク上で障害(ルータ間の回線断等)による状態変異(迂回経路の発生等)が発生した時でも、その状態変異に対応するSIP規制や優先クラス規制、つまり迂回経路上におけるSIP規制や優先クラス規制を実施する。

(もっと読む)

セッション設定の受付判定方法および装置

【課題】IP網におけるセッションを設定するアプリケーションにおいて、セッションの受け付け判定、すなわち、帯域が確保可能か否かの判定を行う技術を提供すること。

【解決手段】呼(セッション)設定の受付判定装置は、地域情報に関係のない番号(例えば、電話番号の下4桁)を基にユーザを収容し、そのユーザの番号からの発呼あるいはその番号への着呼の情報、もしくはそのユーザの発呼と着呼のいずれかの発着信情報と設備情報,ルーティング情報と、全ユーザに占めるそのセッション設定サーバもしくは専用装置が収容するユーザの割合から、全国のリンクごとの帯域の使用状況を推定し、その推定結果を用いてセッションの受付判定を行う。

(もっと読む)

1 - 20 / 65

[ Back to top ]