Fターム[5K030LD19]の内容

Fターム[5K030LD19]に分類される特許

161 - 180 / 447

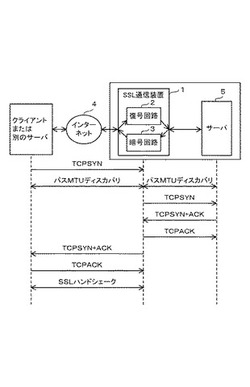

暗号化通信制御装置

【課題】サーバから受信したパケットを暗号化通信制御装置が暗号化する際に、パケットを溜め込まずに暗号に関する処理を行う。

【解決手段】サーバ(5)からのアプリケーション層のデータに対して改竄の有無を調べるためのデータを付加した暗号化を行い、その暗号化されたデータをトランスポート層であるトランスミッション・コントロール・プロトコルのパケットで相手先に送信する暗号化送信手段(3)を備え、暗号化送信手段(3)は、サーバ(5)と相手先との間のコネクション確立時にサーバ(5)と相手先との間で転送されるデータのサイズをサーバ(5)からのパケットをブロック暗号化して相手先にひとつのパケットで送信できるサイズに設定し、その後、サーバ(5)から転送されてくるパケット毎にそれぞれブロック暗号化を行い、そのブロック暗号化されたデータをひとつのパケットで相手先に送信する。

(もっと読む)

不正侵入防止装置

【課題】通信装置に対する不正な侵入を防止する技術を提供する。

【解決手段】通信制御装置10は、ユーザごとに設けられた第1データベース50と、ユーザIDとユーザの端末に割り当てられているIPアドレスとを対応づけて記憶するユーザデータベース57と、接続管理サーバ120から端末のユーザIDと端末に付与したIPアドレスとを取得してユーザデータベース57に登録するユーザデータベース更新部460と、通信データの送信元又は送信先のIPアドレスをユーザデータベース57から検索してユーザIDを取得するユーザ識別部と、第1データベース50の取得したユーザIDに該当するレコードを参照して検索を実行する検索回路30と、第1データベース50に格納された不正な通信を判定するための基準データを含む通信データを検知したときに警告を発する処理実行回路40とを備える。

(もっと読む)

返信経路情報生成装置、通信装置、匿名通信方法、プログラム及び記録媒体

【課題】小さい返信経路情報で双方向の匿名通信を行う。

【解決手段】巡回群G上の演算y[0]E[0]・r[0,0,0]・y[1]r[0,0,0]、gr[0,0,0]、y[1]r[1,0,0]、gr[1,0,0]、y[1](e[0,1]+1)・r[0,1,0]・y[2]r[0,1,0]、gr[0,1,0]、 (y[1]・y[2])r[1,1,0]、gr[1,1,0]、 (y[1]・...・y[m-1])r[0,m,0]・y[m](e[m-1,m]+1)・r[0,m,0]・y[m+1]r[0,m,0]、gr[0,m,0]、 (y[1]・...・y[m-1]・y[m]・y[m+1])r[1,m,0]、gr[1,m,0](m=2,...,n-1)を行い、当該演算結果を含む返信経路情報を生成し、これを通信装置v[1]に送信する。

(もっと読む)

データ通信システム及びデータ送信装置

【課題】使用者に応じたセキュリティレベルに基づいて、データの送信に係る機能に制限を加えることができると共に、セキュリティレベルが所定の閾値以上の使用者について、セキュリティ上安全な宛先へ送信することができるデータ通信システム及びデータ送信装置を提供する

【解決手段】LDAPサーバ5が、予め複数の宛先及び複数の使用者に夫々割り当てたセキュリティレベルを記憶する。使用者がLDAPサーバ5に認証された場合、ファクシミリ複合機1の制御部11が、通信部152を介してLDAPサーバ5より認証された使用者のセキュリティレベルを取得し、該セキュリティレベルの高/低に応じて、画像読取部12の表示を制限/緩和する。更に、前記セキュリティレベルが所定の閾値以上のときに、制御部11がLDAPサーバ5より使用者を受取人として宛先を取得する。

(もっと読む)

遠隔機器管理システム,仲介装置,機器検索処理方法,プログラム,および記録媒体

【課題】 仲介装置が各電子機器と異なる通信モードで通信を行う環境であっも、ネットワーク管理者による管理業務の負担増と、ネットワークセキュリティの低下を回避できるようにする。

【解決手段】 通信アダプタ(仲介装置)21のCPU44は、機器検索に用いるセキュリティ通信モード(IPsec通信モードであるトランスポートモード,トンネルモード)を含む複数の各通信モード別の通信の実行順序を予め設定しておき、管理対象機器として登録されている各電子機器と各通信モード別の通信を順次実行し、その各電子機器から通信可能な通信モードで機器情報を取得する機器検索を行い、その機器検索によって取得した機器情報とその機器情報取得時の通信モードとを対応付けて通信関連情報としてRAM46に保持する。

(もっと読む)

無線ネットワークにおけるOMADMサーバからの通知にファイアウォールをバイパスさせる技術

本発明のある実施形態は、特定のOMADMパケットが、OMADMクライアントに関連付けられたWiMAXモデムによって取得され、所定のドライバインタフェースを介して送られることを要件とすることにより、WiMAX無線ネットワークにおけるOMADM(Open Mobile Alliance Device Management)サーバからの通知がファイアウォールをバイパスできるようにする方法を提供する。 (もっと読む)

リンク状態プロトコル制御型イーサネット・ネットワーク上でのVPNの実装

イーサネット・ネットワーク上のノードがリンク状態ルーティング・プロトコルを実装する。ノードはVRFごとにIPアドレスまたはI-SID値を割り当て、そのIPアドレスまたはI-SID値をLSAを使って広告する。VPN上でパケットが転送されるとき、入口ノードはそのパケットについてのVRFを同定し、そのVRF内で顧客アドレス空間のIP探索を実行して次のホップと、出口ノード上のVRFのIPアドレスまたはI-SID値を判別する。入口ノードはVRFを同定するためにI-SIDまたはIPヘッダを前に付加し、そのパケットがイーサネット・ネットワーク上の出口ノードに転送されうるようMACヘッダを生成する。パケットが出口ノードで受信されると、MACヘッダがパケットからはぎ取られ、付加されたI-SIDまたはIPヘッダを使って出口VRFが同定される。  (もっと読む)

(もっと読む)

連絡網システム

【課題】システム加入者のメールアドレスが他の加入者に知られてしまうことがなく、しかも一斉送信を受けた加入者が、最初のメールを送信した者のみに返信することを可能にする連絡網システムを提供する。

【解決手段】それぞれが固有のメールアドレスを有してメールの送受信を行う複数の端末101,101・・・と、連絡網の送受信用として定義された所定のメールアドレスを有して前記複数の端末101,101・・・と接続され、それらの端末101,101・・・の一つから送信を受けたとき、前記複数の端末101,101・・・に対してメールを一斉送信する機能を備えたメールサーバー102とから構成された連絡網システムにおいて、メールサーバー102に、前記端末101,101・・・の一つから送信を受けたとき、その端末101のメールアドレスは秘匿した上で、該端末101を特定するメールアドレス以外の特定情報を付加してメールを一斉送信する機能を備えておく。

(もっと読む)

ファイル転送方法、プログラム、記録媒体、ファイル転送システム、送信装置、及び受信装置

【課題】ハッキングの対策が十分であり、膨大なデータの授受も容易なファイル転送方法、プログラム、記録媒体、ファイル転送システム、送信装置、及び受信装置を提供する。

【解決手段】送信装置は、1つのデータ転送に対して、内部で物理的に複数のセッションまたは経路を持たせる手段と、セッション又は経路ごとに独立した送信を行う手段とを有し、受信装置は、個別セッションで、受信完了した個別データを集約する手段と、1データにまとめ上げることでセッション毎に異なるセキュリティを設ける手段とを有する。

(もっと読む)

通信ルータ

発信元通信装置(200)と応答側通信装置(213、214、215、2116、217、218)との間でメッセージを匿名で送る通信ルータ。発信元格納手段(203)が、発信元通信装置(200)に対する通信識別子と、発信元通信装置(200)に関連付けられたメッセージを示す所定の主題識別子とを格納するために設けられている。応答側格納手段(203)が、各応答側通信装置(213、214、215、2116、217、218)に対する通信識別子を、各応答側通信装置に割り当てられた一意のタグ識別子とともに格納するために設けられている。第1のメッセージ・ハンドラ(202、204、205、206)が、応答側通信装置(213、214、215、2116、217、218)からの受信メッセージを選択し、適切なタグ識別子を加え、メッセージを発信元通信装置(200)へ送信する。第2のメッセージ・ハンドラ(202、201)が、発信元通信装置(200)からメッセージを受信して、メッセージ中に含まれた所定の主題識別子およびタグ識別子に基づいて、メッセージを適切な応答側通信装置(213、214、215、2116、217、218)に送信する。  (もっと読む)

(もっと読む)

SIP応答メッセージの送信インターフェースの制御

本発明によれば、通信クライアント(C)は、SIPプロトコルに適合するシグナリングメッセージ(M)を通信サーバ(S)の第1のインターフェースに送信するための少なくとも1つの送信インターフェースを含む。クライアントおよびサーバは、通信ネットワーク(N1)によって接続される。本発明の通信クライアントは、その応答シグナリングメッセージ(R)を送信するために通信サーバによって使用されるインターフェースに関する指示をシグナリングメッセージ内に挿入するように構成される点で新規性がある。  (もっと読む)

(もっと読む)

仮想網構築プログラム、仮想網構築装置、および仮想網構築方法

【課題】サービス毎のエンド・ツー・エンドのセキュリティ、クライアントでのサービス間のセキュリティ、大規模システムに対するスケーラビリティを実現すること。

【解決手段】(1)クライアント131は、認証要求をパス制御サーバ111に送信する。(2)パス制御サーバ111では、認証するとランチャーソフトをクライアント131に送信する。(3)クライアント131では、利用可能なサービスを選択すると、対応するパス構築要求がパス制御サーバ111に送信される。(4)パス制御サーバ111では、パス構築要求を受信すると、クライアント131に対して拠点ルータ133との連結指示を発行するとともに、(5)拠点ルータ133に対してクライアント131との連結指示を発行する。これにより、クライアント131と拠点ルータ133間の拠点内VLAN160を動的に構築することができる。

(もっと読む)

アプリケーションのプロトコル特性を抽出するための方法とシステム

【課題】任意のアプリケーションに対して自動的に、かつ継続的にアプリケーションプロトコルを抽出する。

【解決手段】サーバからのメッセージを、それが送られる前またはクライアントへ送るのと並行して、受信する。メッセージからアプリケーションプロトコルデータを抽出する。メッセージのコピーに作用して、メッセージから通信プロトコルを取り去り、残りのメッセージを解析することにより、コマンド、フィールド等のようなメッセージに含まれる、ユーザが選択できるオプションを識別する。これらのアイテムは、メッセージに述べられたようなアプリケーションの現在のバージョンの特定の段階に対する許容可能、即ち認められたユーザの処置の組を表す。許容可能なユーザの処置の組は抽出プログラムによって、ゲートウェイまたはフィルタモジュールにアクセスすることができるプロトコルデータベースに記憶される。

(もっと読む)

電子メール暗号化システム

【課題】

公開鍵を保持する公開鍵サーバを設置することで送受信者が意識することなく社内及び社外へのメール送信の暗号化を実現する。

【解決手段】

社外宛先のメール送信時にはメールサーバ30において、公開鍵サーバ50に公開鍵を問い合わせ、暗号化を行なう。また公開鍵サーバ50において、メールアドレスに対する秘密鍵の探索方法を効率化することで、レスポンスの向上を図る。

(もっと読む)

情報中継システム及び通信端末

【課題】構内通信網を利用した情報送受信において、通信端末の認証にかかる利用者の手間を削減しつつ、暗号鍵を動的に変化させることで、情報通信の不正利用の防止、及び情報の安全性の確保を図る。

【解決手段】通信端末に予め保持される第1識別情報3gと、更新可能に保持される第2識別情報3hとを構内通信網を介して自動取得し、第1照合情報及び第2照合情報を保持し、第1取得手段によって取得された第1識別情報と第1照合情報との照合、及び第2識別情報と第2照合情報との照合をし、第1識別情報と第1照合情報とが一致した場合に、第2識別情報を第2照合情報と一致する情報に更新すべく、構内通信網を介して更新情報8hを通信端末に向けて送信する照合情報通知手段と、第2識別情報と第2照合情報とが一致した場合に、通信端末を利用した情報送受信の中継を許容する情報制御手段と、を有している。

(もっと読む)

情報処理装置、承認方法、およびプログラム

【課題】承認者が容易に電子メールの承認を行うことができるようにする。

【解決手段】電子メールの承認を行う情報処理装置が、第1のメールアドレスを送信元とし、第2のメールアドレスを宛先として設定した電子メールである承認依頼メールを電子メールの承認者に送信する承認依頼メール送信部と、承認依頼メールに対して承認者から返信された電子メールである返信メールを取得する返信メール取得部と、返信メールの宛先に第1および第2のメールアドレスの両方が含まれている場合、および返信メールの宛先に第1のメールアドレスのみが含まれている場合のいずれか一方の場合に承認と判定し、他方の場合に非承認と判定する承認判定部と、を備える。

(もっと読む)

通信ネットワークシステム、通信ネットワーク制御方法、通信制御装置、通信制御プログラム、サービス制御装置およびサービス制御プログラム

【課題】利用者の誤認を防止して安全性を確保するとともに、多くの無駄な設備投資コストの発生を防止することを課題とする。

【解決手段】サービス制御装置は、通信制御装置から取得したID−アドレス対と有効期限とを対応付けてID−アドレス管理情報として記憶して管理する。そして、サービス制御装置は、サービス要求を端末装置から受信すると、このサービス要求から取得したIPアドレスに対応するレコード(ID−アドレス対)がID−アドレス管理情報の中に存在する場合には、該当レコードのID−アドレス対に含まれるユーザIDと、サービス要求から取得したユーザIDとを比較して、ユーザIDが互いに一致する場合には、サービス要求の送信元である端末装置のユーザの認証に成功したものとして、サービス要求の内容に基づく処理を許可してサービスを提供する。

(もっと読む)

電子メール配信方法

【課題】

通常、電子メールはテキストデータとして処理される。そのため、電子メールが蓄積されるメール受信サーバもしくはPCにおいて、受信者以外にも容易に内容を見ることができる。

【解決手段】

メール受信サーバ(s1)に電子メールが蓄積される前に、メール暗号化サーバ(s2)において受信メールを受信者の公開鍵を用いて暗号化を行う(ステップ f2-c-005)。受信メールの暗号化に際しては、暗号化ポリシにより暗号処理の有無を選択できる機能(ステップ f2-c-003 および f2-c-004)を有する。受信者の公開鍵を用いて暗号化することで、その対となる秘密鍵を保有する受信者本人以外にはメールの参照を困難にする。

(もっと読む)

ネットワークシステム

【課題】 ユーザ端末とサービス提供サーバとの間にNAPTルータが存在する環境において、UDPヘッダを追加したIPsecトンネルモード形式パケットによる暗号通信を行うことを可能にする。

【解決手段】 サービス提供サーバ側の暗号通信モジュールは、サービス提供サーバ側のNAPTルータに割り当てられたグローバルIPアドレス、およびグローバル側で使用する外側UDPヘッダのポート番号を、認証・鍵交換サーバへ通知する。ユーザ端末側の暗号通信モジュールから暗号パケットを受信した際には、外側IPヘッダの送信元・宛先IPアドレスで内側IPヘッダの送信元・宛先IPアドレスを上書きする。また、内側TCP・UDPヘッダの送信元ポート番号を、外側IPヘッダの送信元IPアドレスが同一の暗号通信の中で、通信セッション毎に一意な値に変更する。ユーザ端末側の暗号通信モジュールに向けてパケットを送信する際には逆のヘッダ変換を行う。

(もっと読む)

ピアツーピアネットワーク

ピアツーピアネットワーク(100)の機能を提供する一般ピア(0、7、10、15、20、28)からなるネットワーク(100)内でセキュリティを提供するために、ネットワーク(100)内でセキュリティを提供し、ピア(0、4、7、9、10、15、20、23、28)の証明及び位置付けを管理する中央認証局(110)によって証明される少なくとも1つのポリスピア(4、9、23)がネットワーク(100)に追加される。  (もっと読む)

(もっと読む)

161 - 180 / 447

[ Back to top ]