国際特許分類[H04L9/32]の内容

電気 (1,674,590) | 電気通信技術 (544,871) | デジタル情報の伝送,例.電信通信 (61,356) | 秘密または安全な通信のための配置 (13,382) | システムの利用者の身元または権限の照合のための手段を含むもの (7,205)

国際特許分類[H04L9/32]に分類される特許

981 - 990 / 7,205

信号の単方向伝送を保護して行う方法

Notice: Undefined index: from_cache in /mnt/www/gzt_ipc_list.php on line 285

情報処理システム、プログラム、および認証引継方法

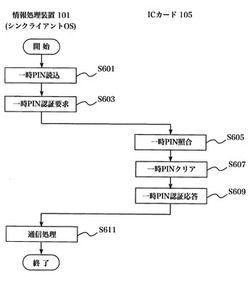

【課題】複数のオペレーティングシステム間で認証情報を安全に引き継ぐことができ、利便性が向上する情報処理システム等を提供する。

【解決手段】

情報処理装置101のCPU301は、RAMディスクから一時PIN319を読み込み(S601)、一時PIN319の認証要求をICカード105に送信する(S603)。ICカード105のCPU401は、受信した一時PIN319とEEPROM411に保存する一時PIN319とを照合し(S605)、照合成功の場合は、EEPROM411内の一時PIN319を消去し(S607)、認証成功を情報処理装置101に通知する(S609)。情報処理装置101のCPU301は、これ以降、通信処理を行う(S611)。

(もっと読む)

検疫システム、検疫方法、及び検疫プログラム

【課題】最新セキュリティポリシーでの監査を条件としながらも、検疫ネットワークに隔離した期間を短縮できる検疫システムを提供する。

【解決手段】検疫システムの監査を、検疫エージェント部14の起動直後で最新ポリシーの取得前にセキュリティポリシー格納部21に保存された直近過去の監査に使用した旧ポリシーを用いて行う先行監査制御部26の先行監査と、最新ポリシー取得完了後に検疫ネットワークに接続された状態で最新ポリシーと旧ポリシーの相違項目についてのみ最新ポリシーを用いて行う優先監査項目制御部27の優先監査と、最新ポリシーと旧ポリシーに共通すると共に旧ポリシーによる監査に適合し且つ監査適合の有効期限内であるために優先監査が実行されなかった項目について最新ポリシーを用い業務用ネットワークに接続された状態で行う優先監査項目制御部27の後段監査に分けて実施する。

(もっと読む)

認証方法、通信局、認証局及び端末

【課題】 複数の機器を連携して認証することのできる認証技術を提供する。

【解決手段】 第1の通信ネットワークを介して認証局1と接続すると共に、第2の通信ネットワークを介して他の通信局4と接続する通信局3であって、前記第1の通信ネットワークを介した前記認証局との間での所定の認証手順に従った情報授受によって自局の認証を行う認証処理手段と、自局が前記認証局によって認証されたときは、前記他の通信局の認証を開始するための認証開始信号を前記第1の通信ネットワークを介して送信する認証開始処理手段とを備えた通信局である。

(もっと読む)

情報処理装置および情報処理システム

【課題】基幹サーバと複数台の情報処理装置とがネットワークで接続された情報処理システムにおいて、ログイン処理のためのユーザ管理と、情報処理装置の操作権限に関するユーザ管理とを適切に行なえるようにする。

【解決手段】ログイン情報を含んだログイン操作を受け付けるログイン操作部と、ネットワークを介して基幹サーバにログイン情報を送信し、前記ログイン操作に対するログイン可否を問い合わせるネットワーク認証部と、ユーザ毎の操作権限に関するユーザ権限情報を記憶するユーザ権限記憶部と、前記ユーザ権限情報が変更された場合に、他の装置に変更された前記ユーザ権限情報を送信するユーザ情報送信部と、他の装置からユーザ権限情報が送信された場合に、前記ユーザ権限記憶部に記憶されたユーザ権限情報を更新するユーザ情報受信部とを備えた情報処理装置。

(もっと読む)

セキュアプロセッサ用プログラム

【課題】例えば暗号化された実行コードの認証を行い、認証に成功した実行コードのみを実行可能として情報処理の安全性を向上させる。

【解決手段】 実行コードに対応するプロセスの実行に先立って、該実行コードを格納するページが正しく認証されたことを示すセキュアページフラグが設定されたページに対応するセキュアプロセス識別子と比較するためのセキュアプロセス識別子を、該プロセスの生成命令が発行された時点で生成するセキュアプロセス識別子生成手段と、該生成されたセキュアプロセス識別子を該プロセスに関連する情報として保持するプロセス情報保持手段とを備える。

(もっと読む)

秘密鍵共有システム、方法、データ処理装置、管理サーバ、及びプログラム

【課題】サーバ側でユーザの秘密鍵を持たないオンライン・ストレージ・サービスを実現し、ユーザの複数の機器の間でこの秘密鍵をネットワーク経由で共有することを可能にする技術の提供。

【解決手段】機器Aは、ユーザ秘密鍵を要求する要求メッセージに、自装置の機器公開鍵を含めて送信し、ユーザ秘密鍵を保持している機器Bは、前記要求メッセージに対する応答メッセージに、自装置の機器公開鍵を含めて送信し、機器Aは、自装置が保持している機器公開鍵の確認用情報(1)と機器Bから送信されてきた機器公開鍵の確認用情報(2)とを提示し、機器Bは、自装置が保持している機器公開鍵の確認用情報(3)と機器Aから送信されてきた機器公開鍵の確認用情報(4)とを提示し、(1)と(4)が一致し、且つ、(2)と(3)が一致することを条件として、ユーザ秘密鍵の共有を許可し、機器Bは、自装置が保持しているユーザ秘密鍵を暗号化して送信する。

(もっと読む)

ネットワーク認証システム、ネットワーク認証方法およびプログラム

【課題】通信プロトコルに依存しないネットワーク認証システム、ネットワーク認証方法およびプログラムを提供する。

【解決手段】ユーザ端末は、サービス提供サーバからのサービスの提供に関して、認証サーバからユーザ認証されており、ユーザ端末が、認証サーバへ認証要求を送信し、認証サーバが、受信した認証要求に対して、認証を行う。認証サーバは、認証処理の完了後に、ユーザ情報やユーザのアクセス履歴等のユーザを識別するためのファイルと認証用ファイルとを作成し、作成したファイルをユーザ端末に送信する。ユーザ端末は、受信したファイルを格納し、機能提供サーバに対して、認証用ファイルとともに、認証要求を送信する。そして、機能提供サーバが、認証ファイルの検証を行い、検証が完了した後に、情報提供を行う。

(もっと読む)

アクセス制御連携システム及びアクセス制御連携方法

【課題】複数のシステム間のアクセス制御を連携させる場合において、あるシステムにおける認証情報の更新に伴う情報更新作業の手間を軽減するとともに、更新のタイムラグを小さくすることを目的とする。

【解決手段】アクセス制御連携システム1は、第1ロールに基づきアクセス制御を行うシステムA100と、第1ロールとは異なる第2ロールに基づきアクセス制御を行うシステムB200と、各システムを連携させる中央認証機関300とを備える。システムA100に所属するユーザがシステムB200が提供するサービスへアクセスする場合、ユーザはシステムA100へログインする。その後、システムA100からシステムB200へユーザIDが送信される。また、中央認証機関300はシステムA100からユーザの第1ロールを取得し、第2ロールへ変換する。システムB200では中央認証機関300が変換した第2ロールに基づきアクセス制御が行われる。

(もっと読む)

通信方法および通信システム

【課題】IKEv2において、本来、IKErではないノードが、IKErになりすまして、IKEiのノードのIDを取得することを防止する。

【解決手段】IKEiのノード10は、IKE_AUTH1stメッセージにより、IKErのノード20に対し、仮IDを通知する。その後、IKEiのノード10は、IKE_AUTH2ndメッセージによりIKErのノード20のディジタル署名を受信し、このIKErのノード20の認証処理を行う。ここで、IKErのノード20の本人性の認証がとれたとき、IKE_AUTH3rdメッセージにより、このIKEiのノード10の本IDを通知する。

(もっと読む)

981 - 990 / 7,205

[ Back to top ]