Fターム[5B276FA13]の内容

ストアードプログラムにおける機密保護 (3,759) | 暗号化機密保護 (369) | 公開キー (57)

Fターム[5B276FA13]に分類される特許

41 - 57 / 57

安全な起動方法およびシステム

コンピューティングシステム上で実行するためのコンピュータプログラムの完全性検証を行うためのシステムと方法を提供する。完全性チェックは、実行制御をオペレーティングシステムの次のレベルに渡す前に、あるいは、プログラムの実行を許可する前に、完了される。完全性チェックは、実行前にプログラムが修正されたか、あるいは改ざんされたかを決定するためのローカルに記憶された鍵の使用を含む。仮にチェックがプログラムは変わっていないことを示す場合には、そのプログラムは実行され、ブートプロセスの間、プログラムは実行制御が次のレベルに転送されることを許可する。しかしながら、仮にチェックがプログラムは修正されていたと確認する場合には、コンピューティングシステムはそのプログラムが実行することを許可しない。  (もっと読む)

(もっと読む)

制御装置内のソフトウェアのデータ整合性を検査する方法

ダウンロードプロセス中の伝送エラー及び信頼性についてソフトウェアのデータ整合性を検査するために、フラッシュメモリに格納されるデータは、繰り返し検査されなければならない。フラッシュメモリに格納されたプログラムデータへのアクセス、又はアクセス時間は比較的長い。コスト上の理由により一般に低い計算機能力しか有さない、特に自動車内の制御装置においては、信頼性検査などの複雑な計算を有する長いアクセス時間が、長く耐え難い遅延となる。本発明によれば、伝送エラー及び信頼性検査のための計算方法が、フラッシュウェアがアクセス時間の早いバッファ内にある間に行われ、伝送エラー及び信頼性についてのプログラムデータの検査が、効率的に行われる。したがって、フラッシュメモリへの時間集約的なアクセスが回避される。今日まで、フラッシュウェアが検査されるたび毎にフラッシュメモリにアクセスする必要があったが、本発明による方法によれば、すべての必要な検査のために、速いアクセス時間をもつバッファにフラッシュウェアを格納するので、フラッシュメモリへは一回アクセスするだけで良い。  (もっと読む)

(もっと読む)

ローカル端末、リモート端末、アプリケーションアクセス制御システム、その動作方法及び動作プログラム

【課題】 ローカル端末上のサーバアプリケーションがリモート端末上のクライアントアプリケーションからのアクセスを制御可能にする。

【解決手段】 ローカル端末20上で動作するサーバアプリケーション40は、リモート端末10上で動作するクライアントアプリケーション300〜30mから受信したリモート端末証明書とアプリケーション証明書を証明書認証部70に渡す。証明書認証部70は、これら2つの証明書を認証し、それらの認証結果と認証結果集合データベース80をもとに認証結果をサーバアプリケーション40に渡す。サーバアプリケーション40は、その動作により、証明書認証部70から取得した認証結果をもとにアクセス許可データベース90からクライアントアプリケーション300〜30mに許可する実行要求の集合を取得し、これを用いてクライアントアプリケーション300〜30mからのアクセスを制御する。

(もっと読む)

ソフトウェア提供方法及び情報処理装置

【課題】安全性を確保した上で、ソフトウェアを提供することが可能なソフトウェア提供方法を提供する。

【解決手段】携帯電話機1は、提供されるソフトウェアに係わる処理を実行する処理エンジン部と、認証処理を実行する認証手段と、暗号化されたソフトウェアを復号化する復号化手段とを含む安全性判断部と、暗号化されたソフトウェアを含む放送情報を受信する放送受信手段と、受信した放送情報を蓄積する蓄積手段とを備え、安全性判断部は認証手段により蓄積手段に蓄積された放送情報に含まれるソフトウェアのインストールの適否を判断する認証を行い、認証がなされた場合に復号手段により暗号化されたソフトウェアを復号し、復号されたソフトウェアを処理エンジン部にインストールすることを特徴とする。

(もっと読む)

プログラム実行保護プロセッサ

【課題】プログラムの実行が中断された際に暗号化などの処理負荷をかけずに、タスクの実行環境を外部からの不正なアクセスから保護することができるプログラム実行保護プロセッサを提供すること。

【解決手段】タスクを実行するタスク実行手段と、タスクからの要求に応じて、復号鍵が暗号化された暗号情報を取得する暗号情報取得手段4と、暗号情報取得手段4によって取得された暗号情報を復号化し、この復号化で得られた復号鍵をもって、暗号化されたプログラムコードおよび/またはデータを復号化する復号化手段5と、タスクからの要求に応じて割り当てられ、少なくとも復号化手段5によって復号化されたプログラムコードおよび/またはデータを記憶するプライベートページを有する内部メモリ7と、タスクによる上記プライベートページへのアクセスを許可するか否かを判断するアクセス判断手段8とを備える。

(もっと読む)

マイクロプロセッサ、ノード端末、コンピュータシステム及びプログラム実行証明方法

【課題】 プログラム実行の際にメモリの内容が不正に改ざんされていないことを保証可能なマイクロプロセッサ、そのマイクロプロセッサを備えプログラムの実行証明が可能なノード端末、コンピュータシステム及びプログラム実行証明方法を提供する。

【解決手段】 サーバ20から送出されたプログラムを記憶する内部メモリ42と、当該内部メモリ42に記憶されたプログラムを実行するCPU41と、前記プログラムの実行が終了した時点で、CPU41により実行されたプログラムに所定のハッシュ関数を演算するハッシュ値算出部103と、ノード10に固有であり、秘密鍵記憶部105に記憶されている秘密鍵を用いて、ハッシュ関数が演算されたプログラム及び前記プログラムの実行結果にデジタル署名を行うデジタル署名実行部104と、を備える。

(もっと読む)

マルチタスク実行システム及びマルチタスク実行方法

【課題】 複数のタスクを同時並列的に実行することができる現代的なオペレーティングシステムにおいて、複数のタスクが柔軟かつ安全に協調動作を行う環境を実現する。

【解決手段】 本発明に係るマルチタスク実行システム1は、タスク201からの鍵要求システムコールに応じて鍵を生成してタスク201に対して付与するように構成されている鍵生成付与機能104と、生成された鍵を記憶するように構成されている鍵記憶機能105と、タスク201によって鍵を用いて暗号化されているシステムコールの暗号化対象引数を鍵記憶機能105に記憶されている鍵を用いて復号するように構成されている復号機能106と、復号した暗号化対象引数を用いてシステムコールを処理するように構成されているシステムコール処理機能102とを具備する。

(もっと読む)

プログラム書込装置及びプログラム書込プログラム

【課題】 改ざんされたプログラムが組み込み機器等の装置に対して書込まれることを防止する。

【解決手段】 書込対象となるファームウェア51と、ファームウェア51のハッシュ値を秘密鍵により暗号化して得られる暗号化値52と、前記秘密鍵に対応する公開鍵53とを記憶する不揮発性メモリ50からデータを読み出すメモリインターフェイス20と、ファームウェア51のハッシュ値を算出するハッシュ値算出部31と、暗号化値52を公開鍵53で復号化する復号化部32と、ハッシュ値算出部31により算出されたハッシュ値と、復号化部32により算出された復号化ハッシュ値とが一致するか否かを判定する判定部33と、判定部33により一致すると判定された場合に、ファームウェア51をファームウェア記憶部40に書込む書込部34とを備える。

(もっと読む)

コミュニケータ用プログラム配信システム

【課題】本発明は、コミュニケータにおいて情報端末装置間のデータを自動的に暗号化および復号化することができ、ひいてはコミュニケータにおけるセキュリティを向上することが可能なコミュニケータ用プログラム配信システムの提供を課題とする。

【解決手段】 本発明は、サーバ2から複数の情報端末装置1に対してチャット、掲示板、あるいは電子メールなどの各種ソフトウェアのプログラムが配信され、各情報端末装置1同士がネットワーク上で情報通信を行うためのコミュニケータに用いられる。情報端末装置1の要求に応じてソースプログラム中に当該情報端末装置1に対応する一意な暗号化情報を埋め込んだ上、その一意な暗号化情報が埋め込まれたソースプログラムを当該情報端末装置1において実行可能なオブジェクトプログラムに変換したあと、当該情報端末装置1にネットワークを介して送信する。

(もっと読む)

コンピュータ組込機器およびデータ受渡方法

【課題】ネットワークなど他の情報源へアクセスせずに、ユーザへ渡した情報記憶媒体だけでアップロード可能な回数や機器を簡便な処理で制限できるコンピュータ組込機器およびデータ受渡方法を提供する。

【解決手段】プログラムなどの提供者は、アップロード対象のデータと、暗号化したアップロード制限情報とを情報記憶媒体31に記憶してユーザに引き渡し、コンピュータ組込機器10は、セットされた情報記憶媒体のアップロード制限情報を復号化し、これが真正かつアップロードを許可している場合にのみ、その情報記憶媒体からデータをアップロードする。また、アップロード許可の取得に使用したアップロード制限情報を消去することで、アップロード制限情報の登録個数により、実質的に、アップロードの許可回数を制限・管理することができる。

(もっと読む)

情報処理装置、およびデバッグ装置

【課題】マイクロプロセッサが実行するタスクに関連づけた暗号鍵情報を記憶し、タスクの切替え時に、その暗号鍵情報をタスク切替えプログラムにより書き換えることによって、暗号化されたプログラムを復号して実行する情報処理装置を提供する。

【解決手段】秘密鍵を保持する秘密鍵保持部5と、上記秘密鍵に対応する公開鍵によって暗号化された共通鍵を少なくとも一つのタスクに対応して保持する暗号化共通鍵保持部3と、上記共通鍵を入力とし、上記秘密鍵によって復号する共通鍵復号部4と、命令フェッチ2を行なうタスクに対応する上記共通鍵が上記暗号化共通鍵保持部3に保持されている場合に、上記復号された共通鍵を用いて該タスクのプログラムを復号する命令復号部6と、上記命令復号部6から上記タスクのプログラムをフェッチ2して実行する命令実行部1とを備える構成とした。

(もっと読む)

ソフトウェアのライセンス管理方法、システムおよびプログラム

【課題】複数のソフトウェアのライセンスの一括管理が容易に行なえ、かつネットワーク上の様々の脅威を回避できるソフトウェアのライセンス管理システムを提供する。

【解決手段】ソフトウェア管理エージェント210はソフトウェアのインストールを検知し、インストールの実行可否をライセンス管理サーバ100に問い合わせ、ライセンス管理エージェント110は、公開鍵暗号方式を用いてクライアントPC200を認証した後、ライセンス使用情報データベース120を参照し、インストールの許可結果を示す許可情報をクライアントPC200に送信し、ソフトウェア管理エージェント210は、前記許可情報に基づいてインストールの実行を制御する。なお、インストールの実行結果は、ソフトウェア管理情報220に記憶され、ライセンス使用情報データベース120の内容はソフトウェア管理情報220に基づいて変更される。

(もっと読む)

マイクロプロセッサ

【課題】処理対象となる情報が第三者から不正に読み出されるのを防止しつつ、必要に応じて当該情報に対する処理を施すことができるマイクロプロセッサを提供する。

【解決手段】プロセッサコア110を備えたマイクロプロセッサ100であって、プロセッサコア110が利用すべき情報を外部から取得する情報取得手段134と、情報取得手段130が取得した情報が暗号化された暗号化情報である場合に、当該暗号化情報を復号鍵を利用して復号化し、平文情報を得る復号化手段134と、復号化手段134が暗号化情報を復号化するときに利用する暗号復号鍵に基づいて、情報取得手段134が取得した情報に対する処理を制御する制御手段142とを備えたことを特徴とする。

(もっと読む)

情報処理システム、情報処理方法、情報処理装置、並びにプログラム

【課題】 ICカードに関する情報を管理する端末に、安全、かつコストを抑えて情報を提供する。

【解決手段】 端末SAMクライアント11−1の端末SAMは、端末識別子と端末公開鍵をエンコードし、これと端末識別子を認定機関13に送信し、認定機関13はこれを受信する。認定機関は、エンコードされた端末識別子と端末公開鍵をデコードし、受信した端末識別子と一致するか否かを確認し、一致する場合に、認定機関秘密鍵を用いて端末公開鍵の署名を生成し、これをサーバ14−1に送信する。サーバ14−1は、端末公開鍵の署名を受信し、端末公開鍵が正当であることを検証し、正当であることが検証された場合、端末識別子と端末公開鍵を記憶する。本発明は、ICカードに関する情報を処理する情報処理システムに適用することができる。

(もっと読む)

少なくとも1つの制御装置の処理制御手段の機能性の更新及び/又は拡張

本発明は、自動車の少なくとも1つの制御装置の処理制御手段の機能性を更新及び/又は拡張するための方法に関する。自動車の少なくとも1つの制御装置の処理制御手段の機能性を更新及び/又は拡張するための周知の方法を改善するために、次のことが提案される:第1制御装置から第1データを読み出し、これらのデータに基づき、処理制御手段のバージョンであって、現在、第1制御装置内で動作するバージョンが検出されること。第2制御装置から第2データを読み出し、これらのデータに基づき、処理制御手段のバージョンであって、現在、第2制御装置内で動作するバージョンが検出されること。処理制御手段のバージョンであって、現在、第2制御装置内で動作するバージョンが、処理制御手段の予め定められたバージョンに対応するかどうか、又はむしろ予め定められたバージョンよりも最新であるかどうかに関し、車両内で第1検査を行なうこと。第1検査の結果が肯定的な場合、第1制御装置内で、処理制御手段のバージョンであって、現在、第1制御装置内で動作するバージョンに対してより最新の及び/又は機能性を拡張するバージョンを記憶すること、及び/又は他の処理制御手段を記憶すること、及び/又は追加的なデータ範囲を記憶すること。 (もっと読む)

アクティブなエンティティを使用するソフトウェア実行保護

本発明は、コンピュータプログラムエレメントの実行を保護することを可能にするための前記コンピュータプログラムエレメントの少なくとも一部の暗号化に関し、これは、前記コンピュータプログラムエレメントの少なくとも1つの静的リソースを抽出するステップ(ステップ102)、及び第1の鍵(314)を用いて前記静的リソースを暗号化するステップ(ステップ106)を有し、前記暗号化された静的リソースの復号は、第1のエンティティにおいて、第1の鍵を用いて暗号化された前記静的リソース(406)を取得するステップ、前記暗号化された静的リソースを第2のエンティティに提供するステップ(ステップ208)、第1の鍵を用いて暗号化された前記静的リソース(406)を取得するステップ(ステップ218)、第2の鍵(422)を取得するステップ(ステップ216)、前記第2の鍵を使用して前記暗号化された静的リソースを復号するステップ(ステップ222)、前記静的リソースを前記第1のエンティティに提供するステップ(ステップ228)及び前記第2のエンティティから前記静的リソースを前記第1のエンティティにより取得するステップ(ステップ210)を有する。  (もっと読む)

(もっと読む)

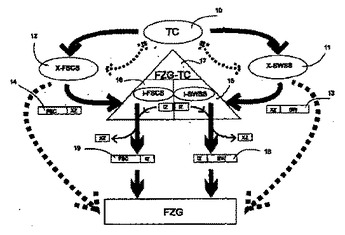

特に自動車の制御装置内にロード可能なソフトウェアコンポーネントを認証するための方法

本発明は、端末装置内にロード可能なソフトウェアコンポーネントを含んでいる、ソフトウェア提供者により提供されているソフトウェアパッケージを認証するための方法に関し、この際、ソフトウェアコンポーネントには認証付録が備えられ、この認証付録が信憑性検査の実施のために端末装置内でチェックされ、この際、上位の認可箇所が設けられていて、この認可箇所が安全性の向上のために認可措置をソフトウェアパッケージに対して実施する。本発明は、上位の認可箇所(15、16)により実施される措置が、ソフトウェア提供者(11、12)により提供されていてソフトウェアコンポーネント(SW、FSC)の他に第1認証付録(XZ)を含むソフトウェアパッケージ(13、14)の検査が成功した後、ソフトウェアパッケージ(13、14;18、19)に、第1認証付録(XZ)の箇所に少なくとも1つの第2認証付録(IZ)を備えることを含んでいることにより傑出している。  (もっと読む)

(もっと読む)

41 - 57 / 57

[ Back to top ]