Fターム[5B276FA13]の内容

ストアードプログラムにおける機密保護 (3,759) | 暗号化機密保護 (369) | 公開キー (57)

Fターム[5B276FA13]に分類される特許

21 - 40 / 57

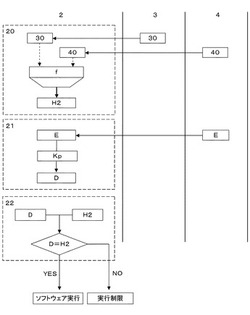

ソフトウェアの実行制御プログラム、および実行制御方法

【課題】

不正使用されにくいソフトウェアの実行環境を提供する。

【解決手段】

利用者端末から実行可能なソフトウェアの固有識別情報および利用者端末から参照可能に接続されるハードウェアの固有識別情報に基づいて認証値を生成する認証値生成部と、上記ハードウェアの記憶領域に格納された暗号値を所定の公開鍵で復号化して復号値を生成する暗号値生成部と、上記認証値および上記暗号値の照合により上記認証値および上記復号値が一致した場合にのみ上記ソフトウェアの実行制限を解除する認証部とを備える。暗号値は、ソフトウェアの固有識別情報およびハードウェアの固有識別情報を所定の秘密鍵で暗号化して生成する。認証部における認証値および復号値の照合は、ソフトウェアの実行中に複数回行なうようにしてもよい。

(もっと読む)

画像形成装置、画像形成装置の起動方法、制御装置及び拡張ユニットの起動方法

【課題】主となる装置に接続された拡張ユニットに含まれるソフトウェアの正当性を確認し、機能拡張ユニットのソフトウェア不具合による主装置の障害発生を防止すること。

【解決手段】拡張ユニット300を接続することにより機能拡張を行う融合機101であって、拡張ユニット300を機能させる制御プログラムが格納されたEEPROM303と、制御プログラムの正当性を確認する制御プログラム認証手段とを有し、拡張ユニット300の起動時に、制御プログラム認証手段が前記制御プログラムの正当性を確認した後に拡張ユニット300を起動することを特徴とする。

(もっと読む)

情報読取装置及び情報読取装置の制御方法

【課題】記録媒体に書き込まれた書込情報を読み取る情報読取装置において、予め装置内に実行不能状態で記憶されているプログラムを不正な手段によって有効化されることを防止するとともに、そのプログラムを有効化するための追加アプリケーションを必要とせず、既存のアプリケーションを使ってプログラムを実行可能にすることを目的とする。

【解決手段】追加機能提供ファームウェアを暗号化してROM21に記憶させ、追加機能提供ファームウェアを復号化するための共通鍵を公開鍵で暗号化したライセンス番号をライセンスシートに書き込んでおき、更に共通鍵を復号化するための機器固有に秘密鍵をROM21に記憶させておき、追加機能の実行が必要となった場合に、ライセンスシートからライセンス番号を読み取った後(ステップS11)、秘密鍵を用いてライセンス番号を復号化して共通鍵を取得し(ステップS13)、取得した共通鍵を用いて追加機能提供ファームウェアを復号化してRAM23上に展開する(ステップS15)。

(もっと読む)

ソフトウェア更新システム、端末装置、ソフトウェア更新方法及びプログラム

【課題】更新データを取得するために利用されるWANの帯域を十分小さくできるようにすることにある。

【解決手段】ソフトウェアを更新しようとする端末装置1-1は、自端末装置1-1と同一LAN5に接続されている他の端末装置1-2〜1-kの中に、ソフトウェアの更新データを保持している端末装置が存在するか否かを調べる。そして、更新データを保持している端末装置が存在しない場合には、サーバ3とWAN7を介して通信を行っている通信中端末装置がLAN5上に存在するか否かを調べる。通信中端末装置が存在する場合には、通信中端末装置が上記通信によりサーバ3からソフトウェアの更新データを取得している可能性があるので、通信中端末装置が通信を終了するのを待って、再度、LAN5上の端末装置1-2〜1-kの中に、更新データを保持している端末装置が存在するか否かを調べる。

(もっと読む)

インターネットサービス提供システム、可搬性記憶媒体及び通信端末

【課題】小規模なサービス提供業者や小規模な通信端末提供業者でも参入が容易で、データの改ざんや盗難の危険性が無い、安全なインターネットサービス提供システムを提供する。

【解決手段】ISP業者4が運用するサービス提供サーバ41と、インターネット6に接続する通信インタフェース、入出力デバイス、生体情報入力装置311、カードリーダライタ312等を備え、通信端末業者3が提供する通信端末31と、通信端末31の備えるカードリーダライタ312へ接続し、通信端末31を介して、サービス提供サーバ41にアクセスし、各種サービスを利用するためのプログラム、オペレーティングシステム2111及び情報を格納するメモリカード21から構成し、サービスの利用を許可されたユーザ2が、配布されたメモリカード21を通信端末31に接続し、サービスを利用する。

(もっと読む)

印刷システム、印刷制限方法、及びプログラム

【課題】ネットワーク負荷の軽減、メタフレームサーバや認証サーバの負荷軽減を図るとともに、印刷パフォーマンスの向上を図る。

【解決手段】ネットワークに、印刷ジョブに対するユーザ毎の印刷制限情報を保持する認証サーバ403が接続される。シンクライアント405のユーザがシンクライアント405を介してメタフレームサーバ401に対して印刷指示を行ったとき、メタフレームサーバ401が、該ユーザに関する印刷制限情報がメタフレームサーバ401に存在するか否かを判別する。その結果、前記ユーザに関する印刷制限情報が存在しないと判別されたとき、メタフレームサーバ401が認証サーバ402に、前記ユーザに関する印刷制限情報の送信を要求する。メタフレームサーバ401は、この要求に応じて認証サーバ402から返信された印刷制限情報に従って、印刷装置403に印刷を行わせる。

(もっと読む)

ノード内のユーザデータを保護するための方法およびシステム

ノード内に保存されたデータを保護するための方法およびシステムが開示される。リザイディングノードにおいてセキュリティを危険にさらす試みが検出されると、データは、リザイディングノードから、信用できる仲介ノードであるエスクローノードに移転させることができる。データは、エスクローノードへの送信に先立って、暗号化されてもよい。データのステークホルダは、アクションを取ることができるように、そのような移転について通知されることができる。セキュリティ侵害の試みは、リザイディングノードを自動的に危殆状態に置くことができ、その状態において、所有者は、危殆状態を解消するために、リザイディングノードをセキュリティ局に提出することができる。リザイディングノードの所有者またはユーザが信用できるものでない場合、エスクローノードは、データをオフサイトノードに転送することができる。リザイディングノードは、セキュリティ侵害に関する通知としてメッセージを仲介ノードに送信することができ、仲介ノードによって発行された新しい暗号化鍵を用いてデータを暗号化する。  (もっと読む)

(もっと読む)

起動検証機能を有する情報処理装置

【課題】起動検証機能を有する情報処理装置において、システムプログラムの起動を許可してよい場合の利用者の起動時の復旧処理の負荷を軽減すること。

【解決手段】複数のシステムプログラムを予め記録したモジュール記録部と、システムプログラムの正当性を確認する機能を持つセキュリティチップと、システムプログラムの起動状態の正当性を検証する検証部とを備え、前記セキュリティチップが、システムプログラムから与えられる検証データを用いた確認処理において、そのシステムプログラムの正当性を確認できなかった場合、検証部が、起動されたシステムプログラムからその起動情報を取得し、予め記録されていた正当なシステムプログラムの起動情報の初期値と取得された起動情報とが一致する場合には、現在のシステムプログラムの起動状態は正当と判断し、その後のシステムプログラムの起動処理を継続することを特徴とする。

(もっと読む)

信頼コードグループ

アプリケーションとアプリケーションによってロードされたライブラリとの間の信頼を強化する技法および機構が説明される。非常に一般的に言えば、アプリケーションは、そのライブラリがアプリケーションと共に実行するために認可されるべきメンバでなければならない1つまたは複数の信頼コードグループ(「TCG」)を宣言する。1つまたは複数のTCG内のメンバシップを肯定することを認可されたライブラリは、そのメンバシップの安全なインジケータを含む。アプリケーションが実行し、ライブラリをロードしようと試みるとき、アプリケーションによって認可されたTCG内のそのライブラリのメンバシップは、ライブラリをロードする前に検証される。  (もっと読む)

(もっと読む)

マイクロコンピュータ、マイクロコンピュータに対するプログラム書込み方法、及び書込み処理システム

【課題】マイクロコンピュータに内蔵された不揮発性メモリにプログラムの書き込みを行う際に、プログラム漏洩の危険性を低減する。

【解決手段】MCU1は、CPU12、暗号鍵CAを入力する入力端子15、暗号化されたプログラムEAP2を入力する入力端子16を有する。不揮発性メモリ14には、暗号鍵CBが予め格納されている。復号化部13は、暗号化されたプログラムEAP2を、入力端子15から入力した暗号鍵CA及び不揮発性メモリ14に予め格納された暗号鍵CBを用いて復号する。CPU12は、復号化部13によって復号されたプログラムAPを不揮発性メモリ14に格納する。

(もっと読む)

情報処理装置、情報処理方法

【課題】 セキュリティーを維持したアプリケーションの実行を行うための技術を提供すること。

【解決手段】 署名装置20は、アプリケーションを起動する前に入力された認証情報に基づく署名情報を、認証局によって発行された公開鍵証明書情報に対応する鍵情報を用いて作成する。起動権判定部70は、公開鍵証明書情報から抽出した鍵情報を用いて求めた署名情報のハッシュ値と、認証情報のハッシュ値とが一致している場合に、認証情報がアプリケーションの起動を許可されたユーザの認証情報であるのかをチェックする。そして、処理部80は、このチェック結果に応じて、アプリケーションの起動を制御する。

(もっと読む)

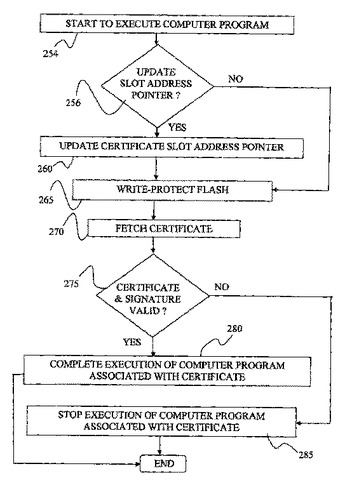

フラッシュメモリ及び電子装置のためのセキュアなデジタル証明書の保存方法

本発明は、一般に、データセキュリティ及びデータメモリ技術に関し、より詳しくは、フラッシュメモリ内のデジタル証明書を保存及び更新する方法を提供し、さらにその方法を利用するフラッシュメモリ及び電子装置を提供する。本発明による方法は、フラッシュメモリ(110)の耐改ざん性の強化のために、所定の消去−書き込みブロックと読み出し−書き込みブロックとを備えるフラッシュメモリ(110)に適用可能であり、証明書はコンピュータプログラムを認証し、そのコンピュータプログラムに関連付けられた検証プログラムによって検証され、本方法は、(230)少なくとも一つの消去済みの消去−書き込みブロックに複数のメモリスロットを定義する工程であって、それぞれのメモリスロットはバイナリ「0」又はバイナリ「1」のビットパターンを備える開始アドレスを有する工程と、(240)第1及び第2のデジタル証明書をメモリスロットの第1及び第2のスロットに書き込む工程と、(250)証明書スロット・アドレス・ポインタを定義する工程と、(260)証明書スロット・アドレス・ポインタを、ポインタの「0」又は「1」のビットパターンをそれぞれ「1」又は「0」のビットパターンへと置き換えることによって更新する工程とを備える。  (もっと読む)

(もっと読む)

画像形成装置及びデータ記憶方法

【課題】データの改ざんを防止するとともに安全にログを記録する。

【解決手段】ログデータ、ユーザ署名データ、署名対象データ、公開鍵証明書データ及びログ署名データを併せたデータのハッシュ値を算出する処理を全てのログIDに対して行い(ST206)、各ハッシュ値を合計する(ST207)。そして、合計したハッシュ値に対して第2の秘密鍵を使用してデジタル署名を施し、全体署名データを作成し(ST208)、作成した全体書名データを記憶する(ST209)。

(もっと読む)

オペレーティングシステム用基本プログラムの認証システム、これに用いるコンピュータ、およびコンピュータプログラム

【課題】オペレーティングシステムの基本プログラムについてセキュリティ上の安全性を確保する。

【解決手段】コンピュータ10のROM11に格納されたブートローダ1により、ファイルサーバ20からネットワーク40を経由してOSカーネル4を取得するとともに、コンピュータ10のスロット13に挿入されたICカード50から起動認証プログラム2を呼び出す。起動認証プログラム2は、OSカーネル4にハッシュ関数を適用して起動鍵を生成し、ファイルサーバ30からOSカーネル4に対応するデジタル署名情報5を取得し、ICカード50から公開鍵3を読み出し、この公開鍵3を用いてデジタル署名情報5を復号化し、生成した起動鍵と復号化したデジタル署名情報5に示される起動鍵とを照合し、両者が一致しない場合にはOSカーネル4を起動させずに処理を終了する。

(もっと読む)

ライセンス管理装置

【課題】 ファイアーウォール内のアプリケーションサーバでのライセンス管理を行えるライセンス管理装置を提供する。

【解決手段】 ライセンスファイル格納部14は、暗号化キーを使って暗号化されておりかつライセンス期限を含んだライセンスファイルを格納する。ライセンスファイル復号部18は、復号化キーを用いてライセンスファイルを復号する。ライセンス期限判定部24は、ライセンスファイルに含まれるライセンス期限が過ぎているか否かを判定し、起動許可部26は、ライセンス期限が過ぎていないと判定されたときにアプリケーションサーバの起動を許可する。

(もっと読む)

安全なソフトウェア更新

【課題】

【解決手段】電子デバイスですでに利用されているソフトウェアを更新するための改良技術が開示されている。一実施形態では、暗号を用いて安全に制御下で、ソフトウェアを更新できる。更新の前に、更新版ソフトウェアの信頼性と、特定の電子デバイスへの適合性とを確認できる。ソフトウェアは、モジュールごとに更新されてもよい。一実施形態では、サーバが、様々な電子デバイスのためのソフトウェア更新のホストとして機能し、データネットワークを介して適切なソフトウェア更新を電子デバイスに提供する。

(もっと読む)

トラステッド・コンピューティング・プラットフォームにおいて動的に生成された裏書き鍵に対する仮想裏書きクレデンシャルを設定するための方法、装置、およびコンピュータ・プログラム

【課題】

データ処理システムにおいて仮想裏書きクレデンシャルを設定するための方法、装置、およびコンピュータ・プログラムを提供する。

【解決手段】

データ処理システムはハードウェアのトラステッド・プラットフォーム・モジュール(TPM)を含む。このシステムでは論理的パーティションが生成される。論理的パーティションの各々に対して、異なる仮想TPMが生成される。次に、論理的パーティションの各々に関して、当該論理的パーティションに対して生成された仮想TPMが、その仮想TPMを含む論理的パーティションによる使用のための仮想裏書きクレデンシャルを動的に生成する。仮想裏書きクレデンシャルは、データ処理システムまたはそれの装置が当該データ処理システムにとっては外部にあるトラステッド第三者機関をアクセスすることなく、当該データ処理システム内で生成される。

(もっと読む)

通信端末装置及び計算機装置

【課題】計算機を使用する際に、その計算機が信頼できるものであるかを、容易、継続的、かつ確実に検証できる通信端末装置を提供する。

【解決手段】通信端末装置100は、無線通信手段104と、他の計算機装置に対してインテグリティの測定を要求するコマンドを生成するインテグリティ測定要求手段102と、他の計算機装置との通信に関する暗号処理を行う暗号処理手段103と、インテグリティの測定結果が予め定めた条件を満たす場合、位置情報を取得するポインティング手段101とを備える。

(もっと読む)

トークン使用可能コンピュータシステムを評価するメカニズム

一実施の形態による、コンピュータシステムが開示される。当該コンピュータシステムは、トラステッド環境を動作させる中央処理装置(CPU)と、CPUのトラステッドマイクロコードによって開始されるコマンドにより書き込むことができる保護されるレジスタを有するチップセットと、チップセットに結合されて、トラステッド動作環境の作成及び維持に関係するデータを保護する固定トークンと、チップセットに結合されて、トラステッド動作環境の完全性を検証するポータブルトークンとを備える。 (もっと読む)

アプリケーションプログラム検証システム、アプリケーションプログラム検証方法およびコンピュータプログラム

【課題】 ISVの技術およびノウハウの流出を防ぎつつ、ソースレベルの第3者機関による検証をより短時間で行う手段を提供する。

【解決手段】 AP検証システム10は、ネットワーク130を介して接続されたAP開発元12および検証機関24からなる。使用API抽出機能50はソースコード18で使用されるAPI名が抽出される。暗号化機能52はソースコード18を暗号化する。使用API集合58、暗号化済みソースコード60はAP送信機能56により検証機関24に送信される。検証機関24の使用API正当性チェック機能66では、使用APIの正当性を検証する。使用APIが正当である場合、デジタル署名機能72は、暗号化済みソースコード60にデジタル署名を行う。暗号化されデジタル署名がなされた検証済みソースコード78は、検証済みAPI送信機能76によりAP開発元12に返信される。

(もっと読む)

21 - 40 / 57

[ Back to top ]