Fターム[5B276FD08]の内容

ストアードプログラムにおける機密保護 (3,759) | 不法対策 (1,438) | ウィルス (578)

Fターム[5B276FD08]に分類される特許

141 - 160 / 578

携帯端末

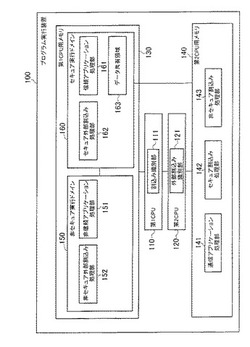

【課題】

セキュア実行ドメイン及び非セキュア実行ドメインが並列で動作するケースにおいて、セキュア実行ドメインで処理すべき情報(保護対象情報)を十分に保護することを可能とする携帯端末を提供する。

【解決手段】

携帯端末は、非セキュア実行ドメイン150及びセキュア実行ドメイン160に関連付けられた第1CPU110と、通信ドメインに関連付けられた第2CPU120とを有する。携帯端末は、第1CPU110及び第2CPU120が共有するデータ共有領域を備える。第1CPU110は、セキュア割込みと非セキュア割込みとを識別する第1CPU側識別部を有する。第2CPU120は、セキュア外部割込みと非セキュア外部割込みとを識別する第2CPU側識別部を有する。セキュア実行ドメイン160は、第2CPU120から第1CPU110に渡すためにデータ共有領域に書き込まれた保護対象情報を非セキュア実行ドメイン150から保護する。

(もっと読む)

画像を直接レンダリングしてセキュアなメモリ領域で対応するユーザ入力と相関付ける方法およびシステム

【課題】キーボード、ポインティングデバイス等を介して入力するデータをマルウエアに曝さないようにする。

【解決手段】アプリケーションおよびビデオフレームバッファを、保護されたメモリ領域に割り当て、ビデオフレームバッファのランダムな位置に画像をレンダリングして、ポインティングデバイスからのユーザ入力を、レンダリングされたキーボード画像へ相関付ける方法およびシステムを開示する。キーボード画像は、ユーザ入力に続いてランダムに再配置されてよく、セキュアなユーザ画像の上にレンダリングされてよい。承認画像は、保護されたメモリ領域から、ビデオフレームバッファのランダムな位置にレンダリングされてよく、承認画像に相関付けられていないユーザ入力に応じてランダムに再配置されてよい。

(もっと読む)

コンテキストアウェアによるリアルタイムコンピュータ保護システムおよび方法

【課題】セキュリティのレベルを大きく下げることなく、リアルタイムスキャンシステムの性能に対する影響を最小限に抑える。

【解決手段】関心イベントを検出するステップ202、関心イベントと関連する少なくとも一つのファイルを識別するステップ204、関心イベントと関連するコンテキストメタデータにアクセスするステップ206、関心イベントとコンテキストメタデータに基づいて、ファイルに対してセキュリティスキャンを実行するか否かを決定するための基準を含む少なくとも一つのルールにアクセスするステップ208と、ルールを適用することにより、ファイルに対してセキュリティスキャンを実行するか否かを決定するステップ210と、を有する。

(もっと読む)

着脱式外部記憶装置からのウイルス侵入防止装置

【課題】着脱式外部記憶装置の接続時に、ウイルスが侵入する可能性の高いタイミングより前に、

ウイルス駆除プログラムによって、着脱式外部記憶装置に内在するウイルスがコンピューター内部に侵入することを防ぐ。

【解決手段】

着脱式外部記憶装置をコンピューター内の隔離された領域もしくは独立した装置に接続させ、そこでウィルス駆除プログラムによって検疫・駆除することにより、コンピューターへのウイルスの侵入を防止する。

(もっと読む)

マルウェア検出方法およびシステム

【課題】マルウェアを検出する方法を開示する。

【解決手段】本発明方法は、複数の既知の無害な実行可能ファイルにおける複数のメタデータフィールドの検査ステップを有する。本発明方法は、さらに、複数の既知の悪意がある実行可能ファイルにおける複数のメタデータフィールドの検査ステップも有する。本発明方法は、さらに、複数の既知の無害な実行可能ファイル、および既知の悪意がある実行可能ファイルにおける複数のメタデータフィールドの検査によって得られた情報に基づき、マルウェアを示すメタデータフィールド属性を推論するステップも有する。対応するシステムおよびコンピュータ読み取り可能な媒体も開示する。

(もっと読む)

基板製造・検査装置およびそのウイルスチェック方法

【課題】ホストコンピュータと基板製造・検査装置との連係動作に不都合が生じることなく、可搬記憶メディア記憶データのウイルスチェックを行うことが可能になる。

【解決手段】基板製造・検査装置1の装置制御コンピュータ50は、可搬記憶メディア装着検知部5021により可搬記憶メディアの装着を検知したときには、まず、LAN4の間の接続状態を非接続状態に設定する旨をホストコンピュータ2に通知する(ネットワーク接続設定通知部5032)。次に、装置制御コンピュータ50は、製造・検査機構部6の稼動を停止させ、LAN4との間の接続状態を非接続状態に設定し(ネットワーク接続状態設定部5031)、その後、可搬記憶メディア記憶データのウイルスチェックを実行する(ウイルスチェック部5011)。

(もっと読む)

電子ファイル処理装置、コンピュータシステム、電子ファイル処理方法、及びコンピュータプログラム

【課題】電子ファイルを利用するコンピュータに危害を与える虞のある記述がなされた電子ファイルを無毒化する。

【解決手段】サーバ20において、受信部21がファイルを受信し、ヘッダ検査部22がファイルのヘッダを検査してPDFファイルかどうかを判定する。そして、PDFファイルである場合、変換部23がPDFファイルをオブジェクト部とその他の部分に分割してオブジェクト部のRAWデータを取得し、照合部25がRAWデータ中に置換対象データがあるかどうかを判定する。その結果、RAWデータ中に置換対象データがある場合、編集処理部26が置換対象データを置換後データで置換することによりオブジェクト部を編集し、逆変換部27が編集後のオブジェクト部を元の形式に変換してその他の部分と結合して編集後のPDFファイルを生成し、送信部28が編集後のPDFファイルを送信する。

(もっと読む)

パタンファイル更新システム、パタンファイル更新方法、及びパタンファイル更新プログラム

【課題】追加パタンファイルを早期に配信すること。

【解決手段】ウイルススキャン部110は、パタンファイル11と検査対象10とを比べることにより当該検査対象10内のウイルスを検知し、異常検知部120は、ソフトウェア挙動が異常であることを検知し、異常検知部120により異常が検知された場合に、情報収集部130は、ウイルス解析に必要な情報としての異常発生時情報16を収集し、ウイルス解析部300は、情報収集部130により収集された異常発生時情報16を利用してウイルス解析を行うことで追加パタンファイル18を作成し、パタンファイル配信部400は、ウイルス解析部300により作成された追加パタンファイル18を機器に配信する。

(もっと読む)

コンピュータネットワーク、異常検出装置、異常検出方法および異常検出プログラム

【課題】要素の入れ替えの対称性を考慮しつつシステム全体の異常度を的確に検出することを可能とするコンピュータネットワークなどを提供する。

【解決手段】異常検出装置11は、コンピュータネットワーク1に接続され、コンピュータネットワークに接続されたコンピュータ11〜1nで取得された特徴量を行列もしくはテンソルとして入力データを作成するデータ入力処理部201と、入力データの中で要素を入れ替えても不変な量である不変量を算出する不変量計算処理部202と、不変量に基づいて異常が発生したか否かを検出する異常検出手段203〜205とを有する。

(もっと読む)

サンドボックス化したプラグインの実行

正しくない振る舞いをするプラグイン(意図的にまたは非意図的に)を隔離し、特定してシステムの中断および障害を防止するサンドボックスアーキテクチャが提供される。プラグインのエラーに基づき、このアーキテクチャはペナルティポイントシステムを通して不良プラグイン(bad plug-in)の登録を自動的に使用禁止にし、阻止する。不良プラグインのパブリッシャはその不良プラグインを使用禁止にし、そのパブリッシャをアンセーフ(unsafe)リストに登録することによって制御される。隔離(isolation)は、マシン隔離、プロセス隔離、アクセス権が制限されたセキュアアカウント、およびローカルセキュリティメカニズムを使用したプロセス内のアプリケーションドメイン隔離のように、複数のレベルで提供することができる。複数レベルの隔離を組み合わせると、ハイレベルのセキュリティが達成される。隔離を行なうと、他のプラグインの実行から分離され、ファイルシステムおよびネットワークIPのようなシステムリソースが制限される。さらに、このアーキテクチャは、プラグインの実行のための高度にスケーラブルで、ステートレスの低水準管理アーキテクチャであり、このアーキテクチャは、事前の構成なしで追加のサンドボックスサーバをオンザフライ(on-the-fly)で追加または削除することによってスケーリングすることができる。  (もっと読む)

(もっと読む)

ブラウザベースの不正行為防止方法およびシステム

ブラウザベースの不正行為防止方法およびシステムが開示される。ブラウザベースの不正行為防止方法は、ブラウザ機能拡張モジュールによるアクセスがインターネットブラウザのデータを獲得するための悪意のあるアクセスであるか否かを判断するステップと、前記アクセスが悪意のあるアクセスであると決定された場合、前記ブラウザ機能拡張モジュールによるアクセスを遮断するステップとを含んでもよい。  (もっと読む)

(もっと読む)

仮想化されたブロック入出力切り替えによるアプリケーション管理のエージェントレス・エンフォースメント

【課題】オペレーティング・システム・レベルでエージェントをインストールせずにセキュリティをチェックする。

【解決手段】アクティブ・マネジメント・テクノロジ(AMT)環境において、コンポーネントは、オペレーティング・システム外で動作する。AMTは、アプリケーションがないかオペレーティング・システムを検査するために利用される。確認されたアプリケーションは、ホワイトリストまたはブラックリストと照合される。確認されたアプリケーションが認証されていないと決定することに応答して、AMTは、そのアプリケーションを目標としている入出力要求を代替イメージ(例えば、アプリケーションが認証されていないことをユーザに警告することができる)に切り替えるために用いる。

(もっと読む)

コンピュータ・システム上で稼動している、悪意あるソフトウェアの存在を検知するシステム、方法、およびプログラム

【課題】コンピュータシステム上で稼動している、悪意あるソフトウェアの存在を検知するためのシステム、方法、およびプログラムを提供する。

【解決手段】コンピュータシステム上で稼動している、悪意あるソフトウェアの存在を検知するためのシステム、方法、およびプログラムを提供する。前記方法は、前記コンピュータシステム上で稼動している悪意あるサービスエージェントの存在を検知するため、前記システム上で稼動しているタスクおよびネットワークサービスのローカルの一覧表を生成するため、ローカルで前記システムに問い合わせることと、、前記システム上で稼動しているタスクおよびネットワークサービスのリモートの一覧表を生成するため、ネットワークを通じリモートシステムからリモートで前記システムに問い合わせることを含み、そのローカルの一覧表には前記システム上の使用されているポートを列挙し、そのリモート一覧表には前記システム上の使用されているポートを列挙している、を含む。さらに、前記方法は、前記システム上で稼動している悪意あるソフトウェアの存在を検知するため、前記ローカルの一覧表ならびに前記リモートの一覧表を収集することと、前記ローカルの一覧表とタスクおよび前記リモートの一覧表の間に相違があれば特定する目的で、前記ローカルの一覧表および前記リモートの一覧表を比較すること、を含む。

(もっと読む)

リアルタイム・データ保護方法、およびリアルタイム・データ保護方法を実行するためのデータ保護装置

【課題】リアルタイム・データ保護方法とデータ保護装置に関し、ウィルス等により改ざん・破壊されたデータやプログラムをリアルタイムで確実に復元することを目的とする。

【解決手段】リアルタイム・データ保護方法は、入力装置から入力データを受け取るステップと、入力データを保存するステップと、入力データをコンピュータ装置に送り、コンピュータ装置により、入力データに基づいて結果データを生成するステップと、コンピュータ装置から結果データを受け取るステップと、結果データに対応するテストデータを生成するステップと、テストデータを入力データと比較するステップと、テストデータが入力データと同一でないと決定された場合に、結果データが変更されている旨を表示するステップとを有する。また一方で、リアルタイム・データ保護方法を実行するためのデータ保護装置が開示されている。

(もっと読む)

ウイルス防止プログラム、コンピュータに着脱可能な記憶装置、及びウイルス防止方法

【課題】 ウイルス対策が施されていないコンピュータにUSBメモリ等を接続し、ファイルのやりとりを行う場合にウイルスの拡散を防止する

【解決手段】 コンピュータに着脱可能な記憶装置を接続してウイルス防止プログラムを起動し、コンピュータを、フック手段から制御が受け渡されるとAPI実行手段による処理対象のファイルを入力する入力手段、処理対象ファイルがウイルスに感染しているか否かを検知する検知手段、感染している場合、API実行手段による処理が失敗したことをAP実行手段に出力し、感染していない場合、処理対象ファイルを暗号化・復号化手段に出力する判定手段、処理対象ファイルを入力して当該処理対象のファイルを暗号化又は復号化する手段、暗号化又は復号化された処理対象のファイルを入力してAPI実行手段へ出力する出力手段として機能させる。

(もっと読む)

API検査装置及び状態監視装置

【課題】オープン実行環境とクローズド実行環境とを備えるデバイスにおいて、オープン実行環境とクローズド実行環境とでのAPI呼出しによる連携に関して、低いオーバヘッドで安全性及び信頼性を確保できるAPI検査装置及び状態監視装置を提供する。

【解決手段】API検査装置300は、API呼出しを許可するか否かの判定を要求する判定要求を受け付けるAPI検査要求受付部301と、デバイス100の状態情報を取得する状態情報取得部303と、取得した状態情報に基づいて、API呼出しに対する検査モードを設定する検査モード設定部305と、設定された検査モードに基づいて、API呼出しを許可するか否かを判定し、API呼出しの検査結果を生成する判定部307と、判定部によって生成された検査結果を出力する検査結果出力部309とを備える。

(もっと読む)

情報処理装置、プログラム、および記録媒体

【課題】ボットに感染した装置に関する通信結果を精度よく抽出することができる情報処理装置、プログラム、および記録媒体を提供する。

【解決手段】通信情報記憶部11は、ネットワーク上で実行された通信に係る通信結果を記憶する。特徴量記憶部15は、ボットに感染していることが既知である装置の通信結果に基づいて予め算出された、ボットに感染した装置が行う通信に見られる複数の状態に係る特徴量を状態毎に記憶する。カウンタ13は、複数の状態の出現数を状態毎かつIPアドレス毎にカウントする。特徴量算出部14は、出現数に基づいて、特徴量を状態毎かつIPアドレス毎に算出する。特徴量比較部16は、特徴量算出部14が算出した特徴量と、特徴量記憶部15が記憶している特徴量とを状態毎に比較する。判定部17は、比較の結果に基づいてIPアドレスを選択する。通信情報抽出部18は、選択されたIPアドレスを含む通信結果を抽出する。

(もっと読む)

不正検知方法、不正検知装置、不正検知プログラムおよび情報処理システム

【課題】システムの内部まで詳細に監視することを課題とする。

【解決手段】この情報処理装置は、不正な攻撃や侵入を示す挙動を特定する挙動情報を記憶するルールDBを有する。そして、情報処理装置は、当該装置を示すコンピュータシステムで実行されるプロセスの内部のモジュール毎に、当該モジュールにより発生した各種情報を収集し、収集された各種情報に基づいて、不正な攻撃や侵入を示す挙動をモジュール毎に監視する。その一方で、情報処理装置は、収集された各種情報が、ルールDBに記憶される挙動情報と一致する場合に、不正な攻撃や侵入が発生したと検知する。

(もっと読む)

ソフトウェアの信頼性を測定する方法及び装置

【課題】クライアントコンピュータにおけるパフォーマンスインパクトを軽減するとともに、ソフトウェアの信頼性を解明する技術を提供する。

【解決手段】ソフトウェアの信頼性を測定する方法、装置、及び、コンピュータ読み取り可能な媒体に関する。いくつかの例において、信頼性が不明な少なくとも1つのファイルを含むものと識別されたソフトウェアパッケージがクリーンマシンにインストールされる。ソフトウェアパッケージによってクリーンマシンにおいてインストールされた又は変更されたファイルのカタログを含むレポートパッケージが生成される。カタログにおけるファイルのそれぞれについての識別属性が測定される。カタログにおけるファイルのそれぞれが、それらに対して信頼性のレベルを割り当てるように処理される。レポートパッケージが出力として提供される。

(もっと読む)

オリジナルコードの抽出装置、抽出方法、および抽出プログラム

【課題】多重にパッキングされた実行ファイルであっても、そのオリジナルコードを抽出することが可能なオリジナルコードの抽出装置、抽出方法及び抽出プログラムを提供すること。

【解決手段】メモリアクセス監視部5は監視対象プロセス4を監視し、書き込みアクセスが発生したメモリ箇所が実行された場合に、当該メモリ箇所をオリジナルコードの侯補としてオリジナルコード候補リストに追加する。スコア算出部8は、各候補に関してオリジナルコードらしさを表すスコアを算出する。オリジナルコード判定部9は、オリジナルコード候補リストから、そのスコアが事前に指定しておいた閾値を超えた侯補、もしくはスコアが最大になる侯補をオリジナルコードとして抽出する。

(もっと読む)

141 - 160 / 578

[ Back to top ]