Fターム[5B276FD08]の内容

ストアードプログラムにおける機密保護 (3,759) | 不法対策 (1,438) | ウィルス (578)

Fターム[5B276FD08]に分類される特許

121 - 140 / 578

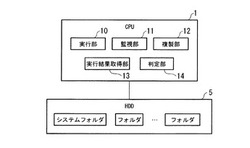

処理装置およびプログラム

【課題】正規のアプリケーション等の挙動を異常な挙動として検知する誤検知を低減することができる処理装置およびプログラムを提供する。

【解決手段】HDD5は、ファイルを記憶可能な第1の場所および第2の場所を有する。実行部10は、第1の場所に格納されている実行ファイルを実行する。複製部12は、第1の場所に格納されている実行ファイルを第2の場所に複製する。実行部10は、第2の場所に格納されている実行ファイルを実行する。判定部14は、第1の場所に格納されている実行ファイルを実行したときの実行結果と、第2の場所に格納されている実行ファイルを実行したときの実行結果とを比較する。

(もっと読む)

解析システム、解析装置、検知方法、解析方法及びプログラム

【課題】ソフトウェアを実行する実行装置に対する不正なソフトウェアの入力経路を推定する解析システムを提供する。

【解決手段】実行装置100において、感染原因機能の動作履歴を記録(S113)し、実行中の監視対象プログラムの挙動情報を取得(S115)し、監視対象プログラムを正常に実行させた場合の挙動モデル情報に挙動情報が適合しない場合(S116でYES)に、不正なソフトウェアの入力経路に該当する条件を満たした感染原因機能と動作履歴に関する情報を含む異常機能情報を解析装置200に出力(S119)する。解析装置200は、各異常機能情報内の感染原因機能毎に動作履歴に関する情報を集計(S213)し、集計結果に基づいて感染原因機能を順位付け(S214)て感染経路危険度情報を出力(S215)する。

(もっと読む)

コンピュータウィルス感染防止機能付き外部メモリデータ読込装置及びコンピュータウィルス感染防止機能付き外部メモリデータ読込方法

【課題】外部メモリデータ読込装置を備えるコンピュータにおいて、従来のOSやアプリケーションソフトウェアを使用したままで、コンピュータウィルスの感染や拡散を抑制する。

【解決手段】システム全体の制御を行うコンピュータ10と、コンピュータ10と外部メモリ20の間に接続され、コンピュータ10による外部メモリ20へのデータ書込みを防止するUSBメモリ用書込防止アダプタ200と、を備え、コンピュータ10は、コンピュータ10に供給される電源の遮断を契機として、自身に記憶しているデータが消去される揮発性メモリ16と、揮発性メモリ16の記憶領域に仮想記憶領域Aを形成する仮想記憶領域形成手段34と、を備え、仮想記憶領域形成手段34は、コンピュータ10が外部メモリ20から読込んだデータを、揮発性メモリ16の仮想記憶領域Aに保存する。

(もっと読む)

効率的なマルウェアの動的解析手法

【課題】マルウェア誤検出の発生を低減し、システムに掛かる処理負荷を軽減できる、高精度なマルウェア検出技術を提供する。

【解決手段】静的解析により得られる解析情報を動的解析のモジュールへも反映することにより、静的解析と動的解析を連携させ、解析対象プログラムがマルウェアか否かを判定し、さらに、自分自身のファイルイメージをアンマップしようとするプログラムの挙動を検知すること、及び、自分自身をサービスとして登録しようとするプログラムの挙動を検知することででマルウェアか否かを判定する。

(もっと読む)

不正処理検知装置、不正処理検知方法及びプログラム

【課題】コンピュータウィルスなどによる不正処理を検知する場合において誤検知の発生を軽減することのできる技術を提供する。

【解決手段】コンピュータ装置300は、不正処理の検査を行う前に、検査する挙動をフィルタリングすることにより、誤検知を低減する。フィルタリング処理においては、コンピュータ装置300は、コールスタックに積まれるリターンアドレス列を取得し、取得したリターンアドレス列と、予め生成されたリターンアドレス列とを比較し、比較結果に応じて、監視対象となるソフトウェアの挙動が異常か否かを判定する。異常でないと判定された場合にはソフトウェアの実行を継続する一方、異常であると判定された場合には、コンピュータ装置300は、取得したリターンアドレス列に対応するコードを解析し、解析結果に応じて不正処理の有無を検出する。

(もっと読む)

情報機器、プログラム及び不正なプログラムコードの実行防止方法

【課題】CPUが所有する機能に依存せずバッファオーバーフローに関する不正アクセスを確実且つ容易に防止する。

【解決手段】情報機器1は、メモリに展開された各プログラムコードと中央制御部との協働によりデータ処理を行い、フック処理によって、プログラムコードの呼び出し時を検出し、スタックレイアウトチェック処理によって、RAM30に展開された各プログラムコードのリターンアドレスを順次取得して、この取得されたリターンアドレスが示す先のアドレスに基づいて不正アクセスを検出し、不正アクセスが検出された場合にはデータ処理を停止させる。

(もっと読む)

入力−出力装置のコンテンツに対するプラットフォーム・ベースの検査

【課題】入力−出力装置のマルウェア/ワーム/ウィルスに感染したファイルを削除できるようにする。

【解決手段】プラットフォームは、プラットフォーム・ハードウェア150を含み、それがI/O装置190−Nのコンテンツを検査する。プラットフォーム・ハードウェア150は、マネージャビリティ・エンジン340および検査エンジンのようなコンポーネントを含み、I/O装置190−Nのコンテンツがホストによってサポートされたオペレーティング・システム120に提示される前であっても、I/O装置190−Nのコンテンツを検査するために使用される。検査プロセスによって、I/O装置190−Nのコンテンツが感染部分を含むことが示された場合、プラットフォーム・コンポーネントは、I/O装置190−Nのコンテンツの感染部分を削除する。

(もっと読む)

外付け記憶装置及びその制御方法

【課題】コンピュータに接続される外付け記憶装置をウィルスの感染から保護する技術を提供する。

【解決手段】外付け記憶デバイス100は、記憶部130に読取専用領域132と、読書可能領域134とを有している。読取専用領域132には、ホストコンピュータ200にインストールされているアンチウィルスソフトウェアの存在を検出するアンチウィルスソフト検出プログラム150が格納されている。アンチウィルスソフト検出プログラム150は、外付け記憶デバイス100がホストコンピュータ200に接続されたときに、ホストコンピュータ200によって自動実行される。外付け記憶デバイス100の記憶領域アクセス制御部120は、アンチウィルスソフト検出プログラム150から、アンチウィルスソフトウェアの存在の検出通知を受けたときに、読書可能領域134への書き込みを許可する。

(もっと読む)

表示装置付きUSBメモリ装置

【課題】パソコンのUSBポートに装着しなくても、USBメモリ装置単独でウイルス感染を検出するとともに、USBメモリ装置に付設した表示装置に、USBメモリ本体内のデータ(フォルダ及びファイル一覧及びスキャンされたデータ等)を表示可能とする。

【解決手段】USBメモリ本体3と、接続端子部2と、スイッチ操作部4と、表示装置5と、電池6とを備え、USBメモリ本体3は、データ格納用メモリ8と、CPU9と、ウイルス対策ソフトが搭載されたメインメモリ10と、入力部11と、出力部12と、バス13とを備え、USBメモリ本体3内のデータについてCPU9によるウイルスの検出の結果を表示し、スイッチ操作部4の操作によりUSBメモリ本体3内のデータをスキャンし、表示装置5に表示する。

(もっと読む)

セキュリティリスクを評価するための機構

【課題】アプリケーションをロードすることに関連付けられたセキュリティリスクを統合的に評価するための機構を提供すること。

【解決手段】アプリケーションをロードすることに関連付けられたホスティング環境は、セキュリティリスクを評価するトラストマネージャ(505)を呼び出す。トラストマネージャは、複数のトラストエバリュエータを呼び出すが、各トラストエバリュエータは異なるセキュリティリスク(507)の分析および査定を担う。各セキュリティリスク評価の終了により、それらの個々のセキュリティリスク評価の結果は、トラストマネージャ(511)に返される。トラストマネージャは、様々なセキュリティリスク評価結果を集め、集合評価結果(513)に基づきセキュリティ判定を行う。その判定は、アプリケーションのロードを進めること、アプリケーションのロードを停止すること、または恐らくユーザにロードを進めるか否かについての決断を促すことができる。

(もっと読む)

情報処理装置と方法とプログラム

【課題】プログラムの危険度に応じて、サンドボックスと仮想空間を多段化することを可能とした装置、方法、プログラムを提供する。

【解決手段】子プロセスの起動時に、プロセス起動ポリシーデータ(107)を参照し、前記プロセス起動ポリシーデータの設定情報にしたがって、子プロセス用に、仮想空間とサンドボックスを新たに作るか、又は、親プロセスと同じ仮想空間とサンドボックスを用いるか、を決定する子プロセス起動手段(103)を備える。

(もっと読む)

不正アクセス監視システムおよび不正アクセス監視方法

【課題】不正アクセスを適切に阻止することを課題とする。

【解決手段】不正アクセス監視システムは、外部ネットワークからの不正アクセスを囮となって受け付ける囮サーバを設置する。そして、不正アクセス監視システムは、プログラムのダウンロードを要求するダウンロード要求が囮サーバから送信されたことで、不正アクセスの兆候を検知する。次に、不正アクセス監視システムは、不正アクセスの兆候を検知すると、ダウンロード要求の宛先を識別する識別子を該ダウンロード要求から抽出する。続いて、不正アクセス監視システムは、抽出した識別子を記憶部に格納する。

(もっと読む)

不正プログラム検知方法、不正プログラム検知プログラム、および情報処理装置

【課題】偽装したアイコンを持つコンピュータウイルス(不正プログラム)の存在を検知する。

【解決手段】本発明は、情報処理装置に、不正でないと判明しているプログラムのリストである許可プログラムリストと実行ファイルが保持していてはいけないアイコンを表示するためのアイコンデータのリストであるアイコンブラックリストとを設ける。情報処理装置は、ファイルのアイコンデータを抽出し、そのファイルが許可プログラムリストに含まれないとき、抽出したアイコンデータがアイコンブラックリストに含まれるかを判定し、抽出したアイコンデータがアイコンブラックリストに含まれるならば、そのファイルを不正プログラムとして検知する。

(もっと読む)

コンピュータ検査システム、コンピュータ検査方法

【課題】検査対象のコンピュータ上における不正プログラムを高速かつ低負荷で検出すると共に、未知の不正プログラムであっても高精度に解析可能な技術を提供すること。

【解決手段】対象コンピュータ2上の不正プログラムを検査サーバ1により検査する。検査サーバ装置1に、対象コンピュータ上で実行し不正プログラムを探索する探索プログラムを格納しておき、それを対象コンピュータ2に送付する。対象コンピュータ2では探索プログラムを実行処理し、その実行結果としてマルウェアの実行コードを検査サーバ1に送信する。解析システム4では、不正プログラム解析手段が結果を解析して解析結果を出力し、検査サーバ1から対象コンピュータ2に解析結果を送信する。さらに駆除ツール生成システム5を備えて、駆除ツールを自動的に生成し、対象コンピュータに提供することもできる。

(もっと読む)

USBマスストレージ通信制限方法

【課題】USBマスストレージのオートランを確実に禁止し、また、コンピュータからUSBマスストレージへのウィルスの書込みを確実に防止する、USBマスストレージ通信制限方法を提供する。

【解決手段】コンピュータ10と、コンピュータ10に接続されるUSBマスストレージ20の間の通信を行う際に、コンピュータ10によって実行されるUSBマスストレージとの通信制限方法において、上位プログラムによって実行され、コンピュータ10とUSBマスストレージ20の間の通信を確立する、USB通信確立制御ステップS130と、USBマスストレージ20から上位プログラムに送信するモードパラメータリストに、書き込み禁止フラグを付加する、書き込み制限ステップS145と、を備えるUSBマスストレージ通信制限方法とした。

(もっと読む)

異常検知装置およびプログラム

【課題】ボット等のコンピュータウィルスによる異常検知の精度を向上することができる異常検知装置およびプログラムを提供する。

【解決手段】正常プロファイル記憶部16は、コンピュータウィルスに感染していない正常な端末で生成されたプロセスが操作を行ったファイルまたはフォルダを識別する第1の識別情報を記憶する。ログ生成モジュール12は、監視対象の端末で生成されたプロセスの挙動を監視し、当該プロセスが操作を行ったファイルまたはフォルダを識別する第2の識別情報を生成する。ログ解析モジュール17は、第1の識別情報と第2の識別情報を比較し、両者が一致しない場合に異常が発生したと判定する。

(もっと読む)

マン・イン・ザ・ブラウザ攻撃を検出するための方法およびシステム

【課題】マン・イン・ザ・ブラウザ攻撃を検出する。

【解決手段】ウェブサイトに関連するトランザクションフィンガープリントを識別するステップを有する。さらに、ウェブサイトに対するユーザー入力を追跡する追跡ステップを有する。このユーザー入力はウェブブラウザを経て受信されるものとする。さらに、前記ウェブサイトへの外部送出を傍受するステップを有する。さらに、前記トランザクションフィンガープリントに照らし合わせて、前記ユーザー入力が前記外部送出を生成したか否かを決定するステップを有する。

(もっと読む)

不正検知装置およびプログラム

【課題】ボットを検知すると共にボットの種別を知ることができる不正検知装置およびプログラムを提供する。

【解決手段】正常プロファイル記憶部16は、既知のボットに感染している端末で生成された第1のプロセスが操作を行ったファイルまたはフォルダを識別する第1の識別情報と、ボットの種別を示すボット種別情報とを記憶する。ログ生成モジュール12は、監視対象の端末で生成された第2のプロセスの挙動を監視し、当該第2のプロセスが操作を行ったファイルまたはフォルダを識別する第2の識別情報を生成する。ログ解析モジュール17は、第1の識別情報と第2の識別情報を比較し、両者が一致した場合に、第1の識別情報に対応したボット種別情報を正常プロファイル記憶部16から取得する。

(もっと読む)

携帯端末

【課題】

セキュア実行ドメイン及び非セキュア実行ドメインが並列で動作するケースにおいて、セキュア実行ドメインで処理すべき情報(保護対象情報)を十分に保護することを可能とする携帯端末を提供する。

【解決手段】

携帯端末は、非セキュア実行ドメイン150及びセキュア実行ドメイン160に関連付けられた第1CPU110と、通信ドメインに関連付けられた第2CPU120とを有する。携帯端末は、第1CPU110及び第2CPU120が共有するデータ共有領域を備える。第1CPU110は、セキュア割込みと非セキュア割込みとを識別する第1CPU側識別部を有する。第2CPU120は、セキュア外部割込みと非セキュア外部割込みとを識別する第2CPU側識別部を有する。セキュア実行ドメイン160は、第2CPU120から第1CPU110に渡すためにデータ共有領域に書き込まれた保護対象情報を非セキュア実行ドメイン150から保護する。

(もっと読む)

仮想ハードディスクへのファイル属性情報の安全な管理の拡張

【課題】仮想化環境の内部および外部からのアクセスにわたって仮想ハードディスクに関連するパフォーマンスを向上させる。

【解決手段】ホスト・レベルのプロセスが仮想ハードディスク103上のファイル117にアクセスするとき、そのプロセスは適切なファイル属性情報101を更新し、仮想ハードディスク103に格納する。その後、仮想マシン・レベルのプロセスが仮想ハードディスク103上のファイルにアクセスするとき、そのプロセスは更新されたファイル属性情報101を読み込んで、不必要な動作を除外する。仮想マシン・レベルのプロセスが仮想ハードディスク103のファイルにアクセスし、対応するファイル属性情報101を更新するとき、そのプロセスはホストへ更新されたファイル属性情報101を伝える。

(もっと読む)

121 - 140 / 578

[ Back to top ]