Fターム[5B285CA43]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 暗号化技術利用 (4,900) | 公開鍵暗号系 (968)

Fターム[5B285CA43]に分類される特許

361 - 380 / 968

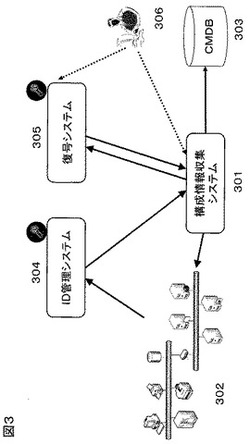

ネットワーク上に配置された構成要素についての情報を検出するためのパスワードを管理するコンピュータ・システム、並びにその方法及びコンピュータ・プログラム

【課題】構成情報収集システムが全ての構成要素のパスワードを管理するには多大な労力を必要としているが、エキュリティを厳重にした構成情報収集システムを提供する。

【解決手段】ネットワーク上に配置された構成要素についての情報を検出するためのパスワードを管理するコンピュータ・システムにおいて、検出された構成要素について生成された1組のデータを保持するリポジトリに接続し、1組のデータは所定の属性及び他の構成要素との関係を示し、ID管理システムから、暗号化されたパスワードを受信し復号システムに暗号化されたパスワードを送信し、復号されたパスワードは特定の構成要素についての情報を検出するために使用され、及び復号されたパスワードが漏洩しないように、復号されたパスワードは使用の後に該コンピュータ・システム上から削除する。

(もっと読む)

ICカード、ICカードシステムおよびその方法

【課題】子ICカードの利用を正当なユーザ本人に制限する。

【解決手段】本発明のICカードは、ICカード発行者によってカード発行時に設定された共通鍵、認証局が発行した親ICカードの公開鍵証明書、親ICカードの秘密鍵を用いて署名された署名付公開鍵、および秘密鍵を保管する鍵保管部、少なくとも公開鍵証明書および署名付公開鍵を親ICカードから受信するデータ送受信部、親ICカードから受信したユーザの暗号化された生体情報を共通鍵を用いて復号化する暗号演算部、及び復号された第1の生体情報を保管する生体情報保管部を有し、その利用をユーザの生体情報の正否によって制限する。

(もっと読む)

認証システム、認証サーバ、サービス提供装置及びサービス提供方法

【課題】安全性が高く、かつ、利用する携帯端末の位置に制限の少ない(サービスエリア圏外であってもよい。)汎用性の高い認証方式の提供。

【解決手段】認証サーバ300が、ネットワークを介してアクセスしてくる携帯端末200からの期限付き認証情報の発行要求に応じて、期限付き認証情報を作成し、携帯端末200に送信する。サービスの提供を要求された際に、サービス提供装置100は、認証サーバ300より発行された期限付き認証情報の携帯端末200からの直接入力を受け付ける。サービス提供装置100は、認証サーバ300に対し、前記入力された期限付き認証情報の正当性の確認を要求する。認証サーバ300において、前記期限付き認証情報の正当性が確認できた場合に、サービス提供装置100は、所定のサービスの提供を開始する。

(もっと読む)

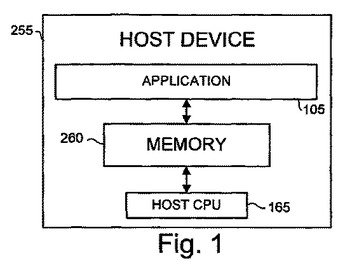

周辺装置用ソフトウェア開発キットのアクセス認証

周辺装置のためのコードセットがホスト装置にインストールされる。コードセットは、ホスト装置から周辺装置へのアクセスを制御するために使用される。コードセットはまた、ホスト装置上のソフトウェアエンティティが周辺装置にアクセスするために使用する1つ以上のコードサブセットを含む。ホスト装置上のソフトウェアエンティティは、ホスト装置にインストールされたコードセットにより首尾よく認証されなければならない。ソフトウェアエンティティが首尾よく認証されると、ソフトウェアエンティティに専用の1つ以上のコードサブセットにアクセスできるようになる。ソフトウェアエンティティは1つ以上のコードサブセットを使って周辺装置にアクセスできる。  (もっと読む)

(もっと読む)

システム管理コマンドを提供するシステム及び方法

本明細書に開示した本発明の例示的実施形態は、システム管理コマンドを提供する方法に関する。この方法は、授権要求元から、その電子装置を識別する情報と、システム管理コマンドを電子装置に発行する要求とを受信することを含む。この方法は更に、該要求に応じて、システム管理コマンドと、信頼できる発信元としてコマンドの発信元を識別する情報と、電子装置を識別する情報とを提供することを含む。また、本発明による電子装置及びコンピュータシステムについても、開示する。 (もっと読む)

仮想分散セキュリティシステム

【課題】分散セキュリティシステムを提供すること。

【解決手段】この分散セキュリティシステムは、トランスポートとセキュリティプロトコルに依存せず、さらに暗号技術から独立しているポリシー言語で記述されたセキュリティポリシーを使用する。このセキュリティポリシーは、その言語を使用して表現し、様々なセキュリティコンポーネントを作成し、より高いスケーラビリティと柔軟性を可能にする。基礎となるプロトコルと技術を抽象化することにより、複数の環境およびプラットフォームをサポートする。

(もっと読む)

実体のグループを定義する暗号化証明書を使うシステムおよび方法

【課題】

【解決手段】

暗号化証明書を発行するシステムおよび方法であって、1つ以上の前提条件を暗号化証明書に記述するステップを含む。1つ以上の前提条件は、1つ以上の実体の前提条件グループのメンバシップを含む。実体は、参加者、リソース、または権利などでもよい。本発明は、また、暗号化証明書での1つ以上の実体の目標グループの指定を必要とする。1つ以上の実体の前提条件グループの実体に、別の実体のグループのメンバとして加えられることを許可する1つ以上の前提条件グループ利害関係者が、暗号化証明書に署名する。また、暗号化証明書は、実体に1つ以上の目標グループのメンバとして加えられることを許可する1つ以上の目標グループ利害関係者によって署名される。前提条件の例は、とりわけ、別の実体のグループのメンバシップ、物理的特性、時間特性、場所特性、または位置特性の1つ以上に関連する。

(もっと読む)

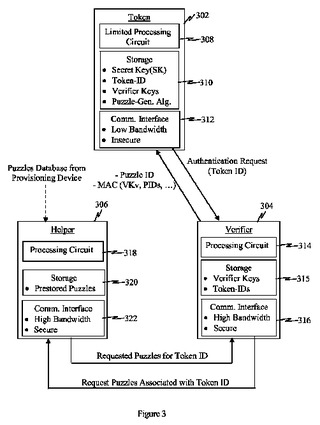

トークンとベリファイアとの間の認証のためのネットワーク・ヘルパー

トークン及びベリファイアが、トークンとベリファイアとの間の認証のためのセキュアな対称鍵に関して同意できるようにするパズルベースのプロトコルを提供する。トークンは、秘密鍵と、1つまたは複数のパズル生成アルゴリズムとを記憶する。ベリファイアは、トークンに関連する複数のパズルを独立して取得し、パズルのうちの少なくとも1つを擬似ランダムに選択し、解いて、パズル秘密及びパズル識別子を取得する。ベリファイアはパズル秘密に基づいて検証鍵を生成する。ベリファイアは、パズル識別子と検証鍵の符号化バージョンとをトークンに送信する。トークンは、そのパズル生成アルゴリズム及びパズル識別子を使用してパズル秘密を再生する。トークンは、トークンが検証鍵を知っていることを示す符号化応答をベリファイアに送信する。トークン及びベリファイアは、事後認証のための対称鍵として検証鍵を使用することができる。  (もっと読む)

(もっと読む)

RSAをベースとしたパスワード認証方式及びその応用

【課題】計算量と通信量を削減し、安全な、RSA及びパスワードに基づく相互認証のための新たな方式を提供する

【解決手段】本発明者が提案する新たな方式の一つによれば、サーバにおけるマスター鍵の計算は、サーバ自身が生成するRSA秘密鍵(d, N)と、サーバ自身に属する記憶装置に格納される認証データに基づいて行われる。一方、クライアントにおけるマスター鍵の計算は、サーバから送信される情報Uに基づいて行われる。この方式によれば、サーバはクライアントから送られてくる情報に関係なく、マスター鍵の計算を行うことができる。したがって、サーバは、クライアントとの通信を行なう前に(たとえばクライアントからの認証要求を受ける前に)、事前にマスター鍵の計算を済ませておくことができる。

(もっと読む)

通信制御方法、およびシンクライアントシステム

【課題】リモートマシンが紛失または盗難にあった場合に、その紛失または盗難にあったリモートマシンからのローカルマシンへの接続を禁止することができる通信制御方法およびこれを実施するシンクライアントシステムを提供する。

【解決手段】ネットワークを介して管理サーバに接続可能な携帯端末を有し、この携帯端末に対して前記管理サーバが、ユーザ認証に必要な情報と情報処理装置のアドレスと前記情報処理装置の割当状態を示す情報とを対応付けて記憶する記憶部と、前記携帯端末から前記情報処理装置のアドレスの割当禁止要求を前記ネットワークを介して受信する手段、および前記記憶部を参照して前記受信した情報処理装置のアドレスの割当禁止要求に含まれる前記ユーザ認証に必要な情報に対応付いた情報処理装置のアドレスの割当状態を割当禁止に変更し、その旨を前記ネットワークを介して前記携帯端末に通知する手段を有する制御部と、を有する。

(もっと読む)

通信制御方法、通信制御プログラムおよび情報処理装置

【課題】複数の情報処理装置の各々でアプリケーションプログラムが実行される場合に、両者間の認証を速やかにかつ確実に行なうことができる通信制御方法、通信制御プログラムおよび情報処理装置を提供する。

【解決手段】接続依頼元は、認証指示メッセージに従って、入力データをアプリケーション1に入力し(ステップS6)、処理指示に従って処理を実行する(ステップS8)。そして、接続依頼元は、認証指示メッセージに含まれる計算エリア指定指示に従い、メモリ上の特定位置の値を抽出し、特定識別値を生成する(ステップS10)。接続依頼元は、特定識別値に自己の署名を施して暗号識別値を生成する(ステップS12)。接続依頼先は、接続依頼元の特定識別値と、自己の生成した特定識別値とを比較し(ステップS26)、両者の一致/不一致に基づいて、接続許否を判定する(ステップS28)。

(もっと読む)

認証サーバ、認証方法、及びそのプログラム

【課題】登録ICカードを使用できない場合でも利用者の認証を行える認証サーバ、認証方法、及びそのプログラムを提供する。

【解決手段】認証サーバ100は、各ICカードのカードIDと各ICカードで登録されたサービスのサービスIDと当該サービスに対応する登録された当該ICカードの認証強度とを対応付けたユーザ情報と、ICカード毎と認証強度毎とに認証方式を対応付けたカード認証情報とを記憶し、ユーザ端末200又はサービス提供サーバ300より取得したカードIDとサービスIDとがユーザ情報において対応付けられているか否かを判別し、対応付けられていないと判別した場合に、カード認証情報において、当該サービスIDに対応付けられた他のカードIDを有するICカードの認証強度以上の強度と取得したカードIDを有するICカードとに対応する認証方式で当該ICカードの認証を行う。

(もっと読む)

情報処理システム、認証サーバ、サービス提供サーバ、認証方法、サービス提供方法、及び、プログラム

【課題】行うべき処理群の中に多くの時間を要する処理がある場合にも処理群全体を効率よく実行する。

【解決手段】情報処理システム100において、サービス提供サーバ120は、ユーザ端末110から要求された処理群の中に認証サーバ130による認証が必要な処理がある場合、認証サーバ130にユーザ認証を要求する。認証サーバ130は、要求されたユーザ認証をキューイングし、要求されたユーザ認証処理を完了するまでにかかる推定時間をサービス提供サーバ120に送信する。サービス提供サーバ120とユーザ端末110は、認証結果の受信前では、処理群に含まれる処理のうちユーザ認証処理を完了していなくても実行可能な処理を優先して実行する。サービス提供サーバ120とユーザ端末110は、認証サーバ130から認証結果を受信後、処理群に含まれる処理のうちユーザ認証処理を完了しなければ実行できない処理を実行する。

(もっと読む)

認証装置、認証方法およびプログラム

【課題】ユーザデータを、容易かつ安全に暗号化および復号化する。

【解決手段】暗号化部13は、生体情報読取部15が読み取った生体情報と登録生体情報とが一致した場合、通信部16が受信したユーザデータの所定箇所を暗号化する。読出書込部17は、暗号化されたユーザデータを外部記憶装置に書込む。復号化部14は、読出書込部17が外部記憶装置から暗号化ユーザデータを読み出し、かつ、生体情報読取部15が読み取った生体情報と登録生体情報とが一致した場合、暗号化ユーザデータの所定箇所を復号化する。通信部16は、復号化した所定箇所を含むユーザデータを利用機器へ送信する。

(もっと読む)

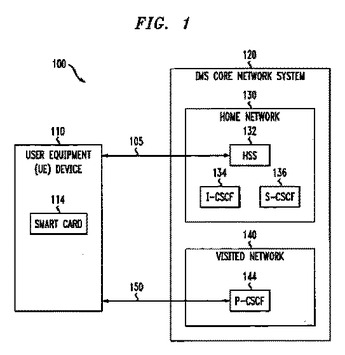

IPベースの電話環境における公開鍵インフラストラクチャ(PKI)を使用した認証およびアイデンティティ管理のための方法および装置

IMSネットワークなどのIPベースの電話環境における公開鍵インフラストラクチャPKIを使用したユーザ認証のための方法および装置が提供される。IPベースの電話ネットワークにアクセスしようと試みているユーザデバイスのユーザは、ユーザデバイスに関連する安全なメモリからユーザの1つまたは複数の秘密鍵を取得し、インテグリティ鍵および暗号鍵を生成し、セッション鍵を使用して、インテグリティ鍵および暗号鍵を暗号化し、IPベースの電話ネットワークの公開鍵によってセッション鍵を暗号化し、認証のために、暗号化されたセッション鍵、暗号化されたインテグリティ鍵および暗号化された暗号鍵をIPベースの電話ネットワークに提供することにより認証されることが可能である。IPベースの電話ネットワークにおいてユーザを認証するためのネットワークベースの方法も提供される。  (もっと読む)

(もっと読む)

情報処理装置および方法、並びにプログラム

【課題】容易に、かつ確実にアクセスの制限を行うことができるようにする。

【解決手段】PDA(Personal Digital Assistants)11が近接されたとき、パーソナルコンピュータ1のリーダ2は、ICタグ12に記憶されている機器IDを読み出す。パーソナルコンピュータ1は、機器IDを接続許可リストに登録し、そのリストに登録されている機器からのみ、接続を許可する。パーソナルコンピュータ1とPDA11には、有線、または無線により通信する通信部が設けられており、PDA11は、アクセスすることが指示されたとき、その通信部を制御してパーソナルコンピュータ1にアクセスし、機器IDを送信する。パーソナルコンピュータ1は、送信されてきた機器IDが接続許可リストに登録されているか否かを判定し、登録されていると判定した場合、接続を許可する。

(もっと読む)

ファイル管理プログラム、ファイル管理装置及びファイル管理システム

【課題】所定の複数のユーザの情報で認証することにより正規ユーザへの成りすまし等による不正アクセスを防止することが可能なファイル管理プログラム、ファイル管理装置及びファイル管理システムを提供する。

【解決手段】受付手段はユーザが入力した同席者名を認証サーバ2に送り、認証サーバ装置2は同席者名に対応してワンタイムパスワードを生成し、それを同席者に通知し、クライアント装置4Aに送信する。受付手段は認証サーバ装置2からのワンタイムパスワードを記憶部に記憶する。認証手段はオフライン時に同席者により入力されたワンタイムパスワードと記憶部に記憶されているワンタイムパスワードとの同一性に基づいて同席者を認証し、同席者の認証が成立すると、許可手段はオンライン時にユーザの認証を必要とする保護ファイルにオフライン時にアクセスすることを許可する。

(もっと読む)

認証システム、認証方法、リーダ/ライタおよびプログラム

【課題】1のアクセス情報に関連付けられた複数のデータ格納領域の各々にアクセス制限をする。

【解決手段】認証制御装置100が識別子を送信する識別子送信部104と、リーダ/ライタにICチップへのデータ書き込み指示をする書き込み指示部106と、リーダ/ライタは、送信された識別子の正当性を検証する識別子検証部204と、検証された識別子および識別子の検証結果を保持する検証結果保持部206と、書き込み指示部の指示に応じて、ICチップに記憶された識別子格納領域を読み込む読み込み部208と、識別子格納領域のなかから、正当性を有するとして検証結果保持部に保持された識別子に対応するデータ格納領域を特定する特定部210と、特定されたデータ格納領域に、認証制御装置に書き込み指示されたデータを格納するデータ格納部212と、を備える。

(もっと読む)

データ処理装置

【課題】 データ処理装置が活線挿抜に対応したケーブルの差し替えによって特定のコンピュータシステム以外の装置と接続した場合でもデータの機密性を維持することを目的とする。

【解決手段】 データ処理装置は、コンピュータシステムとデータ処理装置との相互認証が完了後に、接続が断たれた場合に、認証状態を無効にし、特定のコンピュータシステム以外の装置に対するデータの転送を不可にする。

(もっと読む)

ネットワーク画像形成デバイスをリモート管理するための方法及びリモート画像形成デバイス管理アプリケーションソフトウェアツール

【課題】セキュリティを改善しながらMFPのリモート管理を可能にすること。

【解決手段】集中されたMFPデバイス管理アプリケーションソフトウェアツールは、記憶されたユーザークレデンシャルに基づく自動ログイン機能を含む、セキュリティおよび便利性の改善を提供できる。本開示の別の特徴は、リモートデバイスのアクセス活動のトラッキングを可能にするものであり、本発明の更に別の特徴は、遠隔的に、またはリモートアクセスとローカルアクセスとの組み合わせを介すかのいずれかにより、同じデバイスへの同時アクセスを解決する。本開示の更に別の特徴は、1回のログイン手続きを使用して、多数のデバイスへの同時リモートアクセスを可能にする。

(もっと読む)

361 - 380 / 968

[ Back to top ]