Fターム[5B285CA43]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 暗号化技術利用 (4,900) | 公開鍵暗号系 (968)

Fターム[5B285CA43]に分類される特許

341 - 360 / 968

データ匿名性システム

データを匿名で提供する方法およびシステムが提供される。方法は、第1の暗号化鍵を用いて暗号化されたオペレータ一致IDをクライアント装置によって第1のエンティティから受信することと、暗号化されたオペレータ一致IDを、第1の暗号化鍵に関連した第1の復号鍵を用いてクライアント装置によって復号し、復号されたオペレータ一致IDを得ることと、復号されたオペレータ一致IDを、第2の暗号化鍵を用いてクライアント装置によって暗号化し、再暗号化されたオペレータ一致IDを得ることと、クライアント装置使用情報を、再暗号化されたオペレータ一致IDと共に、クライアント装置によって第2のエンティティに匿名チャネルを介して送信し、第2のエンティティが、再暗号化されたオペレータ一致IDを、第2の暗号化鍵に関連した第2の復号鍵を用いて復号し、オペレータ一致IDを得ることと、を含む。 (もっと読む)

機器とステーションの関連付けのためのプロトコル

携帯機器が自動的に複数のコンピューターに関連付けられることを可能にする技術。携帯機器との関連付けを作成する前に、コンピューターが携帯機器を認証し、信頼関係を確立するために使用することができる情報が作成され、複数のコンピューターからアクセス可能で、携帯機器のユーザーに関連付けられたデータストアに格納される。コンピューターが、まだ関連付けられていないそのような携帯機器を発見すると、コンピューターは、コンピューターにログインしたユーザーを識別し、ユーザーを識別する情報を使用して、携帯機器自身の認証および自動的な関連付けの許可のために携帯機器によって提示されると予想される、機器に依存しない認証情報を取得することができる。  (もっと読む)

(もっと読む)

複合記憶媒体モジュール、端末装置、記憶再生システム

【課題】セキュリティーが強固な複合記憶媒体モジュールを提供する。

【解決手段】

制御部(100)を備える複合記憶媒体モジュールである。この制御部(100)により、より秘密鍵(126)を書き換える。この秘密鍵(126)は、外部から読み出せない。また、ディスク媒体(150)を備え、これを公開鍵(125)を用いて暗号化して記憶する。その上で、ディスク媒体(150)は、制御部(100)が秘密鍵(126)で復号化して読み出す。

(もっと読む)

ハードウェアリソース管理システム、コンピュータシステム、ハードウェアリソース管理方法およびプログラム

【課題】アクティベーションキーを用いて、組み込み許可を受けていない不正なHWリソース及びコンピュータシステムに悪影響を与えるおそれのある不適合なHWリソースの組み込みを防止する。

【解決手段】ソケット(X)の増設時、第1のHWリソース認証手段が、ソケット(X)の認証キーとアクティベーションキーとを比較することにより、ソケット(X)が不正なHWリソースであるか否かを判定する(S805)。不正なものでなければ、第2の追加HWリソース認証手段が、管理サーバにソケット(X)の手配を要求した際に送信した動的組み込み認証キーとアクティベーションキーとを比較することにより、ソケット(X)がコンピュータシステムに不適合なHWリソースであるか否かを判定する(S810)。不適合なHWリソースでないと判定した場合は、ソケット(X)をコンピュータシステムに組み込む(S816)。

(もっと読む)

アカウント管理のための方法およびシステム

【課題】アカウント管理サーバを通じてプロバイダが共通ログオン手順を使用することを可能にする。

【解決手段】異なるプロバイダのリソースへのアクセスをコントロールするアカウント管理システムは、ユーザがリソースにアクセスすることを要求する場合、動的にアカウントを作成する。リソースにアクセスするため、ユーザは自分のユーザ識別子およびパスワード(クレデンシャル)を、クライアントコンピュータを通じて提供し、アプリケーションなどのリソースを識別する。アカウント管理システムは、アカウントがクレデンシャルについて作成されているか否かを判定する。そうでない場合、アカウント管理システムはユーザを認証し、これらのクレデンシャルについての新しいアカウントを作成(登録)し、識別されたリソースをアカウントに関連付ける。

(もっと読む)

電子機器

【課題】セキュリティ問題に対する信頼性を十分考慮に入れ、システムサービスを受けるユーザーによって利用向上を目指した認証システムを提供する。

【解決手段】非接触式ICカード2480(ID Tag)をポケット等に携帯しておくことにより、ゲート開閉装置1312を自動開閉させるID Tagの機能や電子通貨データを発生させることができ、さらにシステム利用者が腕時計2401を腕に装着し、非接触式ICカード(ID Tag)2480を腕時計2041に近づければ、非接触式ICカード2480(ID Tag)と、腕時計2041とで誘導電磁波による交信が自動的に行なわれ、データキャリア用IC2482に記憶された利用履歴等が腕時計2401の表示出力部2472に表示される。

(もっと読む)

デジタル相互作用を管理するシステムおよび方法

デジタル相互作用を管理するシステムは、識別を生成する識別モジュールを含み、この識別は、第1のパーティに関連する固有の識別子と、第2のパーティとの関係に対する複数の提案された条件とを含む。システムは、識別モジュールと通信する関係モジュールも含み、この関係モジュールは、複数の提案された条件を受信、評価し、複数の提案された条件を受理、または拒否する。受理した場合には、この複数の提案された条件に従って、第1のパーティは第2のパーティと通信することが許される。  (もっと読む)

(もっと読む)

高額品を対象としたデジタル認証のための方法及び手段

本発明は、対象物の真正性をデジタル的に証明するための方法、対応するコンピュータプログラム手段、及び記憶手段、並びに、価値を有した対象物の真正性をデジタル的に証明するための方法の使用法に関する。上記方法は、対象物に固有の少なくとも1つの特徴を表した暗号化情報を含んだデジタル真正性証明書を格納した記憶手段を発行する段階(1,2,3,4,5)と、要求がある度に、ネットワーク演算手段を使用して、デジタル真正性証明書の正当性をチェックする段階(6,7)と、要求がある度に、上記デジタル真正性証明書の正当性のステータスを修正する段階とを有する。上記ネットワーク演算手段は、上記記憶手段並びに検証局及び/又は認証局と協働して、実質的にリアルタイムで、上記デジタル真正性証明書の正当性のステータスを出力する。  (もっと読む)

(もっと読む)

DNA認証システム

【課題】サービス等のレベルに応じて、認証の判定基準を容易に変化させることができ、且つ、管理が容易である認証システムを提供することを目的とする。

【解決手段】DNAを有する認証対象を認証するDNA認証システムであって、認証対象のDNAから各々取り出された第1および第2のDNA情報を作成し(S1)、これらから各々派生した第1および第2のDNA派生コードとを作成し(S2)、各DNA派生コードと付加情報とに基づいて作成した第1および第2の認証用IDにおいて(S11)、認証対象に発行された第1の認証用IDを認証対象に要求して受信し(S13)、受信した第1の認証用IDからDNA派生コードを抽出し(S14)、抽出されたDNA派生コードを照合し(S14)、第2の認証用IDが必要か否かを判定し(S16)、判定結果に基づき第2の認証用IDを要求する(S17)。

(もっと読む)

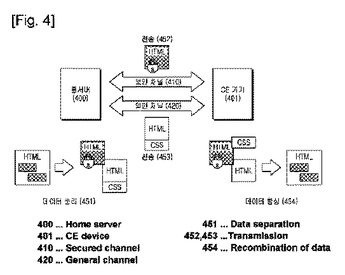

ユーザーインターフェースにおけるセキュリティサービスを提供する装置及び方法

本発明は、ネットワークシステムにおけるユーザーインターフェース応用プログラムのセキュリティサービスを提供する装置及び方法を提供する。本発明は、ユーザーインターフェースをサポートするネットワークにおいて、サーバと通信デバイスとの間で暗号化が必要なデータであることを示すセキュリティ識別子が表示されたデータと暗号化が必要でないデータとを各々区別し、各々区別されたデータをセキュリティチャンネルと一般チャンネルを介して区別して伝送する。  (もっと読む)

(もっと読む)

ユーザー及び印刷データの認証を用いてロック印刷データを印刷する方法

【課題】ユーザー及び印刷データの認証を用いてロックされた印刷データを印刷する方法を提供する。

【解決手段】種々の環境に適用され、双方向のセキュリティ手段を実装し使用して、1人以上の対象受領者による、文書のプリンターへの安全な送信、及び文書のプリンターからの読み出しを保証する。特に、双方向のセキュリティ手段は、(1)文書が作成者により指定された対象受領者によってのみ受信されること、(2)文書の作成者と対象受領者の両方が、認証に成功すること、(3)対象受領者により受信された文書が、作成者により作成された文書であること、(4)対象受領者により受信された文書が作成者により作成された文書と同一であること、を保証する。

(もっと読む)

実行判定装置、実行判定システム、実行判定方法及び実行判定プログラム

【課題】クライアントからの要求に基づかないサーバによる処理の実行を防止することを目的とする。

【解決手段】セキュリティサーバ40は、RA20が送信した証明書発行依頼と乱数とを受信したCA10から、証明書を発行するために必要な情報の生成コマンドと乱数とを受信する。セキュリティサーバ40は、受信した乱数に基づき、RA20が証明書発行依頼をCA10へ送信したことを確認して受信した生成コマンドを実行するか否かを判定する。セキュリティサーバ40は、生成コマンドを実行すると判定した場合、生成コマンドが実行されて生成された実行結果をCA10へ送信して、CA10に実行結果に基づき証明書を発行させる。

(もっと読む)

管理装置、登録通信端末、非登録通信端末、ネットワークシステム、管理方法、通信方法、及びコンピュータプログラム。

【課題】認証基盤以外の新たな認証システムの構築を行うことなく、認証基盤における認証を受けることができない非登録通信端末についての正当性を担保しつつ、非登録通信端末と管理装置とで共有鍵を共有すること。

【解決手段】管理装置が、認証基盤における認証を受けた登録通信端末と自装置とで共有する第一共有鍵を生成し、生成された第一共有鍵を記憶し、認証基盤を経由して登録通信端末へ第一共有鍵を送信し、第一共有鍵とともに用いることによって第二共有鍵を生成することができる第二共有鍵生成情報を、登録通信端末から、認証基盤を経由して受信し、受信された第二共有鍵生成情報を記憶し、第一共有鍵及び第二共有鍵生成情報を用いて第二共有鍵を生成する。

(もっと読む)

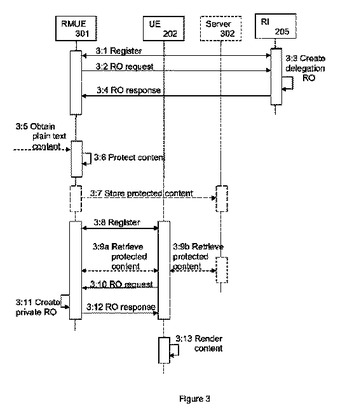

プライベートコンテンツを保護するための方法及び装置

デジタル著作権管理(DRM)システムをサポートする通信ネットワーク内でコンテンツのDRMを可能にする方法において、第1のユーザ装置(RMUE)がDRMシステムの第1の権利発行者に登録され、RMUEがプライベート権利発行者になることを承認する委任アサーションが当該第1の権利発行者から取得される。RMUEは、RMUEがDRMによりプライベートコンテンツを保護すると共に、プライベートコンテンツに関連付けられた1以上の第2の権利オブジェクトを発行するために、第1の権利セットを含む第1の署名された権利オブジェクトを第1の権利発行者から取得する。次いで、DRM保護が、少なくとも第1の権利セットに係る、RMUEが取得したプライベートコンテンツに対して適用される。RMUEは、第1の権利セットに係るプライベートコンテンツをレンダリングするために、第2のセットの権利を規定する第2の権利オブジェクトを発行する。次いで、RMUEは、このプライベートコンテンツと委任アサーションとの取得時に、少なくとも第2の権利オブジェクトに基づいてプライベートコンテンツをレンダリングできる第2のユーザ装置へ第2の権利オブジェクトを配信することができる。  (もっと読む)

(もっと読む)

コンテンツに対する埋め込みライセンス

1つ以上の態様に従ってコンテンツに対するライセンスがリトリーブされ、当該ライセンスは、予めコンテンツに埋め込まれている。スタンドアロンライセンス、又はリーフライセンスとルートライセンスとの双方が、コンテンツを用いた動作が許可されることを示している場合に限って、リクエストされている動作を、コンテンツを用いて実行することが許可される。リーフライセンス及び/又はスタンドアロンライセンスは、コンテンツのソース及び/又はコンテンツを受信するターゲット機器によって埋め込まれ得る。加えて、ライセンスは、コンテンツを受信するターゲット機器がライセンスをストアすべき場所を示す1つ以上のルールを含み得る。 (もっと読む)

コンテンツ共有のための一時的ドメイン会員資格付与

1つ以上の形態によれば、第1デバイスが第2デバイスのディジタル証明書を受け取る。第1デバイスは、ディジタル署名した一時的ドメイン加入要求を発生し、この要求をドメイン・コントローラーに送る。ドメイン・コントローラーは、第1デバイスに、一時的ドメイン証明書を発生し、第1デバイスがこのドメインに拘束されたコンテンツを一時的に消費することを許可する。一時的ドメイン証明書は、第1デバイスに送られ、第1デバイスは、このドメインに拘束されているコンテンツを一時的に消費することを許可される。 (もっと読む)

認証システム、情報処理装置、記憶装置、認証方法及びそのプログラム

【課題】利用者認証が必要な記憶装置において、セキュリティを一定程度保ちつつ、記憶媒体にアクセスする際の利用者の利便性を向上させる。

【解決手段】USBフラッシュメモリUMは、ユーザの認証に用いる秘密鍵Eを生成し、これをホストコンピュータPCに渡すと共に、自らはこれを保持せずに消去する。ホストコンピュータPCは、受け取った秘密鍵Eを記憶しておき、新たにUSBフラッシュメモリUMが接続された際に、当該USBフラッシュメモリUMが、予め登録されたUSBフラッシュメモリUMであるか否かの判断を行い、登録されたものであれば、記憶していた秘密鍵EをUSBフラッシュメモリUMに渡す。一方、USBフラッシュメモリUMは、受け取った秘密鍵Eを用いて、ユーザの認証を行う。

(もっと読む)

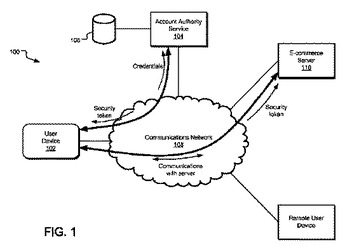

信頼できる機器に限定した認証

認証システムは、機器の資格情報の検証をユーザーの資格情報の検証と組み合わせて、ユーザーにとって利便で、企業の境界を越えて有効である、より強固な認証機構を提供する。一実施では、ユーザーの資格情報の検証と機器の資格情報の検証が組み合わせられて、利便な2要素認証を提供する。このようにすると、アカウント権限サービスまたは他の認証提供者は、両要素を検証し、ユーザーがアクセスしようとしているアカウントネットワークリソースのセキュリティポリシーに従ってセキュリティトークンを提供する。対象のアカウントネットワークリソースによって付与される特権のレベルは、アカウント権限サービスで検証される要素の数および種類に応じて異なることができる。  (もっと読む)

(もっと読む)

DRMシステム要件の移動

さまざまな実施形態は、ソースシステムのような1つのDRMシステムから、ターゲットシステムのような別のDRMシステムに、DRMシステム要件を移動するためにマッピングレイヤーを提供する。少なくとも一部の実施形態において、DRMシステム要件の移動は、1つのDRMシステムから1つまたは複数の他のDRMシステムにDRMシステム要件をマップする署名データ構造を使用して実行される。1つのシステムから別のシステムにDRMシステム要件をマップすることにより、DRMで保護されたコンテンツに関連付けられているライセンス、および関連するコンテンツは、システム間で安全に転送されうる。 (もっと読む)

トランスポンダの応答時間の測定とその認証との分離

トランスポンダ(440)への接続の正当性を決定するリーダは、トランスポンダ(440)の応答時間の測定とトランスポンダの認証を2つの別々のステップで実行するように設計される。リーダ(420)への接続の正当性を決定するトランスポンダ(440)は、応答時間測定用の情報と認証用の情報を前記リーダ(320)に2つの別々のステップで供給するように設計され、認証に使用されるデータの少なくとも一部分は、応答時間の測定中にリーダ(420)とトランスポンダ(440)との間で送信される通信メッセージに含められる。  (もっと読む)

(もっと読む)

341 - 360 / 968

[ Back to top ]