Fターム[5B285CA44]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 暗号化技術利用 (4,900) | 電子署名 (761)

Fターム[5B285CA44]に分類される特許

241 - 260 / 761

ネットワークプロバイダ経由でサービスプロバイダへのネットワークアクセスをユーザに提供するプロセス

単一のサービスを対象としてネットワークにアクセスするために使用可能なシンプルなネットワークアクセスプロセスを提供するため、ネットワークプロバイダ(NP)経由でサービスプロバイダ(SP)へのネットワークアクセスをユーザに提供するプロセスを実現する。このプロセスにおいて、サービスプロバイダ(SP)にアクセスすることを求めるユーザの要求によって、ユーザとネットワークプロバイダ(NP)との間にコネクションを確立する。ネットワークプロバイダ(NP)の要求に応じて、ユーザのアイデンティティプロバイダ(IdP)がユーザを認証する。サービスプロバイダ(SP)または第三者がアクセス料金の支払先であるという情報をネットワークプロバイダ(NP)に与えるように、アイデンティティプロバイダ(IdP)からネットワークプロバイダ(NP)へデータを送信する。ネットワークプロバイダ(NP)が、ネットワークプロバイダ(NP)経由でサービスプロバイダ(SP)へのアクセスをユーザに提供する。  (もっと読む)

(もっと読む)

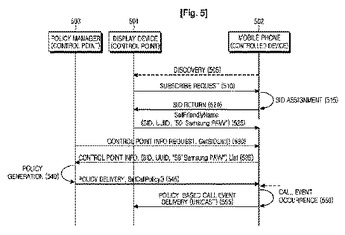

ホームネットワークにおける個人情報保護方法及び装置

本発明は、ホームネットワークにおける個人情報保護方法及び装置を提供する。被制御装置は、制御ポイントから被制御装置のサービスに対する登録要求を受信し、登録要求を承認する。被制御装置は、制御ポイントから前記制御ポイントに関する情報を受信する。被制御装置にイベントが発生する場合、被制御装置は、制御ポイントに関する情報に基づいて設定されるポリシーによって前記制御ポイントにイベント転送を遂行する。  (もっと読む)

(もっと読む)

認証メッセージ交換システムおよび認証メッセージ交換方法

【課題】エンドツーエンドの認証を実現し、かつ、プロキシサーバによる認証メッセージの盗聴や改竄を防ぐことを課題とする。

【解決手段】認証クライアント10や認証サーバ40と同一の拠点網に設置された認証信号制御装置20各々は、拠点網識別子と広域網識別子とを対応づけて識別子テーブルに格納する。また、認証信号制御装置20各々は、同一の拠点網に設置された認証クライアント10や認証サーバ40との間で認証メッセージを送受信する。また、認証信号制御装置20各々は、他方の認証信号制御装置20との間で認証メッセージの暗号化に関する処理や電子署名に関する処理を相互に行う。また、認証信号制御装置20各々は、他方の認証信号制御装置20との間で、暗号化に関する処理が行われ電子署名に関する処理が行われた認証メッセージを送受信する。

(もっと読む)

記憶媒体のプロトコルカスタマイズシステム、記憶媒体、パラメータ生成装置、記憶媒体のプロトコルカスタマイズ方法およびプログラム

【課題】暗号アルゴリズムの脆弱性の発見や、サービスの要件の変化に伴う、ICカードで利用する認証や鍵変換等のプロトコルの大規模な変更を短時間で安全に実現する方法はなかった。

【解決手段】パラメータ生成装置50において、ICカード10に格納するプロトコルを定義したパラメータを生成し、そのパラメータをICカード10内で、新規用パラメータか更新用パラメータかを判別し、新規用パラメータの場合には受信した全パラメータをパラメータ格納部106に格納し、更新用パラメータの場合には受信したパラメータに対応する部分のみをパラメータ格納部106に格納する。プロトコル実行時には、プロトコル実行に必要となるパラメータをパラメータ格納部106から逐次取得し、プロトコルの処理を実施する。

(もっと読む)

ファイル転送システム、ファイル転送プログラムおよびファイル転送方法

【課題】ネットワークを介して接続されたユーザのセキュリティレベルに応じた安全性を維持しつつ、ファイルを迅速に転送する。

【解決手段】ネットワークを介して接続されたユーザとの間でファイルを転送するファイル転送システムは、前記ファイルの転送に関する処理要求を前記ユーザから受付け、前記ユーザに関するセキュリティレベルを識別し、前記処理要求と前記セキュリティレベルとに基づき、前記処理要求が要求する処理を実行する。

(もっと読む)

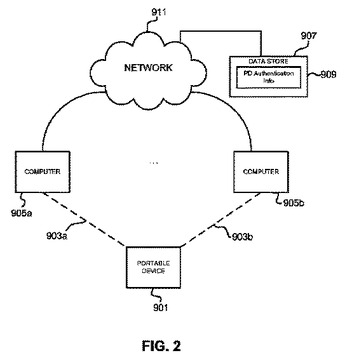

機器とステーションの関連付けのためのプロトコル

携帯機器が自動的に複数のコンピューターに関連付けられることを可能にする技術。携帯機器との関連付けを作成する前に、コンピューターが携帯機器を認証し、信頼関係を確立するために使用することができる情報が作成され、複数のコンピューターからアクセス可能で、携帯機器のユーザーに関連付けられたデータストアに格納される。コンピューターが、まだ関連付けられていないそのような携帯機器を発見すると、コンピューターは、コンピューターにログインしたユーザーを識別し、ユーザーを識別する情報を使用して、携帯機器自身の認証および自動的な関連付けの許可のために携帯機器によって提示されると予想される、機器に依存しない認証情報を取得することができる。  (もっと読む)

(もっと読む)

携帯機器の関連付け

携帯機器が自動的に複数のコンピューターに関連付けられることを可能にする技術。携帯機器との関連付けを作成する前に、コンピューターが携帯機器を認証し、信頼関係を確立するために使用することができる情報が作成され、複数のコンピューターからアクセス可能で、携帯機器のユーザーに関連付けられたデータストアに格納される。コンピューターがまだ自身が関連付けられていないそのような携帯機器を発見すると、コンピューターは、コンピューターにログインしたユーザーを識別し、ユーザーを識別する情報を使用して、携帯機器自身の認証および自動的な関連付けの許可のために携帯機器によって提示されると予想される、機器に依存しない認証情報を取得することができる。  (もっと読む)

(もっと読む)

管理装置、管理方法、およびプログラム

【課題】端末装置から受け付けた不正報告が虚偽の不正報告であるか否かを判定し、虚偽の不正報告であった場合には、端末装置から受け付けた不正報告を廃棄する管理装置、管理方法、およびプログラムを提供する。

【解決手段】管理装置3は、不正報告が含む不正報告元端末情報と、対応関係記録部34に記録された通知先端末情報とが一致していない場合、または、不正報告が含む不正報告元端末情報と、対応関係記録部34に記録された通知先端末情報とが一致しているが、不正報告が含む不正コンテンツ保持端末情報と、当該通知先端末情報に対応付けられて対応関係記録部34に記録されたコンテンツ保持端末情報とが一致していない場合に、不正報告受付部35が受け付けた不正報告を虚偽の不正報告であると判定し、不正報告受付部35が受け付けた不正報告を廃棄する不正報告検証部36を備える。

(もっと読む)

デジタル相互作用を管理するシステムおよび方法

デジタル相互作用を管理するシステムは、識別を生成する識別モジュールを含み、この識別は、第1のパーティに関連する固有の識別子と、第2のパーティとの関係に対する複数の提案された条件とを含む。システムは、識別モジュールと通信する関係モジュールも含み、この関係モジュールは、複数の提案された条件を受信、評価し、複数の提案された条件を受理、または拒否する。受理した場合には、この複数の提案された条件に従って、第1のパーティは第2のパーティと通信することが許される。  (もっと読む)

(もっと読む)

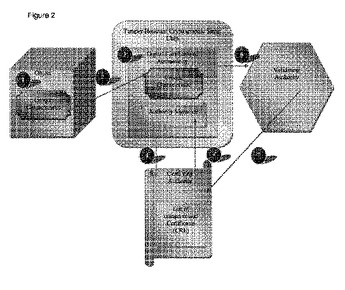

高額品を対象としたデジタル認証のための方法及び手段

本発明は、対象物の真正性をデジタル的に証明するための方法、対応するコンピュータプログラム手段、及び記憶手段、並びに、価値を有した対象物の真正性をデジタル的に証明するための方法の使用法に関する。上記方法は、対象物に固有の少なくとも1つの特徴を表した暗号化情報を含んだデジタル真正性証明書を格納した記憶手段を発行する段階(1,2,3,4,5)と、要求がある度に、ネットワーク演算手段を使用して、デジタル真正性証明書の正当性をチェックする段階(6,7)と、要求がある度に、上記デジタル真正性証明書の正当性のステータスを修正する段階とを有する。上記ネットワーク演算手段は、上記記憶手段並びに検証局及び/又は認証局と協働して、実質的にリアルタイムで、上記デジタル真正性証明書の正当性のステータスを出力する。  (もっと読む)

(もっと読む)

DNA認証システム

【課題】サービス等のレベルに応じて、認証の判定基準を容易に変化させることができ、且つ、管理が容易である認証システムを提供することを目的とする。

【解決手段】DNAを有する認証対象を認証するDNA認証システムであって、認証対象のDNAから各々取り出された第1および第2のDNA情報を作成し(S1)、これらから各々派生した第1および第2のDNA派生コードとを作成し(S2)、各DNA派生コードと付加情報とに基づいて作成した第1および第2の認証用IDにおいて(S11)、認証対象に発行された第1の認証用IDを認証対象に要求して受信し(S13)、受信した第1の認証用IDからDNA派生コードを抽出し(S14)、抽出されたDNA派生コードを照合し(S14)、第2の認証用IDが必要か否かを判定し(S16)、判定結果に基づき第2の認証用IDを要求する(S17)。

(もっと読む)

ユーザー及び印刷データの認証を用いてロック印刷データを印刷する方法

【課題】ユーザー及び印刷データの認証を用いてロックされた印刷データを印刷する方法を提供する。

【解決手段】種々の環境に適用され、双方向のセキュリティ手段を実装し使用して、1人以上の対象受領者による、文書のプリンターへの安全な送信、及び文書のプリンターからの読み出しを保証する。特に、双方向のセキュリティ手段は、(1)文書が作成者により指定された対象受領者によってのみ受信されること、(2)文書の作成者と対象受領者の両方が、認証に成功すること、(3)対象受領者により受信された文書が、作成者により作成された文書であること、(4)対象受領者により受信された文書が作成者により作成された文書と同一であること、を保証する。

(もっと読む)

集積回路、方法および電子機器

ユーティリティ動作に対して構成されている第1のセキュリティ動作状態と、テスト動作に対して構成されている第2のセキュリティ動作状態とを有する集積回路が開示される。第2のセキュリティ動作状態では、第1のオブジェクトのセットと第2のオブジェクトのセットが利用可であり、第3のオブジェクトのセットが利用不可である。第1のセキュリティ動作状態では、第3のオブジェクトのセットが、第1のセキュリティ動作状態のセキュリティメカニズムによる認可を伴って利用可である。第3のオブジェクトのセットは、第2のセキュリティ動作状態で動作している場合に、集積回路のロジック回路によって利用不可となる。第2のセキュリティ動作状態で動作している場合に、ロジック回路は、第3のオブジェクトのセットを備える集積回路の一部の動作を制限する制御を行うように構成されていて、そうすることで、第1のセキュリティ動作状態のセキュリティメカニズムをバイパスすることが無効にされる。このような集積回路を利用する電子機器及び方法も開示される。 (もっと読む)

NDEFメッセージで選択的にレコードを保安するための装置及び方法

NDEFメッセージのレコードを選択的に保安するための方法が提供される。前記方法のうちの1つは、前記NDEFメッセージに配置マーカ署名レコードを配置する過程を含む。前記配置マーカ署名レコードは、修正された署名RTD(signature Record Type Definition)である。NDEFメッセージで前記配置マーカ署名レコードの以前のレコードの第1セットは保安されない。また、前記の方法は、配置マーカ署名レコードに後続するレコードの第2セットを保安する過程を含む。他の方法は、署名RTDに保安されたバイトフィールド(secured bytes field)を配置する過程を含む。保安されたバイトフィールドは、署名RTDのこのフィールドに先行する保安されるデータのバイト数を表す。また、前記方法は保安されたバイトフィールドの値に基づき、署名RTDにおけるこのフィールドに先行するレコードのデータを保安する過程を含む。  (もっと読む)

(もっと読む)

データ提供装置、操作装置、データ処理装置、操作システム、および制御プログラム

【課題】ユーザの利便性を損なうことなく認証を行なうことを可能とする操作データを提供する。

【解決手段】サービス提供装置400は、表示処理装置200からアクセスされた時に行なう認証処理で用いるワンタイムパスワードを、操作装置300からの要求に応じて該操作装置300毎に生成するワンタイムPW生成処理部435と、上記生成されたワンタイムパスワードを含む操作用画像データを生成するとともに、操作装置300に送信する画像データ生成処理部436とを備える。

(もっと読む)

インターネットサービスを提供するための方法およびサービス統合プラットフォームシステム

【解決手段】インターネットサービスを提供するためのサービス統合プラットフォームシステムは、独立系ソフトウェアベンダー(ISV)によって提供されたアプリケーションのユーザによって開始されたサービス要求メッセージを受信するよう構成されたインターフェースを備えており、サービス要求メッセージは、APIインターフェースに実装され、APIタイプに適合する複数のプラットフォームレベルパラメータを含む。システムは、インターフェースに接続された1または複数のプロセッサを備えており、1または複数のプロセッサは、APIに適切な1組の認証チェックを位置特定し、1組の認証チェックに従ってサービス要求の認証を実行し、サービス要求が認証されるとインターネットサービスプロバイダ(ISP)のサービスアドレスまでサービス要求をルーティングするよう構成されている。 (もっと読む)

安全なメモリ管理システム及び方法

本発明は、データ処理システムにおいてデジタル情報を記憶装置からメモリモジュールに確実にロードするためのシステム及び方法を記載し、前記データ処理システムは、少なくとも1つの記憶装置と、1つのメモリモジュールと、少なくとも1つのプロセッサと、を備え、前記データ処理システムは更に、プロセッサとメモリモジュールとの間に接続されるメモリ・アクセス・コントローラ・モジュールと、プロセッサ、メモリモジュール、記憶装置、及びメモリ・アクセス・コントローラに接続される安全なメモリ管理モジュールと、を備える。データを求めるプロセッサによる要求は安全なメモリ管理モジュールに渡され、データを記憶装置からメモリモジュールにロードし、プロセッサがデータにアクセスするようにメモリ・アクセス・コントローラを構成する。 (もっと読む)

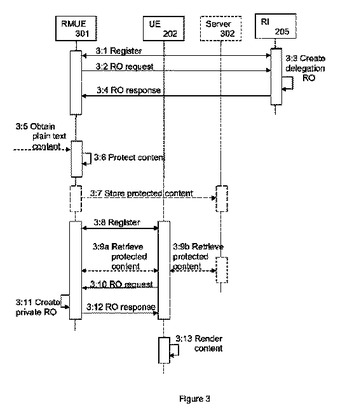

プライベートコンテンツを保護するための方法及び装置

デジタル著作権管理(DRM)システムをサポートする通信ネットワーク内でコンテンツのDRMを可能にする方法において、第1のユーザ装置(RMUE)がDRMシステムの第1の権利発行者に登録され、RMUEがプライベート権利発行者になることを承認する委任アサーションが当該第1の権利発行者から取得される。RMUEは、RMUEがDRMによりプライベートコンテンツを保護すると共に、プライベートコンテンツに関連付けられた1以上の第2の権利オブジェクトを発行するために、第1の権利セットを含む第1の署名された権利オブジェクトを第1の権利発行者から取得する。次いで、DRM保護が、少なくとも第1の権利セットに係る、RMUEが取得したプライベートコンテンツに対して適用される。RMUEは、第1の権利セットに係るプライベートコンテンツをレンダリングするために、第2のセットの権利を規定する第2の権利オブジェクトを発行する。次いで、RMUEは、このプライベートコンテンツと委任アサーションとの取得時に、少なくとも第2の権利オブジェクトに基づいてプライベートコンテンツをレンダリングできる第2のユーザ装置へ第2の権利オブジェクトを配信することができる。  (もっと読む)

(もっと読む)

エンドポイントの独立解決によるデジタルアイデンティティ又はトークンの取得

フェデレートされたアイデンティティプロビジョニングシステムは、信頼当事者、アイデンティティプロバイダ、およびクライアントを含み、クライアントは、信頼当事者のサービスにアクセスするためのトークンをアイデンティティプロバイダから取得する。クライアントが、新しい信頼当事者に接触するとき、信頼当事者は、クライアントが信頼性を独立して解決、および評価できる情報を提供する。例えば、信頼当事者は、汎用ドメイン名アドレスを提供する。そうすると、クライアントは、様々な認証ステップを通してそのドメイン名アドレスを解決し、デジタルアイデンティティプロビジョニングサービスのエンドポイントを識別することができる。クライアントは、さらに、プロビジョニングサービスと対話し、認証して(例えば、デジタル署名の要求)、信頼関係を確立することができる。クライアント/ユーザが、そのプロビジョニングサービスを信頼すると判定すると、クライアント/ユーザは、情報を提供して、デジタルアイデンティティ表示を取得することができる。そして、クライアントは、対応するアイデンティティプロバイダにそのデジタルアイデンティティ表示を使用して、信頼当事者が有効にすることができる1つ又は複数のトークンを取得することができる。  (もっと読む)

(もっと読む)

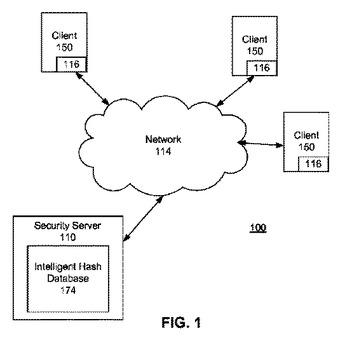

中央集中的にマルウェアを検出するための知的ハッシュ

疑いのあるエンティティが識別される。疑いのあるエンティティの知的ハッシュが生成され、知的ハッシュは、疑いのあるエンティティに特有のメタデータセットを含み、メタデータの少なくともいくつかは、疑いのあるエンティティが変更しても不変である。知的ハッシュは、疑いのあるエンティティがマルウェアエンティティに該当するか否かを評価するために、サーバに送信される。サーバは、知的ハッシュに基づいて、疑いのあるエンティティがマルウェアエンティティに該当するか否かを判断するように構成される。疑いのあるエンティティがマルウェアエンティティに該当するか否かを特定する結果がサーバから受信される。  (もっと読む)

(もっと読む)

241 - 260 / 761

[ Back to top ]