Fターム[5B285DA04]の内容

オンライン・システムの機密保護 (82,767) | システム間の通信回線 (5,539) | IP利用回線 (2,996)

Fターム[5B285DA04]の下位に属するFターム

Fターム[5B285DA04]に分類される特許

221 - 240 / 611

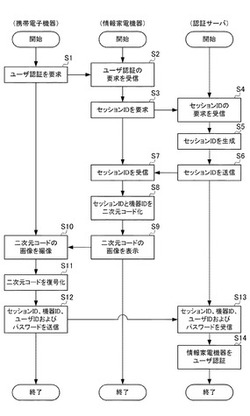

認証サーバ、認証システム及び認証方法

【課題】Cookieを有しない情報家電であってもユーザ認証を行うことができる認証サーバ、認証システム及び認証方法を提供すること。

【解決手段】認証サーバ20は、携帯電子機器30及び情報家電機器10と通信回線を介して接続され、情報家電機器10との間のセッションを識別するセッション識別子を生成し、生成されたセッション識別子を情報家電機器10へ送信し、携帯電子機器30により送信された情報であって、セッション識別子及びユーザを識別するユーザ識別子を含むユーザ認証情報を受信し、受信したユーザ認証情報及び生成したセッション識別子に基づいてユーザの認証を行う。

(もっと読む)

情報処理装置、情報処理方法、記憶媒体及びプログラム

【課題】ユーザに優先順位を考慮したポリシー情報の登録のための負担をかけずに、ポリシー情報の登録の仕方により発生する、ポリシー情報に含まれる属性の不一致による通信の失敗を防ぐ。

【解決手段】少なくとも、通信相手の装置のアドレスが含まれるポリシー情報が記憶される記憶手段から、ポリシー情報に付けられた優先順位に従って使用するポリシー情報を選択して通信を行う情報処理装置の制御方法であって、記憶手段に登録されるポリシー情報の通信相手の装置のアドレスが、記憶手段に既に登録されているポリシー情報の通信相手の装置のアドレスに含まれる場合に、記憶手段に登録されるポリシー情報の優先順位が、当該ポリシー情報の通信相手の装置のアドレスを含むアドレスを有するポリシー情報の優先順位よりも低くなるように記憶手段に登録されることを制限する。

(もっと読む)

認証トークン、利用機器および認証システム

【課題】利用者に関する属性を容易かつ安全に設定する。

【解決手段】認証トークン1は、利用者にサービスを提供する利用機器2と接続され、利用者の生体情報を読み取る生体情報読取部13を具備する。記憶部12は、利用機器2から送信されてきた利用者に関する属性を含む認証情報121と、あらかじめ登録された利用者の生体情報である登録生体情報122とを対応付けて記憶する。認証部11は、生体情報読取部13で読み取った生体情報と、記憶部12内の登録生体情報122とが一致する場合に、利用者の認証が成功したと判別する。認証に成功したと判別した場合、通信部14は、登録生体情報122に対応付けられた認証情報121を利用機器2に送信する。

(もっと読む)

画面共有サーバ、画面共有システム及び画面共有方法

【課題】Cookieを有しない情報家電であってもユーザの認証を行うことができ、一の情報家電で取得した画面を他の情報家電においても取得することができる画面共有サーバ、画面共有システム及び画面共有方法を提供すること。

【解決手段】認証サーバ20は、情報家電機器10との間のセッションを識別するセッション識別子を生成し、生成したセッション識別子を情報家電機器10へ送信し、セッションID及びユーザIDを含むユーザ認証情報を受信し、受信したユーザ認証情報及び生成したセッションIDに基づいてユーザの認証を行い、画面共有テーブル222に基づいて、携帯電子機器30から要求された画面を出力する情報家電機器10を特定し、携帯電子機器30に対して配信される画面を取得し、特定された情報家電機器10に取得した画面を出力させるために送信する。

(もっと読む)

認証装置、認証方法およびプログラム

【課題】ユーザデータを、容易かつ安全に暗号化および復号化する。

【解決手段】暗号化部13は、生体情報読取部15が読み取った生体情報と登録生体情報とが一致した場合、通信部16が受信したユーザデータの所定箇所を暗号化する。読出書込部17は、暗号化されたユーザデータを外部記憶装置に書込む。復号化部14は、読出書込部17が外部記憶装置から暗号化ユーザデータを読み出し、かつ、生体情報読取部15が読み取った生体情報と登録生体情報とが一致した場合、暗号化ユーザデータの所定箇所を復号化する。通信部16は、復号化した所定箇所を含むユーザデータを利用機器へ送信する。

(もっと読む)

発行システム、携帯情報端末及び発行サーバ

【課題】携帯電話サービスにおける加入者識別番号が記憶されたICカードが装着される携帯情報端末において、クレジット決済の利用を可能にするための手続きを、安全性を維持しつつ、簡略化可能なデータ発行技術を提供する。

【解決手段】携帯電話端末100は、NFCチップ106によりIC免許証400から免許証番号を読出しこれをATM500を介してリモート発行サーバ200に送信する。リモート発行サーバ200は、ATM500を介して免許証番号を受信しこれと、発券DB201に記憶されているクレジット発券データに関連付けられた免許証番号とを用いてユーザの認証を行い、認証結果に基づいて、免許証番号を削除したクレジット発券データを携帯電話端末100にATM500を介して送信する。携帯電話端末100はATM500を介してリモート発行サーバ200から受信したクレジット発券データをUSIM150に記憶させる。

(もっと読む)

制御装置、プログラム及び制御方法

【課題】安全性を高めることができ、また、処理対象の重要性に応じて柔軟なセキュリティポリシーを確立することが可能な制御装置を提供する。

【解決手段】判断手段は、ログインして記憶部に対する処理を行う管理者がログアウトしたか否かを判断する。記憶手段は、管理者にログインが許可される被管理者に関する情報に対応づけて、判断手段により管理者がログアウトしたと判断してからの経過時間が増加するにつれて減縮する処理内容をデータベースに記憶する。読み出し手段は、判断手段により管理者がログアウトしたと判断した場合、管理者のログアウトからの経過時間に基づいて処理内容データベースから被管理者の処理内容を読み出す。被管理者はこの処理内容に基づき記憶部に対する処理が制御される。

(もっと読む)

サーバ装置、認証方法およびプログラム

【課題】Webサイトを利用する利用者の認証のみならず、Webサイトの認証をする。

【解決手段】利用者端末と通信網を介して接続されたサーバ装置であって、1または2以上の乱数値の各々が所定位置に配置された乱数表と利用者端末の利用者の識別子と関連付けられて記憶されている記憶媒体110と、利用者端末を介して利用者により入力された1または2以上の乱数値と、乱数値の配置位置とを取得する取得部102と、取得された乱数値と、利用者端末の利用者の識別子に対応する乱数表に配置している乱数値のうちで、取得された配置位置に対応する乱数値とを比較する比較部104と、比較結果を利用者端末に送信する送信部108と、を備えるサーバ装置。

(もっと読む)

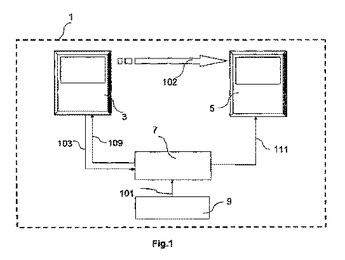

通信の機密性を向上させるための方法および機器

本発明は、以下のステップを含む、通信の機密性を向上させるための方法に関する:電気通信網のユーザにとって、許可された機密主題および許可されていない機密主題に関するデータを、データリポジトリに記憶するステップ101と、第1のユーザのユーザ電気通信装置3から、上記第1のユーザおよび第2のユーザの識別情報を伴う要求を受信するステップ103と、上記第1のユーザおよび上記第2のユーザの識別を判断するステップ104と、上記データリポジトリ内の、上記第1のユーザおよび上記第2のユーザにとって許可された機密主題および許可されていない機密主題に関するデータを比較するステップ105と、両方のユーザに許可された機密主題に関する第1の種類のデータを選択するステップ106と、上記第1のユーザに許可され、上記第2のユーザに許可されていない機密主題に関する第2の種類のデータを選択するステップ107と、機密主題に関する上記第1の種類および上記第2の種類の選択したデータを、上記第1のユーザ電気通信装置3に送信するステップ109。  (もっと読む)

(もっと読む)

コンピュータ装置の操作者特定ログシステム

【課題】 コンピュータ装置の登録可能なアカウント数などに制約がある状態であっても、コンピュータ装置の操作者個人を特定可能とするシステムを提供すること。

【解決手段】 コンピュータ装置の操作者の生体認証パタンと個人特定IDとを含む個人特定情報を記憶手段に予め登録し、コンピュータ装置へのログイン時にログイン操作者の生体認証パタンを入力させ、記憶手段に登録された個人特定情報内の生体認証パタンと照合し、生体認証パタンが合致したレコードに登録されている個人特定IDを監査ログ記憶手段に記憶させ、操作者が入力した生体認証パタンと合致したレコードが無ければ保守用装置において個人特定代替IDを生成して監査ログ記憶手段に記憶させ、事後に個人特定代替IDと個人特定情報内の個人特定IDとを照合し、個人特定代替IDをアカウント管理者の管理下で個人特定情報の登録を行っている操作者の個人特定IDに正規化する処理を行う。

(もっと読む)

リバースプロキシシステム

【課題】 内部サーバ側で意識する必要がなく、より正確にマウントポイント情報(MP情報)を補完可能なリバースプロキシシステムを提供する。

【解決手段】 MP情報を含む第1外部アドレスによる第1アクセス要求があった場合に、第1外部アドレスを内部アドレスに変換する第1変換処理と、内部サーバ3から応答があった場合に、内部アドレスを第1外部アドレスに変換する第2変換処理を実行するアドレス変換手段11と、第1アクセス要求に係る第1または第2変換処理において、第1外部アドレスのMP情報と第1位置情報をアクセス履歴情報として記憶するアクセス履歴記憶手段12と、MP情報を含まない第2外部アドレスによる第2アクセス要求があった場合に、第2外部アドレスの第2位置情報と一部または全部が共通する第1位置情報を持つアクセス履歴情報のMP情報を用い、第2外部アドレスを内部アドレスに変換するアドレス補完手段13を備える。

(もっと読む)

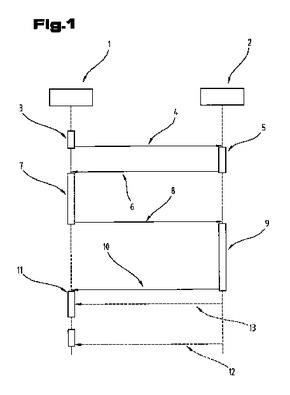

通信装置を一時的にパーソナル化する方法

本発明は、通信装置(1)を一時的にパーソナル化する方法に関する。通信装置(1)と認証装置(2)との間に通信接続(4)を行った後、認証要求(6)が認証装置(2)から通信装置(1)に送信される。次に、通信装置(1)の取得手段によりユーザの一意の特徴(7)が取得され、認証装置(2)に送信され、記憶されている参照特徴(30)と比較される。一致した場合、ユーザ識別情報(10)が通信装置(1)に送信される。本発明はさらに、本方法を実行するために実施される通信装置および認証装置に関する。  (もっと読む)

(もっと読む)

音響機器と、その音響機器を制御するための制御装置とを接続したネットワークにより構成される音響システム

【課題】音響機器と、これを制御するPCとを接続したネットワークからなる音響システムにおいて、意図しないユーザの制御又はモニタを防ぐ。

【解決手段】アンプ1と、該アンプ1を制御するためリモート制御ソフトを実装したPC2がネットワーク接続される。PC2のメモリ21にはユーザのアカウント情報と、アンプ1に対するユーザの権限を規定したユーザロール情報35が記憶される。アンプ1のメモリ11には、ユーザのアカウントと、該アカウントに対応するユーザロールとからなるUserInfo情報45が記憶される。PC2からアンプ1に制御要求が送信されると、アンプ1では、該UserInfo情報45中に、制御要求を行ったユーザのアカウント情報33と一致するアカウントあり、且つ、該アカウントに対応するユーザロールにより制御権限が与えられていれば、制御要求を許可する。制御要求の許可を受けて、PC2はアンプ1を制御することができる。

(もっと読む)

高性能のネットワーク内容解析プラットフォーム

【課題】完全なクライアント−サーバ変換ストリームを再構成し、復号器および/またはデコンプレッサを適用し、多次元内容プロファイル化および/または加重されたコンテキスト内のキーワードを使用して結果的なデータ流を解析する方法を提供する。

【解決手段】この方法は例えばデータがそのオリジナルの形態および/または文書タイプから変更されている場合でも、データの押出しを検出することを可能にする。復号器はまた例えばeメール添付のような隠れた転送機構を明らかにすることができる。この方法は更に無許可(例えば不正)の暗号化されたセッションを検出し、違法と見られるデータの転送を停止することができる。この方法は例えば2Gbps(全二重方式)が可能な押出し防止マシンを構築することを可能にする。

(もっと読む)

ファイルダウンロード観測装置

【課題】交換されるべきではないファイルのダウンロードを試みるコンピュータを特定する。

【解決手段】本発明は、指定したファイルダウンロード観測装置を宛先としてファイルのダウンロード要求を送信させるための誘導情報を配信する手段、誘導情報に基づいて送信されたファイルのダウンロード要求を受信する手段、及び受信したダウンロード要求を参照してダウンロード要求を送信した装置を特定する手段を有する。望ましくは、ファイルダウンロード観測装置に格納している情報と照合し、ダウンロードを試みているファイルが著作権上違法である、ウイルスによりコンピュータから流出したファイルであると判定した場合には、ダウンロードログを管理者に通知する。

(もっと読む)

通信装置、プログラム、および記録媒体

【課題】ネットワーク上の攻撃の対象となった攻撃対象装置へパケットを送信した装置のIPアドレスが詐称されているか否かを確認することができる通信装置、プログラム、および記録媒体を提供する。

【解決手段】記憶部10は、所定のドメイン名に対応したIPアドレスを検索して取得したIPアドレス、または当該IPアドレスに対応したドメイン名を示す第1の情報と、検索を依頼した装置のIPアドレスを示す第2の情報とを記憶する。検索部11は、攻撃対象装置のIPアドレスまたはドメイン名を検索のキーとして第1の情報を検索し、攻撃対象装置のIPアドレスまたはドメイン名と一致するIPアドレスまたはドメイン名を示す第1の情報に対応した第2の情報を取得する。判定部12は、検索部11が取得した第2の情報が示すIPアドレスと送信装置のIPアドレスとが一致するか否かを判定する。

(もっと読む)

情報処理装置、プログラム、および情報処理方法

【課題】情報処理装置、プログラム、および情報処理方法を提供すること。

【解決手段】情報処理装置に、少なくとも所定の処理を示す処理識別情報を含み、当該所定の処理の実行を要求する処理要求情報を取得する処理要求取得部と、前記情報処理装置の位置情報を取得する位置情報取得部と、少なくとも各々が異なる所定の処理を示す複数の処理識別情報と、当該複数の処理識別情報に対応付けられている範囲情報を含む処理データから、前記処理要求情報に含まれる前記処理識別情報に対応付けられている範囲情報を抽出する範囲情報抽出部と、前記処理要求情報の取得時に前記位置情報取得部により取得された位置情報が示す位置が、前記範囲情報が示す範囲に含まれるか否かを判断する判断部と、前記位置情報の示す位置が前記範囲情報の示す範囲に含まれると前記判断部により判断された場合、前記処理要求情報に係る処理を実行する処理実行部と、を設ける。

(もっと読む)

セキュアなブラウザベースのアプリケーション

ウェブブラウザ内のコンピュータプログラムコードによって制限された動作を実行するための技術を提供し、非明示的又は明示的な承諾を受け取った場合、コードが、制限された動作を呼び出すことを許可される。このような技術は、コンピュータプログラムコードコンポーネントのリスク格付けを生成するステップを含むことができ、コンポーネントは、少なくとも1つの制限されたシステム動作を実行するとともに制限されたシステム動作を実行する許可の入力要求メッセージをユーザに表示するための少なくとも1つのコンポーネント動作を含み、この入力要求メッセージは、コンポーネント動作のリスク格付け及び記述を含む。プログラムコードは、ウェブブラウザプラグインを呼び出すウェブページに関連するスクリプトコードを含むことができ、このスクリプトコードがさらに、制限されたシステム動作を呼び出す。コードは、ウェブブラウザを介してユーザから入力を受け取ったこと応答して、制限されたシステム動作を呼び出すことができ、この入力は、動作の実行に関連するアクションを引き起こすためのものであり、このアクションは、動作を実行するための承諾を非明示的に認める。 (もっと読む)

シンクライアントネットワーク、シンクライアント、不正接続防止装置、これらの動作方法、及び記録媒体

【課題】シンクライアントネットワークにおいて、ファットクライアントの接続を許可せず、シンクライアントの接続を許可するようなネットワークの構築を可能にする。

【解決手段】シンクライアントネットワークは、LANに接続され、ルータ経由でシンクライアントサーバと通信を行うシンクライアントと、LANに接続された不正接続防止装置とを有する。シンクライアントは、LAN上にARP要求を送信しないで、ルータのIPアドレス及びMACアドレスの組をARPテーブルに静的に保持し、そのルータのIPアドレス及びMACアドレスを用いてルータ経由でシンクライアントサーバと通信を行う。不正接続防止装置は、LAN上にブロードキャストされたARP要求を受信すると、そのARP要求の送信元端末をLANから遮断するように送信元端末のMACアドレスとは異なる所定のMACアドレスを含むARP応答をLAN上に送信する。

(もっと読む)

ファイアウォールの制御方式及び設定解析方式

【目的】 時刻を考慮してファイアウォールを制御する方式,及び,時刻を考慮してファイアウォールの設定を解析する方式を提供することにある.

【構成】 時刻に応じてフィルタを選択する機能を有するファイアウォール制御方式,及び,時刻に基づいてフィルタを分類して,その結果に従ってフィルタセットをファイアウォールに設定し,時刻を考慮してファイアウォールの設定を解析する方式.

(もっと読む)

221 - 240 / 611

[ Back to top ]