Fターム[5B285DA04]の内容

オンライン・システムの機密保護 (82,767) | システム間の通信回線 (5,539) | IP利用回線 (2,996)

Fターム[5B285DA04]の下位に属するFターム

Fターム[5B285DA04]に分類される特許

181 - 200 / 611

シンクライアントシステム

【課題】 クライアント端末とポートフォワーディング手段を用いて接続されたサーバとによるセキュリティの高い画像転送方式のシンクライアントシステムを提供する。

【解決手段】 アプリケーションプログラムを実行処理可能なサーバと、ネットワークを介して該サーバにアクセス可能なクライアント端末とを含む画像転送方式のシンクライアントシステムであって、該クライアント端末と該サーバ間にポートフォワーディング手段を配設したゲートウェイを有し、該クライアント端末からの該サーバへの接続開始要求毎に作成された該サーバへの接続ポート情報を含む接続情報に基づき、該クライアント端末からの終了動作があるまでの間のみ、該クライアント端末は上記の接続情報に基づいて該ゲートウェイによるポートフォワーディングにより該サーバと双方向通信をする手段を有することを特徴とする画像転送方式のシンクライアントシステムである。

(もっと読む)

画像形成装置、情報処理システムと、その処理方法およびプログラム

【課題】 ユーザに一時的に付与される認証を得るための記憶媒体で認証を得ることを可能にする仕組みを提供する。

【解決手段】 複合機300に認証サーバ200が接続された画像形成システムにおいて、ユーザに一時的に付与されるICカードについて、認証サーバ200のユーザ情報管理部252がICカードの識別情報を登録する。既にユーザ情報管理部252に当該一時的に付与されるICカードが登録されている場合、それを削除してから登録する。複合機300のテンポラリカード番号管理部354は、一時的に付与されるICカードの識別情報リストを管理する。認証サーバ200の使用制限管理部253は、通常のICカードおよび一時的に付与されるICカードの使用制限を管理し、通常のICカードおよび一時的に付与されるICカードで異なる使用制限を付与する。

(もっと読む)

コンテンツ配信システムで使用されるアクセス権管理装置、コンテンツ管理装置及びアクセス装置

【課題】ユーザがネットワーク利用に関する事前の登録を行うことなくコンテンツを取得できるようにする。

【解決手段】ユーザが使用するアクセス装置に、例えば公衆無線LAN用のインタフェースと、携帯電話通信用のインタフェースからなる第1及び第2のネットワークインタフェースを設ける。そして、コンテンツを購入する際には携帯電話通信用の第2のネットワークインタフェースを使用し、一方コンテンツの取得に際しては公衆無線LAN用の第1のネットワークインタフェースと携帯電話通信用の第2のネットワークインタフェースとを選択的に使用することで、コンテンツの購入手続と購入後のコンテンツの取得処理とを実行するようにしたものである。

(もっと読む)

情報処理装置、プログラム、および記録媒体

【課題】ボットに感染した装置に関する通信結果を精度よく抽出することができる情報処理装置、プログラム、および記録媒体を提供する。

【解決手段】通信情報記憶部11は、ネットワーク上で実行された通信に係る通信結果を記憶する。特徴量記憶部15は、ボットに感染していることが既知である装置の通信結果に基づいて予め算出された、ボットに感染した装置が行う通信に見られる複数の状態に係る特徴量を状態毎に記憶する。カウンタ13は、複数の状態の出現数を状態毎かつIPアドレス毎にカウントする。特徴量算出部14は、出現数に基づいて、特徴量を状態毎かつIPアドレス毎に算出する。特徴量比較部16は、特徴量算出部14が算出した特徴量と、特徴量記憶部15が記憶している特徴量とを状態毎に比較する。判定部17は、比較の結果に基づいてIPアドレスを選択する。通信情報抽出部18は、選択されたIPアドレスを含む通信結果を抽出する。

(もっと読む)

ゲートウェイ装置、認証サーバ、その制御方法及びコンピュータプログラム

本発明の1つの態様は、ユーザ端末と通信可能で、ゲートウェイ装置と認証サーバとの間のGBA認証をユーザ端末に提供可能なゲートウェイ装置を提供する。ゲートウェイ装置は、ゲートウェイ装置のネットワークアドレスにアドレス指定されたHTTP要求をユーザ端末から受信するように動作可能な受信ユニットと、HTTP要求の受信に従って認証サーバに対してGBA認証を要求するように動作可能な要求ユニットと、GBA認証の後に認証サーバから事前に受信した認証サーバのネットワークアドレスを使用してHTTP要求を認証サーバに送信するように動作可能な送信ユニットとを備える。 (もっと読む)

ポリシーベースのファイルサーバアクセス制御方法及びシステム

【課題】 ポリシーに応じてアクセス先のサーバを制限できる検疫システムの特徴を残しつつ、サーバのリソース単位の柔軟なアクセス制御機能の追加を、サーバコンピュータの増設などファイルサーバの物理的な構成を変更することなく追加することなく実現する。

【解決手段】 セキュリティポリシーが異なるリソースを保持し、かつそれぞれ異なるネットワークに配置された複数のサーバを備え、これら複数のサーバに対するクライアントコンピュータからのリソースアクセス要求を制御する方法であって、クライアントコンピュータが、ユーザによるリソースアクセス要求に対し、ユーザに指定されたリソースを保持するサーバに対してのアクセス要求を送信するようにルーティングテーブルにおけるアクセス要求の宛先アドレス等の設定データを書換え、ユーザによって指定されたリソースを保持するサーバのみにアクセス要求を送信するステップを実行することを特徴とする。

(もっと読む)

セキュリティ集中管理システム及びセキュリティ集中管理方法及びサービス用サーバアクセス管理サーバ及び通信制御情報生成プログラム

【課題】移動端末の端末認証およびユーザ認証において、ユーザのアクセス権に加え、端末を利用する区画のセキュリティ要件を加味した利用制限を実施する。

【解決手段】位置検出装置200は区画毎に設置されるID受信装置130から端末110の存在する区画の区画IDを取得する。区画管理サーバ400は端末110の端末認証後に端末110の設置区画のセキュリティレベルに基づき端末110のセキュリティレベルを判定する。ユーザ認証サーバ300は端末110のユーザのアクセス権を判定する。サービス用サーバアクセス管理サーバ500は、アクセス権と端末110のセキュリティレベルとに基づいてサービス提供範囲を決定し、提供範囲に限られた通信のみを許可する通信制御用テーブル601を更新する。サービス用サーバ通信制御装置600は通信制御用テーブル601に基づき端末110とサービス提供サーバ700間の通信を制御する。

(もっと読む)

ネットワーク設定プログラム,ネットワーク設定方法及びネットワーク設定装置

【課題】ゲストOSを起動したときにおけるネットワーク設定作業の負担を軽減するとともに、ネットワークのセキュリティを確保する。

【解決手段】仮想OSとして、ホストOS及びゲストOSが動作可能な仮想マシン環境を有する複数のサーバに接続された管理マネージャが、次の処理を行う。即ち、業務設置命令受付部10Aで業務設置命令を受け付けたとき、ゲストOS起動部10BがサーバにゲストOSを起動する。そして、接続方針決定部10Cが、起動対象サーバとの間でVPN接続を行う接続先サーバを決定するとともに、起動対象サーバと接続先サーバとのVPN接続において暗号化をするか否かを判定する。そして、暗号化をすると判定したときにのみ、ネットワーク設定部10Dが、起動対象サーバ及び接続先サーバのホストOSに暗号鍵を設定するとともに、VPN接続の設定をする。

(もっと読む)

危険にさらされたコンピュータデバイスの位置についての情報を安全に通信するための方法

コンピュータデバイスへのアタック後に位置情報を安全に報告する方法が提示される。そのような情報は、アタッカーに対し、ほぼトランスペアレントに、要求エンティティに報告されることができる。この方法が使用されることのできるシステムのいくつかの例示的な実施形態が提示される。  (もっと読む)

(もっと読む)

中継装置、およびプログラム

【課題】端末装置側に特別なソフトウェアを必要とせず、また、ユーザ認証のためだけの操作を端末装置の利用者に強いることなく、LANへアクセスする際のユーザ認証を行うことを可能にする。

【解決手段】各々固有の通信プロトコルの何れかにしたがった通信によりサービスを提供する複数種のサーバ装置を含む通信網に接続される一方、上記各通信プロトコルにしたがった通信を行う端末装置が接続される中継装置に以下の処理を実行させる。すなわち、サービス提供用として予め定められた上記各通信プロトコルのうちの所定のものにしたがった通信により、上記端末装置の利用者についての利用者識別子を取得し、その利用者に関して上記各サービスの利用が許可されているか否かをその利用者識別子に基づいて判定する処理を上記中継装置に実行させる。

(もっと読む)

内部統制制御システム

【課題】セキュリティを向上させると共に、監査を容易にすることができる内部統制制御システムを提供する。

【解決手段】内部統制制御システム100のサーバ3は、接続要求のあった通信端末を特定し、通信端末を所有する構成員を通信端末からの音声データに基づいて認証し、特定した通信端末と認証した構成員との整合性を判定し、受け付けた業務データIDに対応する業務データを通信端末へ送信することで通信端末に構成員へ業務データを報知させ、業務データの登録を要求する旨を示す端末データを受け付け、登録受付手段が登録を要求する旨を示す端末データを受信した場合、業務データID、端末ID、及び、構成員IDを関連付けて記憶する。

(もっと読む)

ピアツーピアネットワーク

ピアツーピアネットワーク(22)へアクセスネットワーク(14)を介して接続されるユーザ(12)のアイデンティティ(IP)を、前記ピアツーピアネットワーク(22)の他のユーザ群(12)から保護するための、アクセスネットワーク(14)、コンピュータソフトウエア及び方法である。この方法は、前記ピアツーピアネットワーク(22)を使用するための、前記ユーザ(12)からのリクエストであって、前記ユーザの第1のアイデンティティ(IP)と前記ユーザ(12)によって記憶されるあるいは指定されるコンテンツに関連するデータを少なくとも含むリクエストを、前記アクセスネットワーク(14)において受信するステップと、前記ユーザ(12)の前記第1のアイデンティティ(IP)とは異なる第2のアイデンティティ(IPp2p)と、該第1のアイデンティティ(IP)とを関係付けるステップであって、前記第2のアイデンティティ(IPp2p)と前記ユーザの前記第1のアイデンティティ(IP)との間の関係が前記アクセスネットワーク(14)によって生成される、ステップと、前記ユーザ(12)の前記第1のアイデンティティ(IP)が、前記ピアツーピアネットワーク(22)へ提供されないように、前記リクエストによるコンテンツに関連する前記データとともに、前記第1のアイデンティティ(IP)に代えて前記第2のアイデンティティ(IPp2p)を前記ピアツーピアネットワーク(22)へ送信するステップと含んでいる。 (もっと読む)

携帯電話機ベースのユーザ認証システムおよび方法

【課題】携帯電話機ベースのユーザ認証システムおよび方法を提供する。

【解決手段】複数の、ユーザに関連する携帯電話番号と支払データを含むデータ・レコードが、データ記憶装置に保存される。ユーザに関連する携帯電話機の電話番号を含むログイン・データが、ドキュメント処理装置に関連するユーザ・インターフェイス等を介して、受け取られる。受け取られたログイン・データに対応するデータ・レコードがデータ記憶装置に存在するか否かが判定され、存在すると判定された後、ドキュメント処理装置の操作の受け取りが開始される。次いで、含まれる電話番号に対応する携帯電話機に対して、データ・メッセージが送信される。送信したデータ・メッセージに対する応答として、携帯電話機から確認データが受信され、受信された確認データにしたがって、ドキュメント処理装置の動作が実行される。

(もっと読む)

認証システム、接続制御装置、認証装置および転送装置

【課題】情報改ざんを防止するとともに、信用性の高いロケーション情報を取得することを課題とする。

【解決手段】アクセスポイントは、利用者端末から認証要求を受信した場合に、自装置を一意に識別する装置IDに電子署名を付加した位置特定情報を生成し、生成された位置特定情報を認証要求に付加してRADIUSサーバに送信する。そして、RADIUSサーバは、アクセスポイントから受信した認証要求に基づいて、利用者端末の利用者が正当な利用者であるか否かを認証し、アクセスポイントから受信した認証要求に含まれる装置IDに対応する公開鍵を取得して、受信した認証要求に含まれる電子署名が正当な情報であるか否かを検証し、利用者端末の利用者が正当な利用者であると判定され、かつ、電子署名が正当な情報であると検証された場合に、認証要求に含まれる装置IDに対応する位置情報を取得する。

(もっと読む)

リバースキャッシングプロキシを用いたウェブ基盤の逆追跡システム

【課題】クライアントに別途のエージェントプログラムを設置しなくても匿名のサーバを経由する接続者の実際ネットワーク情報と位置を把握することができ、悪意的な接続者によりウェブ攻撃が発生した場合、ウェブサーバに被害が発生しないようにするリバースキャッシングプロキシを用いた逆追跡システム及び方法を提供する。

【解決手段】クライアントからウェブサーバに転送するHTTPのヘッダを分析して、クライアントが匿名のサーバを利用したか否かを判断するリバースキャッシングプロキシサーバと、前記プロキシサーバから匿名のサーバに対する利用の可否が通報されると、追跡コードが付加されたHTTP応答ページを生成して前記プロキシサーバを介してクライアントに提供するウェブ追跡サーバとを含み、追跡コードは、応答ページを受信したクライアントのウェブブラウザで自動実行されてクライアントのネットワーク情報をウェブ追跡サーバに提供する。

(もっと読む)

ゼロ−インストールIPセキュリティ

【課題】セキュア通信の方法及びセキュア通信のためのシステムを提供する。

【解決手段】セキュア通信の方法及びセキュア通信のためのシステムのある実施形態において、コンピュータシステムは、カーネル空間で動作し、外部ネットワークとインターフェースする一次システムプロトコルスタックを備える。二次システムプロトコルスタック、セキュリティソフトウェア、及び少なくとも一つのアプリケーションプログラムがユーザ空間で動作し、また、カーネル空間にプログラムをインストールする特権を有していないユーザによって携帯用記憶媒体に供給され得る。アプリケーションプログラムは、二次システムプロトコルスタックとインターフェースする。二次システムプロトコルスタックは、一次システムプロトコルスタックとインターフェースする。セキュリティソフトウェアは、二次システムプロトコルスタックを通じて通信において動作する。

(もっと読む)

P2P(PeertoPeer)ネットワークにおける情報流出の拡散防止方法

【課題】ピュアP2P(Peer to Peer)型ファイル共有ネットワークに流出したファイルの存在自体を希薄化することで、当該流出ファイルの拡散防止を可能とする。

【解決手段】

ピュアP2P(Peer to Peer)型ファイル共有ネットワーク内の真の情報流出ファイルに対して、当該流出ファイルに対する替え玉ファイルのファイルキー情報をピュアP2P(Peer to Peer)型ファイル共有ネットワーク内に膨大かつ連続的に発信することで、真の情報流出ファイルのファイルキー情報自体を希薄化し、当該替え玉ファイルキー情報に基づくピュアP2P(Peer to Peer)型ファイル共有ネットワーク内の受信要求に対しては、任意の無作為データを作成して発信し、真の情報流出ファイルの受信確率を極端に下げ、情報流出拡散を防止する。

(もっと読む)

通信再現装置

【課題】通信再現装置を用いて通信を再現して攻撃手法の解析を行う場合に、攻撃の再現性を向上させる。

【解決手段】再現された再現送信メッセージに対するレスポンスを通信対象ホスト200から受信する度に、送信メッセージ生成部102が、次の再現送信メッセージの生成に用いる過去の送信メッセージを選択し、選択した送信メッセージに含まれる特定のパラメータの値と、選択した送信メッセージの一つ前の送信メッセージに対する過去のレスポンスに含まれる当該特定のパラメータの値とが一致するか否かを判定し、両者が一致する場合に、選択した送信メッセージの当該特定のパラメータの値を通信対象ホスト200から受信したレスポンスを用いて変更し、変更後の値を反映させて再現送信メッセージを生成し、両者が異なる場合は、当該特定のパラメータの値を変更することなく、選択した送信メッセージを用いて再現送信メッセージを生成する。

(もっと読む)

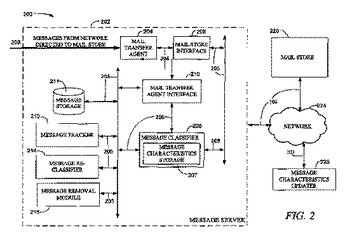

データを再評価するためのシステムおよび方法

方法およびシステムは、再分類に基づき、送達されたメッセージに措置を講じ得るように、送達されたメッセージを再分類する。一実施形態例では、メール転送エージェントは、メール記憶に向けられるメッセージを受信し得、メッセージクラシファイアは、メッセージの少なくとも一部分の表象を生成し、メッセージの表象および表象と関連付けられる特性を使用してメッセージを分類し得る。いくつかの実施形態例では、メール転送エージェントは、メッセージの分類に基づきメッセージをメッセージ記憶に送達し得る。メール転送エージェントがメッセージをメッセージ記憶に送達した後で、メッセージリクラシファイアは、表象と関連付けられるさらなる特性にアクセスし、表象および第2の特性に基づきメッセージを再分類し得る。一実施形態例では、メール転送エージェントは、メッセージの再分類に基づきメッセージ記憶内のメッセージに対して動作の実施を開始し得る。  (もっと読む)

(もっと読む)

データ提供装置、操作装置、データ処理装置、操作システム、および制御プログラム

【課題】ユーザの利便性を損なうことなく認証を行なうことを可能とする操作データを提供する。

【解決手段】サービス提供装置400は、表示処理装置200からアクセスされた時に行なう認証処理で用いるワンタイムパスワードを、操作装置300からの要求に応じて該操作装置300毎に生成するワンタイムPW生成処理部435と、上記生成されたワンタイムパスワードを含む操作用画像データを生成するとともに、操作装置300に送信する画像データ生成処理部436とを備える。

(もっと読む)

181 - 200 / 611

[ Back to top ]