Fターム[5J104EA01]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | センターで一括管理 (945)

Fターム[5J104EA01]に分類される特許

581 - 600 / 945

属性認証方法、鍵管理装置、サービス提供先装置、サービス提供元装置、及び属性認証システム

【課題】複数の属性証明書を格納するために、サービス提供先の装置が大量のメモリを消費することを防止する。

【解決手段】属性証明書発行装置10が、属性情報毎に異なる暗号鍵で属性情報を暗号化する。鍵管理装置20が、暗号鍵に対応する復号鍵をグループ化し、当該グループ毎に異なる乱数と当該グループに属する復号鍵とを対応付けて格納する。ユーザ端末30が、乱数をサーバ40の公開鍵で暗号化して生成した暗号化乱数と属性証明書とを該サーバ40に送信する。サーバ40が、自装置の秘密鍵で暗号化乱数から乱数を復号する。鍵管理装置20が、サーバ40により復号された乱数に対応付けて格納した復号鍵をサーバ40に送信する。サーバ40が、ユーザ端末30から受信した属性証明書を鍵管理装置20から受信した復号鍵で復号することによって、復号鍵に対応した属性情報を取得する。

(もっと読む)

複数公開鍵の証明書を発行及び検証するシステム、並びに、複数公開鍵の証明書を発行及び検証する方法

【課題】利用者は、端末から、プロキシ認証局が複数の証明書に関する電子署名を代理で行った証明書を取得することができ、利用者自身が必要とする複数の証明書について、その複数の証明書の個数によらず、一度の検証により完了することができる。

【解決手段】PKIの信頼モデルにおけるシステムでは、複数の公開鍵を作成する少なくとも1つの端末と、前記複数の公開鍵に対する第1の証明書を発行し、又は前記複数の公開鍵に対する第1の失効リストを作成する少なくとも1つの認証局と、前記第1の証明書に対応する第2の証明書を発行し、又は前記第2の証明書に対応する第2の失効リストを作成する少なくとも1つのプロキシ認証局とを備える。

(もっと読む)

鍵利用装置及び鍵利用方法及びプログラム

【課題】複数のユーザからなる共有グループで共有鍵を共有する場合に、共有グループから外れたユーザが以降は共有鍵を利用できないシステムを実現する。

【解決手段】共有鍵利用装置300は、共有鍵登録装置100が共有鍵管理装置200に登録した共有鍵を共有鍵登録装置100より受信し、保有している場合であっても、当該共有鍵を利用する前に、自己に利用が許可されている共有鍵を示す共有鍵識別名リストを共有鍵管理装置200から改めて受信し、自己が保有している共有鍵が共有鍵識別名リストに示されているか否かを判定し、自己が保有している共有鍵が共有鍵識別名リストに示されている場合のみ当該共有鍵の利用が可能になり、これにより、共有グループから外れたユーザが共有鍵を利用できないようにする。

(もっと読む)

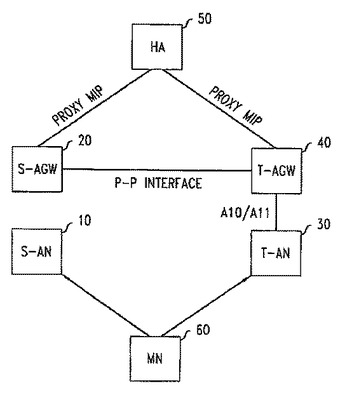

モバイルIPネットワークにおいてセキュリティ関連付けを作成する方法

認証サーバは、新しいセッションの初期妥当性検証を実施し、初期アクセスゲートウェイおよびホームエージェントに配信するルート鍵を生成する。初期アクセスゲートウェイおよびホームエージェントは、自分達だけの派生鍵を計算する。移動局用のプロキシとして働く初期アクセスゲートウェイは、派生鍵を使用して、モバイルIP登録またはバインド更新トランザクションに署名し、妥当性検証のために、署名された登録またはバインド更新をホームエージェントに送出する。移動局とホームエージェントとの間にセッションが確立されると、アクセスゲートウェイは、移動局のためにプロキシとして働いて、セッション移動性を維持する。ハンドオフ時に、新しいアクセスゲートウェイは、転送されたセッションコンテキストの一部としてルート鍵を取得、ルート鍵から新しい派生鍵を計算し、新しい派生鍵を使用して、バインド更新に署名する。  (もっと読む)

(もっと読む)

情報処理システム、暗号化装置および方法、復号化装置および方法、情報処理装置および方法、並びにプログラム

【課題】適切なセキュリティのレベルを定義して、保護情報の適切な保護を実現できるようにする。

【解決手段】鍵管理サーバ14は、機器を一意に識別する値と、暗号化または復号化の鍵を形成するための複数の階層からなるコードとを対応させて記録し、そのコードを記録装置11または再生装置12に送信する。記録装置11は、受信したコードから暗号用の鍵を生成し、その鍵を用いてコンテンツを暗号化して記録媒体に記録する。再生装置12は、受信したコードから復号用の鍵を生成し、その鍵を用いて記録媒体から読み出されたコンテンツを復号することで、適切なセキュリティのレベルを定義して、保護情報の適切な保護を実現できるようになる。本発明は、記録再生システムに適用できる。

(もっと読む)

アクセス制御システム、このアクセス制御システムに用いて好適なサービス要求ノード及びサービス提供ノード

【課題】

サービス要求ノードとサービス提供ノードとが一対多の関係である場合であっても、認可証明書の取得に係る処理を簡易にすることが可能なアクセス制御システム、このアクセス制御システムに用いて好適なサービス要求ノード及びサービス提供ノードを提供する。

【解決手段】

サービス要求ノード10が、証明書発行サーバによって発行された認可情報及びノード認証子を複数のサービス提供ノード宛てに送信し、サービスを利用する場合に、複数のサービス提供ノード30のいずれか宛てにノード認証子を送信する通信部11を備え、サービス提供ノード30が、サービス要求ノード10から受信したノード認証子に対応する認可情報に基づいて、サービス要求ノード10にサービスを提供するか否かを判定する認可証明書検証部33を備える。

(もっと読む)

センサノードのデータ保護方法、センサノードを配布するための計算機システム及びセンサノード

【課題】センサノードと基地局間の秘密情報共有方法及び相互認証方法の確立、並びに、センサノードに搭載されているデータを物理的な攻撃から保護する。

【解決手段】耐タンパデバイス121を有するセンサノード106に対してセンサノード発行処理を行う。センサノード発行処理とは、センサノードの製造からセンサノードを運用するシステムまでの間に、センサノードの耐タンパデバイスに情報と機能を無効化して搭載する処理である。無効化された情報と機能を有効化するためには有効化情報を用いる。この有効化情報を発行処理の各段階において情報管理システムを用いて共有化する。これによりセンサノードと基地局間の秘密情報共有及び相互認証、並びに、センサノードに搭載されているデータの物理的な攻撃からの保護を実現する。

(もっと読む)

向上した信号能力を持つパーソナルトークン

本発明は、マイクロプロセッサとメモリとを含むパーソナルトークン10であって、前記パーソナルトークン10がインターネットを介した通信のエンドポイントを構成するソフトウェアエンティティを格納および実行するパーソナルトークン10において、ソフトウェアエンティティがエンドポイント間のリアルタイムの会議のセッションの開始20、30、40、50、60を意図するタイプのインターネットを介した信号プロトコルによるエンドポイントを構成することを特徴とする、パーソナルトークン10に関する。  (もっと読む)

(もっと読む)

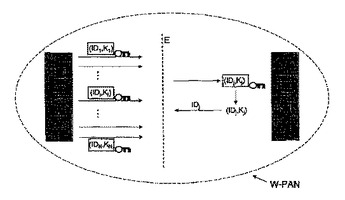

秘密鍵確立プロセス

ネットワーク、特にパーソナルエリアネットワーク(PAN)またはボディエリアネットワーク(BAN)内の通信主体間でのデータ伝送のための秘密鍵を確立する方法を提供する。ネットワークの強力な、好ましくは中心的な通信主体(A)に比べて、1または複数の低お能力の通信主体(B)のパワーリソースは少ない。この方法は、強力な通信主体(A)が、弱い通信主体(B)へ、候補となる鍵(Kj)および識別情報(IDi)をそれぞれ含む複数のデータペアを秘匿した形で送信するステップと、弱い通信主体(B)が、複数のデータペアから1つのデータペアをランダムに選択し、そのデータペアの秘匿を解除し、対応する識別情報(IDj)を強力な通信主体(A)へ返送するステップと、強力な通信主体(A)が、受信した識別情報(IDj)から、その後に強力な通信主体と弱い通信主体との間のデータ伝送のための秘密鍵として使用される、対応する鍵(Kj)を再構成するステップとを含むことを特徴とする。  (もっと読む)

(もっと読む)

管理システムおよび管理プログラム

【課題】電子ファイルの内容や所定プログラムの動作に伴って生成される情報が輸出規制対象国や地域などで利用者の知らないうちに流出・漏洩してしまうのを確実に防止する。

【解決手段】利用者端末10において電子ファイルの開封要求や所定プログラムの起動要求が行なわれた時に、管理サーバ20が、その時点での利用者端末10の所在位置および利用者端末10の動作環境を確認し、その所在位置が所定位置条件を満たし且つその動作環境が所定環境条件を満たしている場合、当該利用者端末10での電子ファイルの開封や所定プログラムの起動を許可する。

(もっと読む)

走査された文書の安全なハンドリングのためのシステムおよびその方法

【課題】暗号化された形式で安全に目的の宛先に送ることができる、走査された文書の安全なハンドリングのためのシステムおよび方法を提供すること。

【解決手段】走査された文書の安全なハンドリングのためのシステムであって、走査装置から電子文書データを受信し、文書識別子データを割り当て、それぞれの暗号鍵がそれに対応する文書識別子データと関連付けされており、ネットワークにより通信する鍵サーバと、暗号鍵に従って受信された電子文書データを暗号化して、宛先に伝達し、ユーザからこのユーザに対応する識別データを含むユーザ情報と文書アクセス要求を受信し、鍵サーバに電子文書に対応するユーザ情報および文書識別子データを伝達し、電子文書のアクセス可能性を決定するべくユーザ情報をテストし、選択された電子文書をそれに対応する鍵データに従って選択的に平文化する、これらの各手段を有する。

(もっと読む)

電子メール通信システム、電子メール情報暗号化装置、電子メール送信端末装置

【課題】電子メールに添付された電子文書の暗号化を自動的に実施して電子メールの送信を行うことが可能な電子メール通信システム、これを実現する電子メール情報暗号化装置および電子メール送信端末装置を得る。

【解決手段】電子文書を添付した電子メールを作成するとともに、添付した電子文書の暗号化の制御に関する制御情報を電子メールに付与して送信する電子メール送信端末装置と、電子メール送信端末装置と接続され、電子メールに付与された制御情報に基づいて、メールサーバ機能部から送信された電子メールに添付された電子文書の自動暗号化を行う暗号化処理部と、を備える電子メール情報暗号化装置と、電子メールを受信する電子メール受信端末装置と、を有して構成される。

(もっと読む)

電子署名検証システム

【課題】アプリケーションプログラムの構造を簡易化することができる電子署名検証システムを提供する。

【解決手段】本発明は、電子署名検証処理に必要される要素を組み合わせて構成されるサービスコンポーネント11−1〜11−3をアプリケーションプログラム9−1〜9−3に対して共通のインターフェイスとして用意する。アプリケーションプログラム9−1〜9−3からの署名検証処理要求に含まれるサービスコンポーネントの識別情報に基づいて、当該サービスコンポーネントを実行し、その処理結果をアプリケーションプログラム9−1〜9−3に返す。

(もっと読む)

コンテンツ配信システム、装置及びプログラム

【課題】 店頭販売用の再生専用光ディスクのコンテンツを記録型光ディスクメディア用に変換して、ダウンロード配信に利用する。

【解決手段】 オーサリング装置10は、DVDパッケージメディア(DVD−ROM)1’から読み出したDVD−video形式のコンテンツ情報C’をVR形式に変換し、得られたコンテンツ情報Cをコンテンツ鍵情報Kcに基づいて暗号化し、暗号化コンテンツ情報Enc(Kc,C)及び付加情報dを記録型DVDメディア3に書き込む。配信装置30は、記録型DVDメディア3から読み出した暗号化コンテンツ情報及び付加情報を暗号化コンテンツ記憶部32に書き込む。これにより、配信装置では、ダウンロード要求に基づいて、暗号化コンテンツ情報及び付加情報をダウンロード配信可能となる。

(もっと読む)

情報処理装置および方法、並びにプログラム

【課題】保護情報を複数の機器で授受する環境においてその保護情報の適切な保護を実現できるようにする。

【解決手段】セキュリティマネジャ21は、セキュリティグループ51内で共通鍵として使用すべき鍵データ、即ち、LE Key61、D Key62、およびN Key63を管理する。また、セキュリティマネジャ21は、これまでに自身に接続された各機器のそれぞれについて、セキュリティグループ51への加入有無を管理し、セキュリティグループ51に加入している機器に対して、例えば図1の例では情報処理装置1乃至5に対して、自身で管理している上述した鍵データを共通鍵として設定してその設定内容を管理する。本発明は、セキュリティグループが形成されているシステムに適用可能である。

(もっと読む)

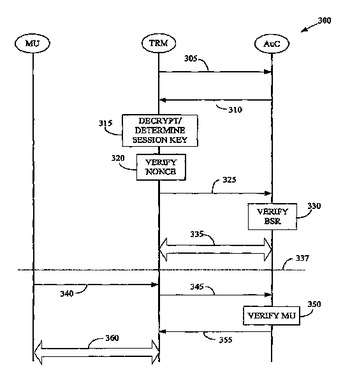

基地局ルータにおける耐タンパ性モジュールの認証

本発明は、耐タンパ性モジュールおよび認証サーバに関する方法を提供する。本方法は、耐タンパ性モジュールにおいて、認証サーバに記憶されている第1の秘密鍵を使用して暗号化された情報を受信するステップを含む。本方法はまた、耐タンパ性モジュールに記憶されている第2の秘密鍵を使用して情報を復号することに応答して認証サーバを認証するステップを含む。  (もっと読む)

(もっと読む)

放送受信装置および表示方法

【課題】確実に有料番組を視聴する時間的余裕があり、鍵の取得作業に十分な時間を確保できるようなタイミングでユーザに鍵の取得を促し、ユーザに購入意志の決定の機会を与え、スムーズに鍵を購入して視聴する技法を提供する。

【解決手段】

放送受信手段(210)と、表示手段(260D)と、ストリーム暗号データを復号するための鍵を格納する記憶手段(M1)と、番組情報を格納する番組情報記憶手段(M2)と、現在番組の映像ストリームと、番組情報記憶手段に格納されている番組情報のうち、後続番組の情報と、後続番組のストリームを復号するための鍵の取得有無情報と、を表示手段に表示し、取得有無情報で鍵を未取得と表示される場合に、対応する後続番組の鍵の取得を促す旨を表示手段に表示するように制御する制御手段(250)と、取得有無情報で鍵を未取得と表示された後続番組の鍵を取得する鍵取得手段(270)とを備える放送受信装置(200)を提供する。

(もっと読む)

アプリケーション実行システム、アプリケーション実行方法、およびそれに用いられる認証サーバ、認証プログラム

【課題】既存のシステムを改変せずに、セキュリティ性を保ちながら待機時間を短縮させるアプリケーション実行システム、アプリケーション実行方法、およびそれに用いられる認証サーバ、認証プログラムを提供する。

【解決手段】アプリケーション実行システム1における認証サーバ30は、リモート接続許可された認証情報を格納する認証情報記憶部320を予め記憶しておき、端末10から送信された識別情報を受信し、前記認証情報記憶部320の情報を用いて、前記受信した識別情報に対応するアプリケーションクライアント20の情報を検出し、前記端末10に送信する。それにより、前記端末10は前記アプリケーションクライアント20へリモート接続する。認証サーバ30は、前記端末10から前記アプリケーションクライアント20へのリモート接続の間は、当該アプリケーションクライアント20へのリモート接続を排他的なものとする。

(もっと読む)

コンテンツ利用制御システム及びコンテンツ利用制御方法

【課題】利用者に新たなライセンス発行を行わずに、利用者が契約しているパッケージにコンテンツを追加する。

【解決手段】前記サーバ100が、パッケージライセンスを生成する手段105と、生成されたパッケージライセンスを受信機200に送信する手段106と、素材コンテンツを暗号化し暗号化コンテンツを生成する手段101と、コンテンツライセンスを生成する手段104と、多重化されたコンテンツを生成する手段102と、多重化されたコンテンツを受信機200に送信する手段103を備え、受信機200が、パッケージライセンスを受信する手段205と、そのパッケージライセンスの内容を記憶する手段206と、多重化されたコンテンツを受信する手段201と、多重化されたコンテンツを分離する手段202と、そのコンテンツライセンスに含まれる所属パッケージ情報を確認する手段204と、暗号化コンテンツを復号する手段203を備える。

(もっと読む)

暗号化装置及び復号装置、ライセンス発行装置

【課題】複数のリソースから構成されるコンテンツを放送波で提供する場合に、多様なサービス態様をユーザに提供することを図る。

【解決手段】コンテンツ中の暗号化対象の各リソースをそれぞれの暗号鍵で暗号化しパケットに格納して放送波で送信する暗号化装置100と、暗号化対象のリソースの各々に対応して設けられる復号鍵と当該ライセンスが有効になる放送範囲を示すライセンス識別子を含むライセンスを通信回線を介して提供するライセンス発行装置2と、放送波で受信したパケット中の暗号化データを通信回線を介して受信したライセンス中のそれぞれの復号鍵で復号する復号装置300とを備える。

(もっと読む)

581 - 600 / 945

[ Back to top ]