Fターム[5J104EA06]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 暗号鍵の管理 (4,483) | 階層化による鍵管理 (120)

Fターム[5J104EA06]の下位に属するFターム

階層が3階層以上あるもの (25)

Fターム[5J104EA06]に分類される特許

41 - 60 / 95

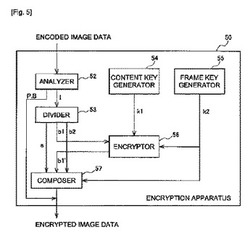

画像データを暗号化し、暗号化された画像データを暗号解除する装置および方法、画像データ配信システム

符号化された静止画像データまたはビデオデータを第1の要素(a)と第2の要素(b)に分割し、第1のキー(k1)を生成し、静止画像データまたはビデオデータの少なくとも1つの画像ごとに第2のキー(k2)を生成し、少なくとも1つの画像に対応する第2のキー(k2)および第1のキー(k1)を用いて画像の第2の要素の第1の部分(b1)を暗号化し、第1の部分(b1)とは異なる少なくとも1つの画像の第2の要素の第2の部分(b2)を画像に対応する第2のキー(k2)で置換し、画像の第1の要素(a)と、第2の要素の暗号化された第1の部分(b1’)と、第2のキー(k2)とを、少なくとも1つの画像ごとに合成して、暗号化されたデータを生成するように構成されたプロセッサ(42)を備えた、画像データを暗号化する装置(14−1、50)が開示されている。暗号化装置によって生成された暗号化されたデータを暗号解除するための装置(16−2、17−2、70)も開示されている。 (もっと読む)

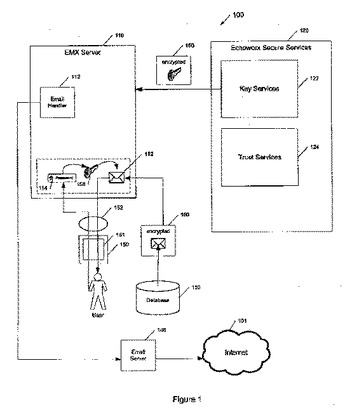

暗号化されたメッセージ交換のための方法及び装置

暗号化されたメッセージ又はデータを交換するための装置及び方法。一実施形態によれば、メッセージがユーザに関連する認証情報に従って暗号化され、暗号化されたメッセージがメモリに記憶される。認証情報が暗号化され、キー・サービス・モジュールに記憶される。メッセージを取り出すために、ユーザがパスワードでサーバにログオンし、サーバが、キー・サービスからユーザに関連する暗号化された認証情報を取り出し、ユーザ・パスワードを使用して、暗号化された認証情報を復号又は回復する。認証情報が首尾よく回復された場合は、サーバが、復号された認証情報を使用してメッセージを復号し、復号されたメッセージがユーザにとって利用可能にされる。  (もっと読む)

(もっと読む)

スライスベースの優先度付きセキュアビデオストリーミング

【課題】セキュアビデオストリームのための改良された解決策に対する必要性がある。

【解決手段】スライスベースの優先度付きセキュアビデオストリーミングでは、マクロブロックのセキュア送信の相対的な重要度の少なくとも一部分に基づいて暗号鍵を選択する送信器を含む。スライスは暗号鍵を使用して暗号化される。受信器は、暗号化されたスライスを受信し、マスタ鍵を使用してスライスのヘッダを復号化して、マクロブロックのセキュア送信の相対的な重要度の指示を取得する。受信器は、少なくともその指示の一部分に基づいて復号鍵を選択し、当該復号鍵を使用してスライスを復号化する。

(もっと読む)

3分木型SD法およびプログラム

【課題】従来のSD法が有する結託攻撃に対する耐性を維持しつつ、通信量および利用者が保持するラベル数を削減する。

【解決手段】コンテンツサーバから利用者端末にコンテンツを配信するコンテンツ配信サービスにおいて、3分木の木構造を構成し、コンテンツ鍵を3分木のリーフノードに割り当てられた正当な利用者端末にのみ配布する3分木型SD法であって、正当な利用者端末の部分集合の集合Cを求める部分集合抽出処理と、リーフノードに割り当てられた各利用者端末に、ラベルを割り当てるラベル割り当て処理と、コンテンツサーバが平文メッセージを暗号化する暗号化処理と、利用者端末が、受信した暗号化されたメッセージを復号化する復号化処理とを有する。

(もっと読む)

情報処理装置および方法、記録媒体、プログラム、並びに情報処理システム

【課題】複数のセキュア管理領域に対し、安全かつ確実に相互認証及びアクセス制御を行うことができるようにする。

【解決手段】アクセス許諾チケット生成鍵生成部の暗号化処理部(AES)351は、第三のデータ(KSystem2)を、ルート鍵(KRoot)により暗号化し、第四のデータ(System Data)を生成する。暗号化処理部(AES)352は、第四のデータ(System Data)を、エリア鍵AK1を用いて暗号化する。暗号化処理部(AES)353は、その暗号化結果を、サービス鍵SK1−2を用いて暗号化する。暗号化処理部(AES)354は、その暗号化結果を、ACK7−2を用いて暗号化し、アクセス許諾チケット生成鍵(A.C.Gen.Key)を生成する。本発明は、例えば、通信システムに適用することができる。

(もっと読む)

新しい鍵を生成する方法および装置

【課題】 LTEにおけるハンドオーバの鍵生成におけるフォワードセキュリティを強化することができる新しい鍵の生成方法を提供する。

【解決手段】 本発明は、あるソース基地局が移動端末UEとソース基地局の間の通信を保護するために使用される鍵K_eNBに基づいて第1の一時鍵K_eNB*を生成するステップと、K_eNB*を、K_eNB*と更に移動端末と共有する秘密鍵とに基づいて第2の一時鍵K_eNB*+を生成する鍵生成ユニットへ転送するステップと、K_ENB*+をターゲット基地局へ転送し、K_ENB*+に基づいて新しい鍵K_eNBを生成するステップとを含む。移動端末は、ソース基地局との間で使用される鍵K_eNBに基づいて第1の一時鍵K_eNB*を生成し、K_eNB*と、更に鍵生成ユニットと移動端末が共有する秘密鍵とに基づいて、第2の一時鍵K_eNB*+を生成し、K_eNB*+に基づいて新しい鍵K_eNBを生成するものである。

(もっと読む)

記憶ドライブのアクセス方法及びハードディスクドライブ

【課題】新規且つ改善された、記憶ドライブのアクセス方法及びハードディスクドライブの提供。

【解決手段】ハードディスクドライブ上のデータへの安全なアクセスを提供するハードディスクドライブ及びアクセス方法が示されている。一例において、アクセスコードはハードディスクドライブに送られ、当該ハードディスクドライブ上に記憶された暗号化されたユーザキーが解読される(320)。一例において、アクセスコードの少なくとも一部は、ハードディスクドライブのどこにも記憶されず、ホストから提供される。

(もっと読む)

鍵生成装置および鍵生成方法

【課題】暗号化データと解除鍵との対応を容易に管理可能な鍵データを生成する鍵生成装置を提供すること。

【解決手段】予め定められた符号化方式に基づいて、符号化方式に応じたデータ構造で画像データを符号化したデータであって、データ構造の構造要素に対応する部分データごとに暗号化可能な符号化データを生成する画像符号化部101と、画像符号化部101と同じ符号化方式に基づいて、暗号化した部分データを復号化する鍵情報を表す部分鍵を、暗号化した部分データに対応する構造要素として含むデータ構造で表された鍵データを生成する鍵生成部102と、を備えた。

(もっと読む)

認証のためにメッセージを処理する方法

【課題】安全性の証明をも提供しながら、長短両方のメッセージがHMACより効率的にメッセージ認証されることを可能にする。

【解決手段】メッセージ認証コード(MAC)を生成するメッセージ認証システムは、メッセージが鍵つき圧縮関数の1入力ブロック内に収まるときにその圧縮関数の1回のみの実行を使用する。1ブロックより大きいメッセージに対しては、このMACシステムは、ネスト化ハッシュ関数を使用する。本発明のもう1つの特徴によれば、MACシステムは、ネスト化ハッシュ関数への入力として、メッセージの一部を使用する。例えば、メッセージ認証システムは、メッセージを第1部分と第2部分に分割することができる。ハッシュ関数がメッセージの第1部分を入力として実行されて中間結果を得、鍵つきハッシュ関数がメッセージの第2部分および中間結果を入力として使用して実行される。

(もっと読む)

無線アクセス技術及び移動IP基盤の移動性制御技術が適用された次世代のネットワーク環境のための統合ハンドオーバー認証方法

無線アクセス技術及び移動IP基盤の移動性制御技術が適用されたNGN環境のための統合ハンドオーバー認証技法に関するものであって、接続ルータ(PAR)、ターゲットルータ(NAR)及び認証サーバー(AAA)を含む次世代のネットワーク(NGN)環境で統合ハンドオーバー認証を行うための移動端末(MN)の動作方法において、移動端末とターゲットルータとの間に共有し、移動端末とターゲットルータとの間にFBU(FastBindingUpdate)メッセージを保護するハンドオーバー認証キーHKNARを生成するステップ、ハンドオーバー認証キーHKNARを利用して生成した認証要請メッセージAAuthReqを伝送するステップ、及び認証要請メッセージAAuthReqに対する応答として認証成功メッセージAAuthRespを受信するステップを含むことを特徴とし、端末の移動性が有する局地性によって階層的なハンドオーバーを行って、AAA認証サーバーのオーバーヘッドを最小化する統合ハンドオーバー認証実行手順を提供する。  (もっと読む)

(もっと読む)

キー階層により保護されたシステムを安全保護する方法

【課題】本発明は、暗号キーの所定階層により保護された少なくとも1システムを、特にペイTVシステムにおいて、無許可のユーザより安全保護する方法を提供する

【解決手段】現在のキー階層システムでは、システムオペレータより伝送されたグループキーをコピー、転売する不正な顧客を識別することが不可能である。本発明は、時間内に別々の時間にて形成され、同一階層レベルに属する少なくとも2つの所定サブセットの交差を形成することにより、不正な顧客に割り当てされた少なくとも1つの個別の暗号キーを判別する方法を提供する。

(もっと読む)

信用済基盤区画(TPM)のための更新可能な鍵束縛を提供する方法及び装置

【課題】

従来のPCRの束縛は、データの非常に厳格な保護を可能とするが、他方、その処理系で動作するソフトウェアに対するいかなる変更が行われても、データにアクセスすることができなくなってしまう。

【解決手段】

本開示は、データを構成に対して施錠する、TPMの構成束縛能力を用いるための方法を記載するが、これは、信用済更新サービスの下で、その構成におけるソフトウェアを更新することができ、処理系がそのデータに対するアクセスを失うことが無い、十分柔軟な方法である。また、処理系が、既定の安全な又は承認済の構成に戻ることができなくなってしまった場合に、データを回復することができてもよい。これにより例えば更新が失敗したときの回復を許す。

(もっと読む)

無線通信ネットワークにおけるプロキシモバイルキー階層構造を提供するための方法および装置

サービスゲートウェイと新しいアクセスノードの間の、アクセス端末が通信に用いるPMIPトンネルを保護するための一方法が提供される。各アクセス端末に一意のPMIPキー階層構造がゲートウェイによって保持される。アクセス端末の認証を実行済みの場合、ゲートウェイは、PMIPトンネルを保護するために第1のノードキーを用いる。第1のノードキーに基づいてPMIPキーが生成され、そのPMIPキーは、ゲートウェイと新しいアクセスノードとの間のPMIPトンネルの確立と保護を支援するために、新しいアクセスノードへ送信される。そうでなく、アクセス端末の認証が実行済みでない場合には、ゲートウェイは、第2のノードキーを生成し、それを、次にPMIPキーを生成し新しいアクセスノードへ送信する中間ネットワークノードへ送信する。次に、この第2のキーはPMIPトンネルを保護するために用いられる。 (もっと読む)

マルチキャスト通信システム、グループ鍵生成方法、並びに端末装置

【課題】グループに対して複数のグループ鍵を切り替え可能とし、安全且つ効率的なグループ鍵管理が行えるグループ鍵管理方式を提案する。

【解決手段】前記端末装置のそれぞれに葉ノード秘密鍵を生成するステップと、

前記端末装置の葉ノード秘密鍵からその端末装置の葉ノード迷彩鍵を生成するステップと、同一小グループに属するn個の端末装置の葉ノード迷彩鍵を用いて、親ノードである中間ノードのnCr種類の秘密鍵を生成するステップと、前記中間ノードのnCr種類の中間ノード迷彩鍵と、その中間ノードの兄弟ノードである他の2つの中間ノードのnCr種類の迷彩鍵のうち、同種の迷彩鍵を用いて、さらに上位のノードのnCr種類の秘密鍵を生成するステップとを有することを特徴とするグループ鍵生成方法(但し、n、rは正の整数でn>r≧2)である。

(もっと読む)

マルチキャスト通信システム、並びにグループ鍵管理サーバ

【課題】グループからメンバを削除する際にメンバの親ノードの鍵を更新せずにグループ鍵のみを更新して鍵の計算量を削減し、メンバを追加する際にメンバの削除時に更新しなかった親ノードの鍵を更新することによりマルチキャスト通信の通信量を削減する。

【解決手段】グループ鍵管理サーバは、二分木構造の各ノードについて、メッセージ鍵と親鍵種とを記憶する鍵情報記憶部と、メンバ追加時に、二分木構造の根ノードのメッセージ鍵であるグループ鍵を生成する鍵管理部とを有し、端末装置のそれぞれは、自己のメッセージ鍵と、自己の兄弟ノードの親鍵種と、二分木構造の経路上ノードのメッセージ鍵と親鍵種と、経路上ノードの兄弟ノードの親鍵種とを記憶する端末側鍵情報記憶部と、端末側鍵情報記憶部に記憶された親鍵種から、二分木構造の根ノードのメッセージ鍵であるグループ鍵を生成する端末側鍵管理部とを有する。

(もっと読む)

匿名フレキシブル認証による分散型許可のための方法および装置

【課題】 匿名フレキシブル認証による分散型許可のための方法および装置が提供される。

【解決手段】 偽名機関は、ルート偽名をユーザに発行する。ユーザは、ルート偽名から大量の派生偽名を生成することができる。ユーザは、派生偽名を使用することによって、リソースプロテクタからリソース認証情報を取得することができる。ユーザは、1組のリソース認証情報を選択し、この1組のリソース認証情報からフレキシブル認証情報を生成し、フレキシブル認証情報および派生偽名を使用して、1組のリソース認証情報に対応するリソースへのアクセスを、リソースプロテクタに要求することができる。リソースごとの取り消しリストは、システムにおいて維持することができ、したがって、任意のユーザのリソース認証情報のうちの任意の1つを、そのユーザの他のリソース認証情報に影響を及ぼすことなく、取り消すことができる。

(もっと読む)

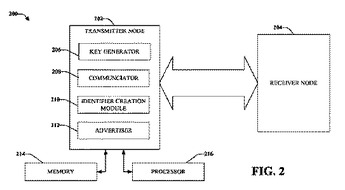

ピアツーピア識別子

ピア発見中のアドホックのピアツーピア型のネットワークでは、種々の装置のユーザに関連している情報は、ネットワーク内の他の装置に送信されるが、これは、ユーザのプライバシーを危険にさらす可能性がある。多数の個人に知られている可能性がある公開の識別子をアナウンスする代わりに、ユーザ装置は、選択された少数の個人に知られていてもよい、或いは、選択された少数の個人によって決定されてもよい非公開の識別子をアナウンスする。選択された個人は、公開の識別子に関連する非公開の識別子を決定するために鍵を与えられることができ、或いはその逆であってもよく、この鍵は、有効範囲又は時間期間を有することができ、この有効範囲又は時間期間の後に鍵は失効する。鍵の失効の前に、選ばれた個人は、各自の装置を通じて、アナウンスされている現在の非公開の識別子によって、対応するユーザ及び/又は装置を検出することができ、従って、ユーザの存在を認識する人数を抑制することができる。  (もっと読む)

(もっと読む)

デジタル著作権管理ライセンスフォーマットを構成する方法および装置

処理は、コンテンツセットのコンテンツライセンスを作成する。コンテンツライセンスは、静的部分と動的部分を有する。さらに、処理は、マスターキーを静的部分に挿入する。加えて、値のコンテンツ規則セットの各々がコンテンツの記録中に連続的に受信されながら、処理は、複数の値のコンテンツ規則セットを動的部分に挿入し、且つ値のコンテンツ規則セットの一つに関連する各コンテンツセグメント用の固有のコンテンツ暗号鍵を作成する。固有のコンテンツ暗号鍵は、マスター鍵と、少なくとも対応するコンテンツセグメントの値のコンテンツ規則セットのサブセットとに基づく。固有のコンテンツ暗号鍵は、記憶媒体に記憶する複数の暗号化コンテンツセグメントを生成すべく、各コンテンツセグメントの暗号化に使用される。  (もっと読む)

(もっと読む)

リムーバブルストレージを利用したコンテンツ共有方法及びシステム

本発明は、外部メモリを利用したコンテンツ共有方法及びシステムに関するものである。外部メモリへの暗号化コンテンツの伝送方法は、デバイスの目録及び各デバイスに対するパブリックキーを受信し、パブリックキーを利用してドメインキーを暗号化して、一つ以上のデバイスドメインキーを生成し、生成されたデバイスドメインキーを外部メモリに伝送する。また、暗号化されたコンテンツの実行方法は、デバイスのパブリックキーを確認し、外部メモリに保存された一つ以上のデバイスドメインキーから確認されたパブリックキーに相当するデバイスドメインキーを抽出して復号化し、復号化されたデバイスドメインキーを利用して暗号化されたコンテンツを復号化して実行させる。本発明によれば、外部メモリに保存された一つのコンテンツを複数のデバイスで再生することができるので、一つのコンテンツに対して重複的に決裁しなければならない従来の問題を解決し、外部メモリ資源を効率的に活用することができる。  (もっと読む)

(もっと読む)

ソフトウェア無線端末のセキュリティ

移動体ソフトウェア無線(SDR)端末(1)から送信されるメッセージの完全性保護のためのモジュール(2)が提供される。モジュール(2)は、限定された暗号鍵Kが提供されており、ロードされたSDRコードを受信するように構成される。モジュール(2)は、少なくとも暗号鍵Kから完全性保護鍵Rkを導出し、完全性保護鍵Rkを用いて、生成されたSDR機能メッセージのオンラインでの周期的な完全性保護を提供する。メッセージの完全性はアクセス・ネットワーク内の完全性検査ノード(10)により検証される。  (もっと読む)

(もっと読む)

41 - 60 / 95

[ Back to top ]