Fターム[5J104EA19]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 機密保護用情報の配送・生成 (11,869) | 配送;共有すべき情報それ自身を伝送する (8,180) | 機密保護用情報を暗号化して配送するもの (3,153) | 暗号化に非対称暗号系を用いるもの (642)

Fターム[5J104EA19]に分類される特許

401 - 420 / 642

暗号化パケット通信システム

【課題】 端末同士の通信を暗号化し、且つ、暗号化された通信をゲートウェイ装置でも解析可能とし、情報漏洩を防ぐため検閲を行えるようにすること。

【解決手段】 ゲートウェイ装置3は公開鍵暗号方式による、公開鍵と秘密鍵のペアを用意し、ゲートウェイ装置3が管理する端末2a〜2cへ公開鍵を配布しておく。端末2a〜2cは、通信パケットを従来の共通鍵暗号化をした後に、共通鍵を公開鍵で暗号化し、パケットに付与する。ゲートウェイ装置3は、秘密鍵を使い共通鍵を復号化し、パケットを検閲し、従来の暗号化パケットフォーマットに戻した後、相手端末2d〜2fがいるネットワーク1cへ転送する。

(もっと読む)

ロケーション情報およびロケーション情報を用いるアクセス制御を保証する方法および機器

ロケーション情報およびロケーション情報を用いるアクセス制御を保証する方法および機器が開示される。ワイヤレス送受信ユニット(WTRU)は、ロケーション検知エンティティおよび加入者識別モジュール(SIM)を含む。ロケーション検知エンティティは、WTRUのロケーション情報を生成し、ロケーション情報は、SIM中のメッセージに埋め込まれる。WTRU内の信頼性処理モジュールが、ロケーション情報の整合性を検証する。信頼性処理モジュールは、SIM上にあってもよい。ロケーション情報は、物理的ロケーション情報でも状況的なロケーション関連情報でもよい。信頼性処理モジュールは、暗号によってロケーション情報を保証しWTRUに結びつけ、ロケーション情報へのアクセスを認めまたは外部エンティティからの情報を受諾するのに先立って、外部エンティティの信頼指標を検証するように構成される。信頼性処理モジュールは、信頼性コンピューティンググループ(TCG)信頼性プラットフォームモジュール(TPM)でも、モバイル信頼性モジュール(MTM)でもよい。ロケーション情報は、認証目的にも、アクセス制御にも用いることができる。ロケーション情報は、時間情報と合成してよい。  (もっと読む)

(もっと読む)

同報通信暗号化方法、情報暗号化方法、情報復号方法、それらの装置、それらのプログラム、およびそれらの記録媒体

【課題】高い安全性を備え、高効率な通信量、計算量であり、通信対象の情報がストリーミングデータでも対応でき、標準規格の装置を流用できる。

【解決手段】複数の送信先に情報を暗号化して送信する同報通信暗号化方法であって、送信先の公開鍵pkiと暗号化関数KEを用いて、秘密鍵aiと暗号化した秘密鍵eiを生成し(8、S56)、共通鍵Rを生成し(54、S57)、共通鍵Rと秘密鍵aiとの排他的論理和を計算して、共通鍵Rを暗号化し(94、S80)、共通鍵Rを用いて、通信対象の情報mのビット長に等しいマスクMを生成し(1322、S62)、マスクMと情報mとの排他的論理和を計算して、情報mを暗号化し(1324、S84)、共通鍵Rと暗号化情報c’を用いて、RKA安全に、暗号化情報c’の認証子Tagを生成し(1326、S64)、暗号化情報c’と認証子Tagを結合させる。

(もっと読む)

クライアント端末、サービス提供サーバ、サービス提供システム、制御方法、およびサービス提供方法

【課題】定常的に安全なサービスの要求や利用を実現することが可能なクライアント端末を提供する。

【解決手段】サービスID、ユーザID、状況条件を含むチケットを保持するチケット取得部105と、サービスID、ユーザID、サーバID、乱数要素に基づいて、CCVを生成するCCV共有部110と、CCVを保持するCCV設定部120と、クライアント端末100の状況を監視し、状況情報とCCVとを含むトークンを生成する監視部130と、CCV設定部120に保持されたCCVとトークンに含まれるCCVとが同一であるか否かを判定し、トークンに含まれる状況情報とチケットに含まれる状況条件が同一であるか否かを判定し、判定情報とCCVとを含む制御情報を生成する解析部140と、CCV設定部120に保持されたCCVと制御情報に含まれるCCVとが同一であるか否かを判定し、同一である場合、前記サービスを要求、利用する制御部150と、を有する。

(もっと読む)

プライバシーを守る監視システム

【課題】従来の監視システムは、監視カメラからの映像をサーバ機器にそのまま保存するという方法でした。そのため、何の制限もなく閲覧することが出来たので非撮影者にとってどのように保管され、いつどのように使用されるのかとても心配でした。

そこで、本発明は、プライバシーを守り、映像データの流出リスクを軽減し、安価に提供いたします。

【解決手段】ファイルを暗号化しながら保存し、暗号化に使用した鍵をサーバの公開鍵で暗号化して保存し、公開鍵と対になる秘密鍵をサーバで保存します。ファイルを復号化するときは、サーバに閲覧理由を送信することによって秘密鍵を取得し、閲覧履歴がサーバで公開されることによって、自由に閲覧することを第3者の監視によって抑止します。

(もっと読む)

データ提供システム、データ受領システム、データ提供方法、データ提供プログラム及びデータ受領プログラム

【課題】外部のサーバに保存されたアプリケーションをMFPにダウンロードしてインストールする際に、盗聴や改ざんの危険を回避する。

【解決手段】配布用アプリケーションパッケージ30には、3つの暗号化されたファイルが同梱されている。このうち、配布対象のアプリケーションファイル32は、共通鍵方式で暗号化されている。この他に、アプリケーションファイル32のハッシュ値を収めたダイジェストファイル34と、ライセンスキーを収めたアプリケーション情報ファイル36がそれぞれ公開鍵方式で暗号化されている。

(もっと読む)

権利客体の復号方法と装置、及びそれを利用したコンテンツ共有方法と装置

【課題】 権利客体復号方法と装置、及びそれを利用したコンテンツ共有方法と装置を提供する。

【解決手段】 コンテンツに対応する権利客体を解釈するためのDRMエージェントを受信し、受信されたDRMエージェントを駆動することによって、権利客体を復号化する復号キーを生成し、所定の装置からコンテンツと権利客体とを受信し、権利客体を復号キーで復号し、コンテンツを復号化するコンテンツ復号キーを抽出し、抽出されたコンテンツ復号キーを利用することによって、所定の装置から受信されたコンテンツを復号するDRMシステムにおけるコンテンツ共有方法である。これにより、互いに異なるDRMシステムの間においても、暗号化されたコンテンツを共有可能にし、装置製造者をして、製品出荷時に積載できなかったDRMシステムの権利客体解釈ソフトウェアとしてのDRMエージェントモジュールを製品使用時点に提供できる方法を導入させて開発負担を減らせるようにした。

(もっと読む)

安全な取引管理装置および電子権利保護のためのシステムおよび方法

【課題】電子コンテンツの情報プロバイダは、構成可能な汎用電子商取引/配布制御システムのための商業的に安全で且つ効果的な方法を提供できないという課題があった。

【解決手段】1つ以上のデジタルコンテナ内にデジタル情報をカプセル化する工程と、デジタル情報の少なくとも一部を暗号化する工程と、インタラクションを管理するための少なくとも部分的に安全な制御情報と、暗号化されたデジタル情報および/または該デジタルコンテナとを関連づける工程と、1つまたはそれ以上のデジタルコンテナの1つまたはそれ以上をデジタル情報ユーザに配送する工程と、デジタル情報の少なくとも一部の復号化を安全に制御する保護された処理環境を使用する工程とを包含して、安全なコンテンツ配送方法を構成する。

(もっと読む)

リムーバブル・デバイスを用いたユーザの認証方法およびコンピュータ

【課題】認証専用のハードウェアを持たない安価なリムーバブル・デバイスで、複数のパスワードを1つのデバイスに記憶させ、ユーザの利便性とセキュリティを同時に向上させる認証方法を提供する。

【解決手段】公開鍵211を用いてパスワード201を暗号化して認証情報31を生成し、リムーバブル・デバイス127に格納した後に、暗号化に使用した公開鍵を管理者PCから破棄する。秘密鍵213を格納したユーザPC11に、リムーバブル・デバイスを接続して認証情報を読み取り、秘密鍵を用いて認証情報を復号化することによってパスワードを獲得する。リムーバブル・デバイスの固有情報219を認証情報に含めること、および秘密鍵をユーザの個人情報207によって暗号化することによって、さらにセキュリティを向上させることができる。

(もっと読む)

認証システム、サーバ及び電子制御装置

【課題】秘密鍵が漏洩した場合であっても、不正に認証を行う被制御装置を排除する認証システムを提供する。

【解決手段】認証システムは、サーバと、サーバに接続された電子制御装置と、電子制御装置に着脱可能な被制御装置とを含む。サーバ又は電子制御装置は、被制御装置の認証に利用される秘密鍵、公開鍵及び被制御装置に割り当てられた固有IDを保持し、かつ、秘密鍵が有効であるか否かを管理する管理部を含む。サーバ又は電子制御装置は、秘密鍵が漏洩しているか否かを監視する監視部と、秘密鍵が漏洩すると、対応する固有IDを無効に設定する設定部とを含む。サーバ又は電子制御装置は、被制御装置から通知される固有IDが有効であるか否かを管理部に問い合わせて情報を取得する取得部を含む。サーバ又は電子制御装置は、被制御装置から通知された固有IDが有効であるときに、取得した公開鍵を用いて認証を行う認証部を含む。

(もっと読む)

情報処理システムおよび、電子許可情報発行装置、電子情報利用装置、権利発行装置、電子許可情報発行プログラム、電子情報利用プログラム、権利発行プログラム

【課題】

電子許可情報(電子チケット)と権利とを分離して管理することにより権利の変更を容易に行えるようにした情報処理システムおよび、電子許可情報発行装置、電子情報利用装置、権利発行装置、電子許可情報発行プログラム、電子情報利用プログラム、権利発行プログラムを提供する。

【解決手段】

コンテンツの利用に際してクライアント端末10からチケット発行サーバ20へチケット発行要求が送られる。すると、チケット発行サーバ20は、権利発行サーバ30から権利識別子を取得する。そして、電子チケットに、権利識別子と秘密鍵(復号鍵)とを設定し、これをチケット発行要求の応答としてクライアント端末10に返送する。クライアント端末10では、電子チケットに設定された権利識別子と対応した権利情報を権利発行サーバ30から取得し、当該権利情報の範囲内でユーザによるコンテンツの利用を許可する。

(もっと読む)

権利付きコンテンツの移動方法

【課題】端末にバインドされた権利付きコンテンツを、その権利内容の変化を考慮した上で、端末間で適切に移動可能にする。

【解決手段】権利サーバRIから取得した権利化コンテンツを端末Aから端末Bへ移動させる際に、移動元の端末Aにおいて、上記移動対象の権利化コンテンツの権利オブジェクトROA (図中(2))についてその鍵暗号化鍵KREK を移動先の端末Bの端末公開鍵KPUB_Bにより再暗号化すると共に、既存の権利情報の署名及び追加した権利消費情報の署名のうちの少なくとも一方を、端末Aの端末秘密鍵KPRI_Aをもとに生成し直すようにしたものである。

(もっと読む)

チャレンジ・レスポンス・プロトコルによる暗号化テープ・アクセス制御方法およびシステム

【課題】データ・セキュリティを提供すると共に、コンピュータ用媒体上のデータの操作し易い暗号化および復号化方法を提供する。

【解決手段】コンピュータ・テープのような取外し可能コンピュータ媒体上の暗号化データへのアクセスが、非対称暗号化によってラップされた対称鍵と非対称暗号化に関連した公開鍵とを有するその媒体上の固有に構造化されたヘッダを介して制御される。媒体上のデータは対称鍵を使って暗号化される。すなわち、秘密鍵を使って対称鍵がアンラップされ、そのアンラップされた対称鍵が、媒体上のデータを復号化するために使われる。

(もっと読む)

印刷システム

【課題】 印刷データを印刷実行者しか復号化できないようにしてしまうため、印刷実行者に悪意があった場合でもその印刷内容を他のものが検閲することができないため、機密情報の無断持ち出しを管理できないという欠点があった。また、暗号化された印刷データを印刷しないまま印刷装置内に放置された場合でも、他のものが取り出すことが出来ないという問題があった。

【解決手段】 印刷データを共通鍵で暗号化する際、その共通鍵を印刷実行者の保持する公開鍵だけでなく、管理者の公開鍵で暗号化した共通鍵情報を印刷データに付加することで、管理者はいつでも検閲可能にする。また、印刷は、プリンタサーバを介して行い、管理者は適宜暗号化データを復号化し、検閲を実行可能とする。

(もっと読む)

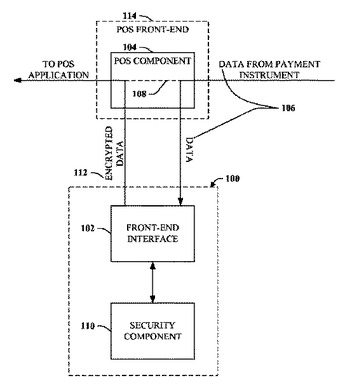

支払データの保護

本発明は、重要度の高い情報へのアクセスを暗号化手段によって制限することができるアーキテクチャもしくはアレンジメントに関する。特に、例えば、店頭において支払手段(202)から得られたデータ(106)が初期段階で暗号化されるので、POS(もしくは別の)アプリケーション(204)が非暗号化形式のデータ(112)にアクセスできなくなる。さらに/または、POSアプリケーション(204)はデータ復号化手段にもアクセスできない。例えば、公開鍵基盤(PKI)は、バックエンド支払プロセッサ(504i)が暗号化アルゴリズム(5122)を決定し、バックエンド支払プロセッサ自身を公開鍵(502i)に関連させ、復号化用の秘密鍵(602)を保持することができるように、利用されてもよい。公開鍵はPOS装置に転送することができ、データの復号化の際に使用される。また、公開鍵基盤(PKI)を、より信頼度の高い者によって管理するようにしてもよい。  (もっと読む)

(もっと読む)

通信システム及びこれを用いた情報の送信方法

【課題】一方の通信装置から他方の通信装置に情報を送信する通信システムにおいて、送信中に当該情報が傍受されて、その内容が漏洩する事態を極力回避することが可能な通信システムを提供する。

【解決手段】第2通信装置から第1通信装置へ送信用情報を送信する際、第1通信装置がセッション鍵を取得するステップと、第2通信装置が秘密鍵と送信用情報を取得するステップと、第1通信装置が、公開鍵を用いてセッション鍵に暗号化処理を施し、その後該セッション鍵を第2通信装置へ送信するステップと、第2通信装置が、セッション鍵を受信するとともに、秘密鍵を用いて暗号化を解除するステップと、第2通信装置が、暗号化の解除されたセッション鍵を用いて、送信用情報に暗号化処理を施し、その後、該送信用情報を第1通信装置に送信するステップと、を含む処理を実行する通信システムとする。

(もっと読む)

匿名注文システム、装置、及びプログラム

【課題】プリペイドカード及びグループ署名方式を利用せずに、商品等を匿名で注文でき、且つ注文内容に関するプライバシを保護する。

【解決手段】管理者装置100は、管理者秘密鍵によりトークンを生成し、対になる一時暗号鍵を生成して会員装置に送信する。会員装置200は、一時暗号鍵により注文情報を暗号化して暗号化注文情報を生成し、注文情報とトークンとを販売者装置に送信する。販売者装置300は、トークンを管理者公開鍵で検証し、注文情報から販売対象情報を除いた決済基本情報に基づく販売者署名を生成し、販売者署名を決済基本情報と暗号化注文情報とトークンとともに管理者装置に送信する。管理者装置は、販売者署名を販売者公開鍵で検証し、暗号化注文情報を一時暗号鍵で復号して決済基本情報で検証し、トークンを一時暗号鍵で検証し、全て正当のとき、決済情報を決済機関装置400に送信する。

(もっと読む)

デジタル撮影機器

【課題】カメラにて画像データを暗号化するにあたり、暗号鍵を他人に予測されることを防止する。

【解決手段】撮影によって画像データが生成されると、カメラはその画像データからハッシュ値を生成する。次に、生成したハッシュ値から秘密鍵(カメラ)および公開鍵(カメラ)を生成し、秘密鍵(カメラ)と、予めPCから得た公開鍵(PC)とによって画像データを暗号化する。PCでは、秘密鍵(PC)と、公開鍵(カメラ)とによって画像データを複合化し、表示する。

(もっと読む)

データの秘匿性及び復元性を提供するデータ保護方法、クライアント装置及びプログラム

【課題】データの秘匿性及び復元性を同時に提供するデータ保護方法、クライアント装置及びプログラムを提供する。

【解決手段】第1のクライアント装置は、秘密分散法によって原データMに基づく複数の分散情報を生成し、第2の分散情報S2を記憶し、第1の分散情報S1をストレージサーバへ送信し、第1の分散情報S1を削除する。次に、第1のクライアント装置は、S2を公開鍵PKによって暗号化して第2の暗号化分散情報Epk(S2)を生成し、Epk(S2)をストレージサーバへ送信する。第2のクライアント装置が、ストレージサーバからS1及びEpk(S2)を取得し、公開鍵PKに対応する秘密鍵SKを用いて、Epk(S2)を復号してS2を生成し、S1及びS2から、秘密分散法によって原データMを復元する。

(もっと読む)

UPNP認証及び認可

安全なハンドシェイクサービスが、1つまたは複数のUPnPサービスをホストしているオープンネットワーク内の複数のUPnP(Universal Plug and Play)ポータブルメディアデバイスとエンドポイントとの間で実装される。第1のポータブルメディアデバイスは、ネットワークを介して第2のポータブルメディアデバイスからホストされたサービスに対する第1の要求を受信する。第1のポータブルメディアデバイスは、要求の証明書の関数として、第2のポータブルメディアデバイスを認証して認可する。第2のポータブルメディアデバイスが第1のポータブルメディアデバイスによって認証されかつ認可された場合に、第2のポータブルメディアデバイスは、第1のポータブルメディアデバイスにおいてホストされる要求されたサービスへアクセスすることを許可される。  (もっと読む)

(もっと読む)

401 - 420 / 642

[ Back to top ]