Fターム[5J104KA02]の内容

暗号化、復号化装置及び秘密通信 (108,990) | エンティティ認証 (11,484) | 端末認証 (2,502)

Fターム[5J104KA02]に分類される特許

401 - 420 / 2,502

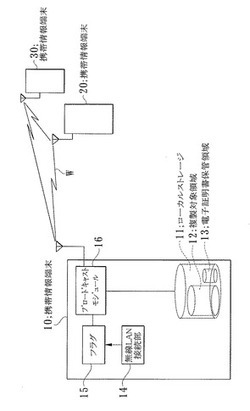

携帯情報端末システム及び該システムに用いられる通信方法

【課題】マスタとなる携帯情報端末のプログラムを、複製治具装置などを用いずに、簡潔かつ安全に他の携帯情報端末に複製する携帯情報端末システムを提供する。

【解決手段】携帯情報端末10に、当該携帯情報端末10のユーザに対応するユーザID、公開鍵及び秘密鍵を有する電子証明書(たとえば、電子証明書保管領域13)が設けられている。無線通信手段(たとえば、無線LAN接続部14)により、電子証明書を用いて公開鍵暗号方式で認証してペアが特定された他の携帯情報端末20,30と無線LANを介して互いに無線接続すると共に、公開鍵暗号方式で共通暗号鍵を配信して共通鍵暗号方式で通信が行われる。この場合、無線LAN接続部14により、携帯情報端末20,30とアドホック・ネットワークが構築されて無線接続される。

(もっと読む)

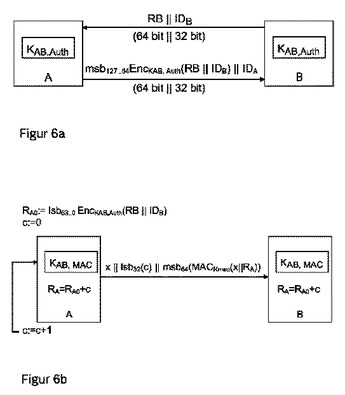

センサデータの操作を防止するための方法及びこのためのセンサ

本発明は、センサデータの操作を防止するための方法及びこのためのセンサに関する。センサを認証する過程で一回だけ使用される数が制御装置からセンサに送信され、センサはこの一回だけ使用される数を用いて暗号学的な認証メッセージを生成し、この暗号学的な認証メッセージの少なくとも一部を制御装置に送信する。さらにセンサデータには暗号学的な完全性保護が設けられ、経時変化がセンサデータに追加され、暗号学的な完全性保護及び追加された時変パラメータを有するセンサデータがセンサから制御装置に送信される。暗号学的な認証メッセージの少なくとも1つの第2部分が初期パラメータを計算するために用いられ、暗号学的な認証メッセージの少なくとも1つの第3部分が暗号学的な完全性保護を計算するために用いられ、時変パラメータが初期パラメータを用いて計算される。  (もっと読む)

(もっと読む)

証明書設定方法

【課題】 通信装置にユーザの用途に応じたデジタル証明書を設定する場合において、このような証明書を、容易かつ安全に設定できるようにする。

【解決手段】 通信装置に、通信時の認証処理に使用するデジタル証明書である通常公開鍵証明書を証明書書き込み装置160を用いて記憶させる場合において、その証明書書き込み装置160によって記憶させるべき証明書よりも暗号強度が低い認証処理に対応したデジタル証明書であるレスキュー公開鍵証明書を記憶している部品Aを通信装置の本体に装着する第1の手順と、証明書書き込み装置160と通信装置とが上記レスキュー公開鍵証明書を用いた認証処理を行い、その認証処理が成功した場合に、証明書書き込み装置160が通信装置に上記通常公開鍵証明書を記憶させる第2の手順とをこの順で実行する。

(もっと読む)

通信装置、通信方法、情報処理装置、情報処理方法、プログラム、および通信システム

【課題】ICカードのカード固有IDの漏洩を抑止する。

【解決手段】ステップS12で、保持するターゲットID乱数化フラグの状態を判定する。ここで、ターゲットID乱数化フラグが有効であると判定された場合、ターゲットIDとして一部乱数化IDがR/W10に通知される。この場合、アクセス鍵は、縮退鍵に一部乱数化IDのカードナンバ下位2バイトが作用されて生成される。反対に、ターゲットID乱数化フラグが無効であると判定された場合には、ターゲットIDとしてカード固有IDがR/Wに通知される。この場合、アクセス鍵は、縮退鍵にカード固有IDのカードナンバ6バイトが作用されて生成される。本発明は、非接触通信システムに適用することができる。

(もっと読む)

モジュラーデバイス認証フレームワーク

システム、方法、およびコンピュータ可読媒体は、リクエストしているデバイスにサービスへのアクセスを提供し、一実施形態では、サーバは、サービスへアクセスするためのリクエストを受信し、リクエストは、サービスへのアクセスをリクエストしているデバイスのデバイスタイプ識別子を含む。サーバは、リクエストからデバイスタイプ識別子を抽出し、リクエストしているデバイスの対応するデバイスタイプを判定する。認証モジュールは、デバイスタイプ識別子に基づいて複数の認証モジュールから選択され、選択された認証モジュールは、リクエストしているデバイスのデバイスタイプの認証スキームを実装する。サーバは、リクエストしているデバイスがサービスにアクセスすることが許可されているかどうかを判定するために、選択された認証モジュールを使用してリクエストを認証し、少なくとも、リクエストしているデバイスがサービスにアクセスすることを認証されているという判定に基づいて、サービスへのアクセスを提供する。  (もっと読む)

(もっと読む)

認証処理システム、認証処理方法および認証処理プログラム

【課題】ユーザを簡易に認証することを課題とする。

【解決手段】認証装置は、発信を要求した自己の電話番号に対する受信者通信機からの着信を待機し、公衆電話網を介して受信者通信機からの着信があると、発信者電話番号を取得して閲覧許可判定処理を行う。具体的に説明すると、認証装置は、取得した発信者電話番号が、検索しておいた受信者通信機の電話番号と一致する場合には、受信者端末のユーザを正規のユーザであると認証する。そして、検索しておいた暗号鍵、および暗号化スクリプトIDに対応する暗号化スクリプトを受信者端末に送信する。

(もっと読む)

データセンタへのプラットフォームの内包検証

【課題】データセンタ内にプラットフォームが含まれているか検証するための効果的な方法及び装置を提供すること。

【解決手段】

本発明の一特徴は、サーバがデータセンタコンピュータシステム内に包含されているかを検証するのに使用される秘密鍵と、前記秘密鍵を前記サーバにシール処理する少なくとも1つのトークンとからなることを特徴とするサーバに関する。

(もっと読む)

データセンタへのプラットフォームの内包検証

【課題】データセンタ内にプラットフォームが含まれているか検証するための効果的な方法及び装置を提供すること。

【解決手段】

本発明の一特徴は、サーバがデータセンタコンピュータシステム内に包含されているかを検証するのに使用される秘密鍵と、前記秘密鍵を前記サーバにシール処理する少なくとも1つのトークンとからなることを特徴とするサーバに関する。

(もっと読む)

情報処理装置、情報処理方法、通信装置、通信方法、プログラム、及び相互認証システム

【課題】相互認証に用いる鍵値の鍵バージョンを更新する。

【解決手段】記憶部159は、第1の鍵値と、第1の鍵値の種類を示す第1の種別情報を対応付けて保持するとともに、第1の鍵値とは異なる第2の鍵値と、第2の鍵値の種類を示す第2の種別情報を対応付けて保持し、検知応答部211は、通信相手となる通信装置からの種別情報の要求に応じて、予め指定されている第1の種別情報を送信し、相互認証部213は、送信された第1の種別情報に対応して、通信装置から相互認証の開始を指示する認証開始コマンドが返信された場合、第1の種別情報に対応する第1の鍵値を用いて通信装置との相互認証を行い、送信された第1の種別情報に対応して、通信装置から第2の種別情報が返信された場合、第2の種別情報に対応する第2の鍵値を用いて通信装置との相互認証を行う。本発明は、例えば、R/Wと相互認証を行うICカード等に適用できる。

(もっと読む)

認証装置および方法、並びに通信装置および方法

【課題】機器の処理効率を向上させるとともに、国際標準規格に適合する確実な相互認証方式を提供することができるようにする。

【解決手段】データM1は、通信相手が発生した乱数Raのうちの16バイト分のデータとされ、データM2は、乱数RaのうちのデータM1を除いた16バイト分のデータとされる。データM3は、自身が発生した乱数Rbとされる。復号により得られたデータM3が、自身が生成した乱数Rbと等しいと判定され、かつデータC1に対応して得られたデータM1と、データC4に対応して得られたデータM1が等しいと判定された場合、通信相手が正当な機器であると認証される。

(もっと読む)

物理的な近接性を検証する時間の近接性

【課題】素材がユーザに物理的に所有されている証拠がない場合に、素材の使用を防止するシステム又は方法を提供することを目的とする。

【解決手段】1つ以上の要求に対する1つ以上の応答に基づいて、許可を決定するように構成される検証手段と、前記1つ以上の要求に対する前記1つ以上の応答に関連付けられる応答時間を測定するように構成されるタイマーとを有するセキュリティシステムは、前記検証手段が、少なくとも前記応答時間の評価に部分的に基づいて、前記許可を決定するように構成される。

(もっと読む)

通信データ新規性確認システム及び通信端末

【課題】スリープ状態に突入するたびに不揮発性メモリーに認証情報を退避させることなく、また、スリープ状態からの起動時の送信データ数の変動にも柔軟に対応できる通信データ新規性確認システムを得る。

【解決手段】データ認証部23は、鍵取得部22から受信した共通鍵K、チャレンジ生成部20から受信したチャレンジ情報RB1、及び、時変パラメーター判断部21から受信した変換データに明示的に含まれる送信カウンター0001を用いて、変換データに含まれる認証子が正しい値であるか否かを検証し、この検証に成功した場合は、時変パラメーター判断部21へ認証成功メッセージを送信する。

(もっと読む)

認証処理回路、送信器、並びに認証処理方法及びプログラム

【課題】HDCP認証処理の実行効率をより向上させる。

【解決手段】認証処理回路100を構成する認証部110は、コンテンツデータ40の送信先となる受信器32、又はコンテンツデータ40を受信器32へ中継する中継器をHDCP方式に則して認証すると共に、前記認証に成功するまで前記認証に係る待ち時間を増加させる。記憶部120は、前記認証に成功した受信器又は中継器の識別情報511と、当該成功時に用いられた待ち時間512とを対応付けて、不揮発性メモリ500に記憶する。また、認証部110は、識別情報512に対応する受信器又は中継器の再認証に際して、不揮発性メモリ500に記憶された待ち時間512を用いる。

(もっと読む)

呼び出しプロセスのユーザ識別子の暗号化方法及び暗号化装置

本発明は呼び出しプロセスのユーザ識別子の暗号化方法及び暗号化装置を開示し、特にMMEがIMSIを用いて呼び出しを行うことに適合する。被呼側UEのユーザ識別子によって生成された秘密鍵を用いて、当該ユーザ識別子に基づいて取得されたデータYに対して暗号化を行い、その後、暗号文を用いて呼び出しを行うステップAと、被呼側が呼び出しを受信した後、当該暗号文を含むかどうかを判断し、含む場合、自体が被呼側であると認められるステップBを含む。第1好適なスキームにおいて、データYは当該ユーザ識別子である。第2好適なスキームにおいて、データYはユーザ識別子とランダムデータXとを組み合わせて生成されたデータであり、且つ呼び出す時に、ランダムデータXが暗号文と一緒に送信される。 (もっと読む)

ジャストインタイム信頼性確立および伝播

オンラインサービスシステムにおける信頼関係は、ドメインレベルで確立され、クロスドメイン通信を試行する際にドメインのコンポーネントに伝播される。複数のドメインにわたって通信を試行する際、第1のドメインの第1のコンポーネントは、第2のドメインの第2のコンポーネントの証明書の認証を試行する。証明書の認証の試行により、第1のコンポーネントと第2のドメインとの間に信頼関係が存在しないことが示される場合、第1のコンポーネントは、2つのドメイン間でドメインレベルの信頼関係が存在するかどうか判断する。第1のコンポーネントは、第1のドメインと第2のドメインとの間の信頼状態をそれ自体に伝播する。第1のドメインと第2のドメインとの間に信頼関係が存在する場合、第1のコンポーネントは、それに応答して、第2のコンポーネントの証明書を認証する。第2のコンポーネントは、接続を完成させるため、同じプロセスを実行する。  (もっと読む)

(もっと読む)

画像形成装置、ライセンス期限延長方法、およびライセンス期限延長プログラム

【課題】処理の実行中におけるライセンスの利用期限が切れることを回避して、処理の実行を完了させる。

【解決手段】複合機において実行される機能のライセンスを管理するライセンス管理サーバと接続された複合機において、複合機において実行される機能のライセンスの利用期限を管理する利用期限管理部151と、機能による処理を実行する実行部152と、機能による処理の実行中に利用期限が切れる場合、利用期限が途過する前に、ライセンス管理サーバに、利用期限の延長が可能か否かの問合わせを行う問合わせ部153と、ライセンス管理サーバから、問合わせに対する結果である問合わせ結果を取得する取得部154と、利用期限の延長が可能である旨の問合わせ結果を取得した場合、利用期限を延長する利用期限延長部155と、を備える。

(もっと読む)

パスワードを安全管理する制御機能を組み込んだ情報処理装置

【課題】

本発明は、利用する情報処理装置とパスワードを格納するリムーバル記憶媒体の両方の組み合わせが正当あることにより、正当な利用であると認証し、パスワードを要求するプログラム等に与える手段を提供する。

【解決手段】

リムーバル記憶媒体に固有な製造番号を正当な組み合わせである情報処理装置固有のシリアルNOで暗号化した情報をリムーバル記憶媒体に格納する。情報処理装置にリムーバル記憶媒体を装着したとき、製造番号をキーに暗号化した情報を復号化し、製造番号と一致すれば、正当な組み合わせと判断できる。同様に、シリアルNOで暗号化されたパスワードをリムーバル記憶媒体に格納しておけば、正しいシリアルNOでパスワードを復号化できる。

(もっと読む)

機器認証システム

【課題】接続される機器を適確に認証することが可能な、安価な機器認証システムを提供する。

【解決手段】認証機器が、認証機器CPUと、認証機器コントローラと、認証機器記憶装置と、を備え、認証機器記憶装置は暗号化符帳と正解符帳と製造元認証鍵とを格納し、認証対象機器が、認証対象機器CPUと、認証対象機器記憶装置と、を備え、認証対象機器記憶装置は保護領域に媒体IDと暗号化認証鍵とを格納する。認証機器は、認証機器コントローラにより暗号化認証鍵を製造元認証鍵と媒体IDとによって復号して認証鍵を得、認証鍵を用いて暗号化符帳を復号して正解符帳と比較することにより認証対象機器の機器認証を行う。

(もっと読む)

電子機器及びプログラム

【課題】認証情報の漏洩に伴う機器の不正使用を効果的に防止する。

【解決手段】ホストコンピュータ2から受信した処理データを、前記処理データに含まれる所定のコマンドにしたがって処理する電子機器1であって、ホストコンピュータ2から受信した処理データに、予め登録されている複数の認証コマンドのうち少なくとも二以上の認証コマンドが含まれ、かつ、前記二以上の認証コマンドの記述順序が、予め登録されている認証順序と一致したときに、前記処理データの処理の実行を許可する認証手段12を備える。

(もっと読む)

マルチメディア通信システムにおけるセキュリティで保護された鍵管理

本発明の原理が、マルチメディア通信システムのメディアプレーンなどの通信環境において使用するための1つまたは複数のセキュリティで保護された鍵管理プロトコルを提供する。例えば、第1の関係者と第2の関係者の間で、マルチメディア通信システムに従って、認証された鍵一致プロトコルを実行するための方法が、第1の関係者において、以下のステップを備える。暗号化/解読は、IDベースの暗号化動作に従って実行されることに留意されたい。第1の関係者に関する少なくとも1つの秘密鍵が、鍵サービスから獲得される。暗号化された第1のランダムな鍵構成要素を備える第1のメッセージが、第1の関係者から第2の関係者に送信され、第1のランダムな鍵構成要素は、第1の関係者において計算されており、さらに第1のメッセージは、第2の関係者の公開鍵を使用して暗号化されている。暗号化されたランダムな鍵構成要素ペアを備える第2のメッセージが、第1の関係者において第2の関係者から受信され、このランダムな鍵構成要素ペアは、第1のランダムな鍵構成要素と、第2の関係者において計算された第2のランダムな鍵構成要素から形成され、第2のメッセージは第1の関係者の公開鍵を使用して第2の関係者において暗号化されている。第2のメッセージは、鍵サービスから第1の関係者によって獲得された秘密鍵を使用して、第1の関係者によって解読されて、第2のランダムな鍵構成要素が獲得される。第2のランダムな鍵構成要素を備える第3のメッセージが、第1の関係者から第2の関係者に送信され、第3のメッセージは、第2の関係者の公開鍵を使用して暗号化されている。第1の関係者が、第2のランダムな鍵構成要素に基づいて、セキュリティで保護された鍵を計算し、このセキュリティで保護された鍵が、マルチメディア通信システムのメディアプレーンを介して第2の関係者を相手に少なくとも1つの呼セッションを行うために使用される。  (もっと読む)

(もっと読む)

401 - 420 / 2,502

[ Back to top ]