Fターム[5J104KA02]の内容

暗号化、復号化装置及び秘密通信 (108,990) | エンティティ認証 (11,484) | 端末認証 (2,502)

Fターム[5J104KA02]に分類される特許

321 - 340 / 2,502

媒体非依存事前認証改善策のフレームワーク

【課題】媒体に依存しない事前認証改善策のフレームワーク。

【解決手段】第1のネットワークと第2のネットワークの間でモバイルノードの不所望切換復帰の影響を軽減する方法であって、a)前記モバイルが第1のネットワークに戻るときにコンテキストが迅速に回復できるように前記第1のネットワークに関連するコンテキストを一時期維持することと、b)前記第1のネットワークに戻るときに前記モバイルノードに前記コンテキストを使用させることとを備える。

(もっと読む)

情報処理装置および方法、並びに認証システム

【課題】より容易かつ安全に認証処理を行うことができるようにする。

【解決手段】ペア個別鍵生成部214は、記憶部202からID2および秘密鍵222を取得する。ペア個別鍵生成部214は、ID1とID2の排他的論理和を算出し、その値と、秘密鍵222を暗号処理部203に供給し、暗号化させる。暗号処理部203は、供給された秘密鍵222を用いて、ID1とID2の排他的論理和をDESで暗号化する。暗号処理部203は、その暗号結果をペア個別鍵生成部214に供給する。ペア個別鍵生成部214は、その暗号結果を、ID1およびID2との組み合わせに対応するペア個別鍵とする。本発明は、例えば、復号装置に適用することができる。

(もっと読む)

認証システムの暗号演算式設定装置

【課題】本発明の目的は、通信の不正解読に対するセキュリティ性を向上することができる認証システムの暗号演算式設定装置を提供する。

【解決手段】各ECU5,7,8のメモリ21に、車両1に元々登録されているデフォルト暗号演算式F1(x)と、各車両1が固有に持つ車両コードF2(x)と登録する。車両コードF2(x)は、車両1ごとに割り振られたコードであって、フラッシュメモリに書き込まれる。車両コードF2(x)が登録された際、デフォルト暗号演算式F1(x)と車両コードF2(x)とを使用して、新規暗号演算式F3(x)を算出する。そして、各ECU5,7,8同士のペア確認としてチャレンジレスポンス認証を実行する際には、この新規暗号演算式F3(x)が使用される。

(もっと読む)

CAVEアルゴリズムに即したHRPDネットワークアクセス認証方法

【課題】CAVEアルゴリズムに即したHRPDネットワークアクセス認証方法を提案する。

【解決手段】ATはCHAPチャレンジメッセージに含まれた“ランダムテキスト”を使用してAUTH1の計算に必要な乱数“RAND”を生成する。UIMカードは乱数“RAND”とUIMカードにあるSSD_Aを使用してAUTH1を算出する。ATはCHAP応答メッセージの結果フィールドによりAUTH1を伝達する。AN−AAAはラジアスアクセス要請メッセージに含まれた“ランダムテキスト”を使用してAUTH2の計算に必要な乱数“RAND”を生成する。AN−AAAは乱数“RAND”を使用してAUTH2を算出する。その結果が同一であれば、ATに対する認証を承認する。そうでなければ、ATがアクセスすることを拒む。

(もっと読む)

認証システム、認証方法およびプログラム

【課題】計算能力が乏しい小型デバイスにおいても、効率的な認証を行う。

【解決手段】小型デバイスが認証処理に必要な情報を排他的論理和演算と加算処理のみで生成し、生成した認証情報を認証機器に送信し、認証機器が、受信した認証情報に基づいて、小型デバイスの認証を行う。したがって、小型デバイスは、計算処理の負荷が軽い排他的論理和演算と加算処理のみで認証情報を生成するため、計算能力が乏しい小型デバイスにおいても、効率的な認証処理を実現することができる。

(もっと読む)

認証システムの暗号演算式設定装置

【課題】通信の不正解読に対するセキュリティ性を向上することができる認証システムの暗号演算式設定装置を提供する。

【解決手段】車両1と電子キー2とのイモビライザー照合に、チャレンジレスポンス認証を用いる。イモビライザーECU6のセルフプログラミング機能を用い、メモリ10にシリアル番号Nを登録する。このシリアル番号Nは、イモビライザーECU6ごとに値が違う。暗号演算式設定部16は、メモリ10のシリアル番号Nを基に演算式設定テーブル15を参照して、シリアル番号Nに応じた暗号演算式F(x)を選択し、この演算式F(x)をチャレンジレスポンス認証に使用する演算式として登録する。つまり、それぞれ車両1ごとに暗号演算式F(x)を設定する。電子キー2には、通信開始時に使用演算式を通知する。

(もっと読む)

コンテンツ送受信システムおよびコンテンツ送受信システムにおける認証方法

【課題】許可されていない相手の装置および人との間でのコンテンツの送受信を防止する。

【解決手段】コンテンツ送信装置1は、受信側能力通知要求をコンテンツ受信装置2に送信する(S1)。コンテンツ受信装置2は、受信側能力通知応答をコンテンツ送信装置1に送信する(S3)。受信側能力通知要求では、受信装置の能力の通知が必要であること、受信装置の認証が必要であること(受信装置認証要)、受信者の認証が必要であること(受信者認証要)が通知される。受信側能力通知応答では、受信装置の能力、送信装置の認証が必要であること(送信装置認証要)、送信者の認証が必要であること(送信者認証要)が通知される。コンテンツ送信装置1は、受信装置の能力が十分か否かを確認する。次に、送受信装置認証(S5)と送受信者認証(S7)が行われる。

(もっと読む)

無線電力伝送装置

【課題】電力伝送効率の低下を防止でき、他機への影響を防止でき、意図していない機器への不要な電力の提供を防止することが可能な無線電力伝送装置を提供する。

【解決手段】電力を無線により送信する送信装置20と、送信装置から送電された電力を含む送信信号を、共振関係をもって受電可能な受信装置30と、を有し、受信装置30は、受信共振周波数を変更可能な周波数可変部33と、受電電力を検知する検知部32と、検知部で検知する受信電力が最大化するように周波数可変部で周波数調整を行うように制御する制御部34と、を含む。

(もっと読む)

情報共有方法、通信端末及びプログラム

【課題】同一グループに属するユーザが何らかの警報を発した場合、同じグループ内のユーザには、警報の発信者が誰であるかを秘匿しつつ、グループ内で警報が発せられたことを通知し、異なるグループのユーザには、警報の発信者及びその発信者の属するグループを秘匿しつつ、警報が発せられたことを通知する通信端末を提供する。

【解決手段】第1の期間に、警報状態であるか否かを示す値と総てのクリーク内秘密鍵との排他的論理和により生成したクリーク内メッセージを同一クリーク内の他の総ての通信端末に送信して情報共有を行い、第2の期間の間、各クリークの代表端末は、クリーク内での情報共有結果を示す値と総てのクリーク間秘密鍵との排他的論理和により生成したクリーク間メッセージを他の総ての代表通信端末に送信して情報共有を行う。

(もっと読む)

認証端末

【課題】 認証端末に関する不正な利用を防ぐことができる認証端末を提供する。

【解決手段】 状態判定ファイルを生成する状態判定ファイル生成部12と、認証サーバ32が利用する認証情報を含む情報管理ファイルを設定する情報管理ファイル設定部14と、外部装置と接続するための外部接続装置(24、28)と、を備え、状態判定ファイル生成部12は、外部接続装置(24、28)の識別情報と特定符号に基づいて、暗号化した状態判定ファイルの暗号化ファイルを生成し、情報管理ファイル設定部14は、照合用のファイル名及びファイル値を作成し、これらと前記状態判定ファイルとを照合した後に、情報管理ファイルの生成後に状態判定ファイルを削除することにより、認証端末10の不正利用を防ぐことができる。

(もっと読む)

認証システムおよび認証方法

【課題】VPNを介してアクセスされる端末において、より高いセキュリティを確保したユーザ認証技術を提供する。

【解決手段】VPNを介してアクセスされるVPN端末の認証を行う認証システムであって、認証装置6、7は、携帯端末から端末識別情報を含む要求を受け付けてワンタイムパスワードを生成して携帯端末に送信するとともに、生成したワンタムパスワードを記憶手段に記憶するパスワード生成手段と、VPN端末から送信されたワンタイムパスワードを含むアクセス要求をVPN装置を介して受信し、受信したアクセス要求のワンタイムパスワードと記憶手段に記憶されたワンタイムパスワードとが一致するか否かを認証する認証手段とを有し、VPN装置は、VPN端末から送信されたアクセス要求を認証装置または他の認証装置に振分ける振分手段を有する。

(もっと読む)

端末装置およびプログラム

【課題】複数のタグを用いずともタグが付された物品の情報を保護する。

【解決手段】タグ20は、物品30を一意に識別する第1コードと、第2コードを記憶する。第2コードは、初期状態では第1コードと同じコードであり、タグ20の暗証番号を記憶した携帯電話機10Aにより書き換えられる。タグ20は、第2コードを携帯電話機へ送信する。第1コードと第2コードを対応付けて記憶している携帯電話機10Aは、受信した第2コードに対応した第1コードで特定される物品情報をサーバー装置40から取得して表示する。書き換えられた第2コードを記憶していない携帯電話機10Bは、第1コードを得られず、物品情報を表示しない。

(もっと読む)

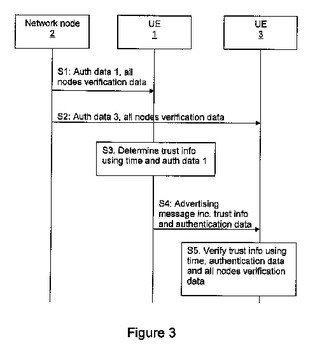

通信ネットワークにおける信用性の発見

通信ネットワーク内の2つのノード間で信用性を確立するための方法及び装置。第1のノードは、ネットワークノードから、前記第1のノードに特有の認証データを受信する。前記認証データは、前記第1のノードについての検証データのコンパクト表現を導出するために使用可能である。前記第1のノードはまた前記ネットワーク内のすべてのノードの検証データの証明付きコンパクト表現も受信する。前記第1のノードは、前記ノードについての前記認証データから信用性情報を導出し、第2のノードへ、前記信用性情報と前記認証データの少なくとも一部とを含むメッセージを送信する。前記第2のノードは、前記ネットワーク内のすべてのノードの検証データの前記証明付きコンパクト表現の自分用のコピーを有しており、前記ネットワーク内のすべてのノードの検証データの前記コンパクト表現と、前記受信した信用性情報および認証データとを用いて、前記第1のノードからの前記メッセージの真正性を検証する。  (もっと読む)

(もっと読む)

トラステッド連合アイデンティティのための方法および装置

スマートカード、UICC、Java(登録商標)カード、またはグローバルプラットフォームなどの、トラステッドコンピューティング環境は、ローカルホスト信用センタとして、およびシングルサインオン(SSO)プロバイダのためのプロキシとして使用できる。このプロキシは、ローカルSSOプロバイダ(OP)と呼ばれる。これを行うことで、認証トラフィックをローカルに保ち、通信事業者ネットワークに負担をかけ得る無線通信を抑制する。トラステッド環境においてOPプロキシを確立するため、トラステッド環境は、多くの方法で、SSOプロバイダに結合できる。SSOプロバイダは、UICCベースのUE認証またはGBAと相互運用することができる。ユーザ機器は、向上したセキュリティを提供するため、またOPまたは通信事業者ネットワークにかかる無線通信および認証上の負担を軽減するため、トラステッド環境を利用できる。  (もっと読む)

(もっと読む)

無線装置

【課題】接続を許可するための認証処理を簡易にする技術を提供する。

【解決手段】受付部50は、他の撮像装置に接続可能な他の無線装置から、他の撮像装置が撮像を実行した際のパラメータとともに、接続要求を受信する。取得部52は、撮像装置が撮像を実行した際のパラメータを取得する。認証部54は、取得したパラメータと、受信したパラメータとをもとに、他の無線装置との接続を認証する。応答部56は、認証によって、他の無線装置の接続を許可した場合、他の無線装置へ接続許可を送信する。通信部30は、接続許可を送信すると、他の無線装置との通信を実行する。

(もっと読む)

無線通信装置の認証のための安全な処理

【課題】無線通信システムにおいて認証キー(A-キー)への不正なアクセスを効果的に防止し、クローニングを排除することにより、無線通信システムの安全性と完全性を改良する技術を提供する。

【解決手段】安全なプロセッサ104はA-キーを発生するために無線通信装置100と乱数を交換する。次いで安全なプロセッサ104はA-キーを暗号化し、暗号化されたA-キーを認証システム103へ転送する。認証システム103がSSDを発生しまたは更新するとき、認証システムは暗号化されたA-キーおよび他の情報を安全なプロセッサ104へ転送する。安全なプロセッサ104はA-キーを解読し、かつSSDを計算する。安全なプロセッサ104は認証システム103および無線通信装置100における使用のため、SSDを認証システム103へ転送する。

(もっと読む)

電子透かし生成装置、電子透かし検証装置、電子透かし生成方法及び電子透かし検証方法

【課題】悪意のある第三者によって行われる情報に対する改ざん行為を検知することが可能な、電子透かし生成装置、電子透かし検証装置、電子透かし生成方法及び電子透かし検証方法を提供すること。

【解決手段】本発明に係る電子透かし生成装置は、電子機器の特性を計測するセンサにより取得された物理データを利用して、前記電子機器を特徴付ける機器特徴情報を生成する機器特徴情報生成部と、前記機器特徴情報に対して情報の改ざんがなされたか否かを検知するために利用される電子透かし情報を生成する電子透かし生成部と、前記機器特徴情報を解析して、前記電子透かし情報を前記機器特徴情報に埋め込む位置を決定する埋め込み位置決定部と、前記電子透かし生成部が生成した前記電子透かし情報を、前記位置決定部が決定した前記機器特徴情報の位置に埋め込む電子透かし埋め込み部と、を備える。

(もっと読む)

移動局装置および基地局装置の認証方法

【課題】証明書データによる認証より容易な方法で、偽造されたネットワーク識別情報及び基地局識別情報を送信する通信装置が識別される可能性を向上する移動局装置を提供する。

【解決手段】移動局装置100は、複数の基地局装置のそれぞれに関する基地局装置情報を記憶する基地局情報記憶部108と、複数の通信装置から受信される複数の信号のそれぞれから、該通信装置に関する通信装置情報を取得する制御部102と、基地局装置情報と、複数の通信装置情報と、に基づいて、複数の通信装置に含まれる通信装置が複数の基地局装置に含まれるか否か判断する判断処理を行う基地局認証部104と、を有する。

(もっと読む)

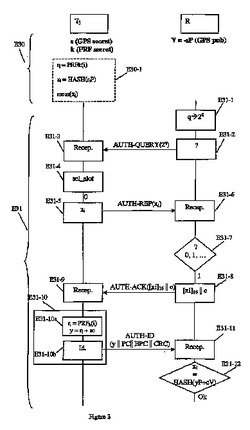

読み取り装置によって無線タグを識別及び認証する方法

本発明は、無線タグ(Tj)を無線読み取り装置(R)によって識別及び認証する方法を提供し、前記タグは、前記読み取り装置の無線範囲内の一組のタグの一部を形成すると共に、一組の利用可能な時間スロット(2q)から時間スロットを選択しており、前記方法は、

前記選択された時間スロット中に前記読み取り装置がクエリメッセージを送信するステップ(E31−2)と、

前記選択された時間スロット中に前記読み取り装置が前記タイムスロットを選択した前記タグから応答メッセージを受信するステップ(E31−6)であって、前記応答メッセージが前記タグによって選択されたランダム値を含んでいる、ステップとを備え、

前記方法は、前記タグが認証クーポン(xi)を格納し、前記時間スロット中に前記読み取り装置によって受信される前記タグからの前記応答が、前記タグによって選択されたランダム値として、前記クーポンのうちの1つの関数である値を含んでいることを特徴とする。  (もっと読む)

(もっと読む)

通信システム

【課題】通信端末と、通信端末を認証するサーバおよびインターネット装置との間にて、それぞれ適当な認証方式を用いた通信端末の認証を容易に行い、送受信されるメッセージの完全性を認証するために用いられる認証鍵をインターネット装置で利用する。

【解決手段】認証サーバ100が、端末300を第1の認証方式で認証する際、第2の認証方式を用いた認証に必要な認証情報を端末300へ要求する旨と乱数列とを端末300へ送信し、乱数列と端末300から送信されてきた認証情報とを認証サーバ200−1〜200−2へ送信し、認証サーバ200−1〜200−2が、認証情報に基づいて、第2の認証方式を用いて端末300を認証し、乱数列と、端末300との間で共有している共有鍵とに基づいて、認証鍵を生成し、端末300は、認証情報を認証サーバ100へ送信し、共有鍵と乱数列とに基づいて、認証鍵を生成する。

(もっと読む)

321 - 340 / 2,502

[ Back to top ]